I. Giới thiệu

Cisco Secure Endpoint (trước đây là AMP for Endpoints) là một giải pháp Bảo mật điểm cuối toàn diện được thiết kế để hoạt động như một sản phẩm Phát hiện và phản hồi điểm cuối (EDR) độc lập và là một phần quan trọng của Kiến trúc Cisco SecureX EDR/XDR

1. Thu thập thông tin

Thu thập thông tin là điểm khởi đầu cần thiết để đảm bảo trải nghiệm triển khai và cấu hình Điểm cuối an toàn suôn sẻ nhất. Phần này nêu ra những cân nhắc quan trọng xung quanh dữ liệu môi trường, dữ liệu sản phẩm bảo mật và việc thu thập các yêu cầu tuân thủ.

Giai đoạn Lập kế hoạch Thiết kế và Triển khai là bước chuẩn bị tiếp theo. Giai đoạn này tận dụng dữ liệu được thu thập trong phần thu thập thông tin để đưa ra các quyết định liên quan đến việc triển khai xung quanh việc sử dụng Điểm cuối an toàn, lập kế hoạch cấu hình và thiết lập chính sách.

Ngoài ra Cisco Secure Endpoint cũng yêu cầu các thông tin về phần cứng tối thiểu của windows như bảng bên dưới:

Tham khảo thêm các yêu cầu đối với Linux, macOS và iOS.

Các bước cơ bản cần để thiết lập bảng điều khiển:

II. Cài đặt chính sách Policy trong Cisco Secure Endpoint

Bước 1: Các chính sách trên Cisco Secure Endpoint sẽ được cấu hình theo từng hệ điều hành được định nghĩa từ trước, để cấu hình chính sách truy cập vào phần Management > Policies > New Policy và chọn hệ điều hành thích hợp:

Bước 2: Các chính sách sẽ được cấu hình tùy vào chính sách bảo mật của hệ thống chia thành nhiều thành phần nhỏ.

Ở mục Modes and Engine (Chế độ và công cụ) cung cấp cho bạn cái nhìn tổng quan về tất cả các động cơ có sẵn và các chế độ của nó. Nó hiển thị Cài đặt được đề xuất cho Máy chủ và Máy trạm.

Bước 3: Ở mục Define and manage Exclusions cho phép Cisco Secure Endpoint hoạt động tương thích với các ứng dụng từ bên thứ ba cũng như các ứng dụng được tự định nghĩa.

Bước 4: Ở mục Proxy, tùy chỉnh theo các lưu ý sao:

Bước 5: Ở mục Outbreak Control cho phép thực hiện các hành động ngăn chặn sự lây lan của phần mềm độc hại và hoạt động liên quan đến phần mềm độc hại.

Bước 6: Ở mục Product Updates cho phép cấu hình thời gian tiến hành update Secure Endpoint và hành động sau khi update.

Bước 7: Mục Advanced Settings > Administrative Features cho phép cấu hình thời gian Cisco Secure Endpoint kết nối về cloud để update policy và kiểm tra trạng thái kết nối. Ngoài ra, còn cho phép cấu hình password cho việc gỡ cài đặt hoặc stop các services Cisco Secure Endpoint.

Còn phần TETRA cho phép cấu hình engine để bảo vệ thiết bị đầu cuối ngay cả khi không kết nối về Cisco cloud đồng thời cấu hình các loại scan và cấu hình thời gian update các dữ liệu TETRA.

'

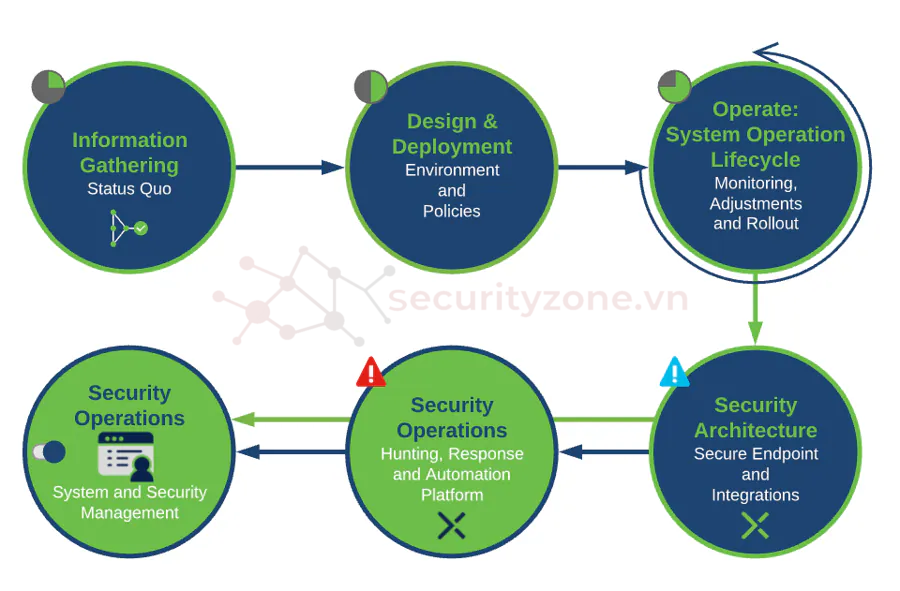

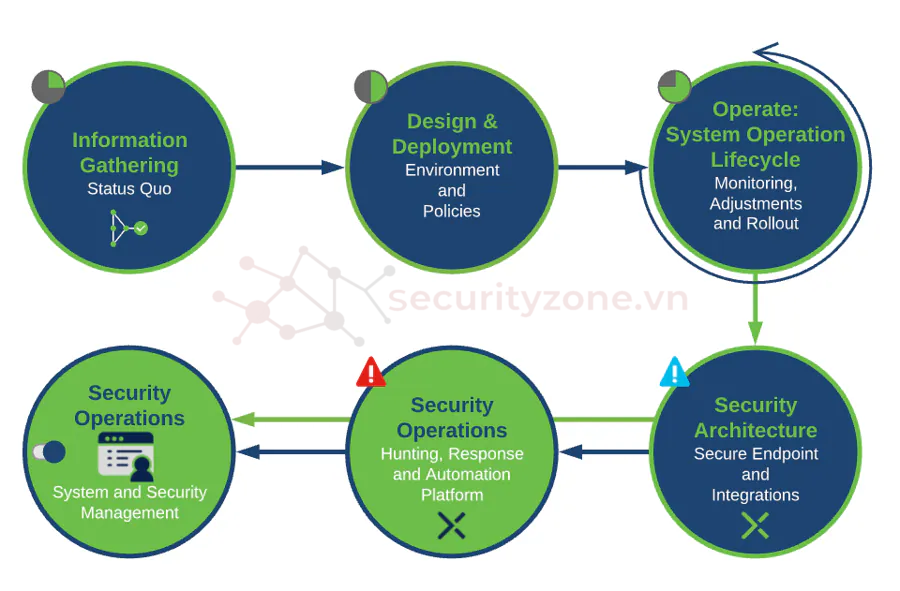

Cisco Secure Endpoint (trước đây là AMP for Endpoints) là một giải pháp Bảo mật điểm cuối toàn diện được thiết kế để hoạt động như một sản phẩm Phát hiện và phản hồi điểm cuối (EDR) độc lập và là một phần quan trọng của Kiến trúc Cisco SecureX EDR/XDR

- Thu thập thông tin:Thông tin cần thiết về môi trường của bạn

- Thiết kế và triển khai: Lập kế hoạch chính sách và triển khai

- Vòng đời hoạt động: hoạt động sản phẩm hàng ngày, áp dụng chính sách, cập nhật và nâng cấp điểm cuối

- Kiến trúc bảo mật: Kích hoạt các công cụ Săn tìm đi kèm, ví dụ: Phản hồi mối đe dọa SecureX hoặc Tìm kiếm điểm cuối theo thời gian thực. Kích hoạt SecureX bao gồm ứng dụng Ribbon. Hiểu Menu Pivot và thêm Thông tin về mối đe dọa của bên thứ 3. Kích hoạt các tác vụ/tính năng Hậu lây nhiễm có sẵn có trong sản phẩm Điểm cuối an toàn

- Hoạt động bảo mật: Kích hoạt điều phối SecureX để tự động hóa và điều phối các hoạt động bảo mật. Tích hợp và nâng cao Kiến trúc bảo mật hiện có và tích hợp vào môi trường SOC hiện có

1. Thu thập thông tin

Thu thập thông tin là điểm khởi đầu cần thiết để đảm bảo trải nghiệm triển khai và cấu hình Điểm cuối an toàn suôn sẻ nhất. Phần này nêu ra những cân nhắc quan trọng xung quanh dữ liệu môi trường, dữ liệu sản phẩm bảo mật và việc thu thập các yêu cầu tuân thủ.

- Hệ điều hành điểm cuối (Windows/Linux/macOS)

- Số lượng điểm cuối

- Các sản phẩm và kiến trúc bảo mật hiện có

- Quy trình triển khai phần mềm

- Ứng dụng tùy chỉnh

- Tính khả dụng của proxy

- Thông tin kết nối điểm cuối (yêu cầu proxy, tường lửa từ xa (VPN) hoặc cục bộ

- Yêu cầu về quyền riêng tư

Giai đoạn Lập kế hoạch Thiết kế và Triển khai là bước chuẩn bị tiếp theo. Giai đoạn này tận dụng dữ liệu được thu thập trong phần thu thập thông tin để đưa ra các quyết định liên quan đến việc triển khai xung quanh việc sử dụng Điểm cuối an toàn, lập kế hoạch cấu hình và thiết lập chính sách.

- Vô hiệu hóa tính năng chặn TLS cho Giao tiếp điểm cuối an toàn vì nó sẽ làm gián đoạn giao tiếp.

- Không nên sử dụng Máy chủ cập nhật AMP khi triển khai Đám mây công cộng trong môi trường băng thông mạng cao hoặc cho các điểm cuối được kết nối trên mạng bên ngoài.

- Tác động của ứng dụng đến trình kết nối.

- Xin lưu ý rằng Phát hiện tùy chỉnh nâng cao chỉ hoạt động trên các tệp có cách xử lý không xác định.

| Phiên bản Windows | Cisco Secure Endpoint Version | Yêu cầu Updates |

| Windows 7 (ESU Required) | 7.4.1 - 7.5.11 | 7.5.11 (KB5003228), 7.5.9 (KB5003228), 7.5.7 (KB5003228) |

| Windows 8 | 7.4.1 - 7.5.11 | |

| Windows 8.1 | 7.4.1 - 7.5.11 | 7.5.11 (KB5011564), 7.5.9 (KB5011564), 7.5.7 (KB5011564) |

| Windows 10 version 21H1 | 7.4.1 - 8.1.7 | 8.1.7 (KB5011487), 8.1.5 (KB5011487), 8.1.3 (KB5011487), 7.5.11 (KB5011487), 7.5.9 (KB5011487), 7.5.7 (KB5011487) |

| Windows 10 version 21H2 | 7.5.1 - 8.1.7 | 8.1.7 (KB5011487), 8.1.5 (KB5011487), 8.1.3 (KB5011487), 7.5.11 (KB5011487), 7.5.9 (KB5011487), 7.5.7 (KB5011487) |

| Windows 10 version 22H2 | 7.5.7 - 7.5.11, 8.1.3, 8.1.7 | N/A |

| Windows 11 | 7.5.1 - 8.1.7 | 8.1.7 (KB5011493), 8.1.5 (KB5011493), 8.1.3 (KB5011493), 7.5.11 (KB5011493), 7.5.9 (KB5011493), 7.5.7 (KB5011493) |

| Windows 11 version 22H2 | 7.5.7 - 7.5.11, 8.1.3, 8.1.7 | N/A |

| Windows 10 IoT Enterprise* | 7.5.5 - 8.1.7 | N/A |

| Windows Server 2008 R2 (ESU Required) | 7.4.1 - 7.5.11 | 7.5.11 (KB5011552), 7.5.9 (KB5011552), 7.5.7 (KB5011552) |

| Windows Server 2012 | 7.4.1 - 7.5.11 | 7.5.11 (KB5011535), 7.5.9 (KB5011535), 7.5.7 (KB5011535) |

| Windows Server 2012 R2 | 7.4.1 - 7.5.11 | 7.5.11 (KB5011564), 7.5.9 (KB5011564), 7.5.7 (KB5011564) |

| Windows Server 2016 (Desktop & Server Core) | 7.4.1 - 8.1.7 | 8.1.7 (KB5011495), 8.1.5 (KB5011495), 8.1.3 (KB5011495), 7.5.11 (KB5011495), 7.5.9 (KB5011495), 7.5.7 (KB5011495) |

| Windows Server 2019 (Desktop & Server Core) | 7.4.1 - 8.1.7 | 8.1.7 (KB5011503), 8.1.5 (KB5011503), 8.1.3 (KB5011503), 7.5.11 (KB5011503), 7.5.9 (KB5011503), 7.5.7 (KB5011503) |

| Windows Server 2022 | 7.4.5 - 8.1.7 | 8.1.7 (KB5011497), 8.1.5 (KB5011497), 8.1.3 (KB5011497), 7.5.11 (KB5011497), 7.5.9 KB5011497), 7.5.7 (KB5011497) |

| Desktop | Server | |

| CPU | 1 GHz hoặc nhanh hơn | 2 GHz hoặc nhanh hơn |

| RAM | 1 GB | 2 GB |

| Disk | 650 MB free disk space | 650 MB free disk space |

| Disk for TETRA | 1 GB free disk space | 1 GB free disk space |

Các bước cơ bản cần để thiết lập bảng điều khiển:

- Thiết lập tài khoản người dùng: Để đảm bảo quyền truy cập vào tất cả các tùy chọn cấu hình có sẵn, chức năng của sản phẩm và thông tin nhạy cảm, điều quan trọng là người dùng phải bật xác thực hai yếu tố.

- Tạo và định cấu hình Chính sách và Nhóm: Có hai loại chính sách chính được cung cấp theo mặc định là Audit (Kiểm tra) và Protect (Bảo vệ)

- Thiết lập các biện pháp kiểm soát mức độ phổ biến và bùng phát:

- Tạo loại trừ

- Kích hoạt hành động tự động

- Thiết lập Máy chủ cập nhật AMP

II. Cài đặt chính sách Policy trong Cisco Secure Endpoint

Bước 1: Các chính sách trên Cisco Secure Endpoint sẽ được cấu hình theo từng hệ điều hành được định nghĩa từ trước, để cấu hình chính sách truy cập vào phần Management > Policies > New Policy và chọn hệ điều hành thích hợp:

Bước 2: Các chính sách sẽ được cấu hình tùy vào chính sách bảo mật của hệ thống chia thành nhiều thành phần nhỏ.

Ở mục Modes and Engine (Chế độ và công cụ) cung cấp cho bạn cái nhìn tổng quan về tất cả các động cơ có sẵn và các chế độ của nó. Nó hiển thị Cài đặt được đề xuất cho Máy chủ và Máy trạm.

Bước 3: Ở mục Define and manage Exclusions cho phép Cisco Secure Endpoint hoạt động tương thích với các ứng dụng từ bên thứ ba cũng như các ứng dụng được tự định nghĩa.

Bước 4: Ở mục Proxy, tùy chỉnh theo các lưu ý sao:

- Không bao giờ kiểm tra Lưu lượng TLS trên proxy, điều này sẽ làm gián đoạn liên lạc trên đám mây

- Khi sử dụng xác thực Proxy, có một số trường hợp xác thực NTLM không được hỗ trợ (xem lại tài liệu sản phẩm)

- Nếu máy chủ proxy được định cấu hình, mọi cập nhật sẽ được thực hiện thông qua proxy

- Giao tiếp trên đám mây là giao tiếp động và chuyển sang giao tiếp trực tiếp nếu không có proxy

Bước 5: Ở mục Outbreak Control cho phép thực hiện các hành động ngăn chặn sự lây lan của phần mềm độc hại và hoạt động liên quan đến phần mềm độc hại.

Bước 6: Ở mục Product Updates cho phép cấu hình thời gian tiến hành update Secure Endpoint và hành động sau khi update.

Bước 7: Mục Advanced Settings > Administrative Features cho phép cấu hình thời gian Cisco Secure Endpoint kết nối về cloud để update policy và kiểm tra trạng thái kết nối. Ngoài ra, còn cho phép cấu hình password cho việc gỡ cài đặt hoặc stop các services Cisco Secure Endpoint.

Còn phần TETRA cho phép cấu hình engine để bảo vệ thiết bị đầu cuối ngay cả khi không kết nối về Cisco cloud đồng thời cấu hình các loại scan và cấu hình thời gian update các dữ liệu TETRA.

'

Last edited: