Mục Lục:

I. Giới thiệu về Cisco FTD

II. Cấu hình các thông tin cơ bản trên Cisco FTD thông qua FDM

III. Cấu hình Interface trên Cisco FTD thông qua FDM

IV. Cấu hình Static Route trên Cisco FTD thông qua FDMD

V. Cấu hình Backup và Restore trên Cisco FTD thông qua FDM

VI. Cấu hình Deploy và truy cập CLI trên Cisco FTD thông qua FDM

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về Cisco FTD

Cisco FTD (Firepower Threat Defense) là hệ thống next-gen firewall của Cisco, cung cấp nhiều tính năng bảo vệ mạnh mẽ như tường lửa, IPS (Intrusion Prevention System), VPN (Virtual Private Network), AMP (Advanced Malware Protection), và URL filtering trong một giải pháp duy nhất. Cisco FTD được tích hợp vào các thiết bị Cisco ASA (Adaptive Security Appliance) để tăng cường khả năng bảo mật của hệ thống mạng. Cisco FTD kết hợp cả phần mềm Firepower và các chức năng tường lửa truyền thống của Cisco ASA, tạo ra một giải pháp toàn diện để bảo vệ mạng khỏi các mối đe dọa mạng hiện đại.

Một trong những ưu điểm nổi bật của Cisco FTD là tích hợp dễ dàng với các hệ thống mạng sẵn có của Cisco, cho phép tổ chức mở rộng và tùy chỉnh khả năng bảo mật của họ một cách linh hoạt và hiệu quả. Cisco FTD được sử dụng rộng rãi trong doanh nghiệp và tổ chức để bảo vệ hệ thống mạng khỏi các mối đe dọa và tấn công mạng ngày càng phức tạp.

Cisco Firepower Threat Defense (FTD) có một số phương pháp quản lý khác nhau để cấu hình và giám sát các tính năng bảo mật của thiết bị. Dưới đây là các cách phổ biến để quản lý Cisco FTD:

II. Cấu hình các thông tin cơ bản trên Cisco FTD thông qua FDM

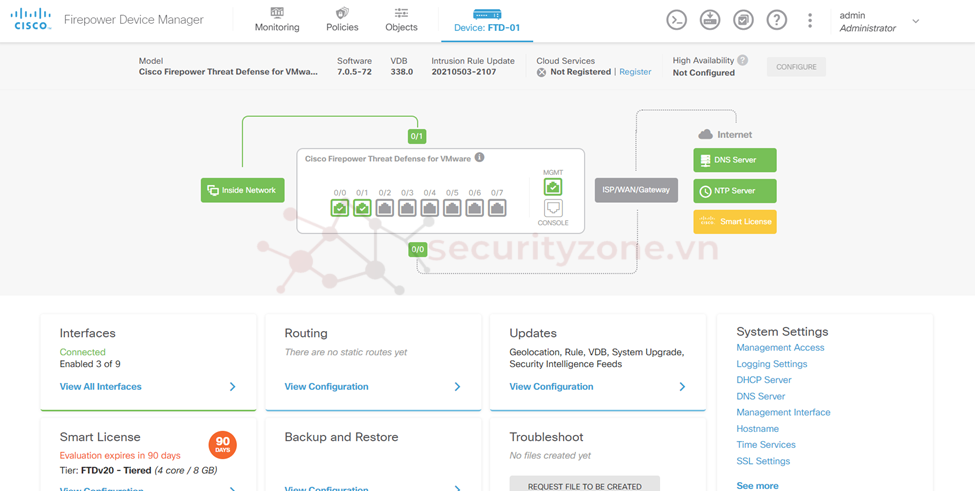

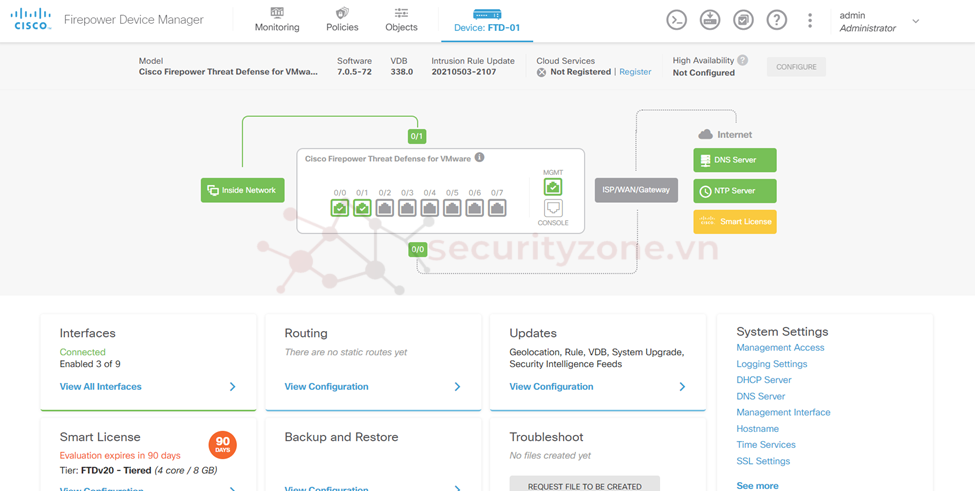

Sau khi đã dựng cisco FTD trên VMware tiến hành truy cập GUI thông qua IP đã cấu hình (tham khao tại đây để cài đặt Cisco FTD trên VMware), dưới đây là giao diện GUI của cisco FTD sử dụng phần mềm FDM đã được build sẵn trong firmware của cisco FTD.

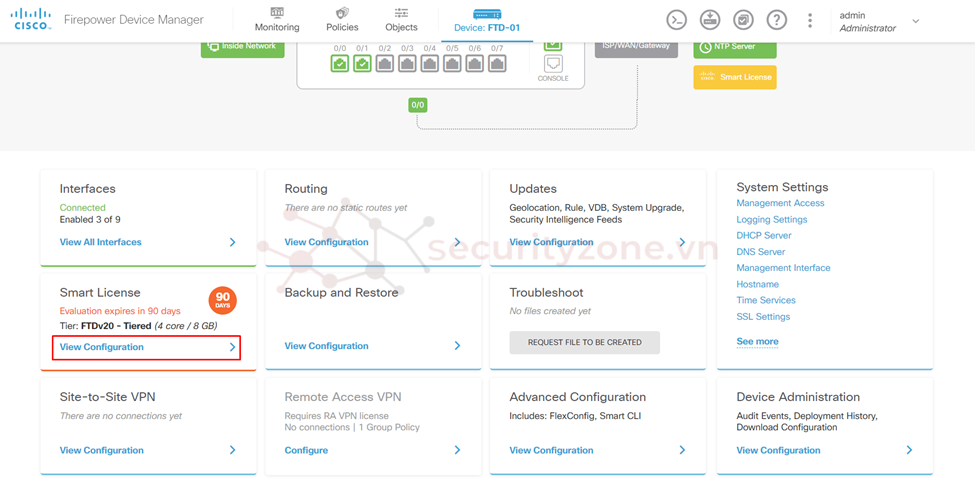

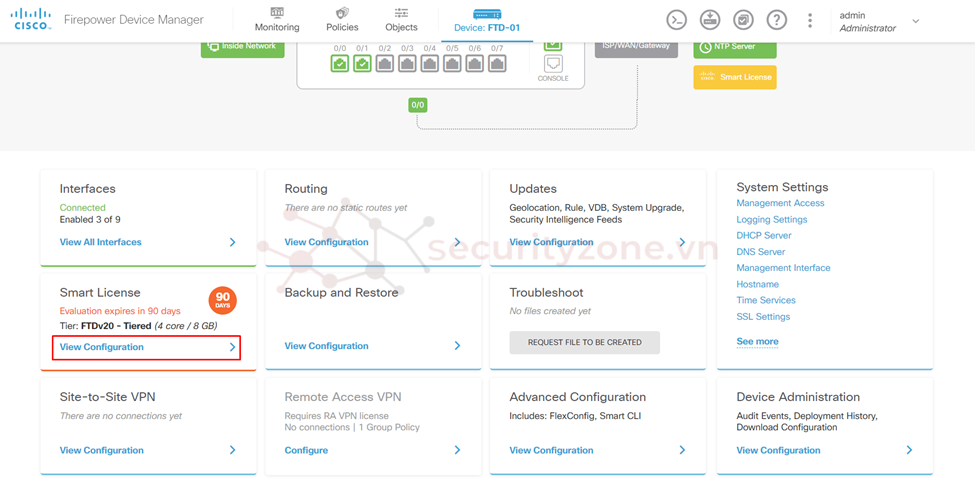

Để kiểm tra license hiện có trên thiết bị tiến hành chọn View Configuration trong phần Smart License.

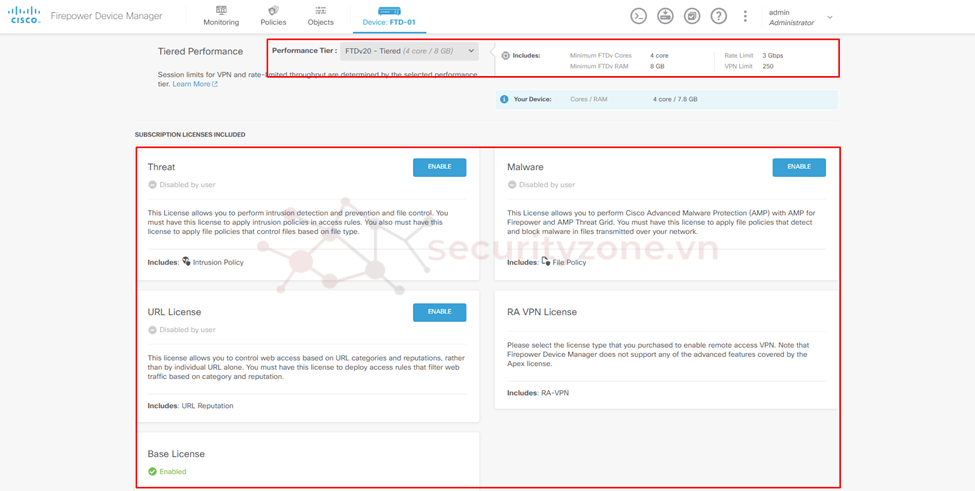

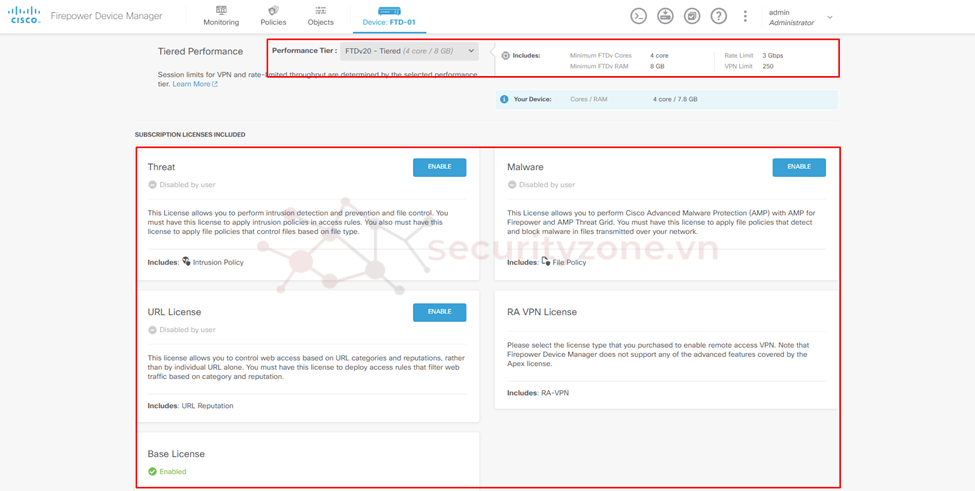

Tại đây sẽ thấy được license hiện tại trên thiết bị, cũng như active các tính năng muốn sử dụng trong license (trong hình đang sử dụng license evaluate của Cisco cho phép sử dụng các tính năng trong 90 ngày)

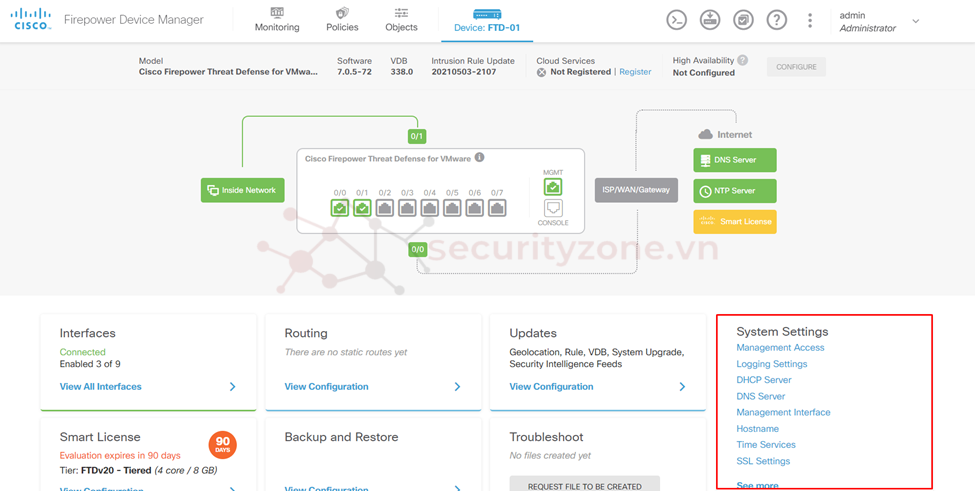

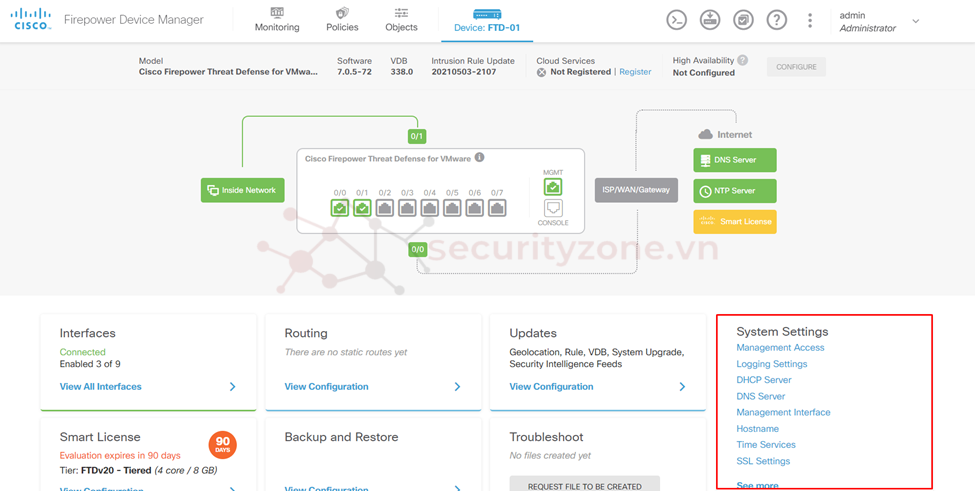

Để cấu hình các thông tin cơ bản cho Cisco FTD tiến hành trở về phần Device, tại đây nhìn vào hình bên dưới ta tiến hành chọn thông tin cần cấu hình.

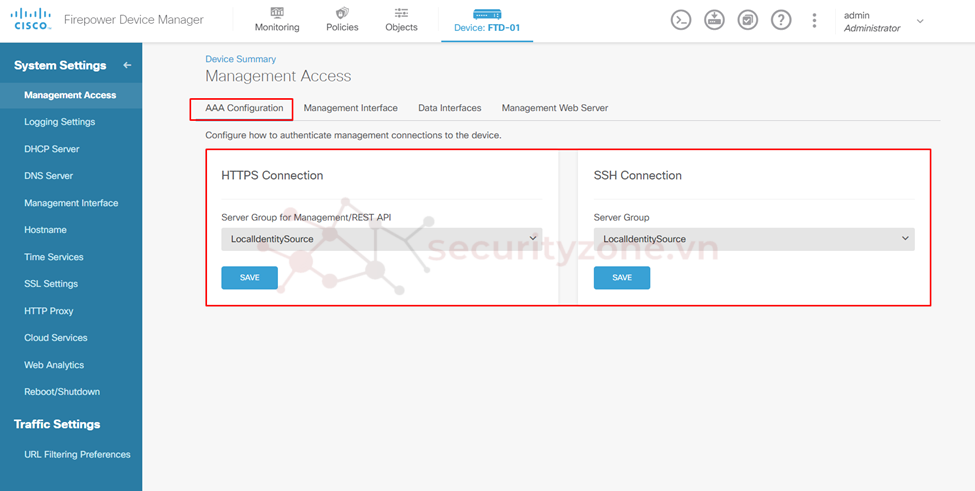

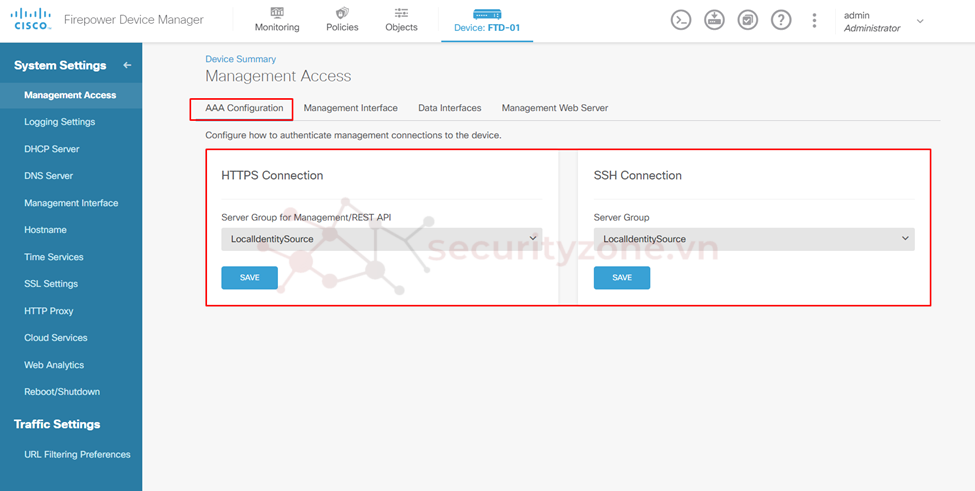

Tại phần AAA Configuration cho phép cấu hình phương thức xác thực để truy cập quản lý thiết bị, có 2 phương thức hỗ trợ xác thực trên FDM là local và thông qua radius server:

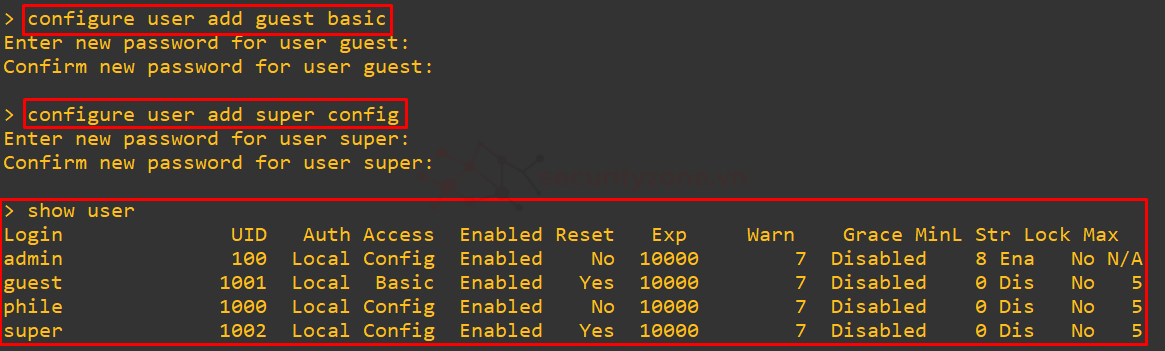

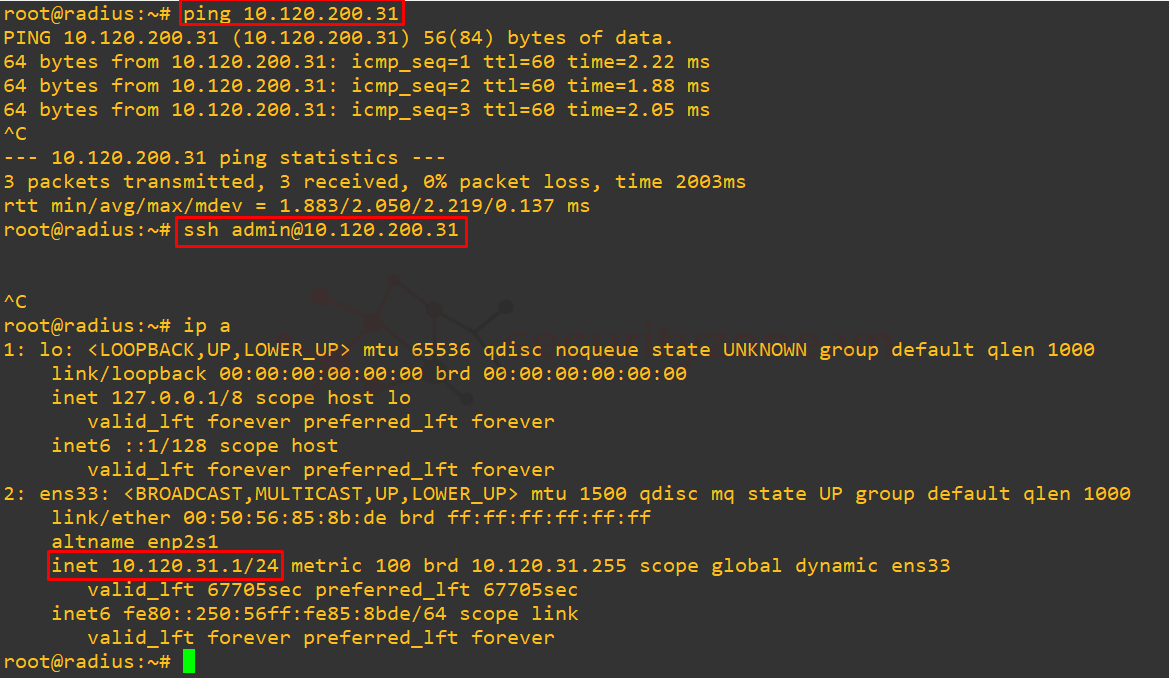

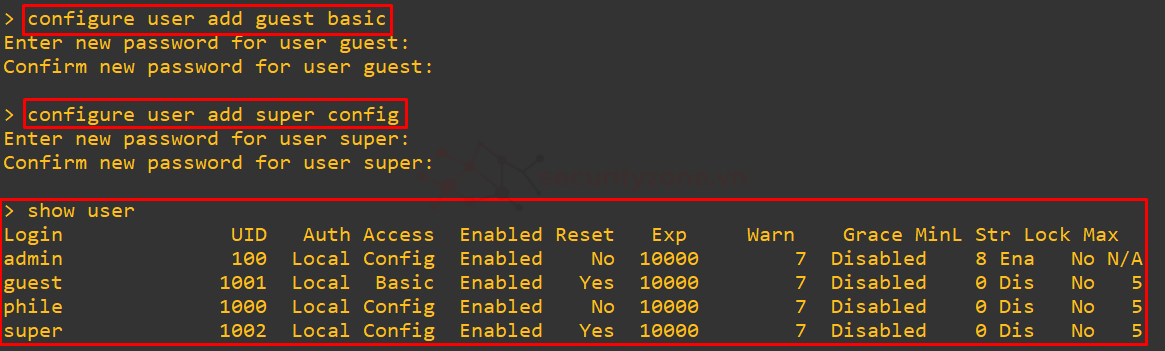

Để tạo user sử dụng cho phương thức xác thực local tiến hành truy cập SSH vào cisco FTD và gõ lệnh: configure user add <user> <privilege>. Sau đó nhập password cho user (password sẽ được yêu cầu đổi khi lần đầu login bằng user được tạo), kiểm tra user được tạo bằng lệnh: show user.

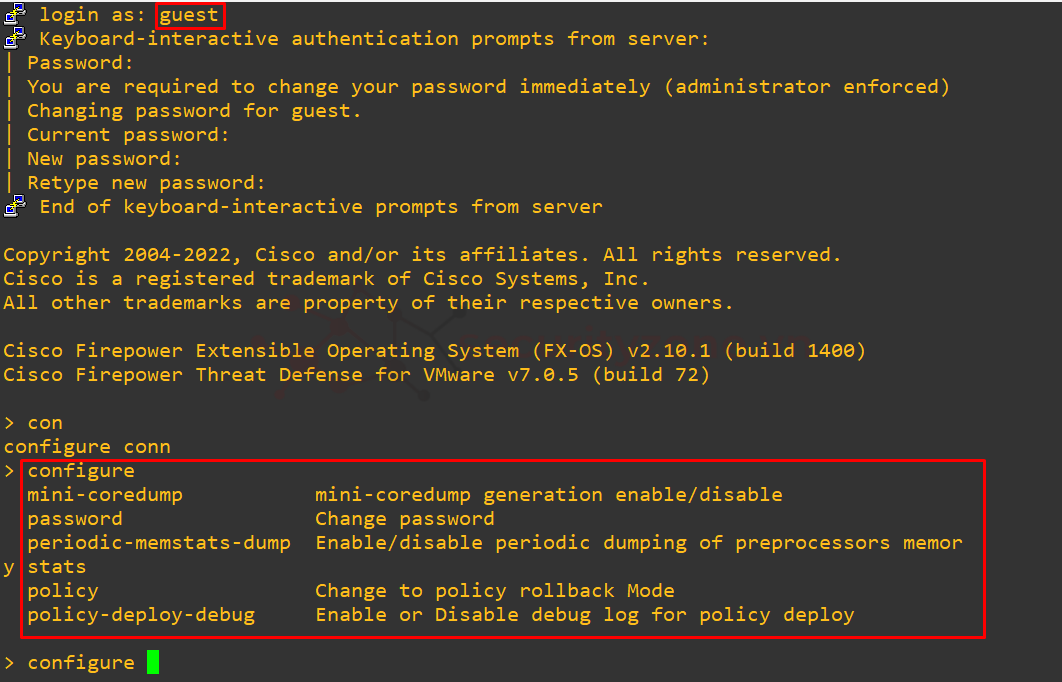

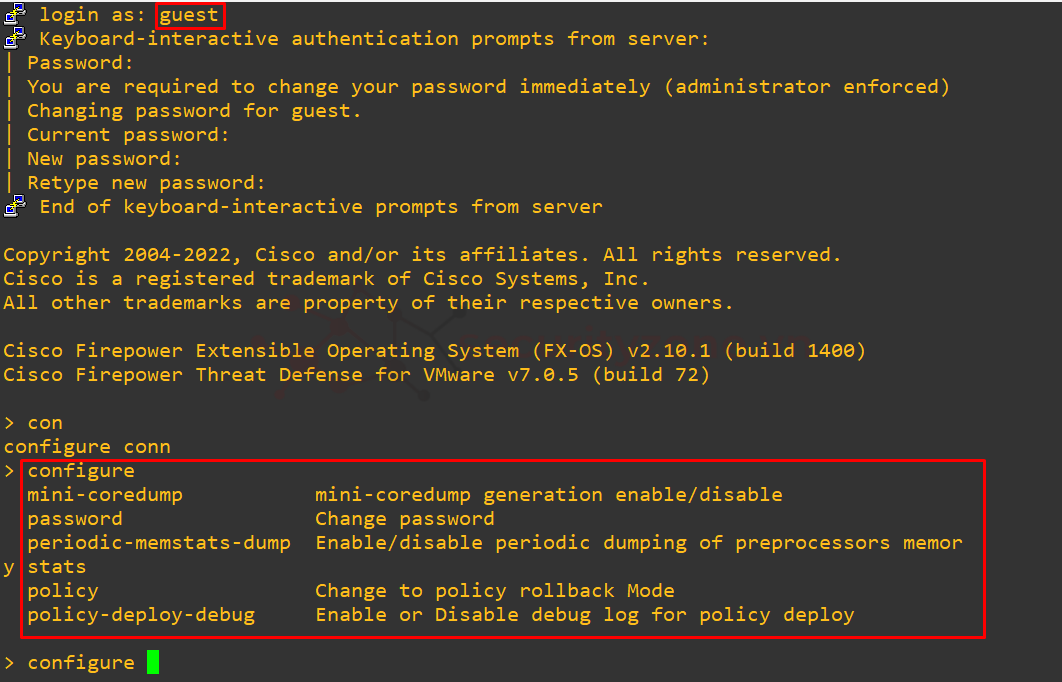

Với mỗi quyền khác nhau thì các tính năng được cấp cho user cũng khác nhau, như hình bên dưới user guest chỉ có quyền basic nên chỉ cấu hình được một số thông tin cơ bản và kiểm tra thông tin.

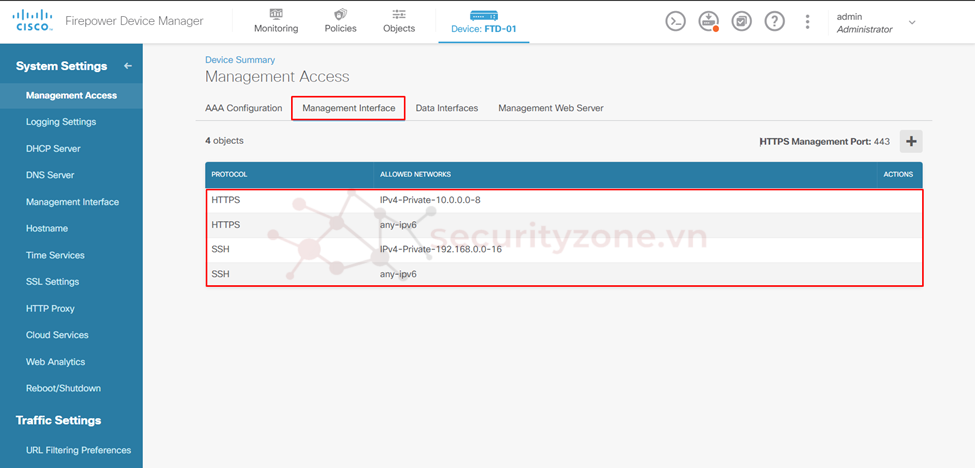

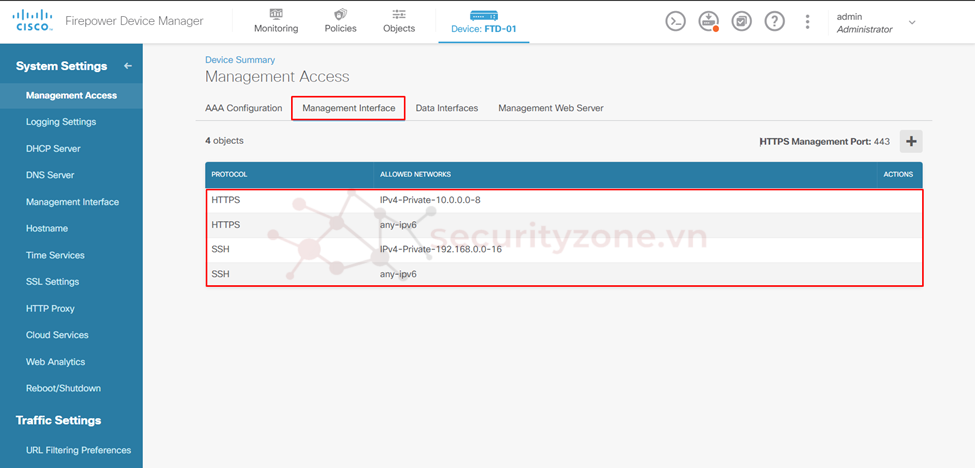

Tại phần Management Interface cho phép cấu hình giới hạn các IP (hoặc subnet) nào có thể truy cập để quản lý thiết bị (cho cả phần CLI, GUI và API). Ngoài ra, phần HTTPS Management Port cho phép cấu hình port để truy cập GUI và API của cisco FTD mặc định là port 443.

Sau khi đã cấu hình giới hạn IP truy cập quản lý thiết bị, có thể thấy các IP không nằm trong range cho phép sẽ không thể truy cập quản trị thiết bị như hình bên dưới.

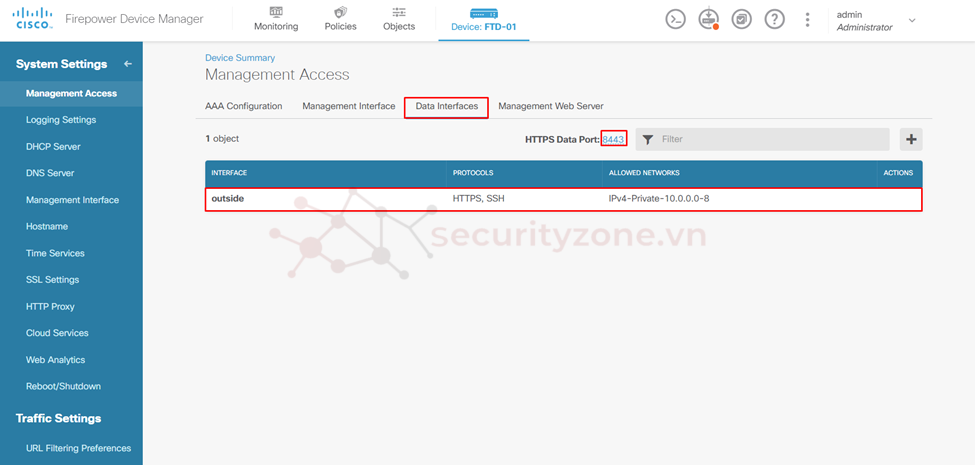

Tại phần Data Interfaces cho phép lấy các cổng khác ngoại trừ cổng management, để cho phép truy cập quản lý thiết bị (mặc định chỉ cho phép các thiết bị quản trị thiết bị thông qua IP trên cổng management). Ngoài ra, phần HTTPS Data Port cho phép cấu hình port để truy cập GUI và API của cisco FTD thông qua các cổng data mặc định là port 443.

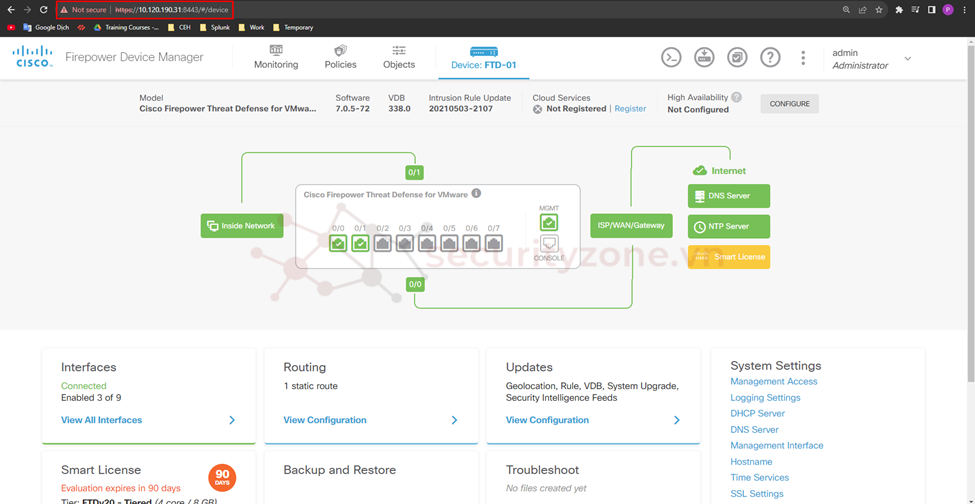

Sau khi đã cấu hình, lúc này có thể truy cập được GUI của thiết bị thông qua IP cổng Data như hình bên dưới.

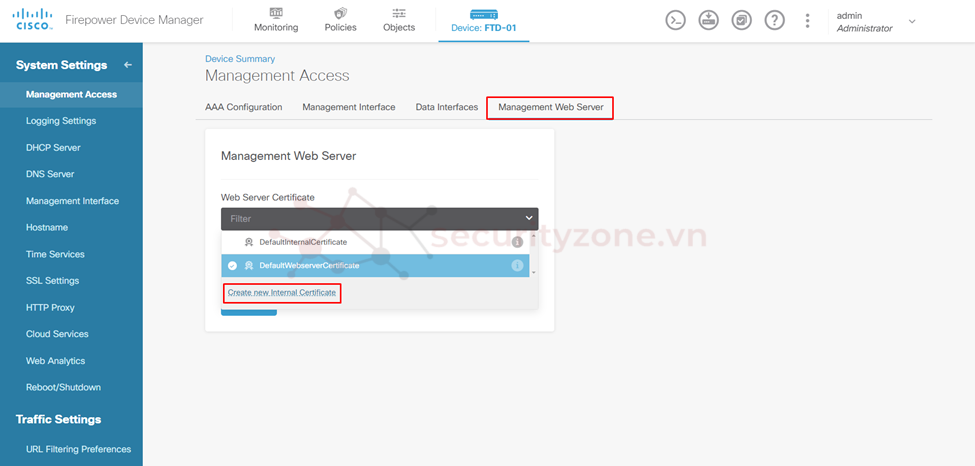

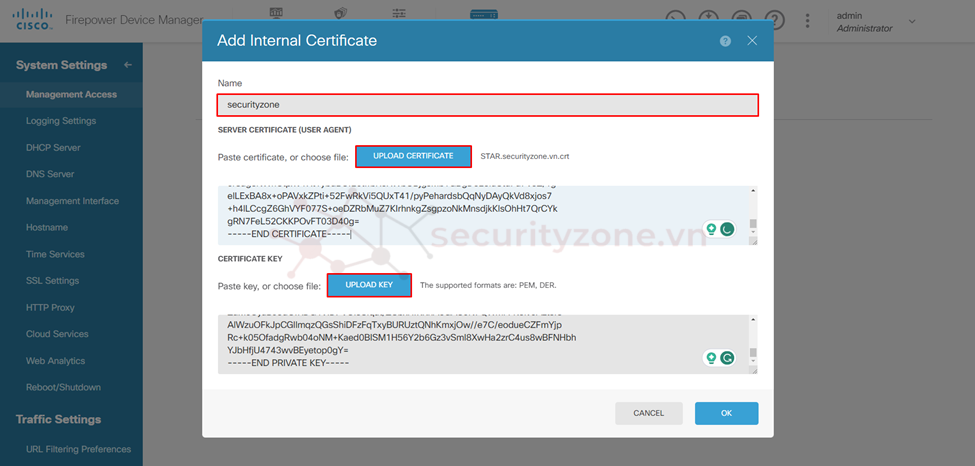

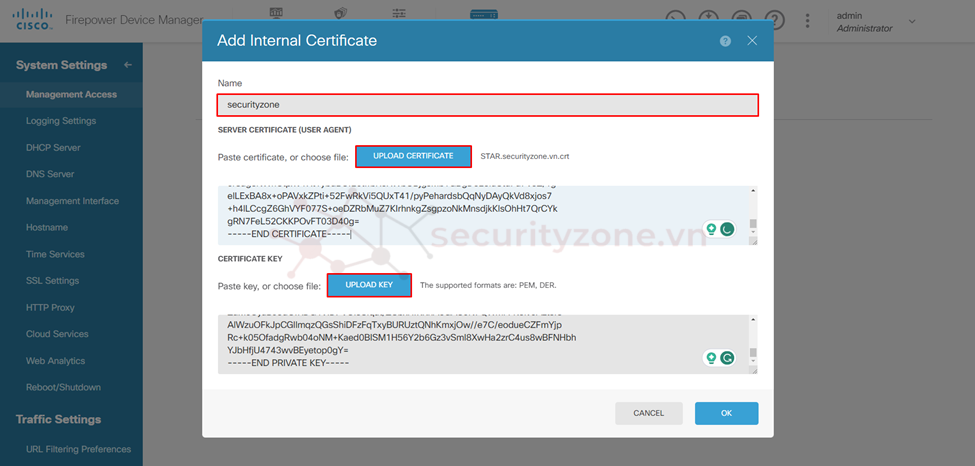

Tại phần Management Web Server cho phép thay đổi chứng chỉ xác thực khi truy cập quản lý thiết bị thông qua GUI và API (mặc định sử dụng private certificate có sẵn của cisco). Để cấu hình chọn Create new Internal Certificate.

Đặt tên cho certificate và tiến hành upload file certificate và key của nó xong chọn OK.

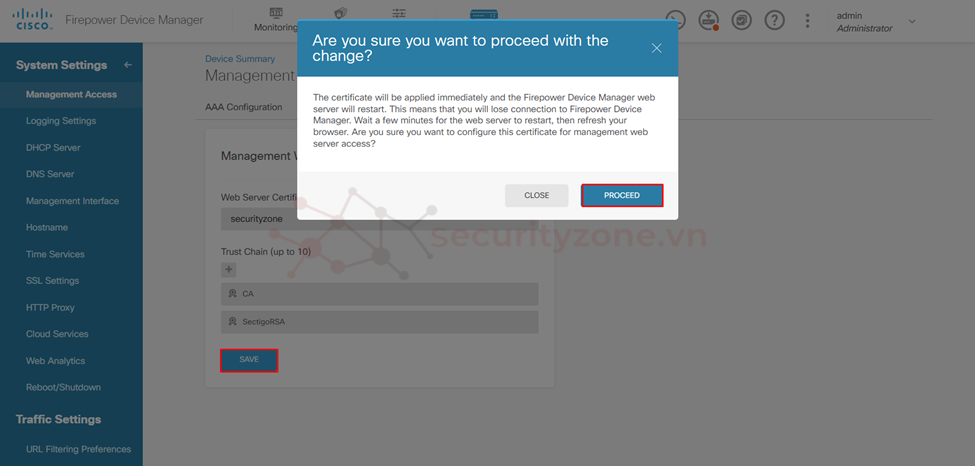

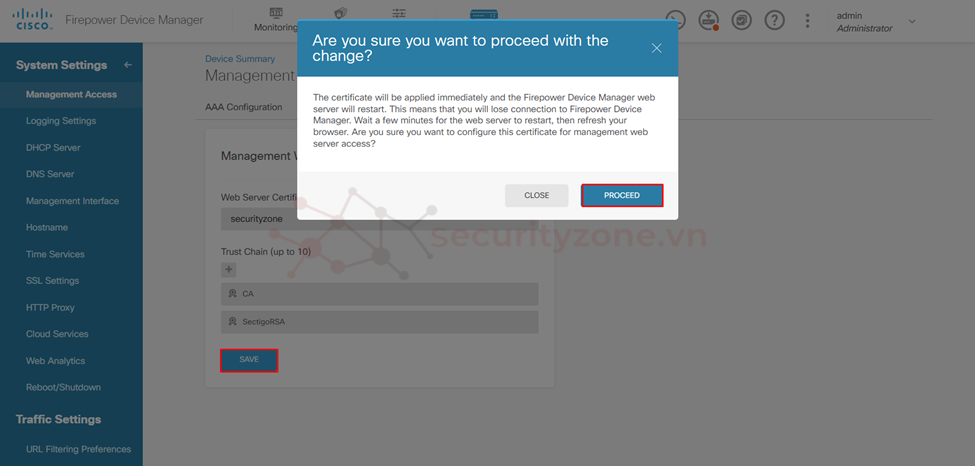

Hệ thống sẽ xuất hiện thông báo restart web service để áp dụng certifcate mới.

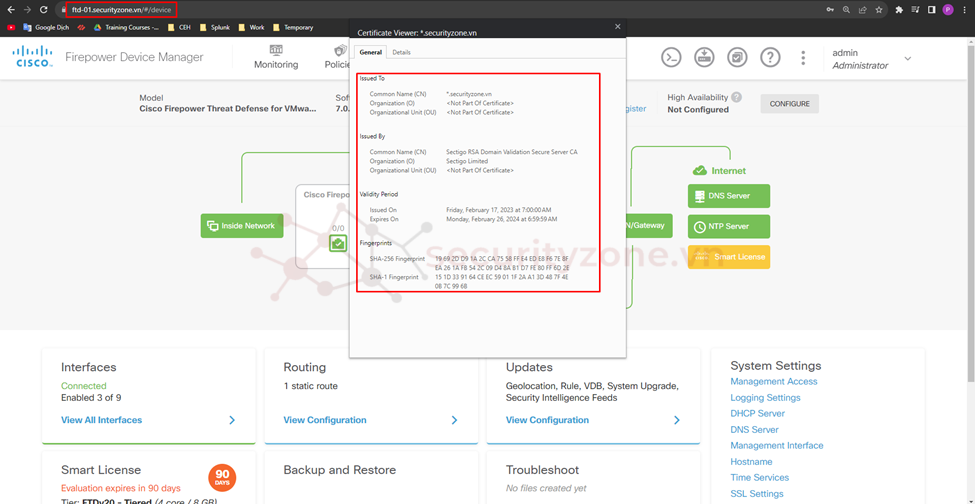

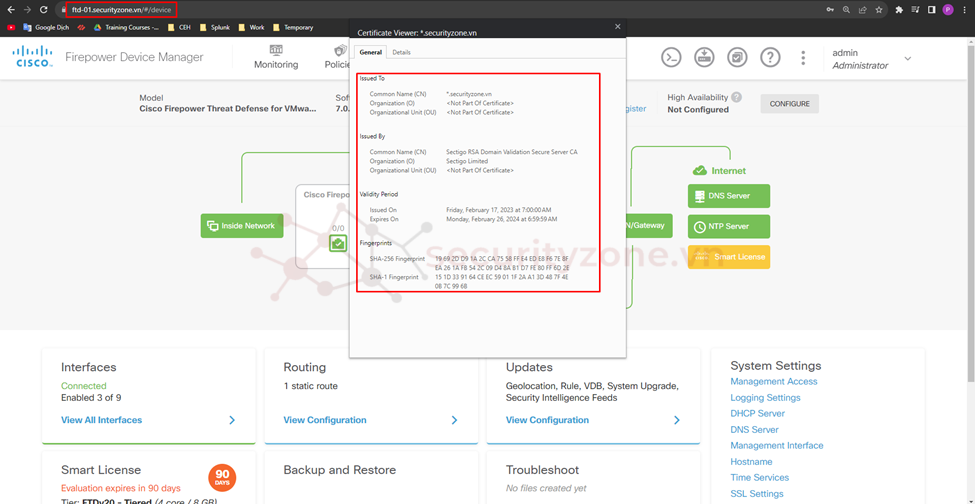

Sau khi service khởi động lại khi truy cập để quản lý thiết bị bằng DNS ta sẽ thấy kết nối được secure và thông tin certificate đã được đổi sang thông tin mới được cấu hình.

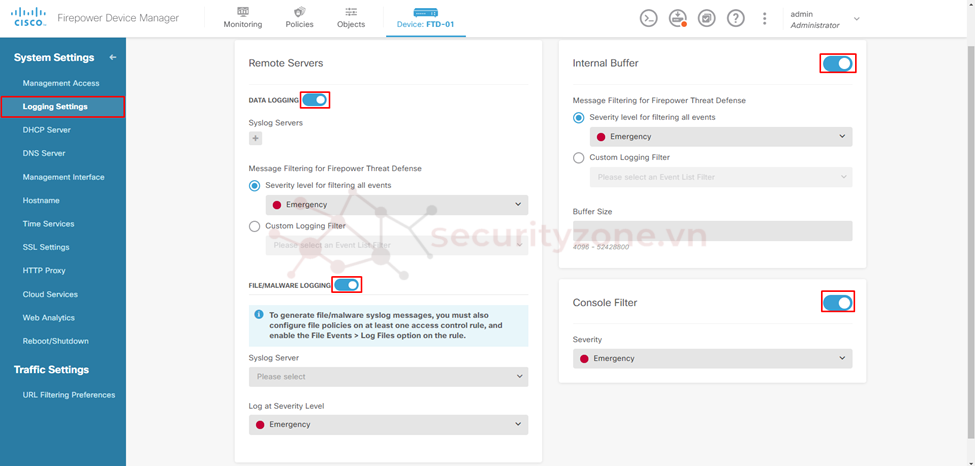

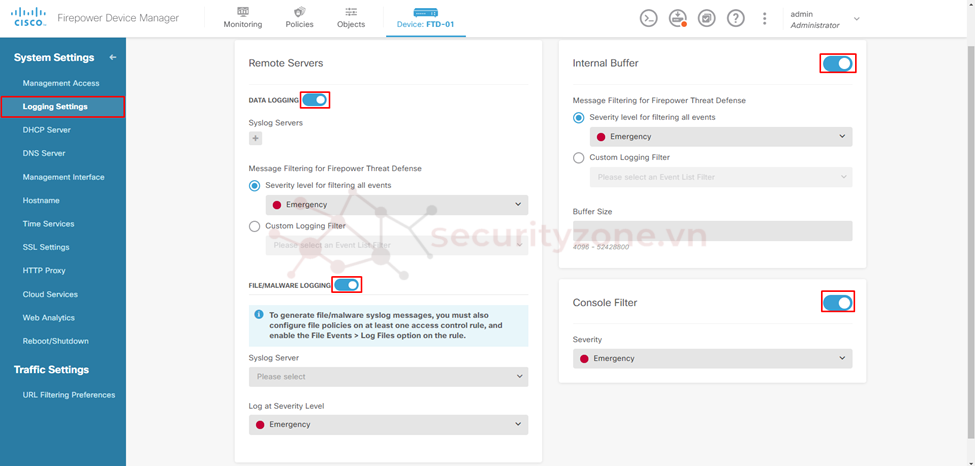

Để cấu hình logs trên thiết bị cisco FTD bằng phần mềm FDM vào phần Logging Settings, tại đây sẽ tiến hành bật các thông tin logs muốn hệ thống ghi nhận.

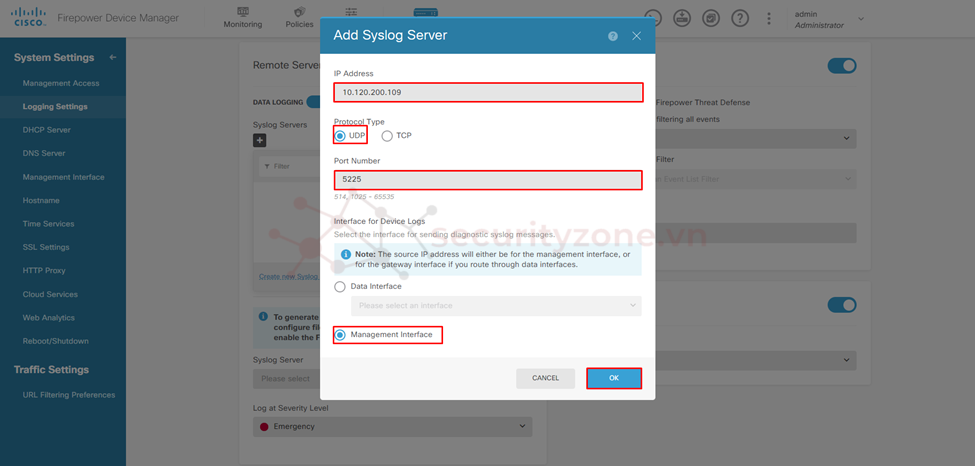

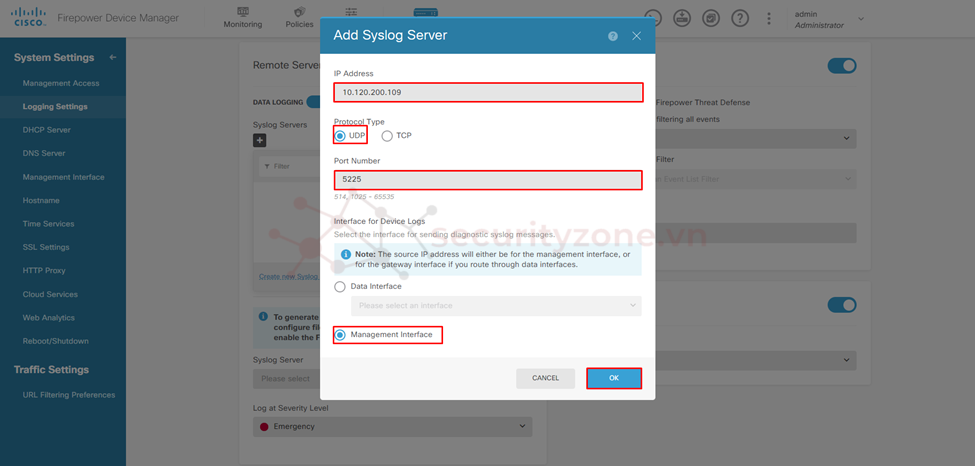

Tiếp theo tiến hành cấu hình thông tin Syslog Servers để chuyển tiếp các thông tin logs trên cisco FTD. Tiến hành điền các thông tin của syslog server như: IP, Protocol, Port và chọn cổng sẽ gửi các logs đến syslog server rồi chọn OK.

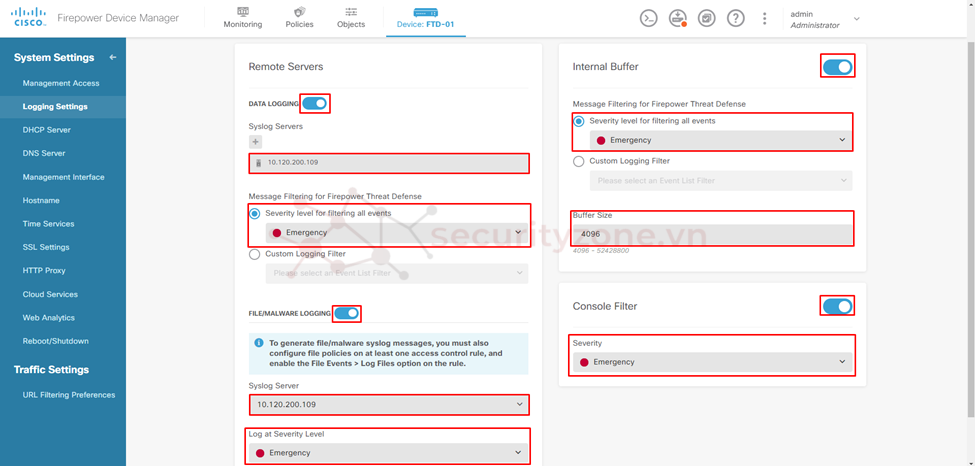

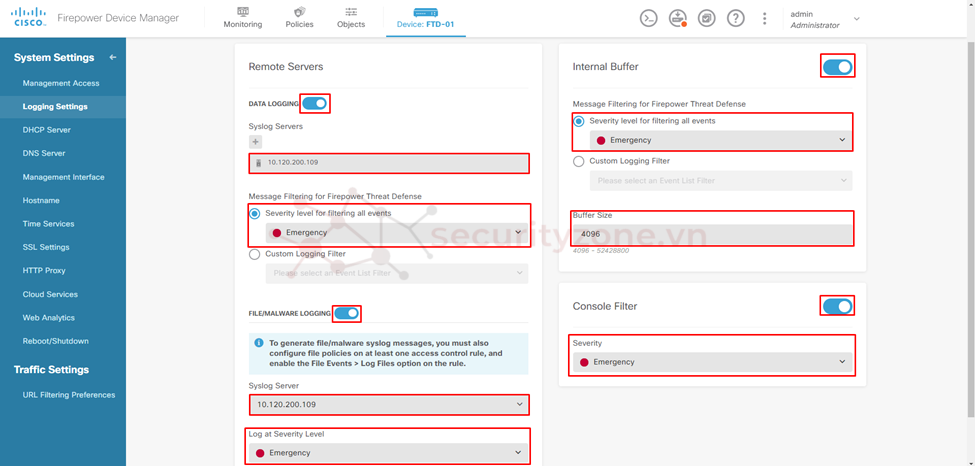

Sau khi đã cấu hình xong tiến hành chọn mức độ nghiêm trọng của logs cần được ghi nhận, đồng thời chọn syslogs server đã cấu hình như hình bên dưới.

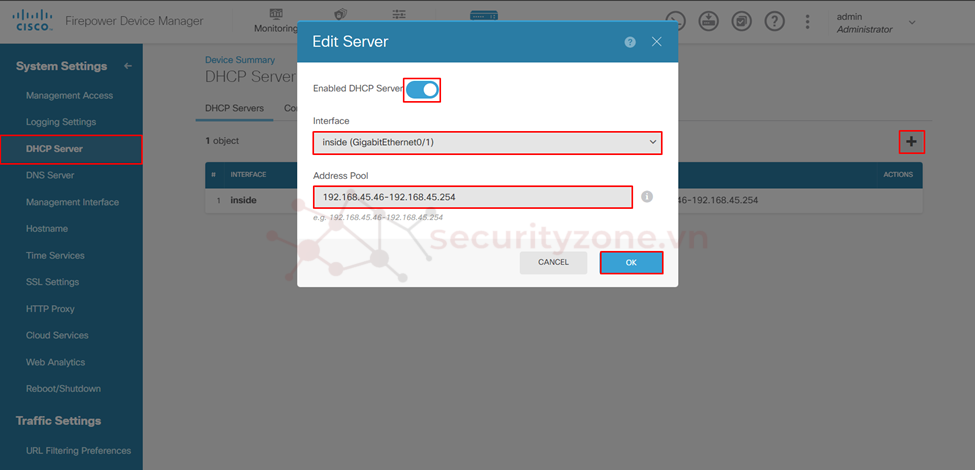

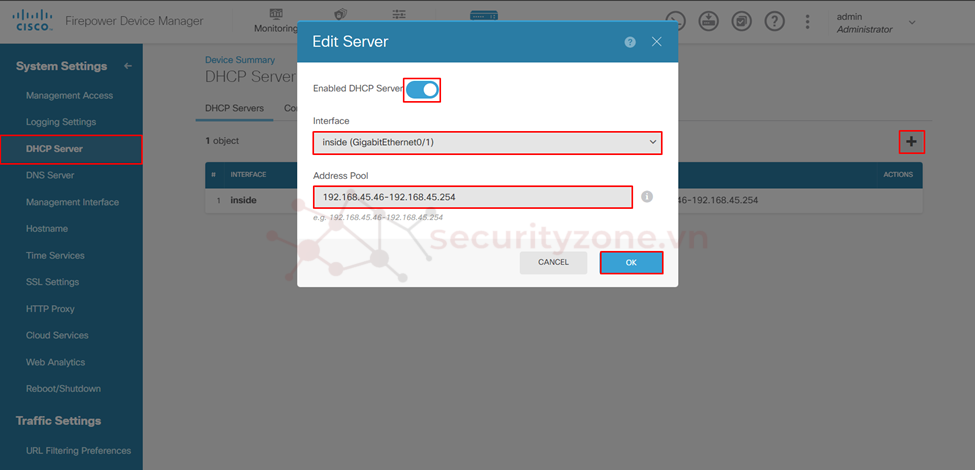

Để cấu hình DHCP server, tiến hành vào phần DHCP server chọn +, rồi điền các thông tin cổng cần cấu hình làm DHCP server, dãy IP cần cấp cho user (phải trùng với subnet của cổng cấu hình DHCP server) rồi chọn OK.

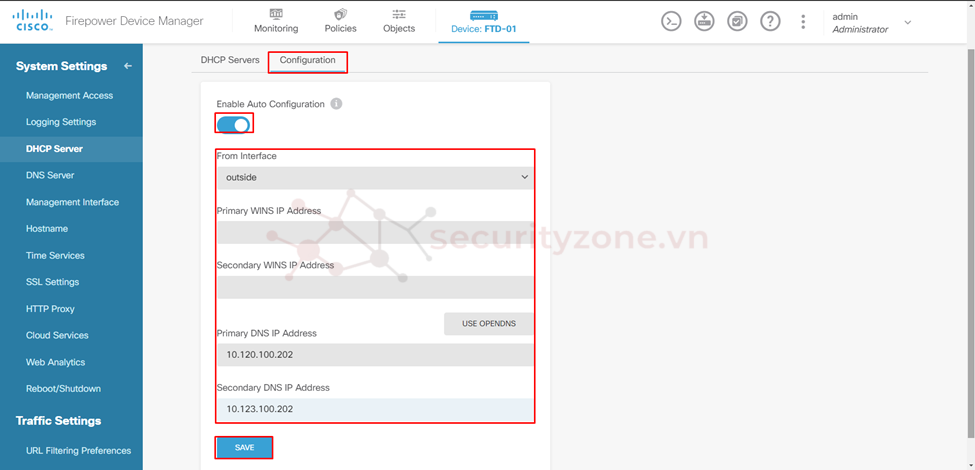

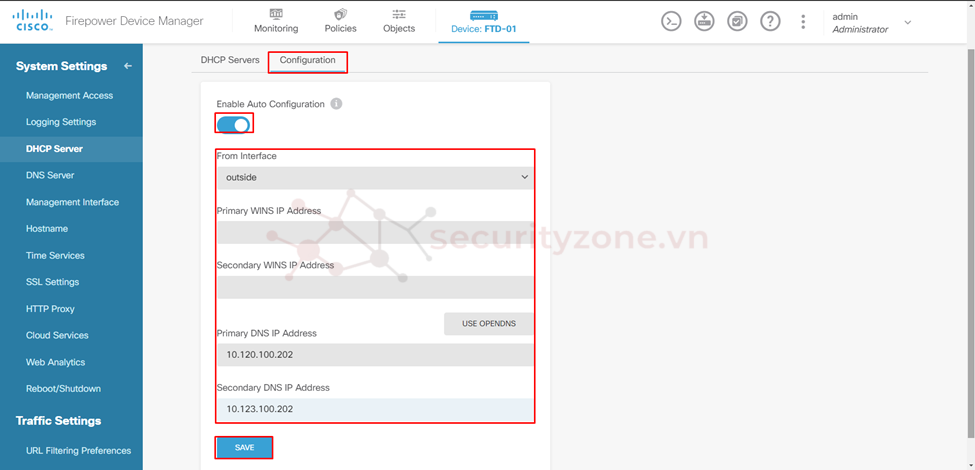

Tại phần Configuration, cấu hình các thông tin WINS IP, DNS IP cho phần DHCP. Nếu bật Enable Auto Configuration, ta sẽ chọn cổng để tự động lấy các thông tin trên (khi cổng đó nhận ip từ DHCP)

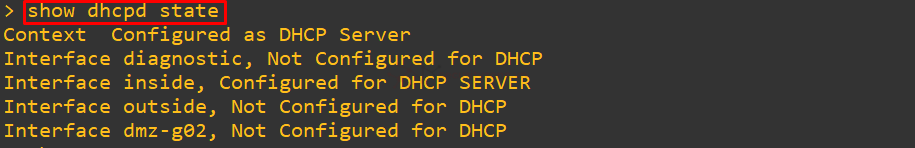

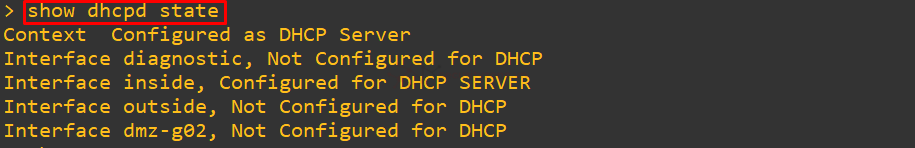

Để kiểm tra thông tin dhcp đươc cấu hình trên cổng nào tiến hành truy cập CLI vào thiết bị và gõ lệnh: show dhcpd state.

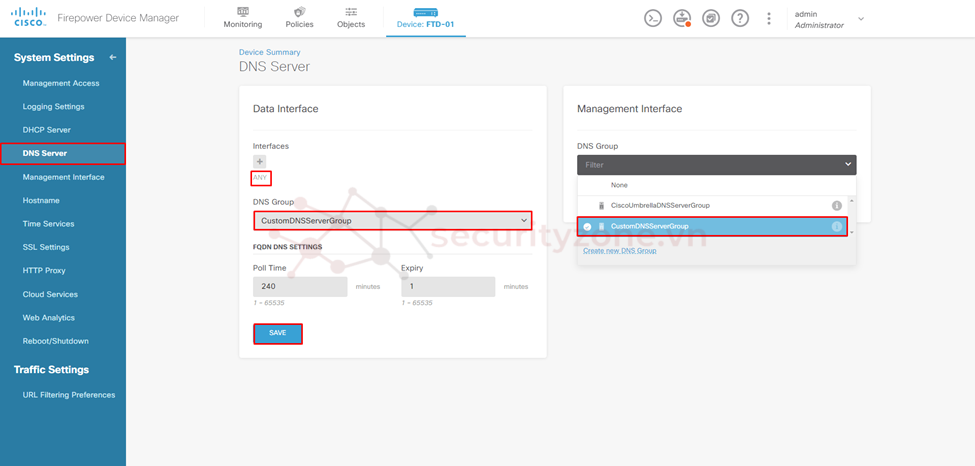

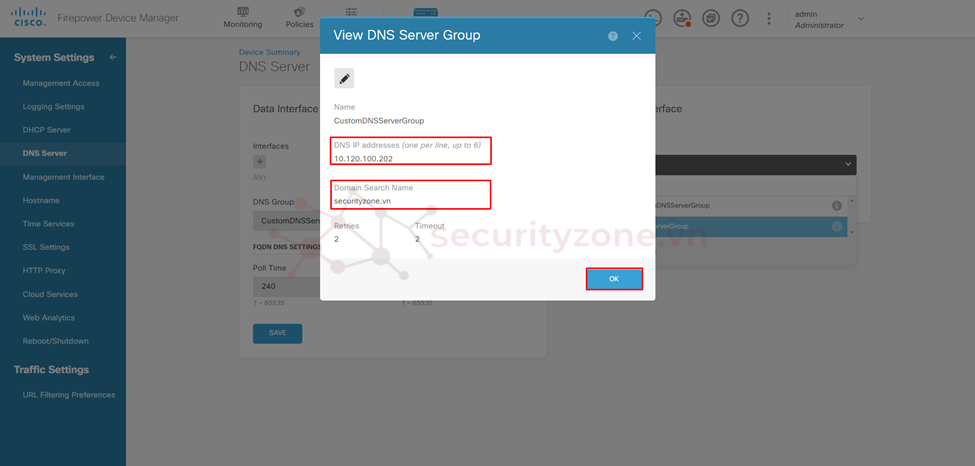

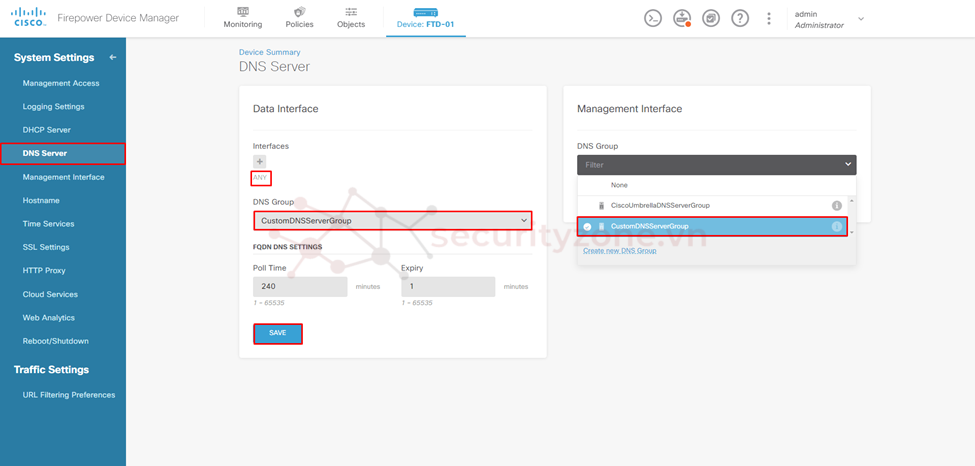

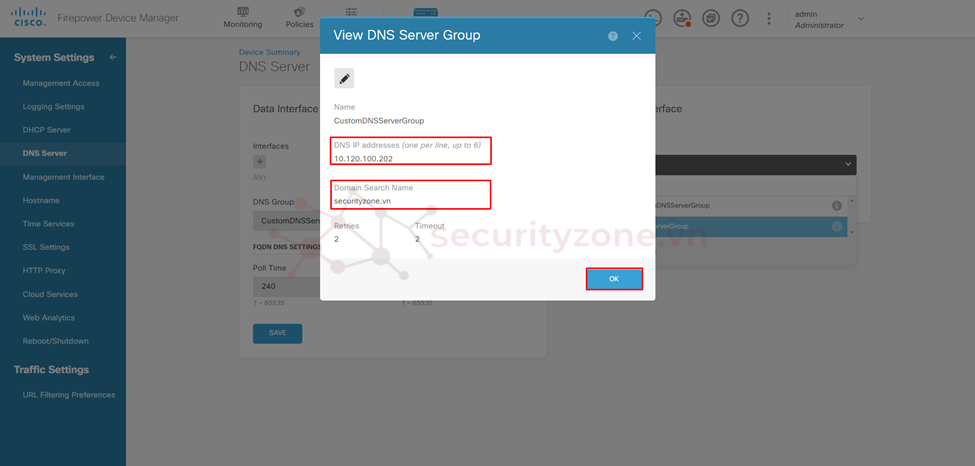

Cấu hình DNS giúp hệ thống phân giải các thông tin DNS sang IP được sử dụng với mục đích: phân giải tên miền nội bộ cũng như phân giải tên miền của cisco để update các signature, firmware, license,...Để cấu hình DNS vào phần DNS Server, có 2 kiểu DNS được cấu hình trên cisco FTD:

Quá trình cấu hình DNS được diễn ra khi deploy cisco FTD trên VMware hoặc có thể điều chỉnh các thông số: DNS IP, Domain Search Name,...Sau khi đã cấu hình đầy đủ các thông tin chọn OK.

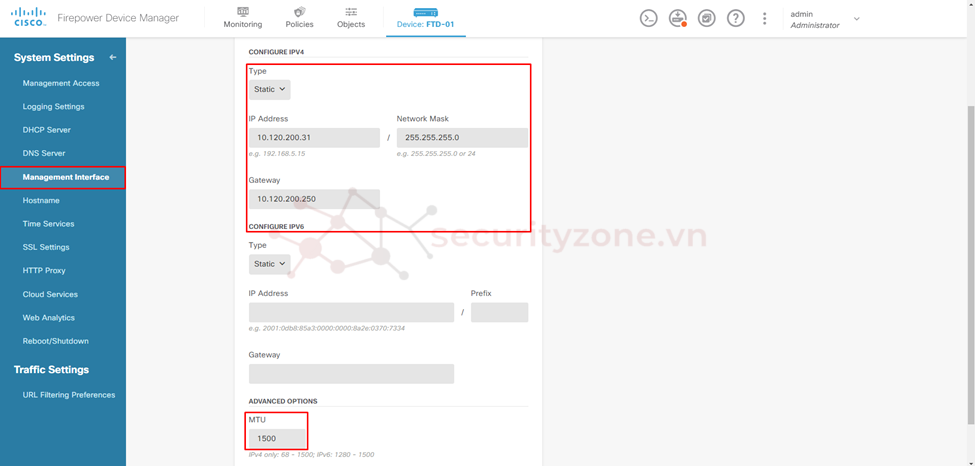

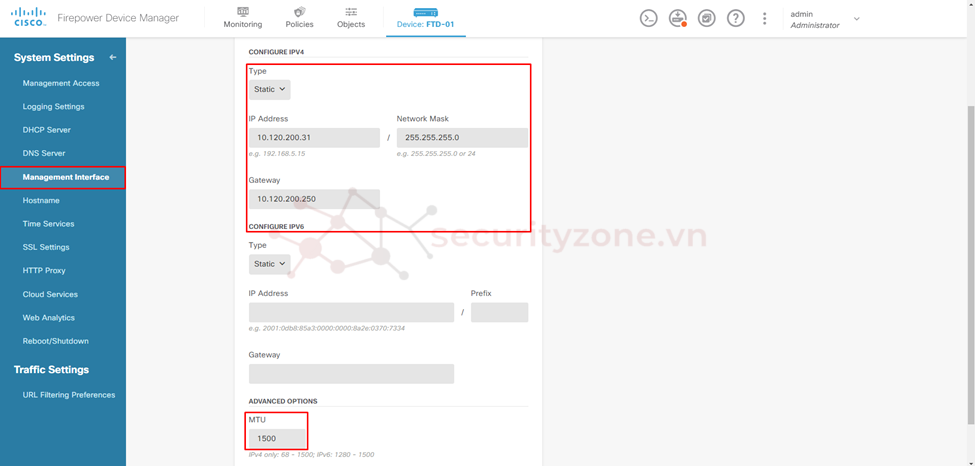

Để cấu hình IP cho cổng management vào phần Management Interface, điền các thông tin IP, Gateway và MTU rồi chọn OK

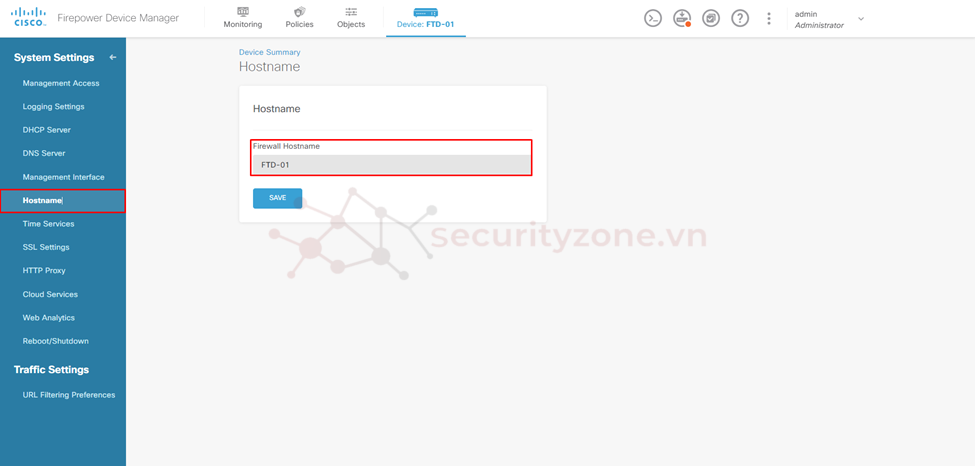

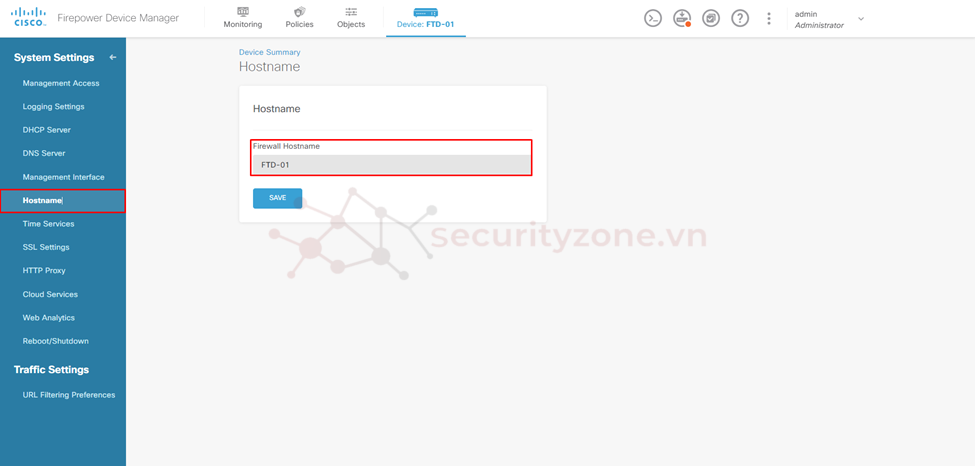

Để cấu hình hostname vào phần Hostname, cấu hình này giúp nhận biết thiết bị dễ dàng hơn.

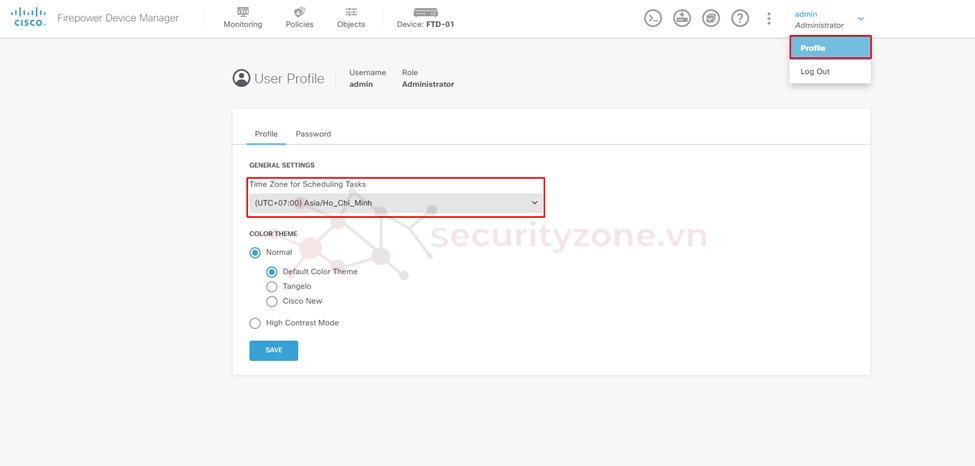

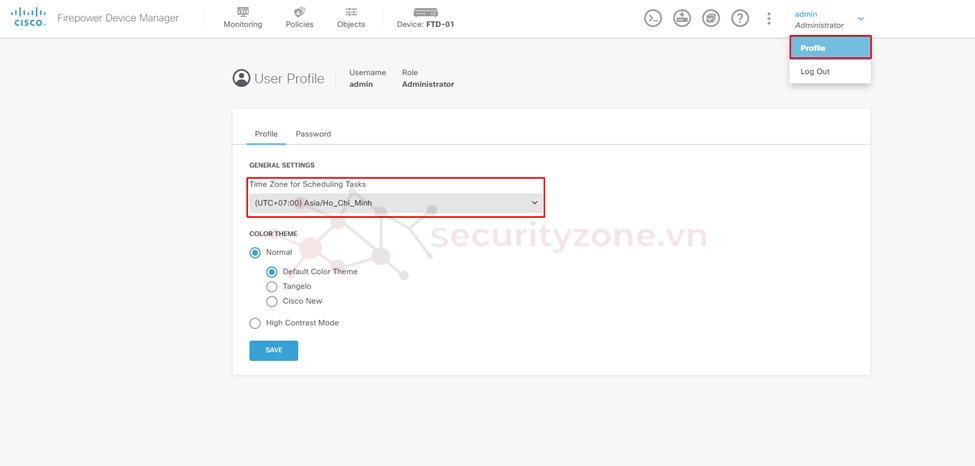

Để chỉnh timezone của user tiến hành vào phần Profile rồi chọn timezone phù hợp rồi nhấn SAVE.

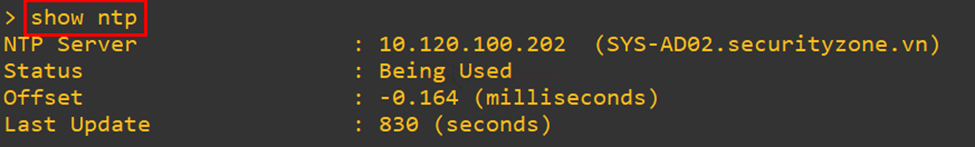

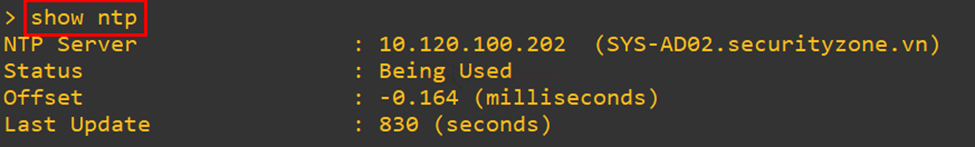

Để kiểm tra thông tin ntp đã cấu hình tiến hành vào CLI thiết bị gõ lệnh: show ntp.

Để tiến hành reboot/shutdown thiết bị truy cập như hình bên dưới rồi chọn phương thức phù hợp.

I. Giới thiệu về Cisco FTD

II. Cấu hình các thông tin cơ bản trên Cisco FTD thông qua FDM

III. Cấu hình Interface trên Cisco FTD thông qua FDM

IV. Cấu hình Static Route trên Cisco FTD thông qua FDMD

V. Cấu hình Backup và Restore trên Cisco FTD thông qua FDM

VI. Cấu hình Deploy và truy cập CLI trên Cisco FTD thông qua FDM

[LAB-1] Cấu hình các thông tin cơ bản trên Cisco FTD (Phần 1)

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về Cisco FTD

Cisco FTD (Firepower Threat Defense) là hệ thống next-gen firewall của Cisco, cung cấp nhiều tính năng bảo vệ mạnh mẽ như tường lửa, IPS (Intrusion Prevention System), VPN (Virtual Private Network), AMP (Advanced Malware Protection), và URL filtering trong một giải pháp duy nhất. Cisco FTD được tích hợp vào các thiết bị Cisco ASA (Adaptive Security Appliance) để tăng cường khả năng bảo mật của hệ thống mạng. Cisco FTD kết hợp cả phần mềm Firepower và các chức năng tường lửa truyền thống của Cisco ASA, tạo ra một giải pháp toàn diện để bảo vệ mạng khỏi các mối đe dọa mạng hiện đại.

Một trong những ưu điểm nổi bật của Cisco FTD là tích hợp dễ dàng với các hệ thống mạng sẵn có của Cisco, cho phép tổ chức mở rộng và tùy chỉnh khả năng bảo mật của họ một cách linh hoạt và hiệu quả. Cisco FTD được sử dụng rộng rãi trong doanh nghiệp và tổ chức để bảo vệ hệ thống mạng khỏi các mối đe dọa và tấn công mạng ngày càng phức tạp.

Cisco Firepower Threat Defense (FTD) có một số phương pháp quản lý khác nhau để cấu hình và giám sát các tính năng bảo mật của thiết bị. Dưới đây là các cách phổ biến để quản lý Cisco FTD:

- Firepower Device Manager (FDM): FDM là giao diện quản lý web dựa trên trình duyệt được tích hợp trực tiếp vào Cisco FTD. Nó cung cấp giao diện đồ họa dễ sử dụng để cấu hình và quản lý các tính năng bảo mật như tường lửa, IPS, VPN, AMP và URL filtering. FDM thích hợp cho các môi trường nhỏ hoặc môi trường không yêu cầu việc quản lý phức tạp.

- Cisco Firepower Management Center (FMC): FMC là một hệ thống quản lý tập trung được triển khai on-premise để quản lý các thiết bị Cisco Firepower trong môi trường lớn và phức tạp. Nó cung cấp một giao diện đồ họa mạnh mẽ để cấu hình, giám sát và báo cáo trên nhiều thiết bị FTD. FMC cũng hỗ trợ tích hợp với các giải pháp bảo mật khác của Cisco như Cisco Identity Services Engine (ISE) và Cisco Advanced Malware Protection (AMP).

- Command Line Interface (CLI): Người dùng có thể quản lý Cisco FTD thông qua CLI bằng cách kết nối vào thiết bị qua SSH hoặc Console. CLI cung cấp các lệnh và tùy chọn để cấu hình và kiểm soát thiết bị FTD.

- Cisco Defense Orchestrator (CDO): Đối với các môi trường phức tạp và có nhiều thiết bị Cisco Firepower, CDO là một tùy chọn quản lý tập trụng được triển khai cloud của cisco. Nó cung cấp khả năng quản lý toàn diện cho các thiết bị FTD và giúp tự động hóa quá trình cấu hình và triển khai.

II. Cấu hình các thông tin cơ bản trên Cisco FTD thông qua FDM

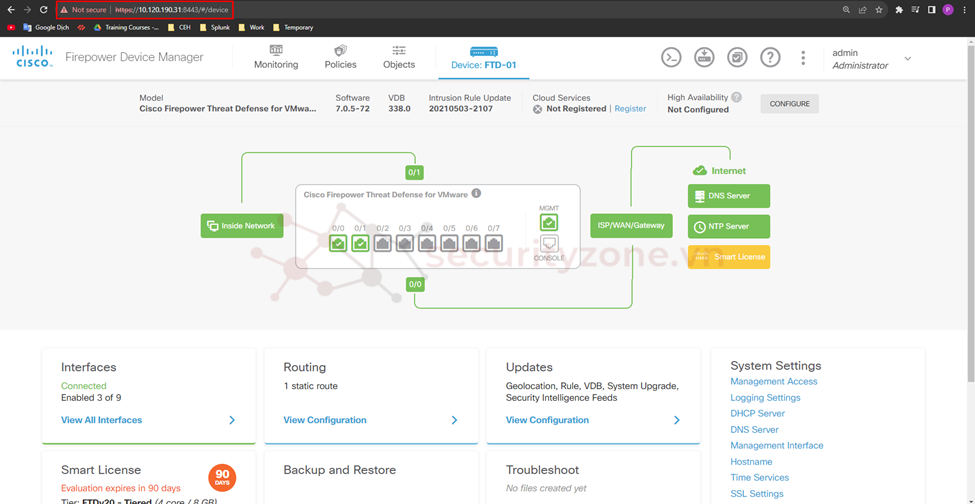

Sau khi đã dựng cisco FTD trên VMware tiến hành truy cập GUI thông qua IP đã cấu hình (tham khao tại đây để cài đặt Cisco FTD trên VMware), dưới đây là giao diện GUI của cisco FTD sử dụng phần mềm FDM đã được build sẵn trong firmware của cisco FTD.

Để kiểm tra license hiện có trên thiết bị tiến hành chọn View Configuration trong phần Smart License.

Tại đây sẽ thấy được license hiện tại trên thiết bị, cũng như active các tính năng muốn sử dụng trong license (trong hình đang sử dụng license evaluate của Cisco cho phép sử dụng các tính năng trong 90 ngày)

Để cấu hình các thông tin cơ bản cho Cisco FTD tiến hành trở về phần Device, tại đây nhìn vào hình bên dưới ta tiến hành chọn thông tin cần cấu hình.

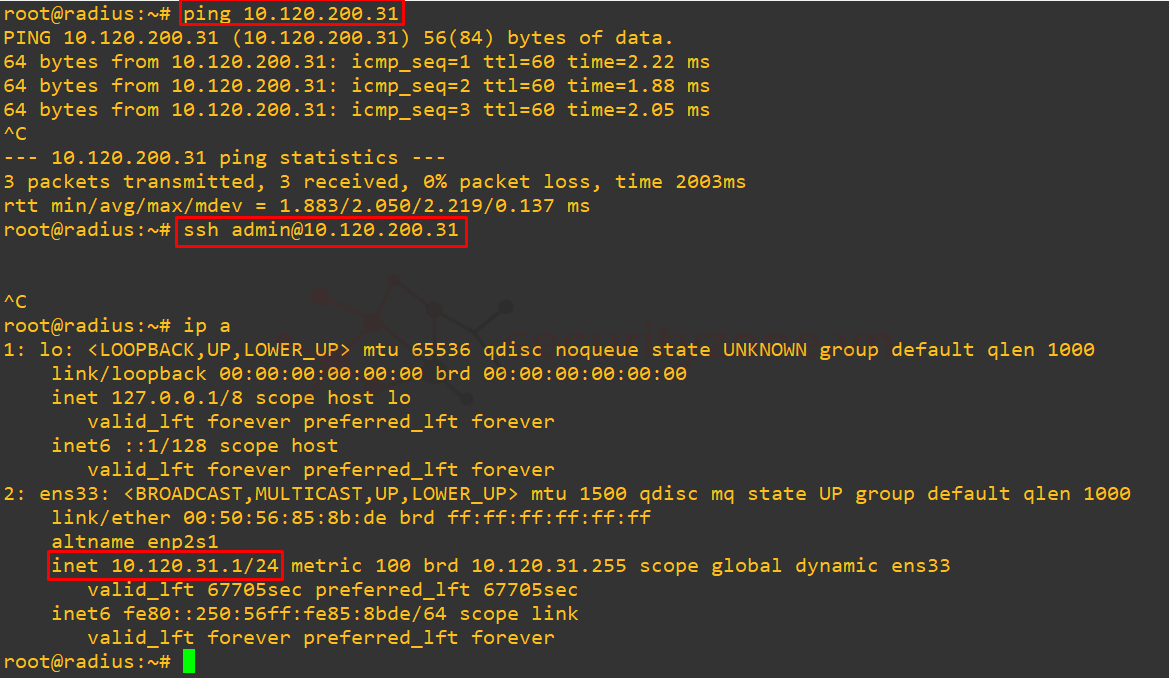

Tại phần AAA Configuration cho phép cấu hình phương thức xác thực để truy cập quản lý thiết bị, có 2 phương thức hỗ trợ xác thực trên FDM là local và thông qua radius server:

- HTTPS Connection: cho phép quản lý thiết bị thông qua phương thức API.

- SSH Connection: cho phép quản lý thiết bị thông qua Remote CLI.

Để tạo user sử dụng cho phương thức xác thực local tiến hành truy cập SSH vào cisco FTD và gõ lệnh: configure user add <user> <privilege>. Sau đó nhập password cho user (password sẽ được yêu cầu đổi khi lần đầu login bằng user được tạo), kiểm tra user được tạo bằng lệnh: show user.

Với mỗi quyền khác nhau thì các tính năng được cấp cho user cũng khác nhau, như hình bên dưới user guest chỉ có quyền basic nên chỉ cấu hình được một số thông tin cơ bản và kiểm tra thông tin.

Tại phần Management Interface cho phép cấu hình giới hạn các IP (hoặc subnet) nào có thể truy cập để quản lý thiết bị (cho cả phần CLI, GUI và API). Ngoài ra, phần HTTPS Management Port cho phép cấu hình port để truy cập GUI và API của cisco FTD mặc định là port 443.

Sau khi đã cấu hình giới hạn IP truy cập quản lý thiết bị, có thể thấy các IP không nằm trong range cho phép sẽ không thể truy cập quản trị thiết bị như hình bên dưới.

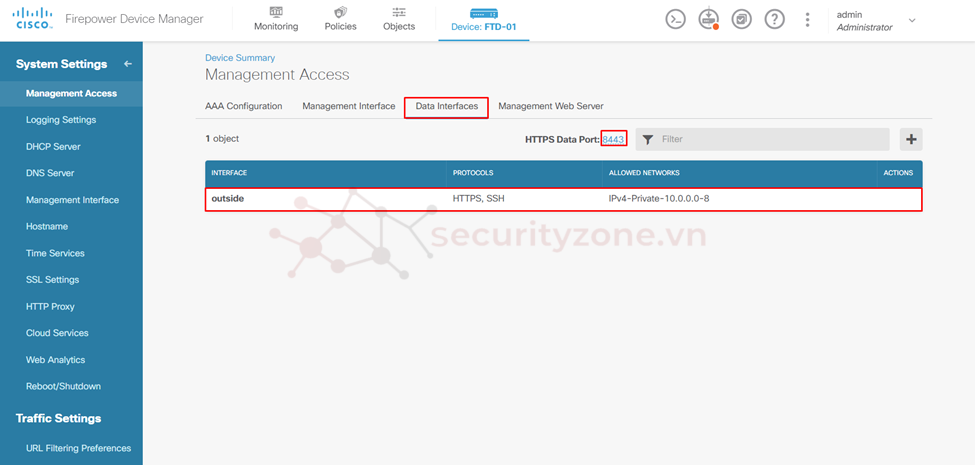

Tại phần Data Interfaces cho phép lấy các cổng khác ngoại trừ cổng management, để cho phép truy cập quản lý thiết bị (mặc định chỉ cho phép các thiết bị quản trị thiết bị thông qua IP trên cổng management). Ngoài ra, phần HTTPS Data Port cho phép cấu hình port để truy cập GUI và API của cisco FTD thông qua các cổng data mặc định là port 443.

Sau khi đã cấu hình, lúc này có thể truy cập được GUI của thiết bị thông qua IP cổng Data như hình bên dưới.

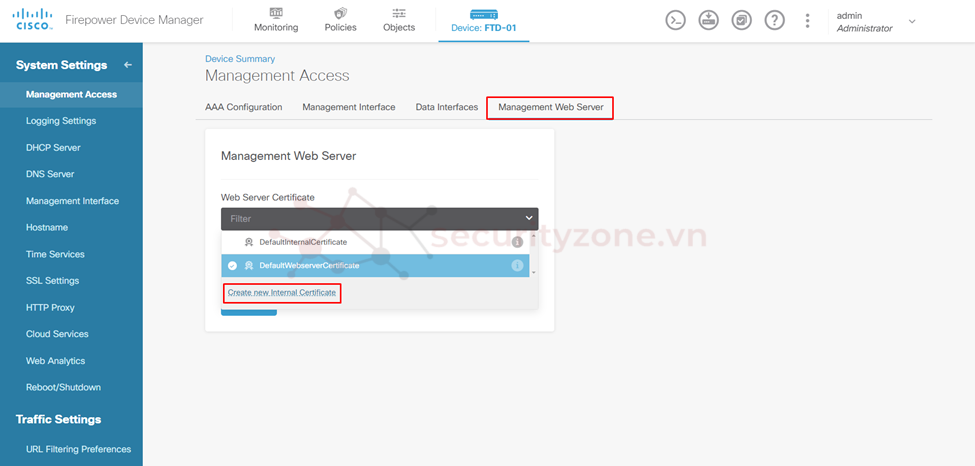

Tại phần Management Web Server cho phép thay đổi chứng chỉ xác thực khi truy cập quản lý thiết bị thông qua GUI và API (mặc định sử dụng private certificate có sẵn của cisco). Để cấu hình chọn Create new Internal Certificate.

Đặt tên cho certificate và tiến hành upload file certificate và key của nó xong chọn OK.

Hệ thống sẽ xuất hiện thông báo restart web service để áp dụng certifcate mới.

Sau khi service khởi động lại khi truy cập để quản lý thiết bị bằng DNS ta sẽ thấy kết nối được secure và thông tin certificate đã được đổi sang thông tin mới được cấu hình.

Để cấu hình logs trên thiết bị cisco FTD bằng phần mềm FDM vào phần Logging Settings, tại đây sẽ tiến hành bật các thông tin logs muốn hệ thống ghi nhận.

Tiếp theo tiến hành cấu hình thông tin Syslog Servers để chuyển tiếp các thông tin logs trên cisco FTD. Tiến hành điền các thông tin của syslog server như: IP, Protocol, Port và chọn cổng sẽ gửi các logs đến syslog server rồi chọn OK.

Sau khi đã cấu hình xong tiến hành chọn mức độ nghiêm trọng của logs cần được ghi nhận, đồng thời chọn syslogs server đã cấu hình như hình bên dưới.

Để cấu hình DHCP server, tiến hành vào phần DHCP server chọn +, rồi điền các thông tin cổng cần cấu hình làm DHCP server, dãy IP cần cấp cho user (phải trùng với subnet của cổng cấu hình DHCP server) rồi chọn OK.

Tại phần Configuration, cấu hình các thông tin WINS IP, DNS IP cho phần DHCP. Nếu bật Enable Auto Configuration, ta sẽ chọn cổng để tự động lấy các thông tin trên (khi cổng đó nhận ip từ DHCP)

Để kiểm tra thông tin dhcp đươc cấu hình trên cổng nào tiến hành truy cập CLI vào thiết bị và gõ lệnh: show dhcpd state.

Cấu hình DNS giúp hệ thống phân giải các thông tin DNS sang IP được sử dụng với mục đích: phân giải tên miền nội bộ cũng như phân giải tên miền của cisco để update các signature, firmware, license,...Để cấu hình DNS vào phần DNS Server, có 2 kiểu DNS được cấu hình trên cisco FTD:

- DNS trên các data interface

- DNS trên management interface

Quá trình cấu hình DNS được diễn ra khi deploy cisco FTD trên VMware hoặc có thể điều chỉnh các thông số: DNS IP, Domain Search Name,...Sau khi đã cấu hình đầy đủ các thông tin chọn OK.

Để cấu hình IP cho cổng management vào phần Management Interface, điền các thông tin IP, Gateway và MTU rồi chọn OK

Để cấu hình hostname vào phần Hostname, cấu hình này giúp nhận biết thiết bị dễ dàng hơn.

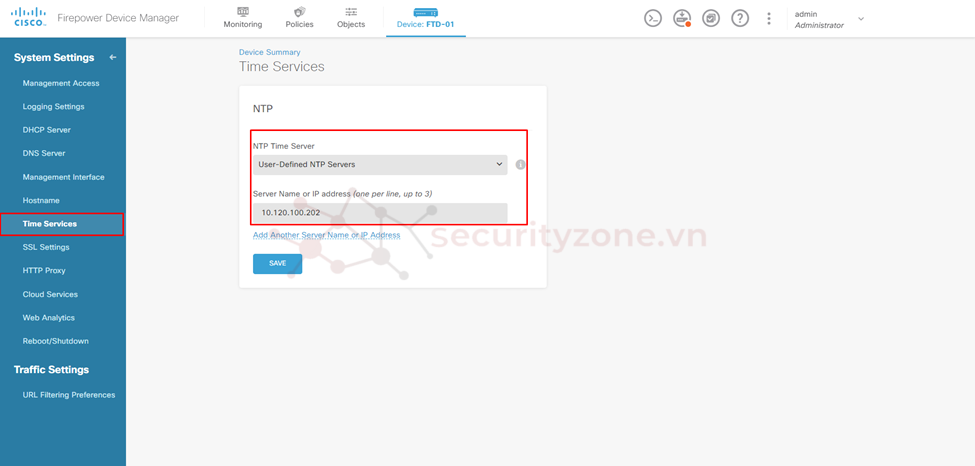

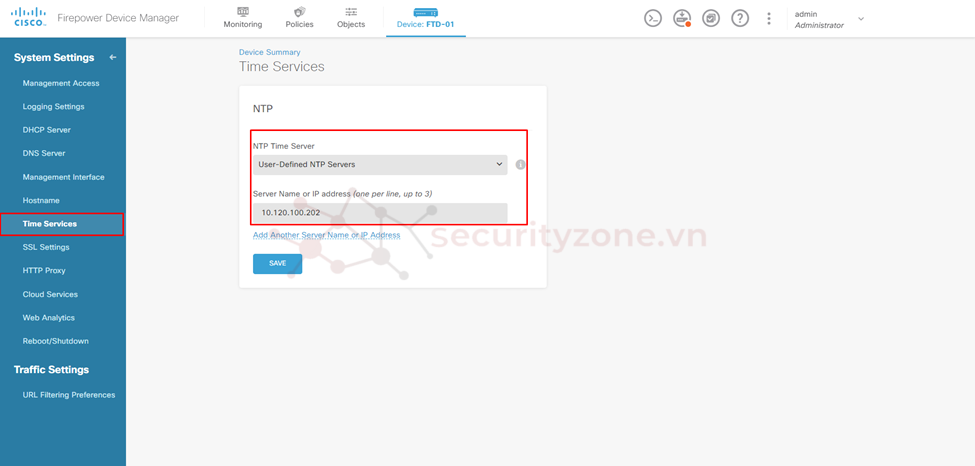

Việc cấu hình NTP được cấu hình trong lúc deploy cisco FTD trên VMware, để chỉnh sửa thông tin NTP vào phần Time Services tiến hành cấu hình NTP server rồi chọn SAVE.

Để chỉnh timezone của user tiến hành vào phần Profile rồi chọn timezone phù hợp rồi nhấn SAVE.

Để kiểm tra thông tin ntp đã cấu hình tiến hành vào CLI thiết bị gõ lệnh: show ntp.

Để tiến hành reboot/shutdown thiết bị truy cập như hình bên dưới rồi chọn phương thức phù hợp.

Attachments

-

1690531007426.png141.8 KB · Views: 0

1690531007426.png141.8 KB · Views: 0 -

1690532265113.png119.9 KB · Views: 0

1690532265113.png119.9 KB · Views: 0 -

1690533228821.png117.6 KB · Views: 0

1690533228821.png117.6 KB · Views: 0 -

1690533308866.png74.6 KB · Views: 0

1690533308866.png74.6 KB · Views: 0 -

1690533348465.png74.4 KB · Views: 0

1690533348465.png74.4 KB · Views: 0 -

1690533587050.png113.1 KB · Views: 0

1690533587050.png113.1 KB · Views: 0 -

1690533758873.png112.4 KB · Views: 0

1690533758873.png112.4 KB · Views: 0 -

1690533951642.png106.5 KB · Views: 0

1690533951642.png106.5 KB · Views: 0 -

1690533975305.png114.9 KB · Views: 0

1690533975305.png114.9 KB · Views: 0 -

1690534021918.png72.3 KB · Views: 0

1690534021918.png72.3 KB · Views: 0 -

1690534251813.png119.6 KB · Views: 0

1690534251813.png119.6 KB · Views: 0 -

1690534264594.png117.7 KB · Views: 0

1690534264594.png117.7 KB · Views: 0 -

1690534270516.png62.6 KB · Views: 0

1690534270516.png62.6 KB · Views: 0 -

1690534274023.png74.5 KB · Views: 0

1690534274023.png74.5 KB · Views: 0 -

1690534685252.png121.1 KB · Views: 0

1690534685252.png121.1 KB · Views: 0 -

1690534864291.png122.1 KB · Views: 0

1690534864291.png122.1 KB · Views: 0 -

1690534867423.png120.7 KB · Views: 0

1690534867423.png120.7 KB · Views: 0 -

1690534883491.png59.5 KB · Views: 0

1690534883491.png59.5 KB · Views: 0 -

1690534936458.png62.7 KB · Views: 0

1690534936458.png62.7 KB · Views: 0 -

1690881478263.png90.3 KB · Views: 0

1690881478263.png90.3 KB · Views: 0

Last edited: