Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Thực hiện migrate cấu hình trên Cisco FDM sang Cisco FMC

[LAB-12] Migrate cấu hình từ Cisco FDM sang Cisco FMC

Lưu ý: tất cả các thiết bị Cisco FTD trong bài lab này đều được dựng ảo hóa phiên bản cisco FTD là 7.2.5-208 và thiết bị Cisco FMC được dựng ảo hóa phiên bản 7.4.0-118.

I. Giới thiệu về mô hình bài Lab

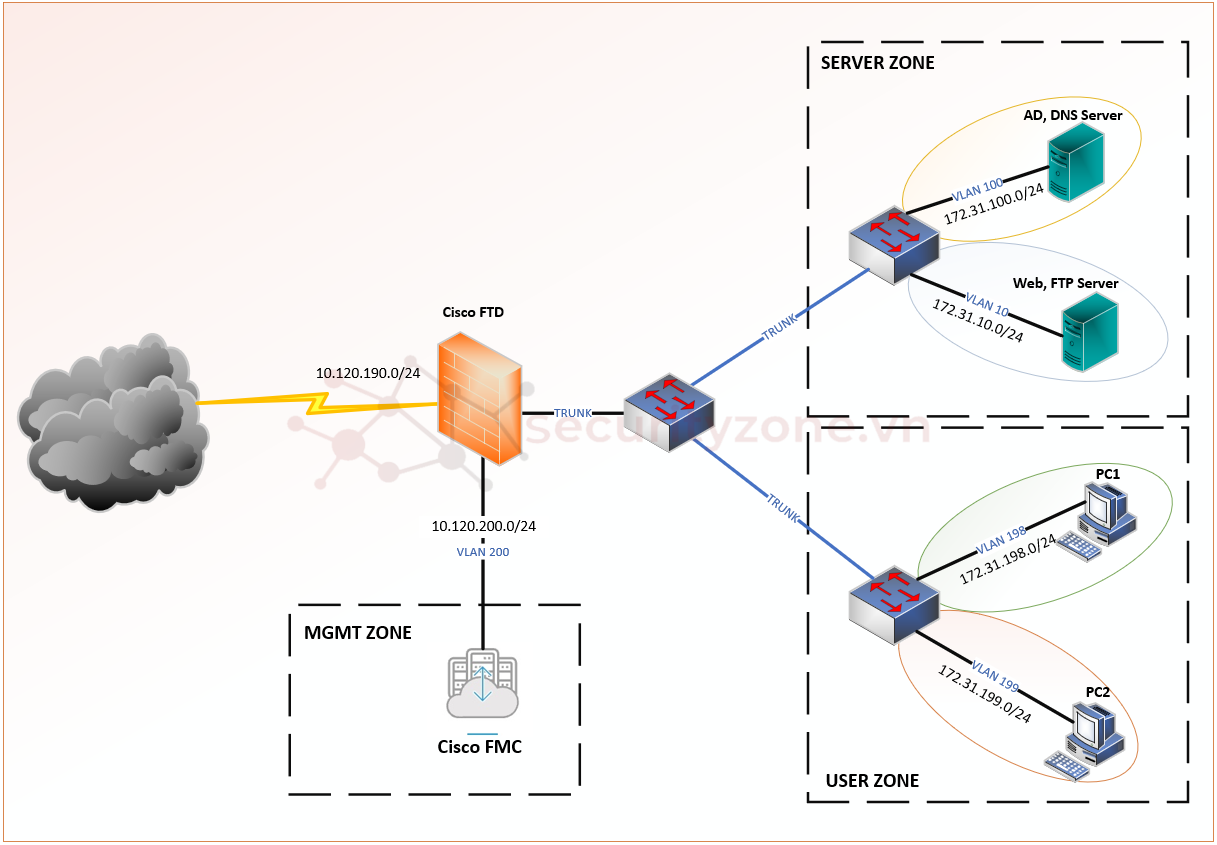

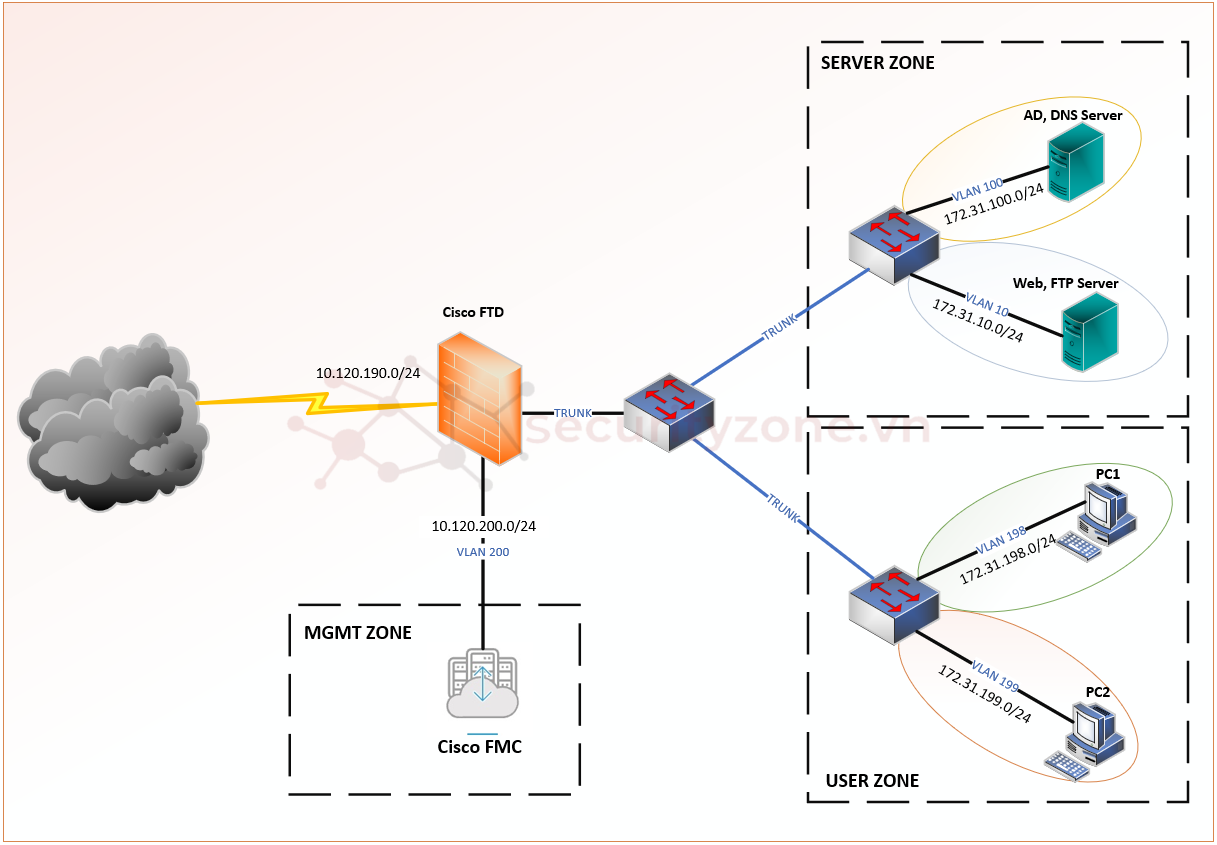

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD, Cisco FMC và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Thực hiện migrate cấu hình trên Cisco FDM sang Cisco FMC

Để quản trị thiết bị cisco FTD có rất nhiều cách một trong những cách đơn giản là sử dụng thông qua cisco FDM là phần quản trị qua GUI được tích hợp sẵn trong phần mêm cisco FTD. Nhưng quản lý thông qua FDM cũng có một số hạn chế như: chỉ quản lý được duy nhất 1 thiết bị, một số tính năng bị hạn chế. Để khắc phục các vấn đề đó cisco cho phép quản lý Cisco FTD thông qua Cisco FMC (thiết bị quản lý tập trung có thể triển khai on-premise hoặc cloud), nhưng sẽ có một vấn đề xảy ra nếu thiết bị đã được cấu hình và quản lý qua cisco FDM muốn chuyển sang quản lý trên cisco FMC thì tất cả cấu hình trên thiết bị sẽ bị mất (ngoại trừ cấu hình interface). Vì thế cisco có một công cụ cho phép việc chuyển từ cisco FDM sang FMC là Cisco Secure Firewall Migration Tool.

Cisco Secure Firewall Migration Tool cho phép di chuyển cấu hình tường lửa hiện đang chạy (hỗ trợ nhiều hãng) sang Cisco Secure Firewall Threat Defense. Dù chính sách tường lửa hiện tại của có phức tạp đến đâu, công cụ này cũng có thể chuyển đổi cấu hình từ bất kỳ thiết bị Cisco Adaptive Security Appliance (ASA) hoặc Firewall Device Manager (FDM) nào, cũng như từ các thiết bị tường lửa của bên thứ ba như Check Point, Palo Alto Networks và Fortinet.

Cisco Secure Firewall Migration Tool hỗ trợ trên cả hệ điều hành Windows và macOS chi tiết trên các thiết bị muốn sử dụng công cụ này là:

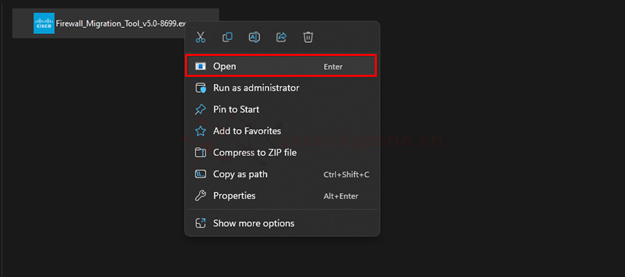

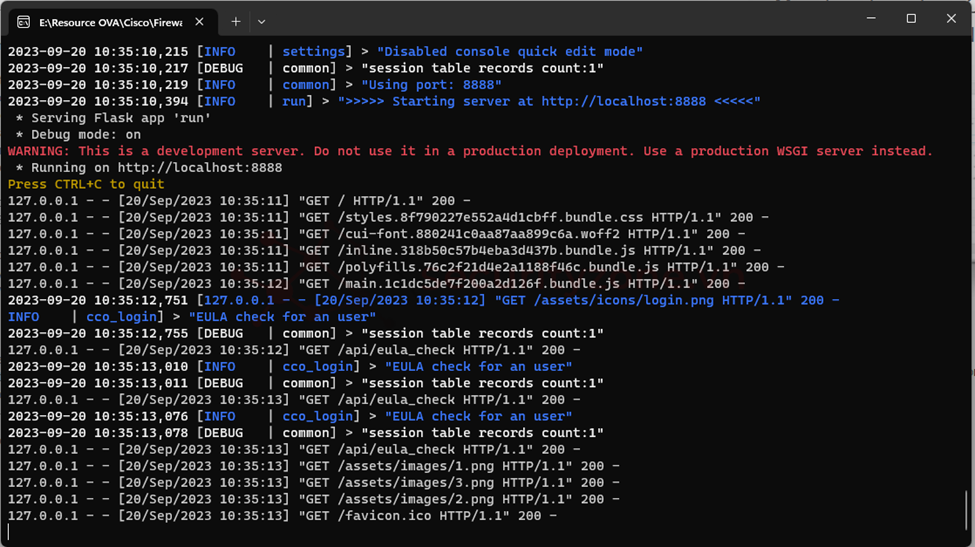

Trước tiên cần chuẩn bị PC với yêu cầu ở trên sau đó thực hiện tải công cụ migrate theo link sau (phiên bản 5.0.0). Sau đó tiến hành mở công cụ như 1 ứng dụng bình thường (thư mục chứa công cụ sẽ tự sinh ra các thư mục để các logs cũng như thông tin trong quá trình migrate) sau khi chạy xong các tiến trình như trong CMD thì sẽ xuất hiện portal là địa chỉ http://localhost:8888 (nếu port này đã được sử dụng trên PC có thể vào file app_config.txt của công cụ để thay đổi).

Lưu ý: Đối với bài lab này sẽ chỉ migrate cấu hình được quản lý từ cisco FDM sang FMC nên để tương thích với công cụ thì firmware version trên cisco FDM phải từ 7.2 trở lên và cisco FMC phải từ 7.3 trở lên. Ngoài ra việc migrate không hỗ trợ cho các thiết bị Cisco FTD chạy HA (chỉ hỗ trợ Cisco FTD ở mode standalone)

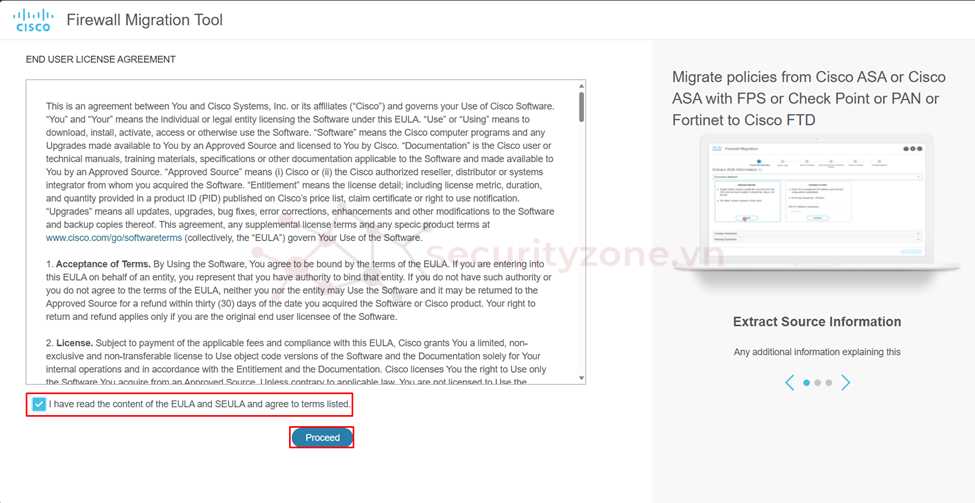

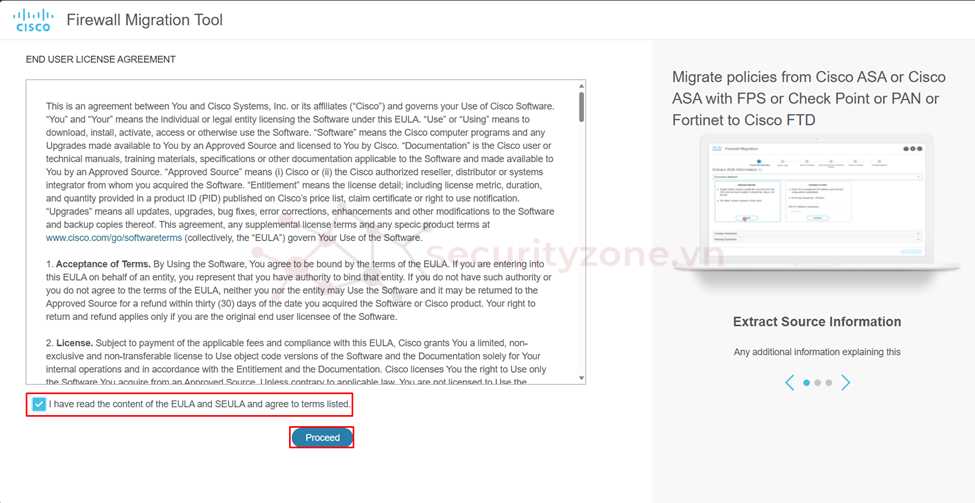

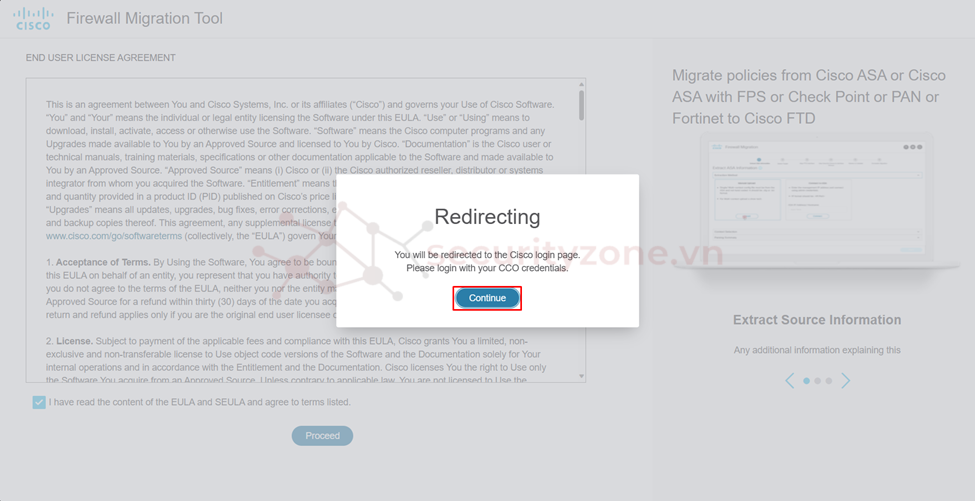

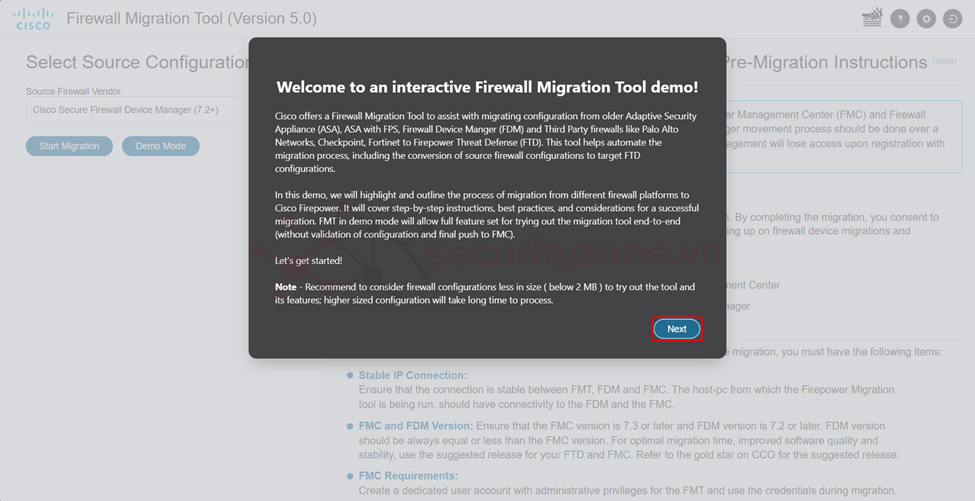

Sau khi xuất hiện portal, chọn I have read the content of the EULA and SEULA and agree to terms listed để chấp nhận các điều khoản của cisco rồi chọn Proceed.

Sau đó cần phải nhập thông tin đăng nhập cisco bằng cách chọn Continue lúc này sẽ redirect sang trang login của cisco. Sau khi đăng nhập thành công sẽ được kết quả như hình bên dưới.

Lưu ý: Account sử dụng để Login phải có quyền được sử dụng tính năng migrate đồng thời cũng đã được cấu hình xác thực 2 bước (bằng ứng dụng DUO)

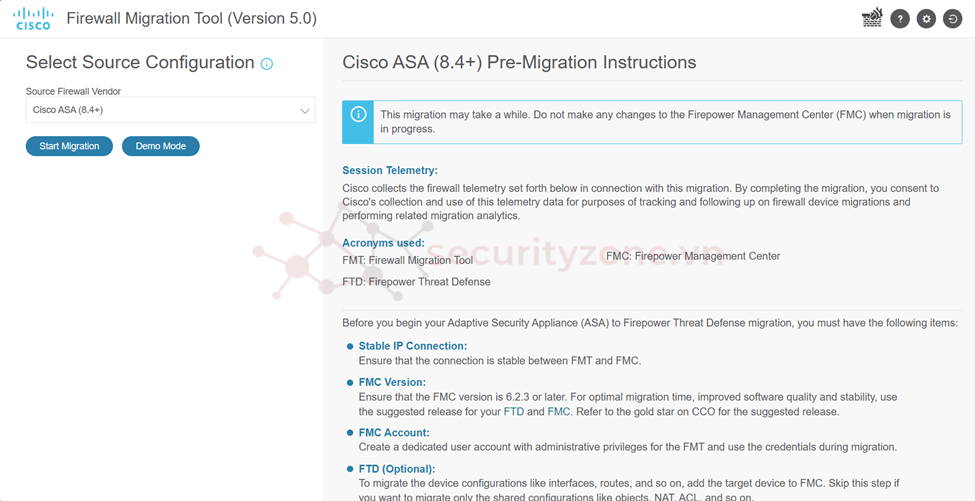

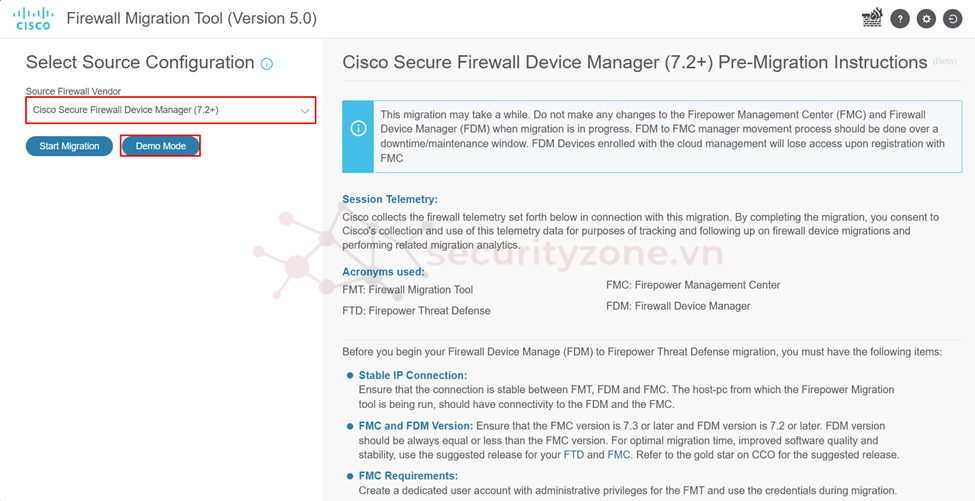

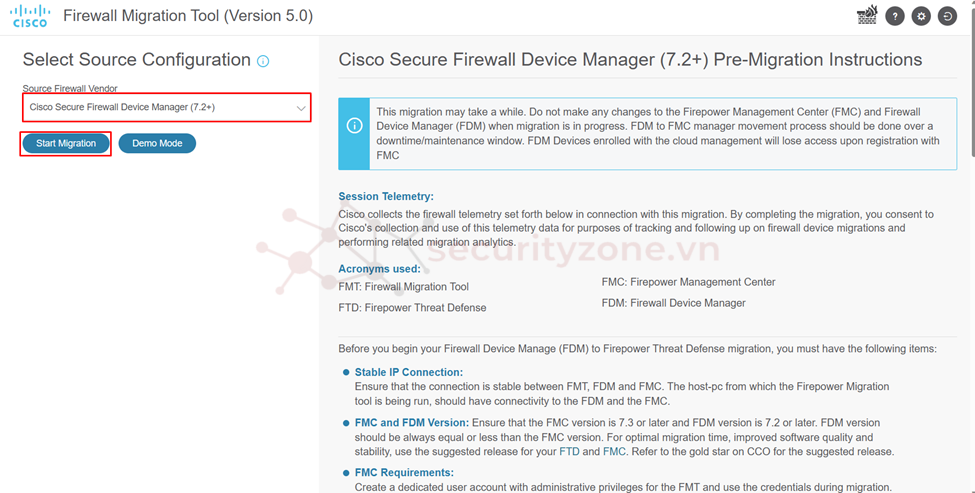

Tiếp theo, có thể chọn Source Firewall Vendor để tiến hành Migrate hoặc chọn Demo Mode để thử nghiệm tính năng, ngoài ra khi chọn Source Firewall Vendor cũng sẽ thây được các yêu cầu cũng như hướng dẫn thực hiện.

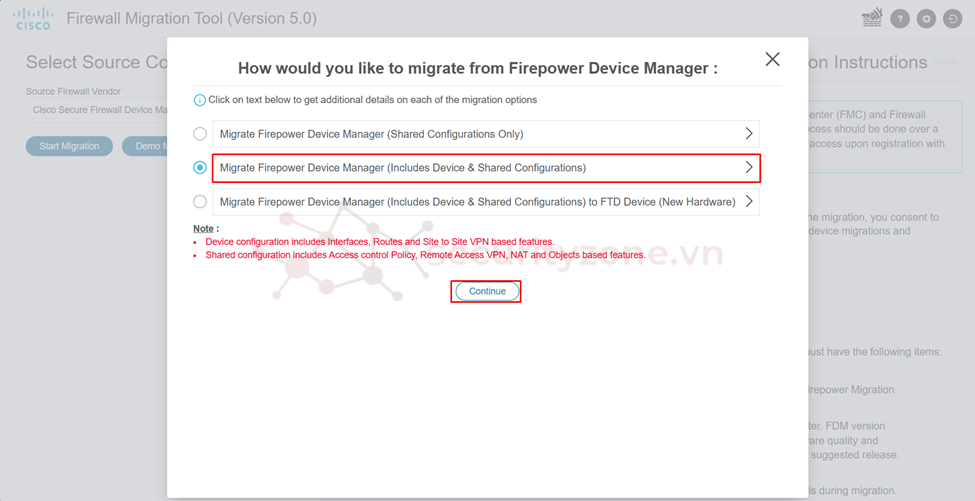

Sau đó tiến hành chọn kiểu Migrate thích hợp rồi chọn Continue để bắt đầu. Trên công cụ sẽ hỗ trợ migrate theo các kiểu sau:

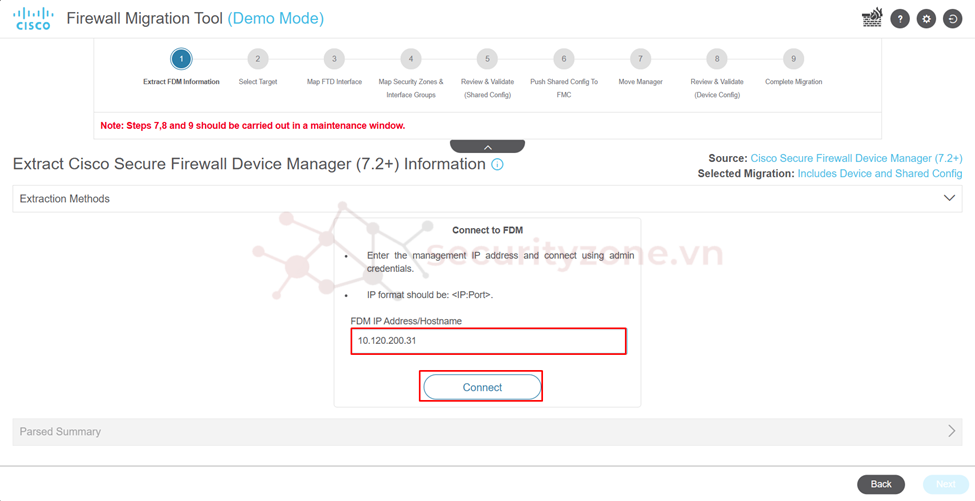

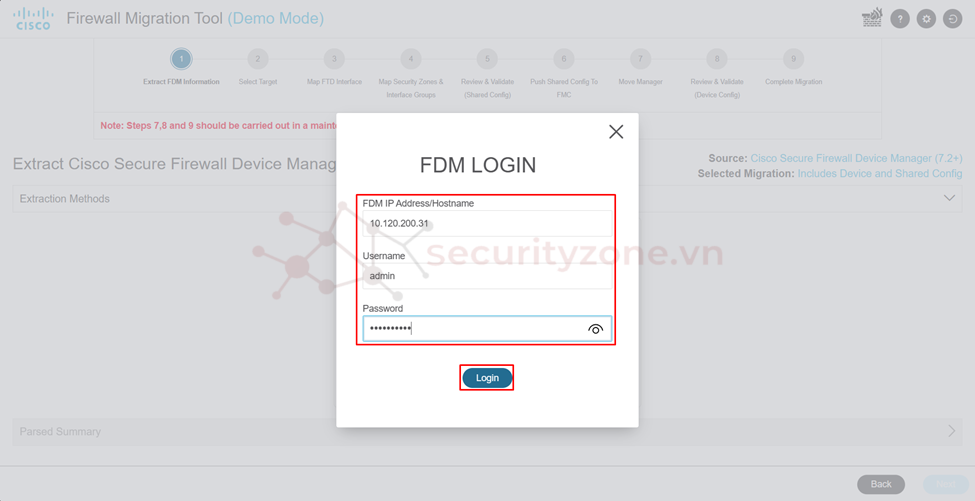

Tiếp theo cần điền thông tin để kết nối đến thiết bị cisco FDM để lấy thông tin cấu hình. Thông tin cấu hình bao gồm:

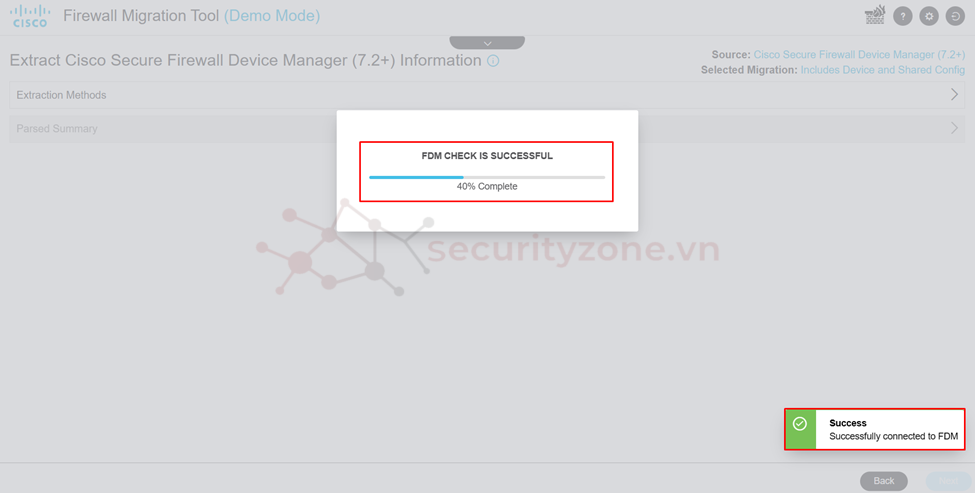

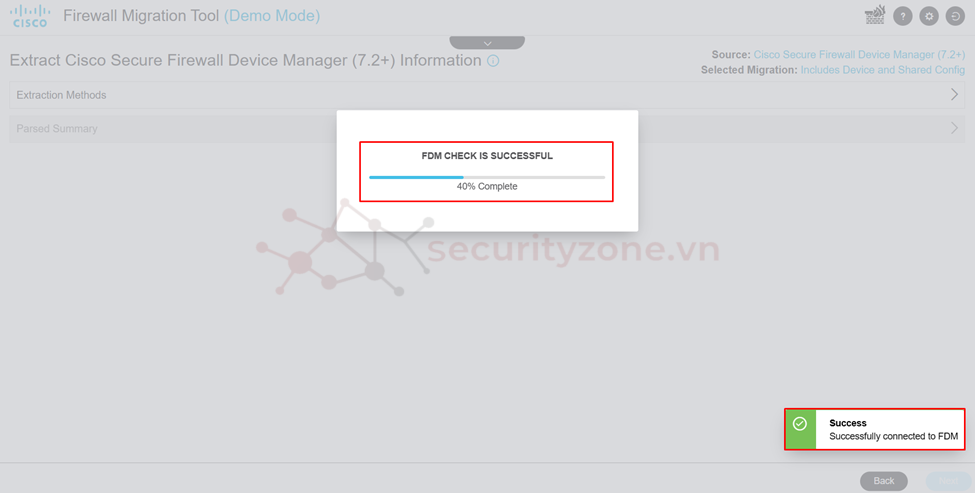

Sau đó công cụ sẽ kiểm tra kết nối để cisco FDM đồng thời tiến hành lấy các thông tin cấu hình trên cisco FDM.

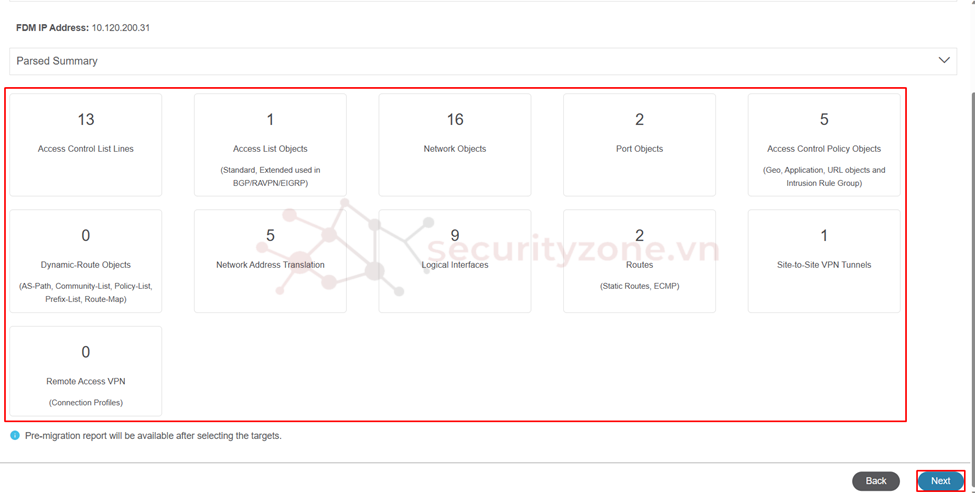

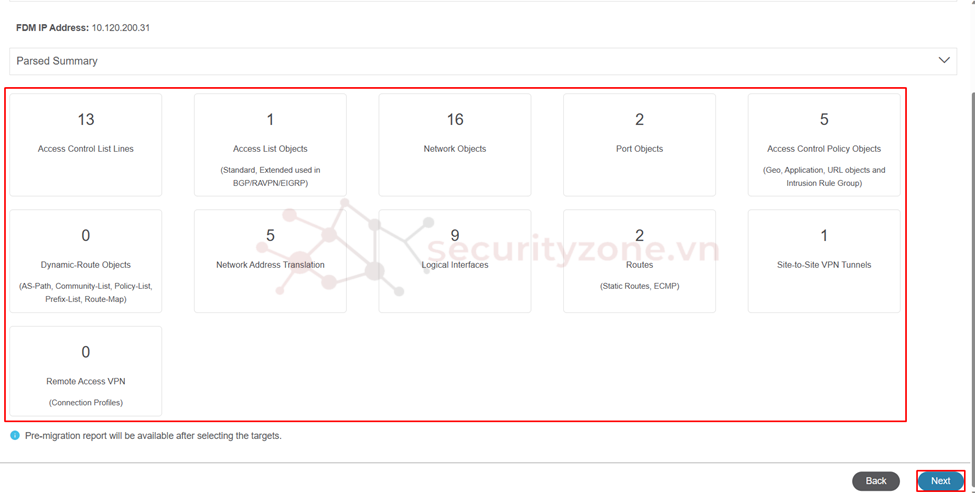

Các cấu hình có trên cisco FDM sẽ được phân chia làm các mục như hình bên dưới sau khi đã load cấu hình. Một số cấu hình có thể không được hỗ trợ cho migrate sẽ được list trong link sau.

Sau đó chọn Demo FMC để giả lập migrate sang cisco FMC.

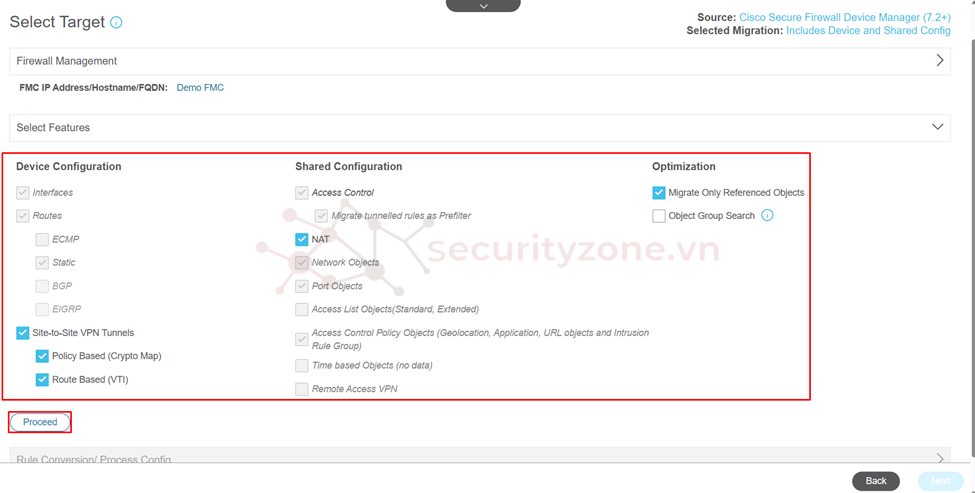

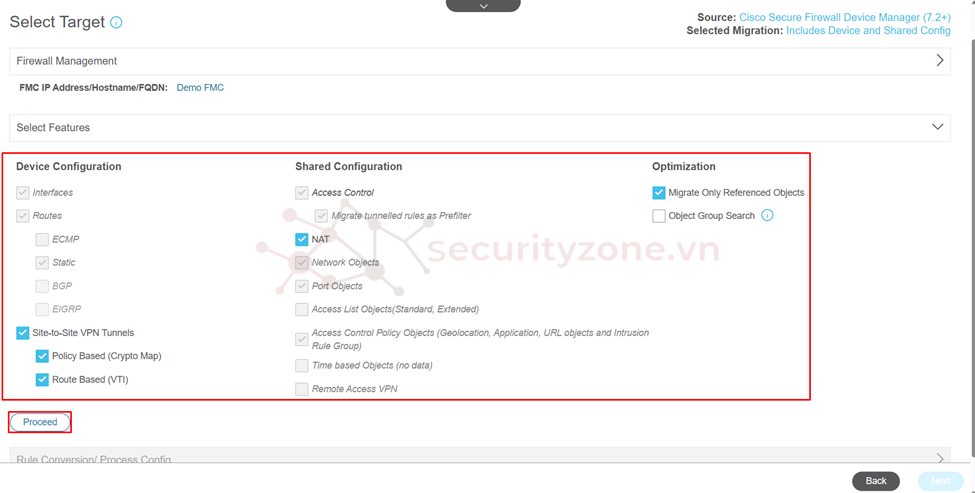

Tiếp theo sẽ chọn các cấu hình sẽ tiến hanh migrate sang Demo FMC.

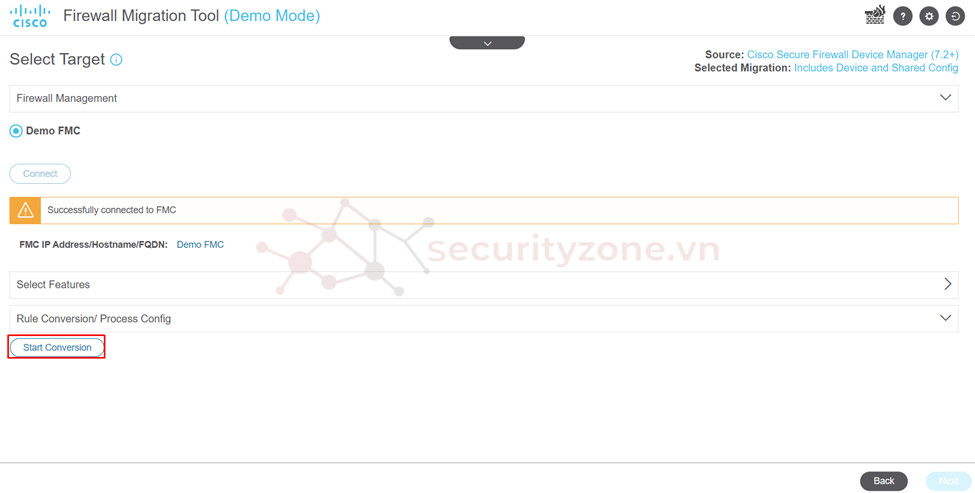

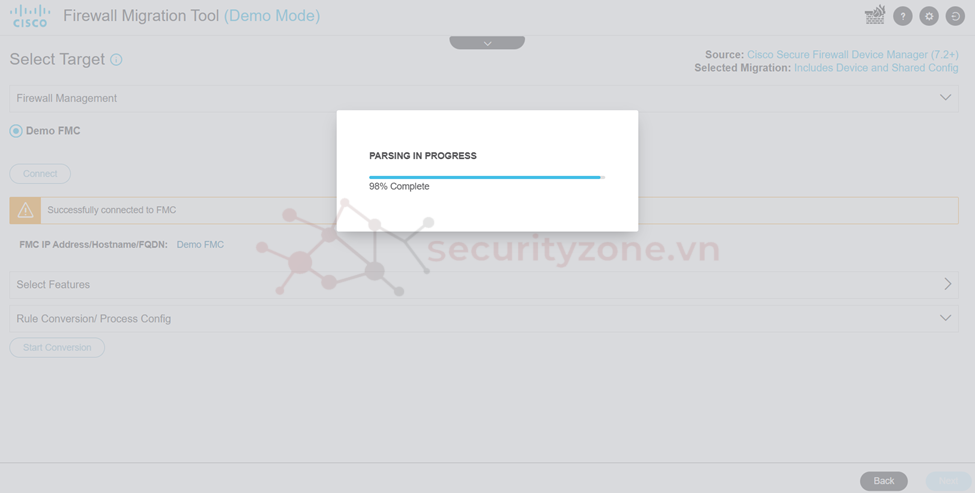

Tiến hành chọn Start Conversion để tiến hành tiến trình kiểm tra việc migrate các cấu hình đã chọn có xảy ra vấn đề gì không.

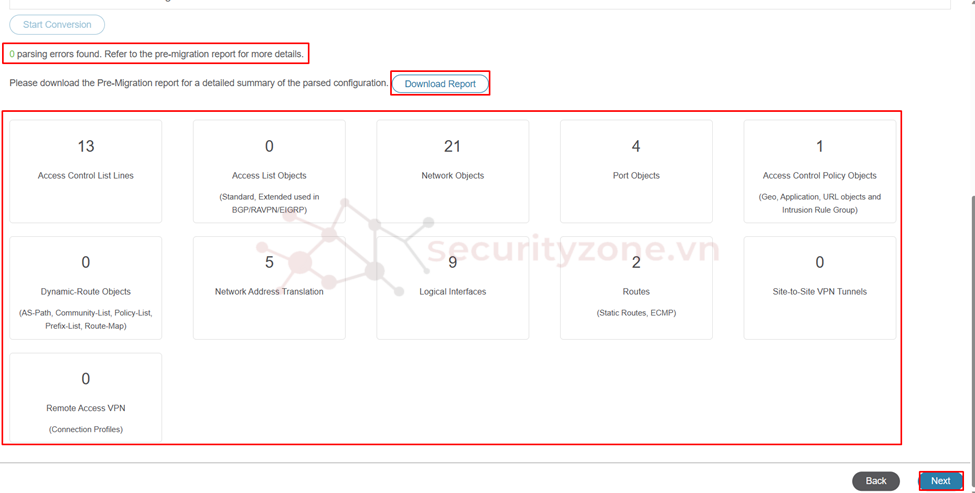

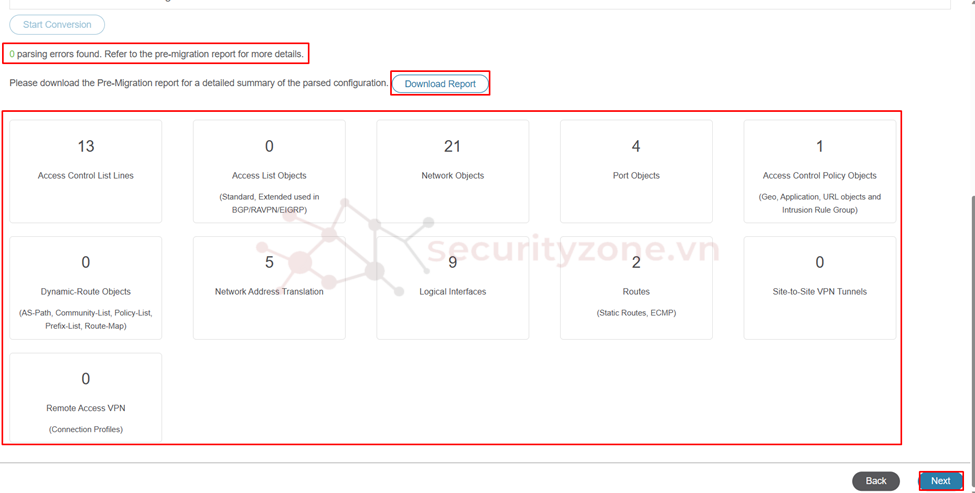

Sau khi tiến trình kiểm tra hoàn tất sẽ xuất hiện kết quả số lỗi cũng như có thể chọn Download Report để kiểm tra các thông tin trong tiến trình.

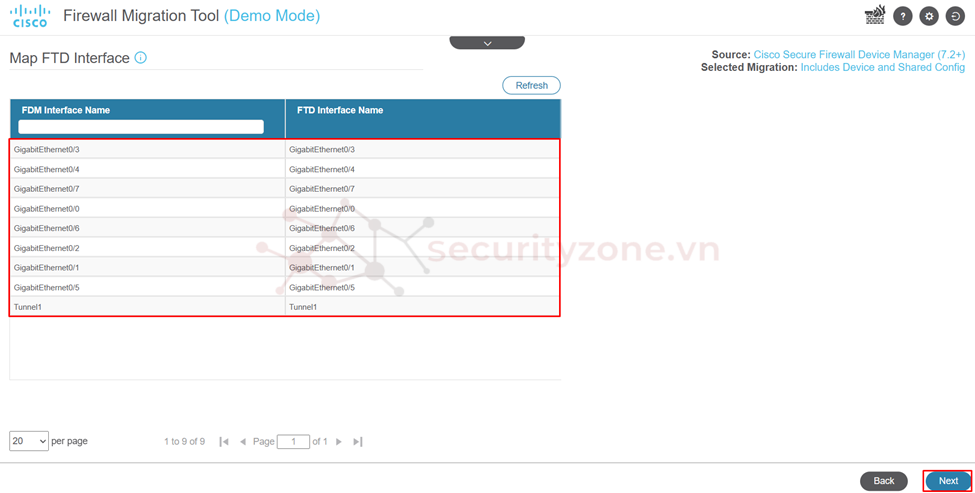

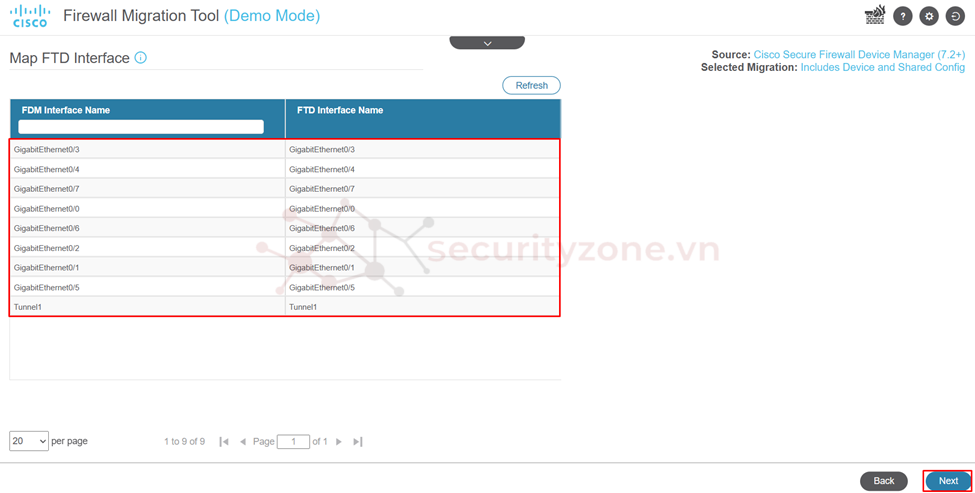

Tiến hành review các interface sẽ được mapping sau khi migrate từ cisco FDM sang FMC.

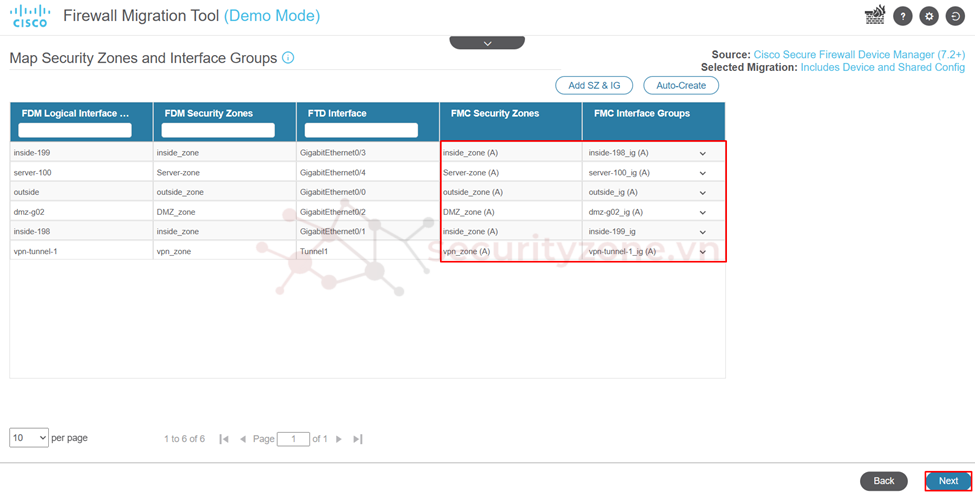

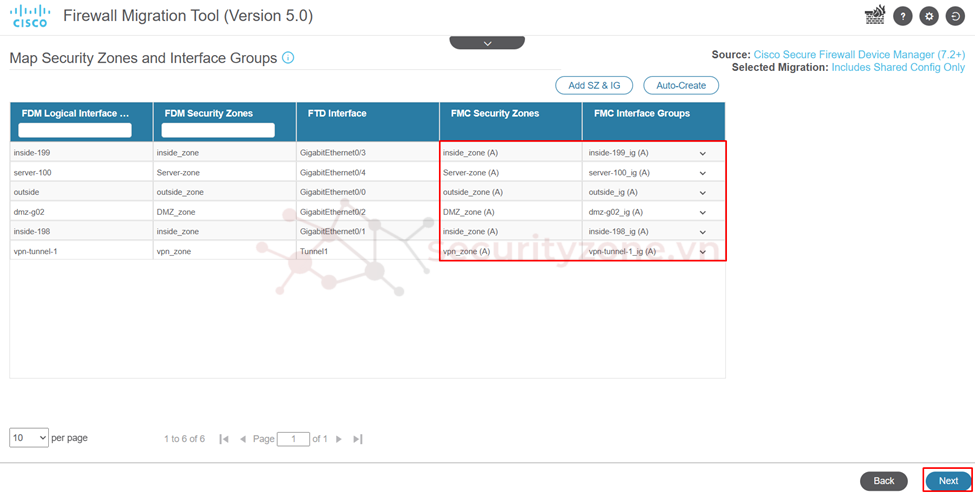

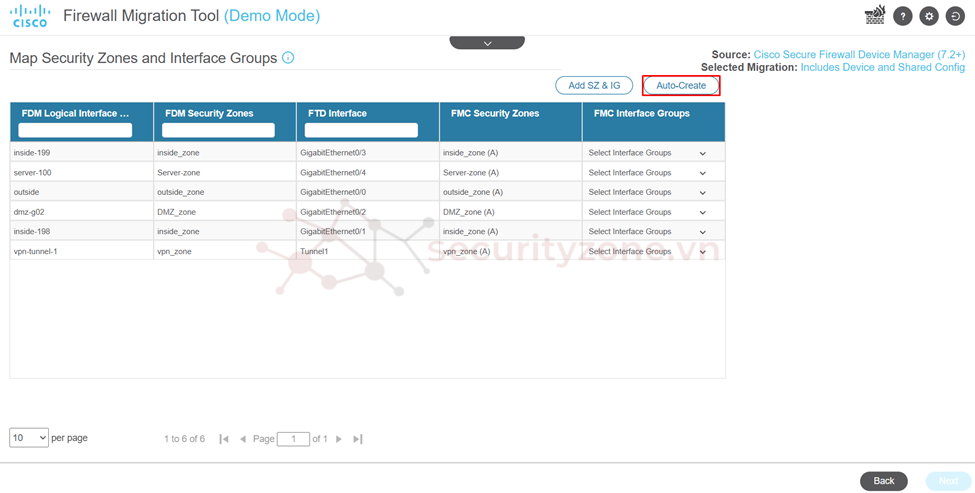

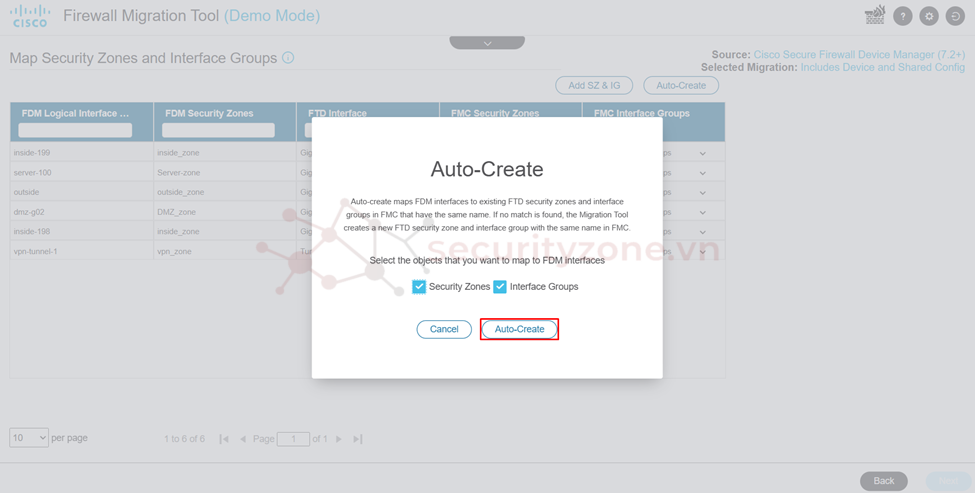

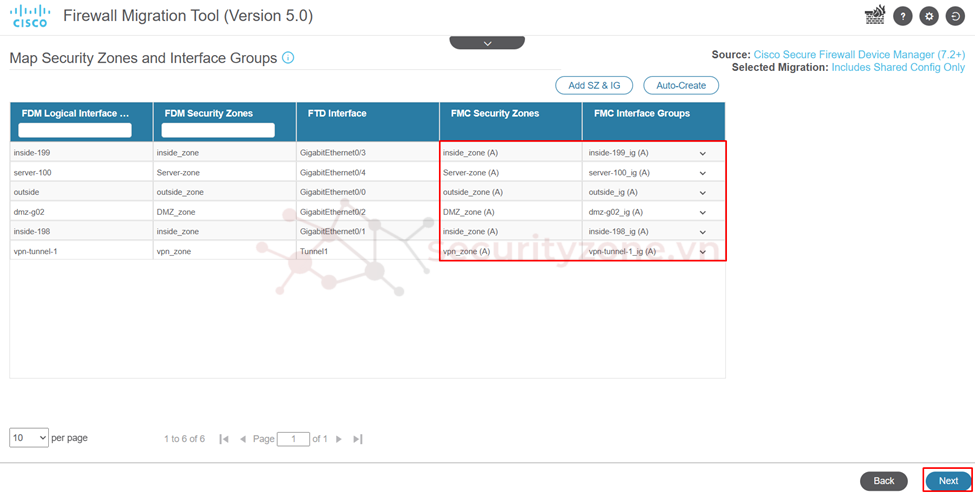

Sau đó tiến hành chọn Auto-Create để hệ thống tự tạo các Security Zone và Interface Groups phù hợp trên cisco FMC để tương ứng với cấu hình cũ trên FDM. Điểm khác nhau của Security Zone và Interface Group là đối với Security Zone thì một interface chỉ thuộc 1 Security Zone còn với Interface Group thì 1 interface có thể thuộc nhiều Interface Group. Đồng thời cả Security Zone và Interface Group được dùng để cấu hình các thông tin: Access Control Policy, NAT,...

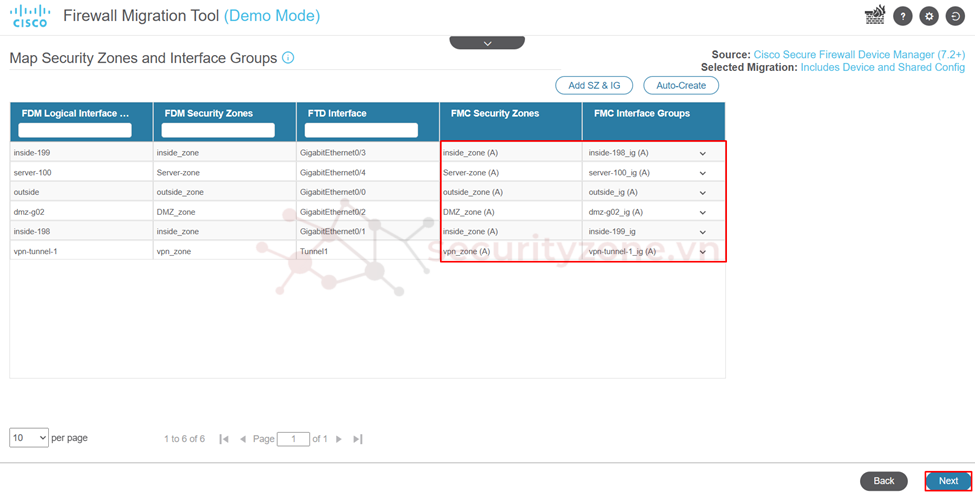

Sau khi hệ thống đã tự tạo Security Zone và Interface Group tương đương với cấu hình cũ trên cisco FDM, có thể kiểm tra và tiến hành điều chỉnh sao cho phù hợp nhất với hệ thống.

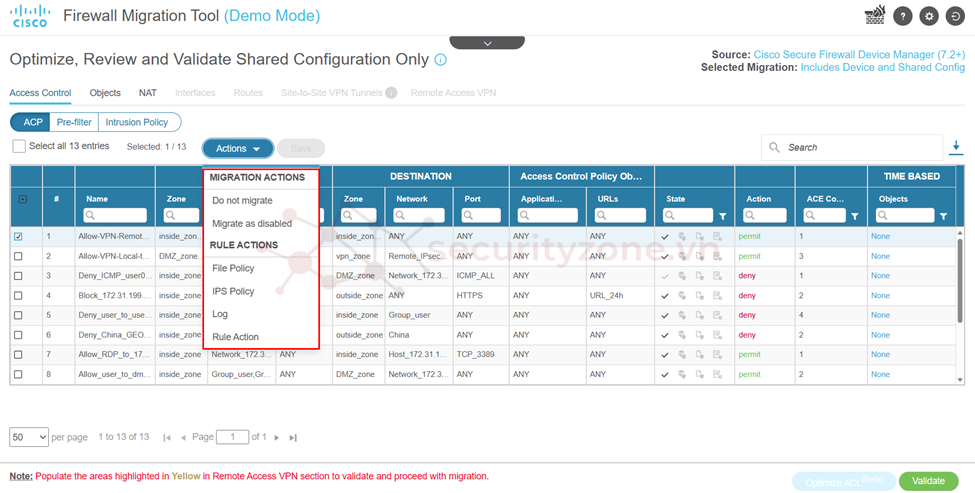

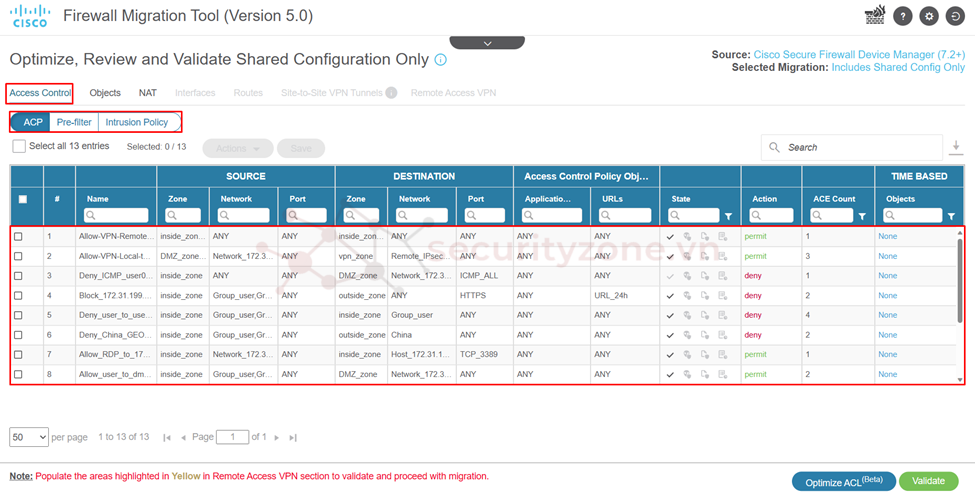

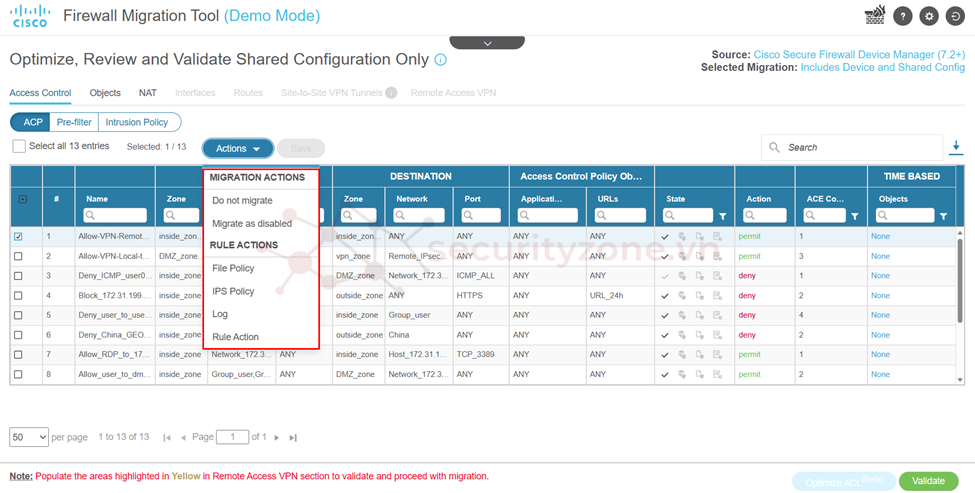

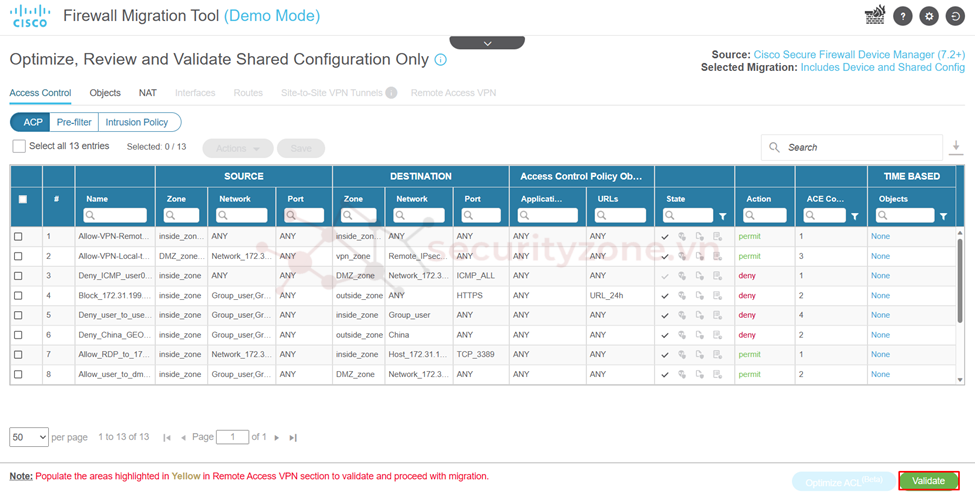

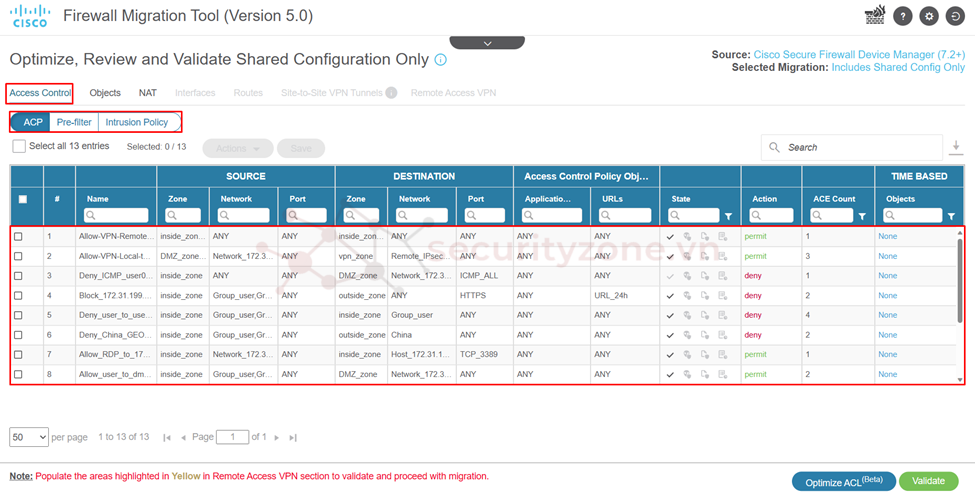

Sau đó sẽ tiến hành kiểm tra các cấu hình về Access Control Policy sau khi được migrate có phù hợp với hệ thống hay không, nếu không phù hợp có thể tiến hành chỉnh sửa.

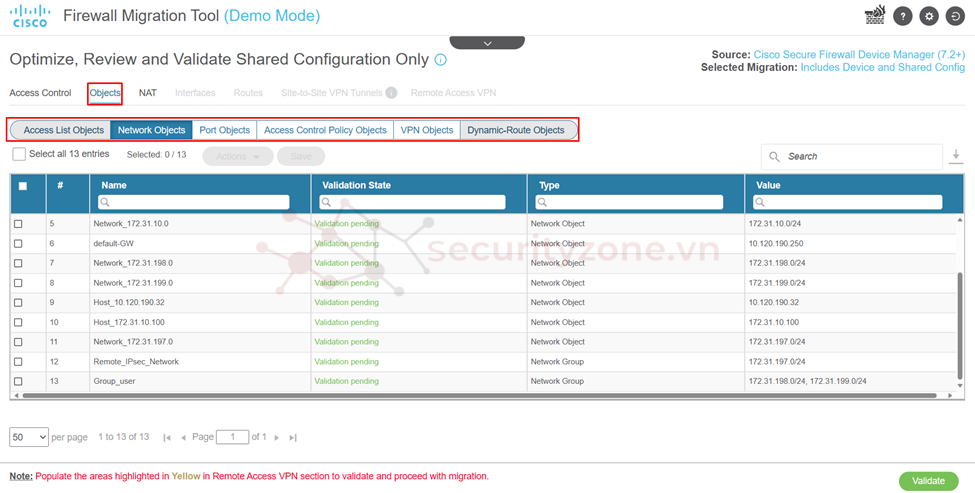

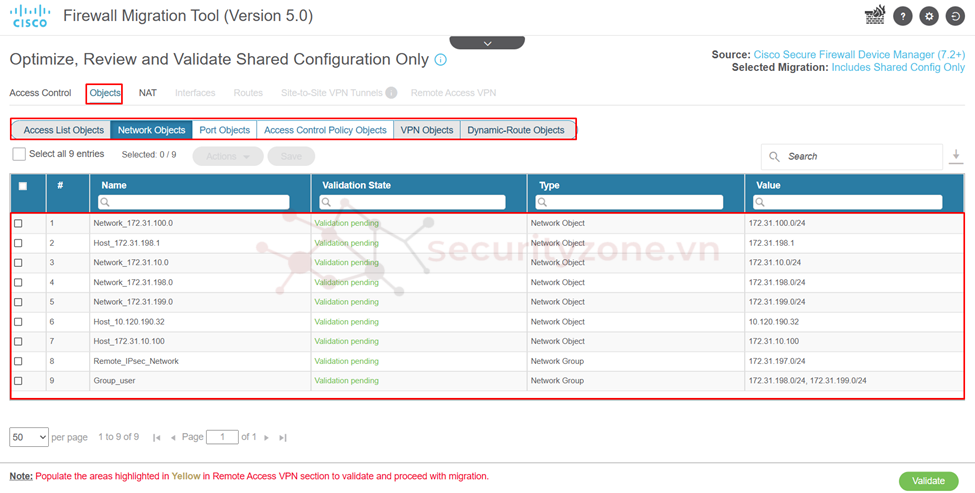

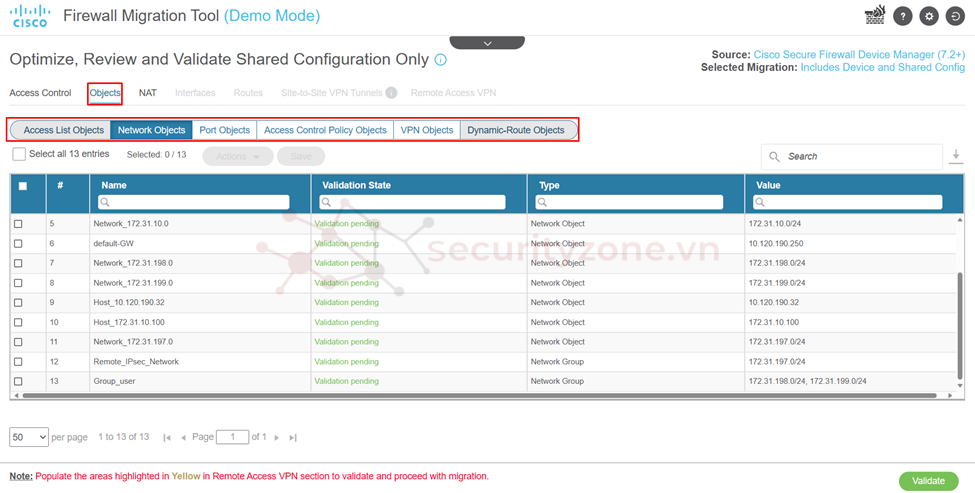

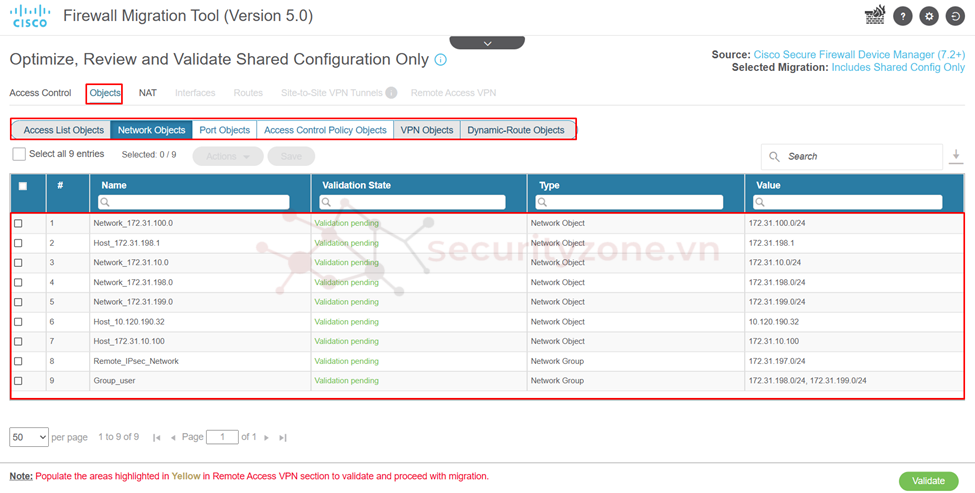

Tiếp tục kiểm tra các Object sẽ được migrate sang cisco FMC, nếu không phù hợp có thể tiến hành chỉnh sửa.

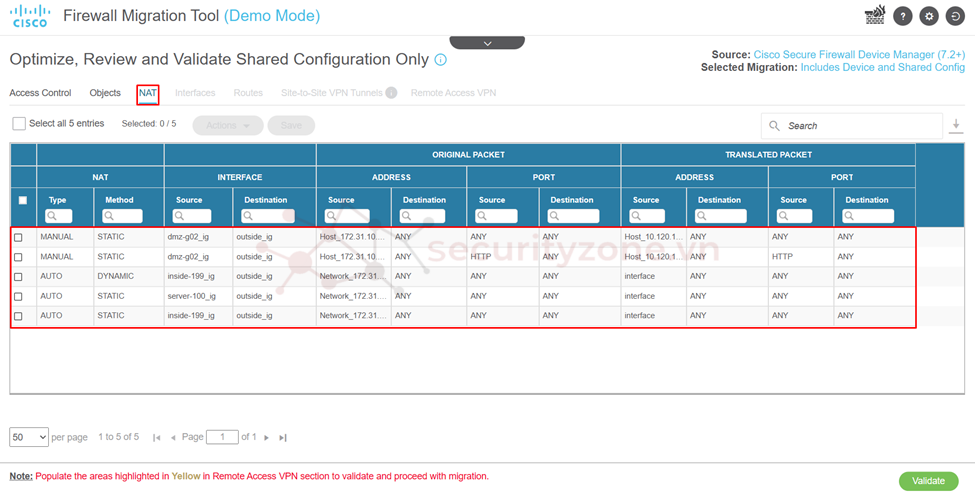

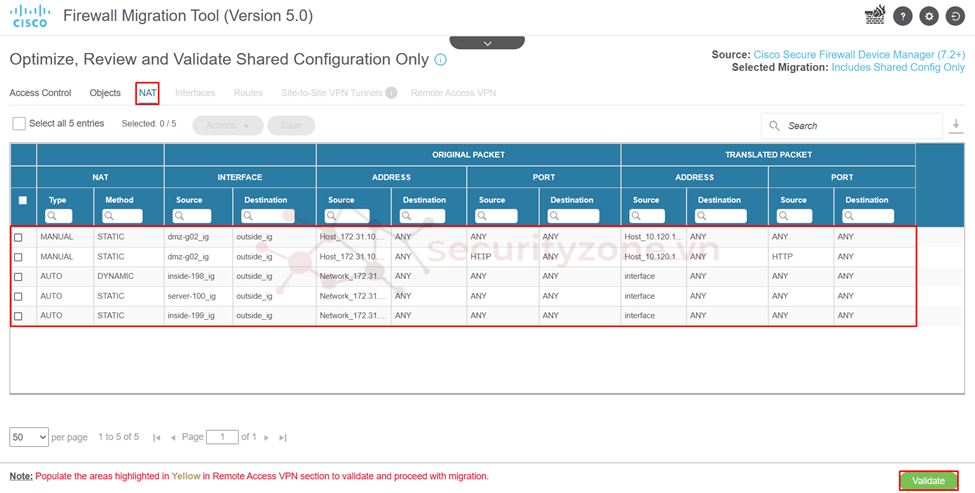

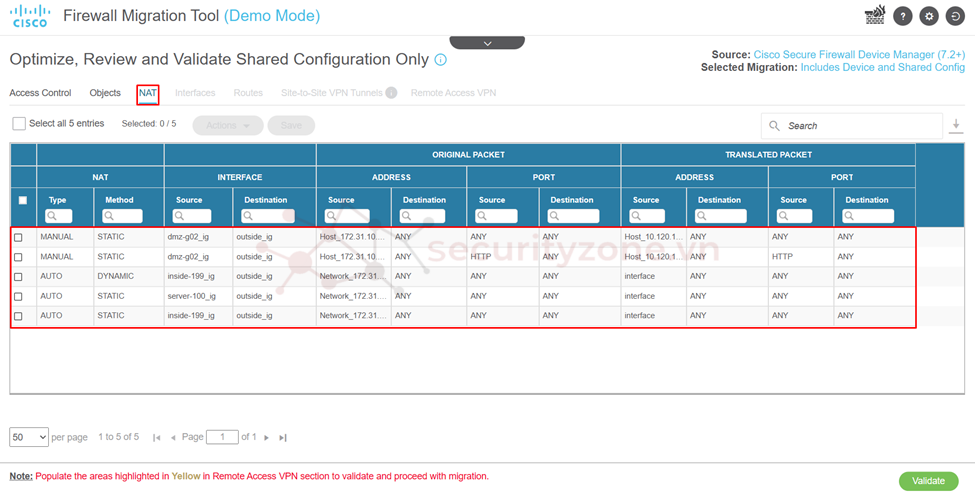

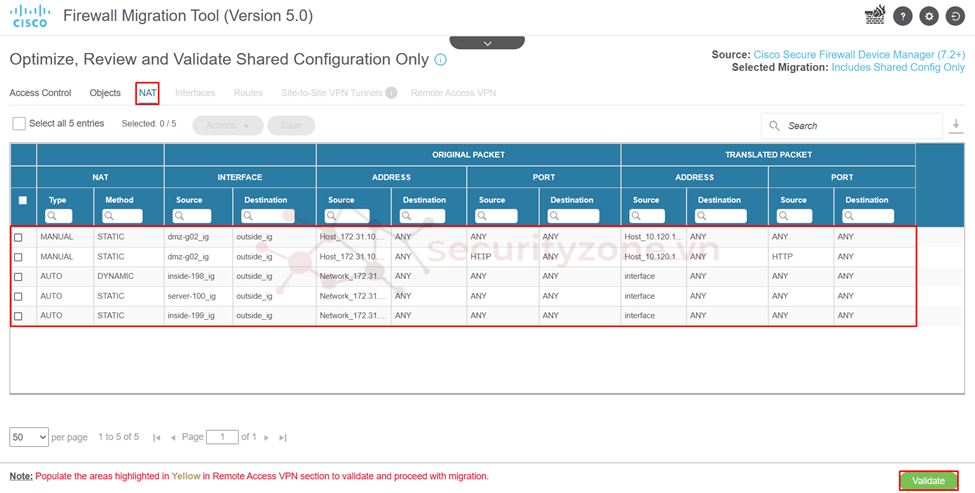

Cuối cùng là cấu hình các NAT sẽ được chuyển sang cisco FMC nếu không phù hợp có thể tiến hành chỉnh sửa.

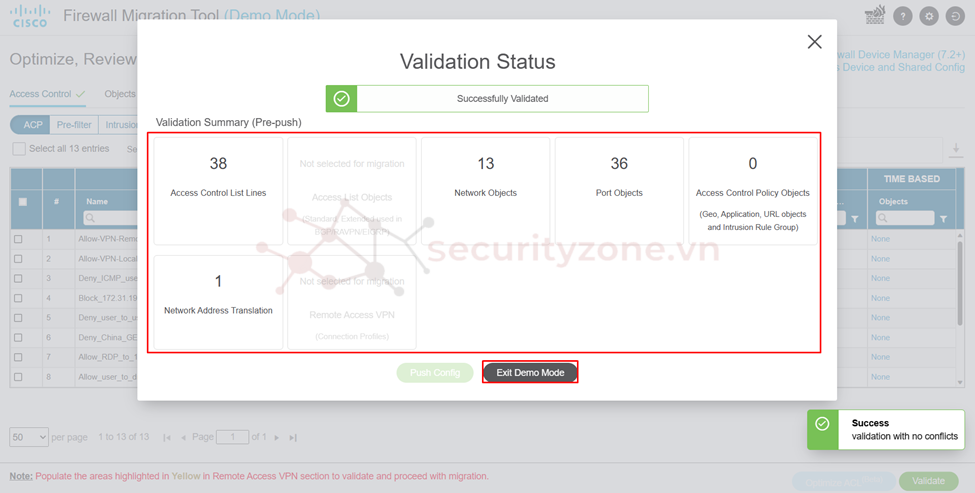

Sau khi đảm bảo các thông tin cấu hình về Access Control, Objects, NAT đã đúng với yêu cầu chọn Validate để demo quá trình migrate sang cisco FMC và tiến hành chọn Exit Demo Mode để thoát khỏi quá trình trải nghiệm này.

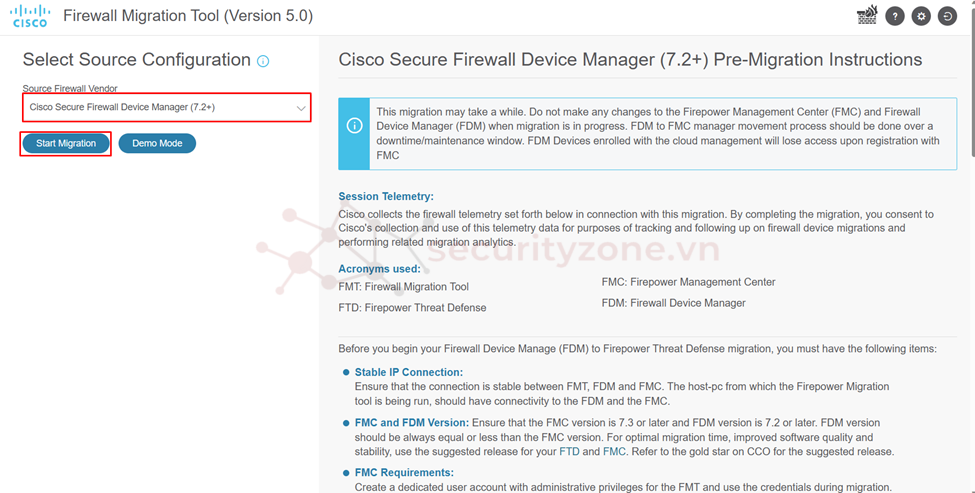

Đối với việc migrate thực tế tiến hành chọn Source Firewall Vendor là Cisco Secure Firewall Device Manager (7.2+) và chọn Start Migration để bắt đầu quá trình chuyển đổi.

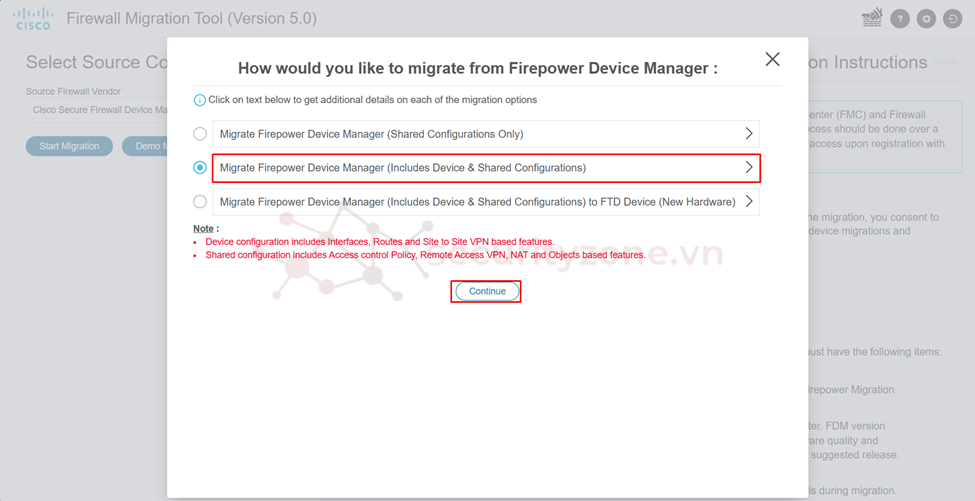

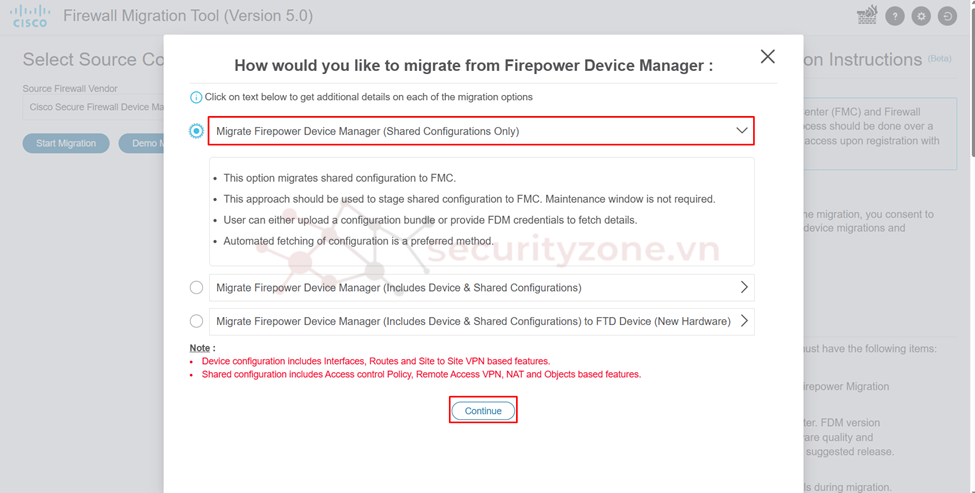

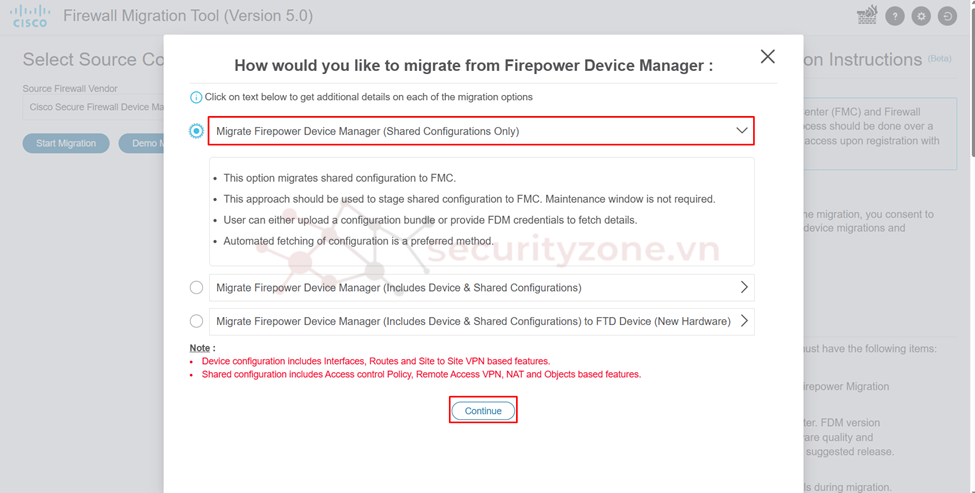

Sau đó chọn Migrate Firepower Device Manager (Shared Configurations Only) để tiến hành chỉ chia sẻ cấu hình từ Cisco FDM sang Cisco FMC mà không phải xóa cấu hình trên Cisco FMD rồi chọn Continue để tiếp tục quá trình.

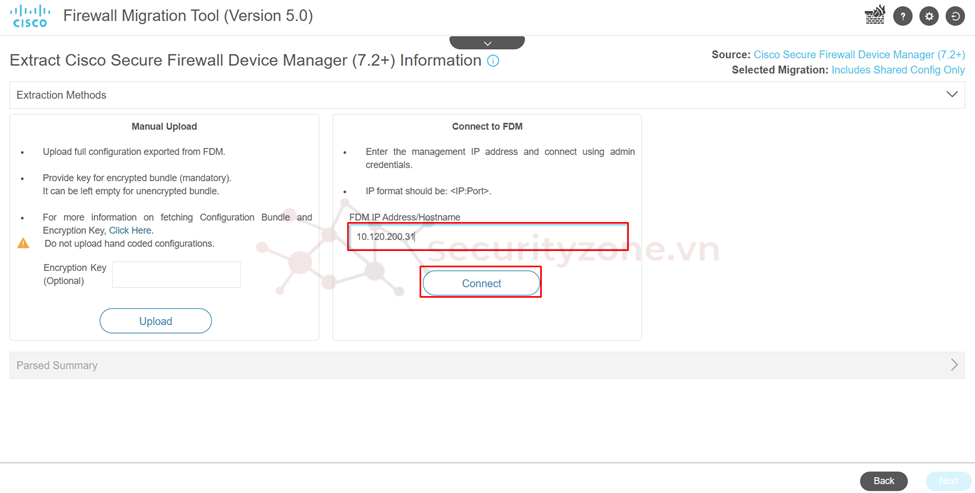

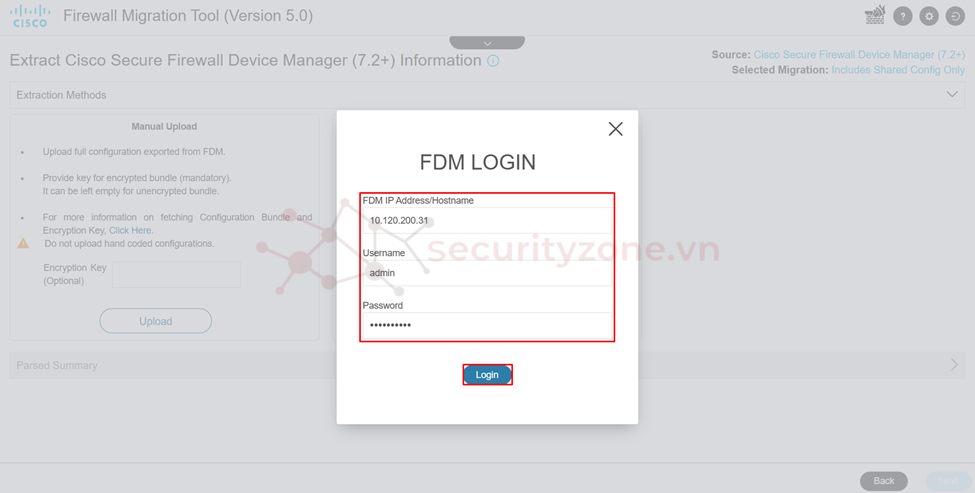

Sau đó tại phần chọn phương thức để lấy thông tin cấu hình của cisco FDM có thể chọn upload file cấu hình của FDM hoặc kết nối trực tiếp tới FDM để lấy thông tin.

Sau khi đã lấy thông tin, các cấu hình hỗ trợ migrate sẽ được liệt kê theo hình bên dưới.

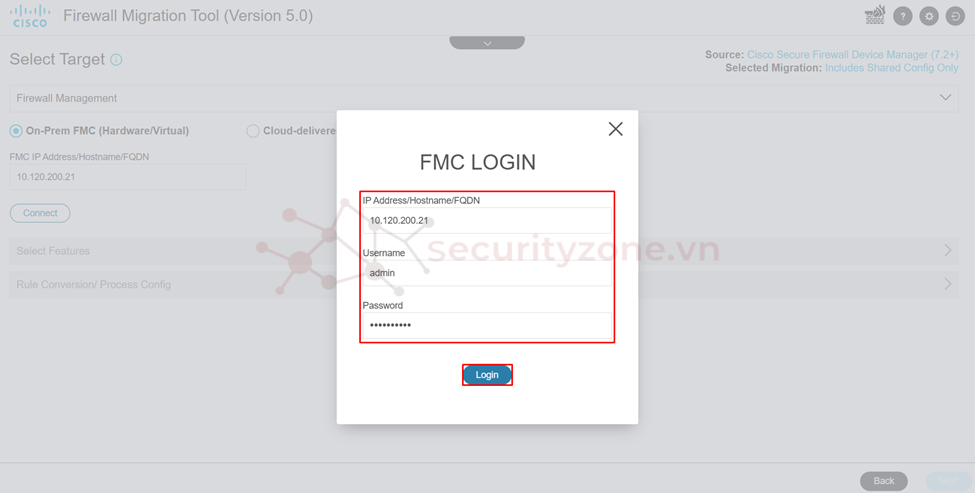

Tiếp tục chọn thiết bị sẽ được migrate ở đây là On-Prem FMC (Hardware/Virtual) rồi điền thông tin để kết nối tới Cisco FMC.

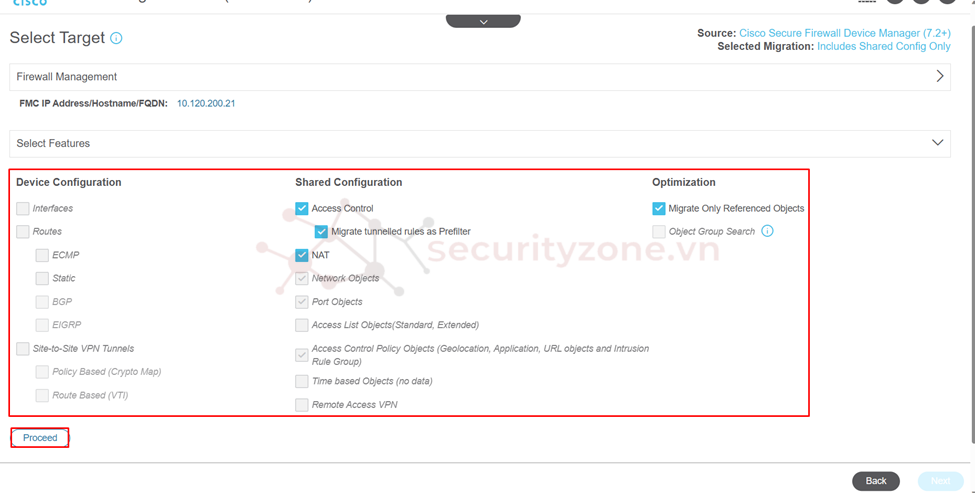

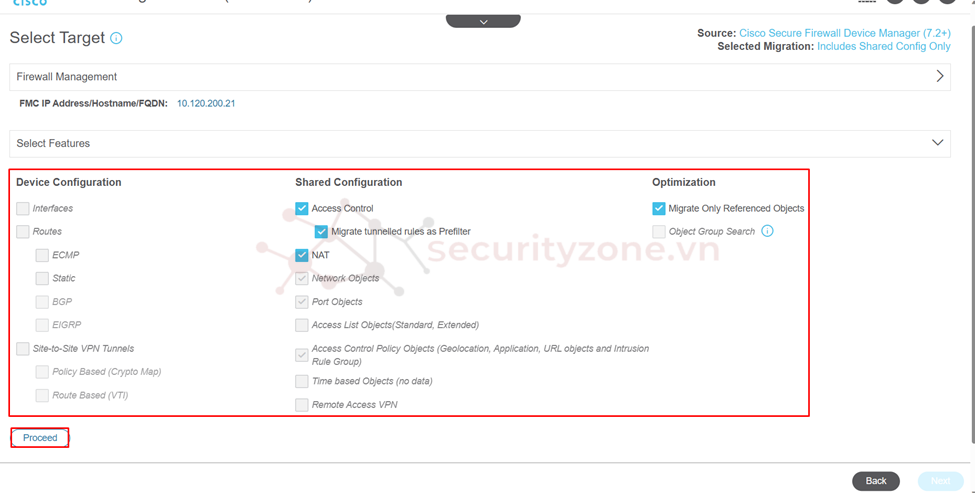

Sau khi kết nối thành công sẽ tiến hành chọn các cấu hình sẽ được migrate sang Cisco FMC rồi chọn Proceed.

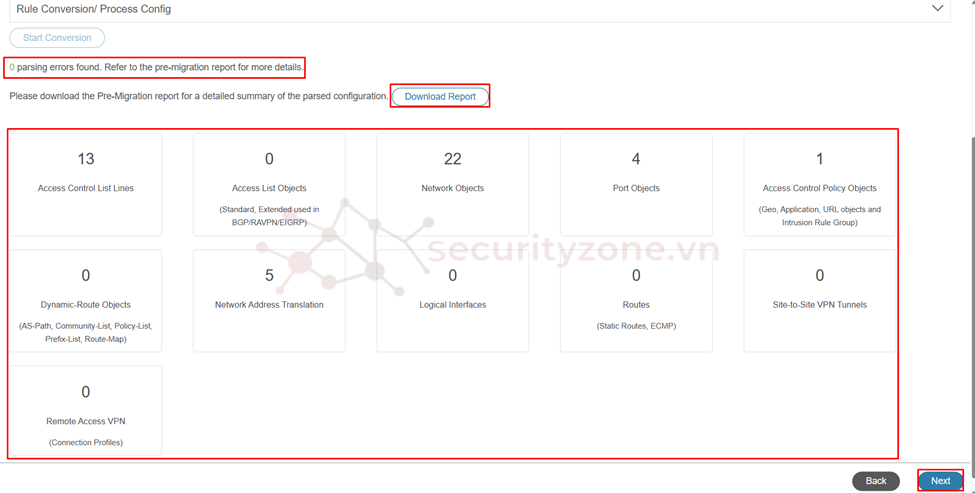

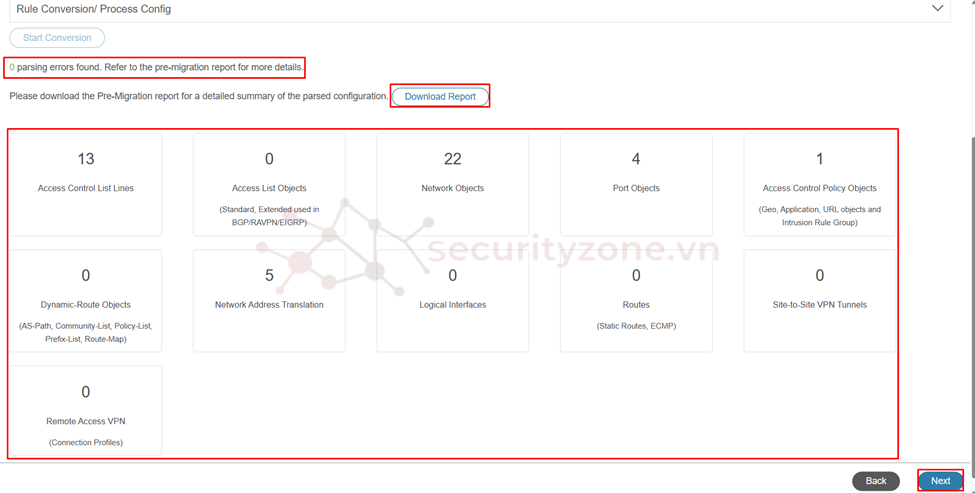

Chọn Start Conversion để bắt đầu kiểm tra quá trình chuyển đổi sang Cisco FMC có vấn đề gì không.

Sau khi tiến trình kiểm tra hoàn tất sẽ xuất hiện kết quả số lỗi cũng như có thể chọn Download Report để kiểm tra các thông tin trong tiến trình.

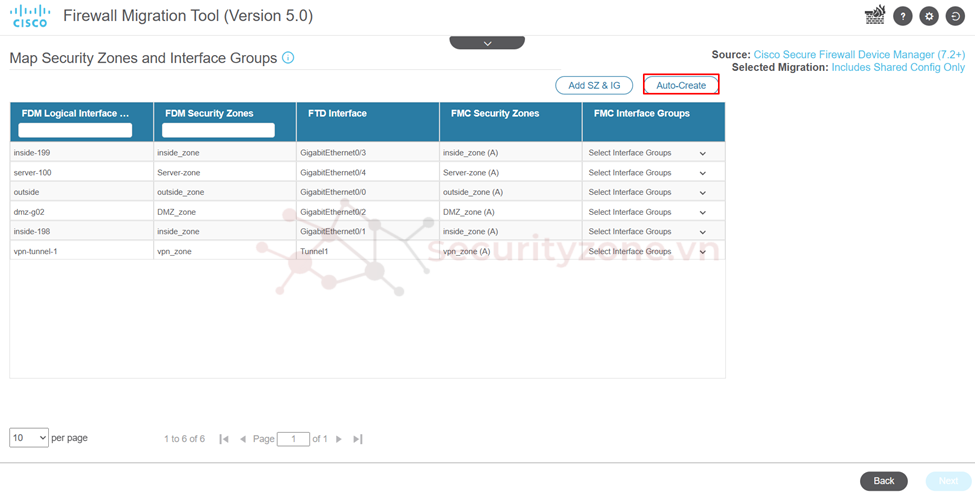

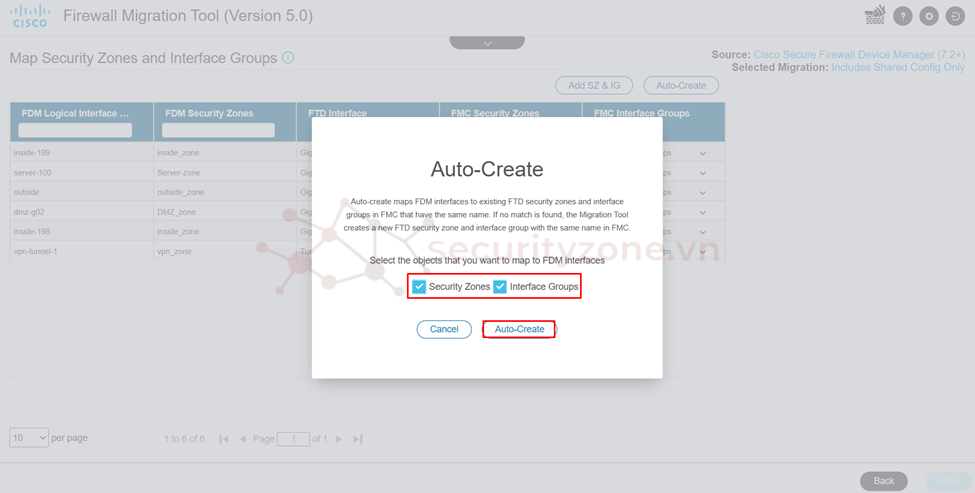

Tiếp theo tại phần Mapping security zone và interface group chọn Auto-Create để hệ thống tự tạo các zone với group phù hợp với cấu hình trên FDM để chuyển sang FMC.

Sau khi hệ thống đã tự tạo Security Zone và Interface Group tương đương với cấu hình cũ trên cisco FDM, có thể kiểm tra và tiến hành điều chỉnh sao cho phù hợp nhất với hệ thống.

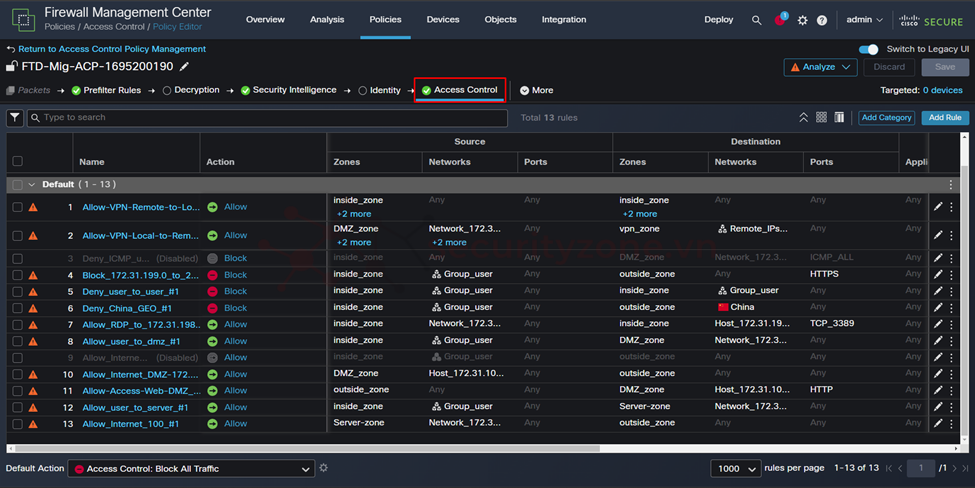

Sau đó tiến hành kiểm tra cũng như điều chỉnh cấu hình Access Control sẽ được chuyển sang FMC cho phù hợp với hệ thống.

Tiếp theo tiến hành kiểm tra cũng như điều chỉnh các Objects sẽ được chuyển sang FMC cho phù hợp với hệ thống.

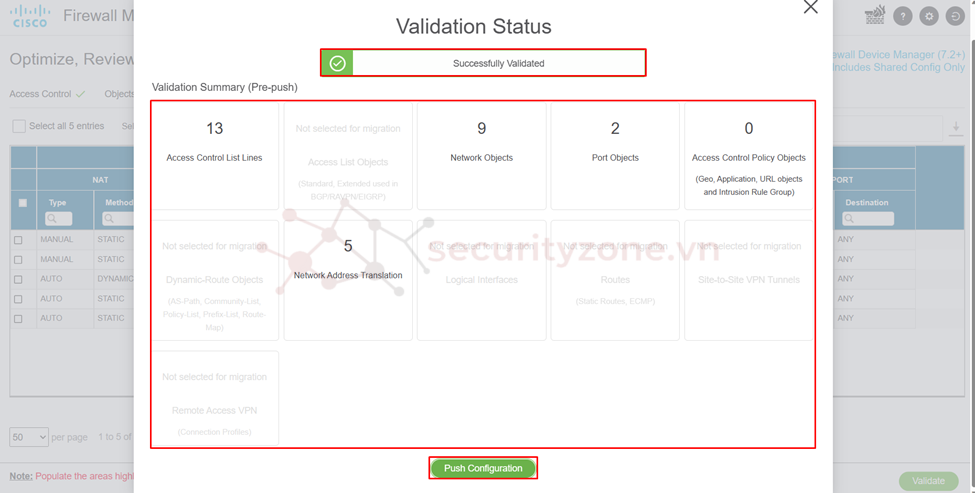

Cuối cùng tiến hành kiểm tra cũng như điều chỉnh cấu hình NAT sẽ được chuyển sang FMC cho phù hợp với hệ thống, rồi chọn Validate sau khi đảm bảo các thông tin trên đã phù hợp.

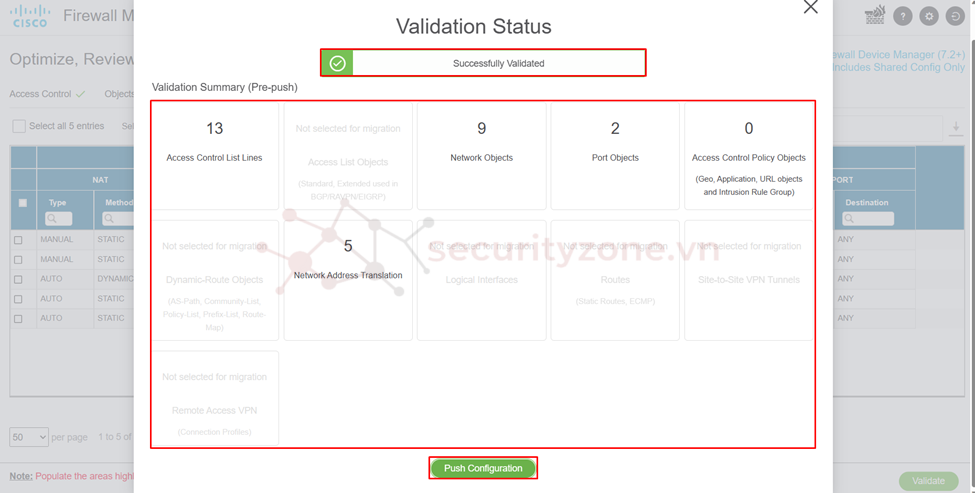

Đảm bảo trạng thái validate là Success rồi mới chọn Push Configuration để đẩy cấu hình sang FMC.

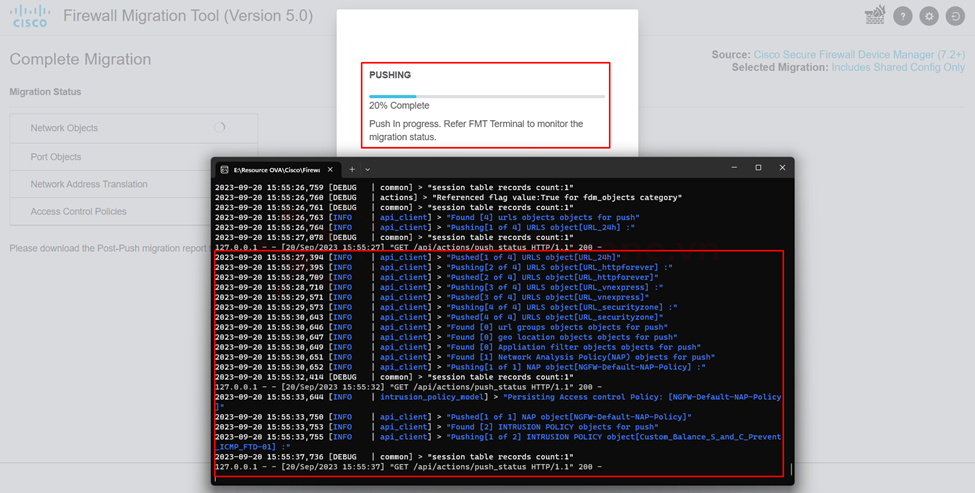

Hệ thống sẽ thực hiệc quá trình đẩy các cấu hình sang cisco FMC và sau khi tiến trình kết thúc sẽ có thông báo như hình bên dưới.

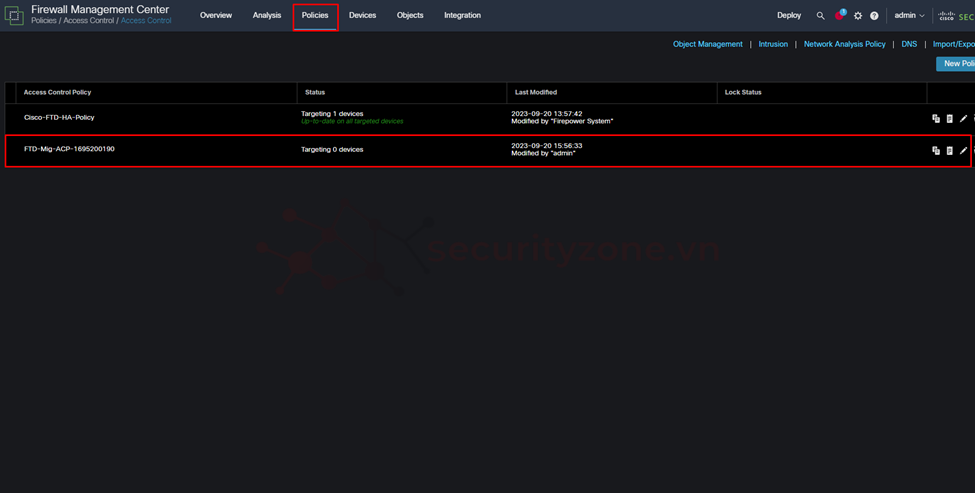

Sau khi đã hoàn thành quá trình chuyển cấu hình sang Cisco FMC lúc này thiết bị FDM vẫn giữ nguyên cấu hình như cũ và hệ thống vẫn hoạt động bình thường. Tiến hành login vào GUI FMC để kiểm tra các cấu hình đã được chuyển sang như hình bên dưới.

I. Giới thiệu về mô hình bài Lab

II. Thực hiện migrate cấu hình trên Cisco FDM sang Cisco FMC

[LAB-12] Migrate cấu hình từ Cisco FDM sang Cisco FMC

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD, Cisco FMC và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 172.31.100.0/24 và 172.31.10.0/24

- Mgmt network: 10.120.200.0/24

Yêu cầu của bài Lab:

- Thực hiện demo tính năng migrate từ cisco FDM sang FMC để nắm bắt cách hoạt động.

- Thực hiện chỉ migrate cấu hình được quản lý trên cisco FDM sang cisco FMC nhưng không chuyển thiết bị sang cisco FMC (chỉ chuẩn bị trước mọi cấu hình trước khi chuyển quản lý trên cicso FDM sang FMC)

II. Thực hiện migrate cấu hình trên Cisco FDM sang Cisco FMC

Để quản trị thiết bị cisco FTD có rất nhiều cách một trong những cách đơn giản là sử dụng thông qua cisco FDM là phần quản trị qua GUI được tích hợp sẵn trong phần mêm cisco FTD. Nhưng quản lý thông qua FDM cũng có một số hạn chế như: chỉ quản lý được duy nhất 1 thiết bị, một số tính năng bị hạn chế. Để khắc phục các vấn đề đó cisco cho phép quản lý Cisco FTD thông qua Cisco FMC (thiết bị quản lý tập trung có thể triển khai on-premise hoặc cloud), nhưng sẽ có một vấn đề xảy ra nếu thiết bị đã được cấu hình và quản lý qua cisco FDM muốn chuyển sang quản lý trên cisco FMC thì tất cả cấu hình trên thiết bị sẽ bị mất (ngoại trừ cấu hình interface). Vì thế cisco có một công cụ cho phép việc chuyển từ cisco FDM sang FMC là Cisco Secure Firewall Migration Tool.

Cisco Secure Firewall Migration Tool cho phép di chuyển cấu hình tường lửa hiện đang chạy (hỗ trợ nhiều hãng) sang Cisco Secure Firewall Threat Defense. Dù chính sách tường lửa hiện tại của có phức tạp đến đâu, công cụ này cũng có thể chuyển đổi cấu hình từ bất kỳ thiết bị Cisco Adaptive Security Appliance (ASA) hoặc Firewall Device Manager (FDM) nào, cũng như từ các thiết bị tường lửa của bên thứ ba như Check Point, Palo Alto Networks và Fortinet.

Cisco Secure Firewall Migration Tool hỗ trợ trên cả hệ điều hành Windows và macOS chi tiết trên các thiết bị muốn sử dụng công cụ này là:

- Chạy trên hệ điều hành Microsoft Windows 10 64-bit hoặc trên phiên bản macOS 10.13 trở lên.

- Có Google Chrome làm trình duyệt mặc định của hệ thống.

- (Windows) Đã cấu hình Sleep trong Power & Sleep để Không bao giờ đặt PC ở chế độ sleep, vì khi thực hiện migrate nhiều cấu hình nếu máy tính bị đưa vào trạng thái sleep thì tiến trình sẽ thất bại.

- (macOS) Đã cấu hình Energy Saver để máy tính và ổ cứng không chuyển sang chế sleep trong quá trình migrate nhiều cấu hình.

Trước tiên cần chuẩn bị PC với yêu cầu ở trên sau đó thực hiện tải công cụ migrate theo link sau (phiên bản 5.0.0). Sau đó tiến hành mở công cụ như 1 ứng dụng bình thường (thư mục chứa công cụ sẽ tự sinh ra các thư mục để các logs cũng như thông tin trong quá trình migrate) sau khi chạy xong các tiến trình như trong CMD thì sẽ xuất hiện portal là địa chỉ http://localhost:8888 (nếu port này đã được sử dụng trên PC có thể vào file app_config.txt của công cụ để thay đổi).

Lưu ý: Đối với bài lab này sẽ chỉ migrate cấu hình được quản lý từ cisco FDM sang FMC nên để tương thích với công cụ thì firmware version trên cisco FDM phải từ 7.2 trở lên và cisco FMC phải từ 7.3 trở lên. Ngoài ra việc migrate không hỗ trợ cho các thiết bị Cisco FTD chạy HA (chỉ hỗ trợ Cisco FTD ở mode standalone)

|

|

Sau đó cần phải nhập thông tin đăng nhập cisco bằng cách chọn Continue lúc này sẽ redirect sang trang login của cisco. Sau khi đăng nhập thành công sẽ được kết quả như hình bên dưới.

Lưu ý: Account sử dụng để Login phải có quyền được sử dụng tính năng migrate đồng thời cũng đã được cấu hình xác thực 2 bước (bằng ứng dụng DUO)

|

|

|

|

- Migrate Firepower Device Manager (Shared Configurations Only): Tùy chọn này chỉ cho phép di chuyển cấu hình từ thiết bị đang hoạt động sang thiết bị quản lý mới bằng cách chia sẻ cấu hình sang thiết bị quản lý mới và không làm mất cấu hình trên thiết bị đang hoạt động (không làm downtime hệ thống). Cấu hình của thiết bị đang hoạt động có thể được cung cấp theo 2 cách: upload file cấu hình lên công cụ migrate hoặc kết nối trực tiếp đến thiết bị đang hoạt động để lấy thông tin.

- Migrate Firepower Device Manager (Includes Device & Shared Configurations): Tùy chọn này cho phép di chuyển cả thiết bị và cấu hình của nó sang thiết bị quản lý mới có nghĩa là sau khi chuyển cấu hình sang thì nó sẽ thực hiện join vào trình quản lý tập trung (sẽ có downtime trong quá trình join). Cấu hình của thiết bị đang hoạt động chỉ có thể được cung cấp thông qua việc kết nối trực tiếp đến thiết bị đang hoạt động để lấy thông tin.

- Migrate Firepower Device Manager (Includes Device & Shared Configurations) to FTD Device (New Hardware): Tùy chọn này cho phép đi chuyển cấu hình sang 1 thiết bị khác đã được quản lý tập trung có nghĩa là cấu hình từ thiết bị đang hoạt động sẽ chuyển sang thiết bị đang được quản lý. Cấu hình của thiết bị đang hoạt động có thể được cung cấp theo 2 cách: upload file cấu hình lên công cụ migrate hoặc kết nối trực tiếp đến thiết bị đang hoạt động để lấy thông tin.

Tiếp theo cần điền thông tin để kết nối đến thiết bị cisco FDM để lấy thông tin cấu hình. Thông tin cấu hình bao gồm:

- FDM IP Address/Hostname: ip của thiết bị cisco FDM cần chuyển cấu hình

- Username: user đăng nhập vào thiết bị cisco FDM

- Password: mật khẩu đăng nhập vào thiết bị cisco FDM

|

|

Các cấu hình có trên cisco FDM sẽ được phân chia làm các mục như hình bên dưới sau khi đã load cấu hình. Một số cấu hình có thể không được hỗ trợ cho migrate sẽ được list trong link sau.

Sau đó chọn Demo FMC để giả lập migrate sang cisco FMC.

Tiếp theo sẽ chọn các cấu hình sẽ tiến hanh migrate sang Demo FMC.

Tiến hành chọn Start Conversion để tiến hành tiến trình kiểm tra việc migrate các cấu hình đã chọn có xảy ra vấn đề gì không.

|

|

Tiến hành review các interface sẽ được mapping sau khi migrate từ cisco FDM sang FMC.

Sau đó tiến hành chọn Auto-Create để hệ thống tự tạo các Security Zone và Interface Groups phù hợp trên cisco FMC để tương ứng với cấu hình cũ trên FDM. Điểm khác nhau của Security Zone và Interface Group là đối với Security Zone thì một interface chỉ thuộc 1 Security Zone còn với Interface Group thì 1 interface có thể thuộc nhiều Interface Group. Đồng thời cả Security Zone và Interface Group được dùng để cấu hình các thông tin: Access Control Policy, NAT,...

|

|

Sau đó sẽ tiến hành kiểm tra các cấu hình về Access Control Policy sau khi được migrate có phù hợp với hệ thống hay không, nếu không phù hợp có thể tiến hành chỉnh sửa.

Tiếp tục kiểm tra các Object sẽ được migrate sang cisco FMC, nếu không phù hợp có thể tiến hành chỉnh sửa.

Cuối cùng là cấu hình các NAT sẽ được chuyển sang cisco FMC nếu không phù hợp có thể tiến hành chỉnh sửa.

Sau khi đảm bảo các thông tin cấu hình về Access Control, Objects, NAT đã đúng với yêu cầu chọn Validate để demo quá trình migrate sang cisco FMC và tiến hành chọn Exit Demo Mode để thoát khỏi quá trình trải nghiệm này.

|

|

Đối với việc migrate thực tế tiến hành chọn Source Firewall Vendor là Cisco Secure Firewall Device Manager (7.2+) và chọn Start Migration để bắt đầu quá trình chuyển đổi.

Sau đó chọn Migrate Firepower Device Manager (Shared Configurations Only) để tiến hành chỉ chia sẻ cấu hình từ Cisco FDM sang Cisco FMC mà không phải xóa cấu hình trên Cisco FMD rồi chọn Continue để tiếp tục quá trình.

Sau đó tại phần chọn phương thức để lấy thông tin cấu hình của cisco FDM có thể chọn upload file cấu hình của FDM hoặc kết nối trực tiếp tới FDM để lấy thông tin.

|

|

Tiếp tục chọn thiết bị sẽ được migrate ở đây là On-Prem FMC (Hardware/Virtual) rồi điền thông tin để kết nối tới Cisco FMC.

|

|

Chọn Start Conversion để bắt đầu kiểm tra quá trình chuyển đổi sang Cisco FMC có vấn đề gì không.

Sau khi tiến trình kiểm tra hoàn tất sẽ xuất hiện kết quả số lỗi cũng như có thể chọn Download Report để kiểm tra các thông tin trong tiến trình.

Tiếp theo tại phần Mapping security zone và interface group chọn Auto-Create để hệ thống tự tạo các zone với group phù hợp với cấu hình trên FDM để chuyển sang FMC.

|

|

Sau đó tiến hành kiểm tra cũng như điều chỉnh cấu hình Access Control sẽ được chuyển sang FMC cho phù hợp với hệ thống.

Tiếp theo tiến hành kiểm tra cũng như điều chỉnh các Objects sẽ được chuyển sang FMC cho phù hợp với hệ thống.

Cuối cùng tiến hành kiểm tra cũng như điều chỉnh cấu hình NAT sẽ được chuyển sang FMC cho phù hợp với hệ thống, rồi chọn Validate sau khi đảm bảo các thông tin trên đã phù hợp.

Đảm bảo trạng thái validate là Success rồi mới chọn Push Configuration để đẩy cấu hình sang FMC.

Hệ thống sẽ thực hiệc quá trình đẩy các cấu hình sang cisco FMC và sau khi tiến trình kết thúc sẽ có thông báo như hình bên dưới.

|

|

|

|

Attachments

-

1695203466564.png53.5 KB · Views: 0

1695203466564.png53.5 KB · Views: 0 -

1695203472665.png170.7 KB · Views: 0

1695203472665.png170.7 KB · Views: 0 -

1695203486926.png53.5 KB · Views: 0

1695203486926.png53.5 KB · Views: 0 -

1695203489820.png170.7 KB · Views: 0

1695203489820.png170.7 KB · Views: 0 -

1695203504386.png392.6 KB · Views: 0

1695203504386.png392.6 KB · Views: 0 -

1695203507506.png16.2 KB · Views: 0

1695203507506.png16.2 KB · Views: 0 -

1695203520451.png237.7 KB · Views: 0

1695203520451.png237.7 KB · Views: 0 -

1695203543872.png264.6 KB · Views: 0

1695203543872.png264.6 KB · Views: 0 -

1695203590154.png101.6 KB · Views: 0

1695203590154.png101.6 KB · Views: 0 -

1695203660824.png194.4 KB · Views: 0

1695203660824.png194.4 KB · Views: 0 -

1695203665013.png162.3 KB · Views: 0

1695203665013.png162.3 KB · Views: 0 -

1695203747475.png192 KB · Views: 0

1695203747475.png192 KB · Views: 0 -

1695203980180.png106.5 KB · Views: 0

1695203980180.png106.5 KB · Views: 0 -

1695204097479.png57.8 KB · Views: 0

1695204097479.png57.8 KB · Views: 0 -

1695204227032.png53.5 KB · Views: 0

1695204227032.png53.5 KB · Views: 0 -

1695204234666.png392.6 KB · Views: 0

1695204234666.png392.6 KB · Views: 0 -

1695204241310.png392.6 KB · Views: 0

1695204241310.png392.6 KB · Views: 0 -

1695204268821.png53.5 KB · Views: 0

1695204268821.png53.5 KB · Views: 0

Last edited: