Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình High Availability hoạt động ở mode Actice/Passive trên Cisco FTD thông qua FDM

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình High Availability hoạt động ở mode Actice/Passive trên Cisco FTD thông qua FDM

Vấn đề dự phòng vẫn luôn là một yếu tố quan trọng trong việc triển khai Firewal vì phần lớn traffic sẽ được Firewall xử lý nên nếu có vấn đề sẽ ảnh hưởng đến hoạt dộng của hệ thống. Cisco FTD cung cấp tính năng High Availability (HA) cho thiết bị tường lửa Cisco Firepower Threat Defense (FTD). Tính năng này cho phép hai thiết bị FTD hoạt động như một cụm duy nhất, đảm bảo rằng lưu lượng mạng sẽ luôn được chuyển tiếp ngay cả khi một thiết bị bị lỗi hoặc ngừng hoạt động.

Trong cấu hình HA, một thiết bị sẽ hoạt động ở chế độ Active và thiết bị còn lại sẽ hoạt động ở chế độ Standby. Thiết bị Active sẽ chịu trách nhiệm xử lý toàn bộ lưu lượng mạng, trong khi thiết bị Standby sẽ giám sát thiết bị Active và sẵn sàng chuyển đổi sang chế độ Active nếu thiết bị Active gặp sự cố. Cisco FTD HA sử dụng giao thức Cisco High Availability Protocol (CHAP) để đồng bộ hóa cấu hình và trạng thái giữa hai thiết bị. Điều này giúp đảm bảo rằng cả hai thiết bị đều có cùng cấu hình và thông tin trạng thái, giúp cho quá trình chuyển đổi dự phòng diễn ra trơn tru và đảm bảo hoạt động của hệ thống không bị gián đoạn.

Cisco FTD HA cung cấp các lợi ích sau:

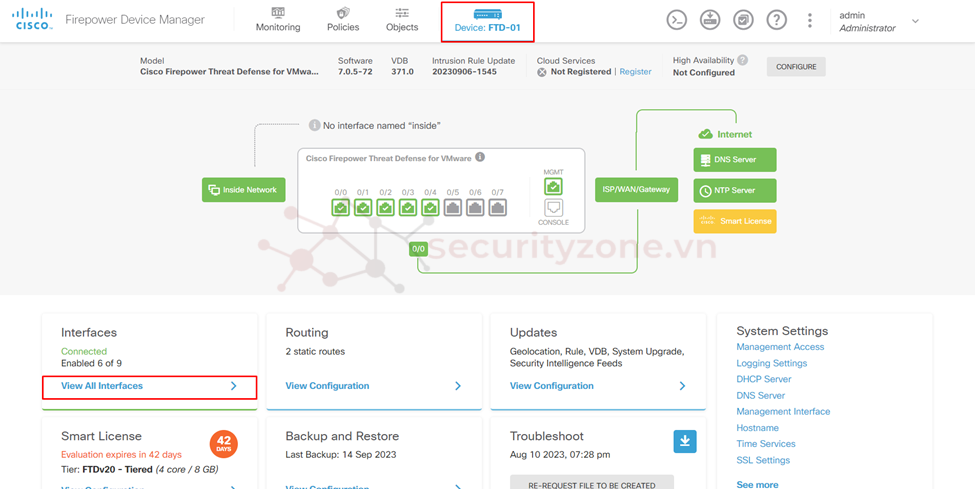

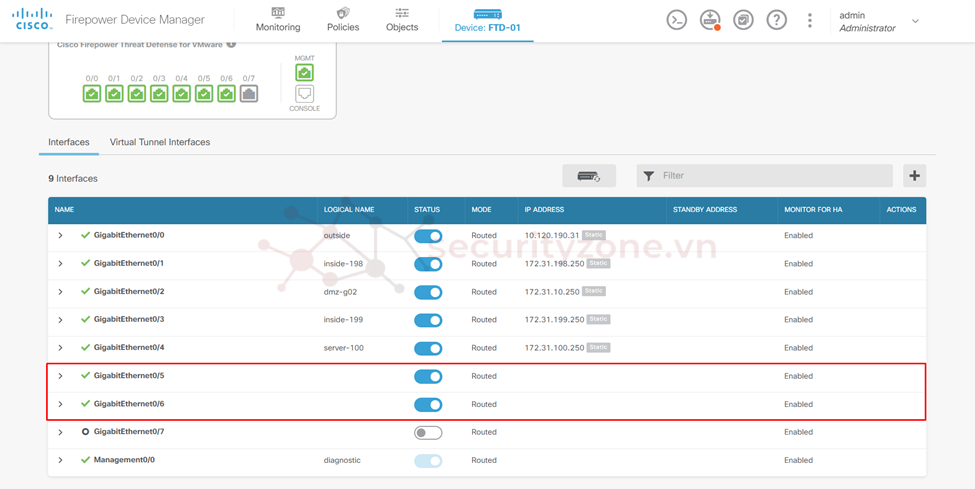

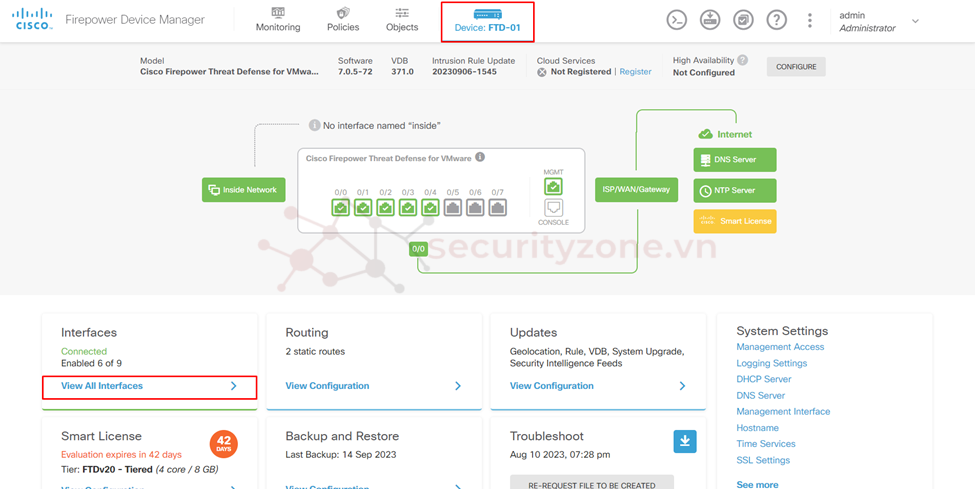

Trước khi cấu hình HA cần phải lựa chọn thiết bị nào đóng vai trò active và thiết bị nào đóng vai trò standby (thiết bị này sẽ bị mất cấu hình và sẽ được đồng bộ cấu hình của thiết bị active sau khi HA thành công). Đồng thời đảm bảo 2 cổng trên thiết bị trên thiết bị Cisco FTD không cấu hình bất cứ thông tin nào, kiểm tra bằng cách vào phần Device > Interfaces > View All Interfaces.

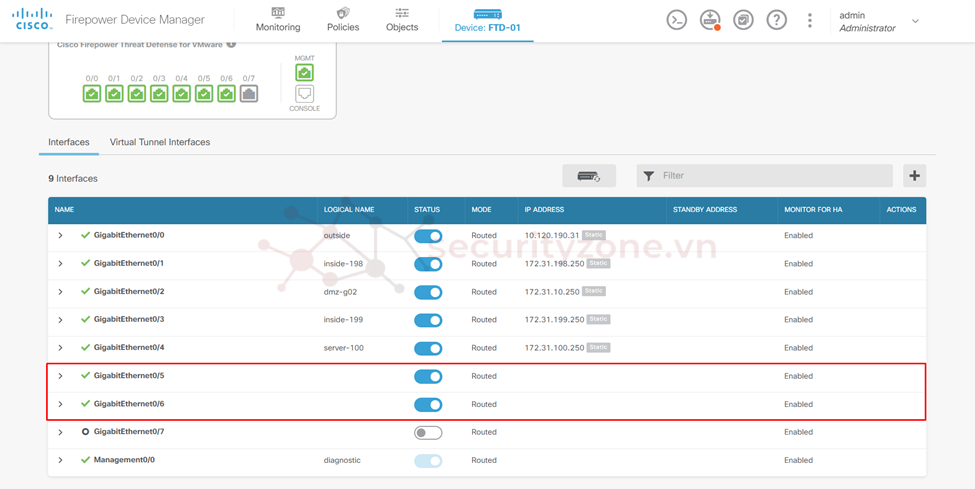

Tại tab Interfaces đảm bảo 2 port không cấu hình bất cả thông tin gì kể cả LOGICAL NAME như hình bên dưới.

Sau đó để bắt đầu cấu hình HA vào phần Device > High Avaibility > chọn CONFIGURE.

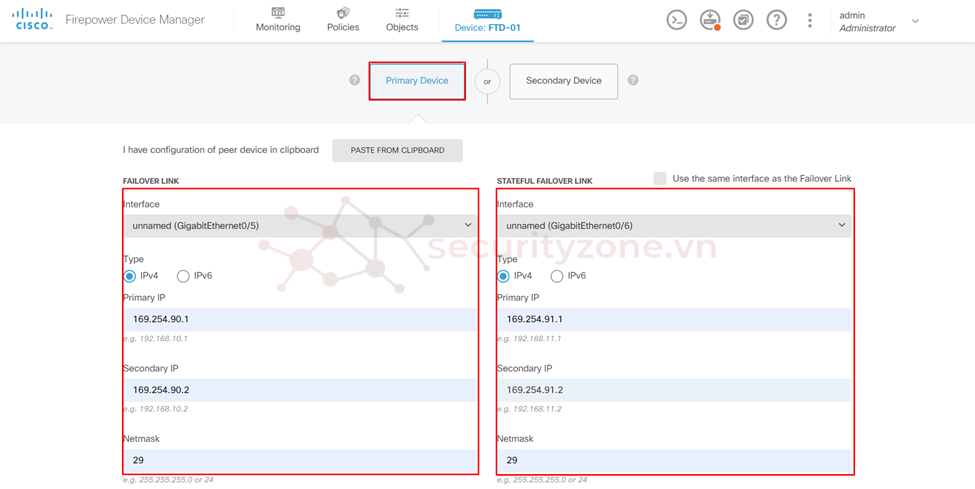

Tiếp theo ta tiến hành chọn Mode cho thiết bị Primary Devcie (tương đương với active) và cấu hình các thông tin:

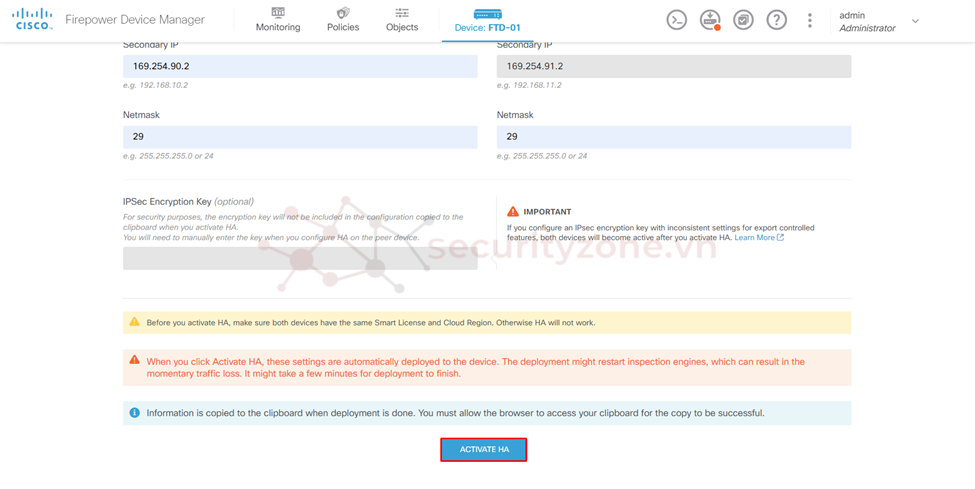

Lưu ý: có thể chọn Use the same interface as Failover link để cấu hình STATEFUL FAILOVER LINK chạy chung với FAILOVER LINK, nhưng cấu hình này không khuyến cáo. Cấu hình IP trên port MGMT sẽ không bị đồng bộ giữa 2 thiết bị.

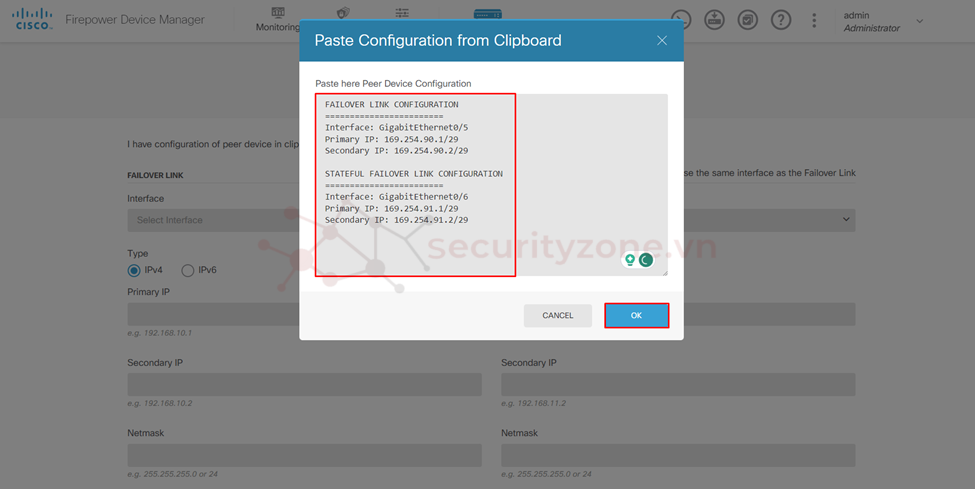

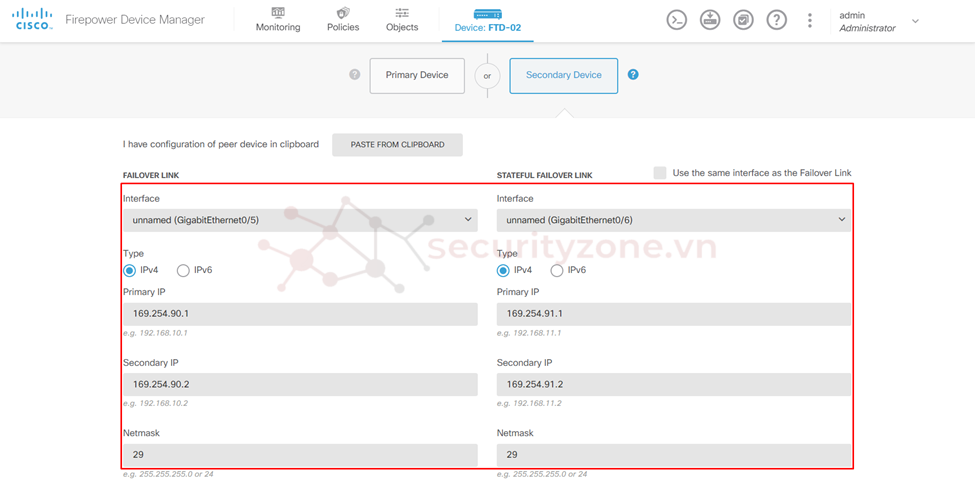

Sau khi đã cấu hình xong trên thiết bị active sẽ có option cho phép ta copy cấu hình ở trên thiết bị active, sau đó tiến hành truy cập cấu hình HA trên thiết bị standby chọn PASTE FROM CLIPBOARD rồi paste cấu hình vào. Lúc này cấu hình HA sẽ giống trên thiết bị active (hoặc có thể cấu hình tương tự trên thiết bị active sao cho đảm bảo cấu hình HA trên cả 2 thiết bị phải giống nhau). Sau khi đã cấu hình xong chọn ACTIVATE HA để hoàn thành cấu hình.

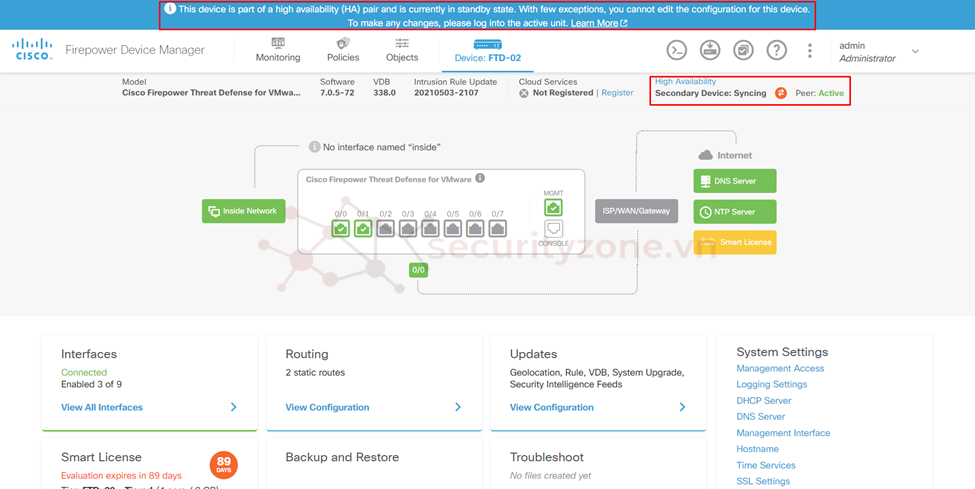

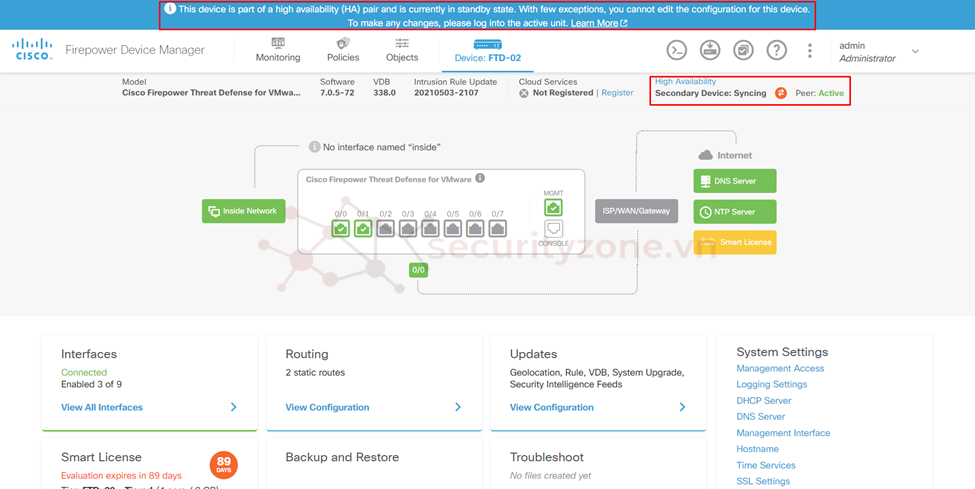

Sau khi đã active trên thiết bị standby trở lại Device sẽ thấy được thiết bị sẽ hiển trị vai trò Secondary Device và xuất hiện thông báo như hình.

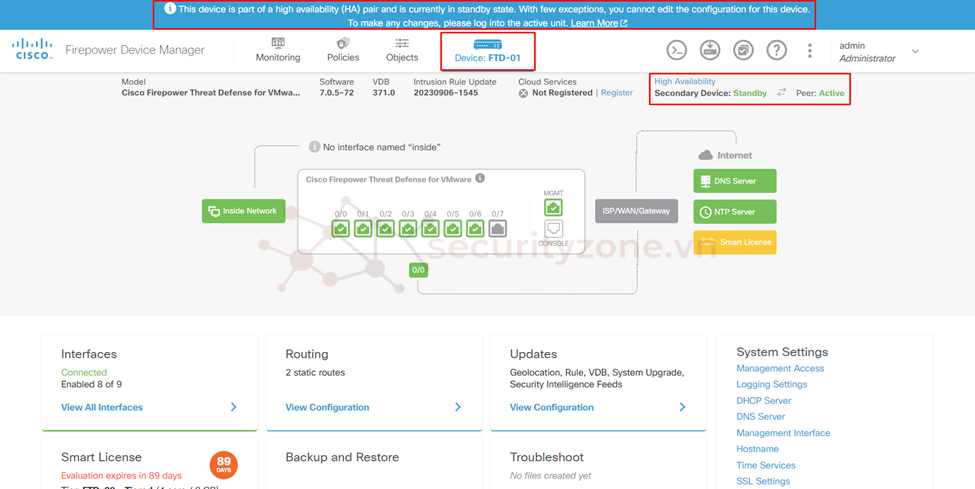

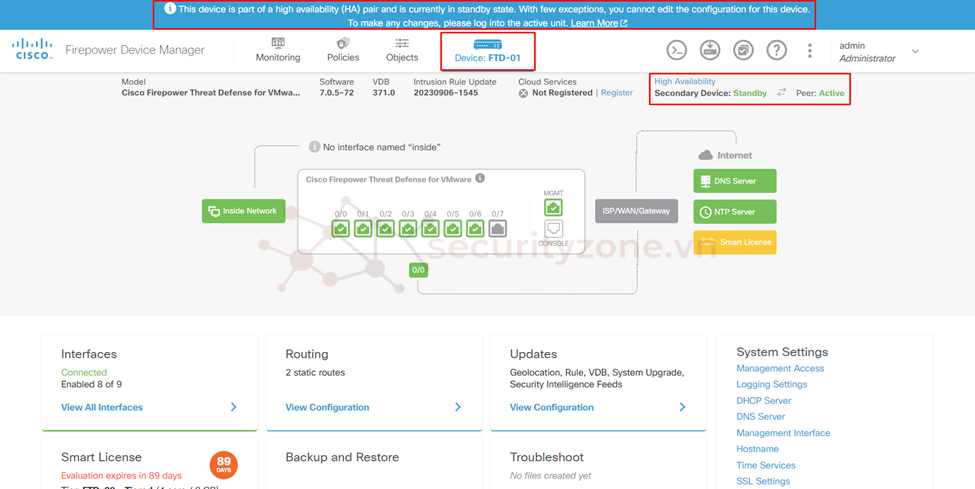

Tiếp tục chờ một khoảng thời gian để thiết bị standby có thể đồng bộ cấu hình cũng như các thông tin khác trên thiết bị active. Quá trình hoàn thành sẽ có kết quả như hình bên dưới đối với thiết bị standby.

Lưu ý: nếu muốn thay đổi cấu hình thiết bị cần phải cấu hình trên thiết bị với vai trò active.

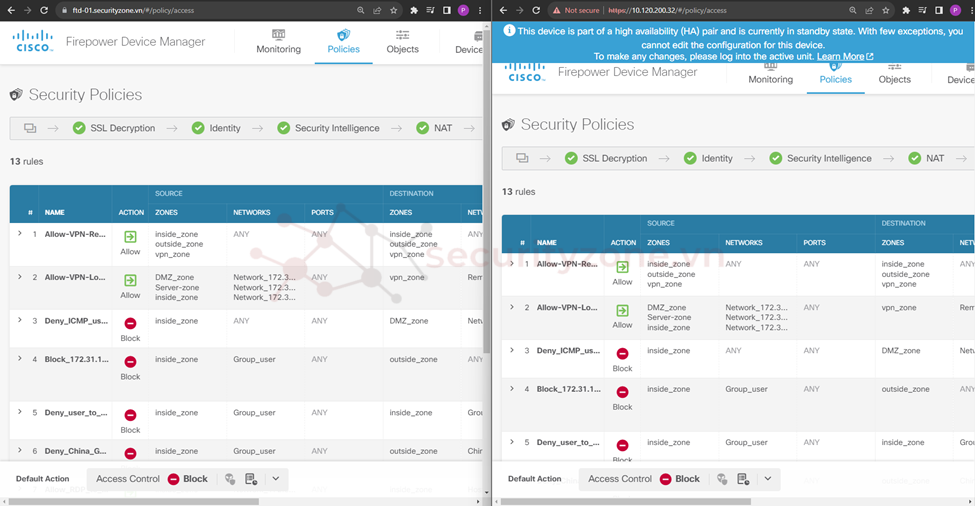

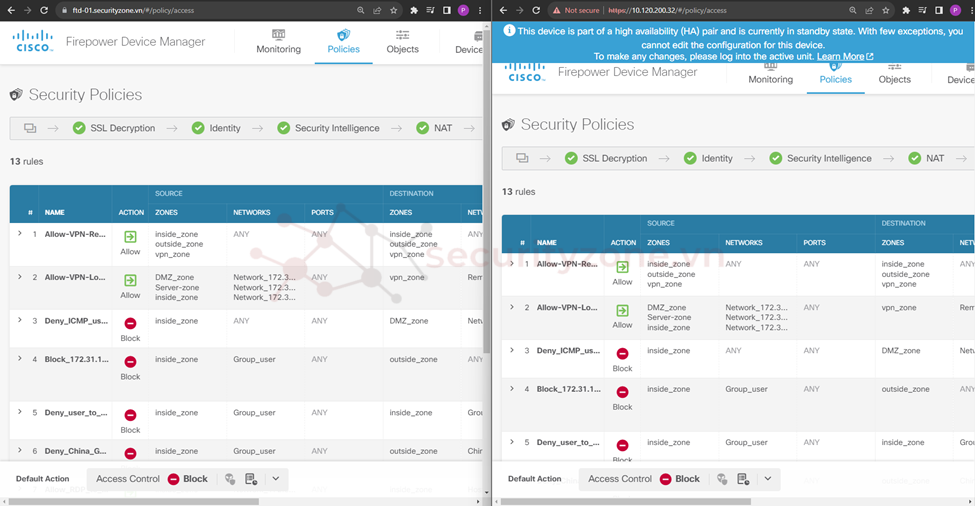

Sau khi đã hoàn thành việc cấu hình HA trên 2 thiết bị Cisco FTD, có thể kiểm tra cấu hình đã được đồng bộ giữa 2 thiết bị chưa như hình bên dưới.

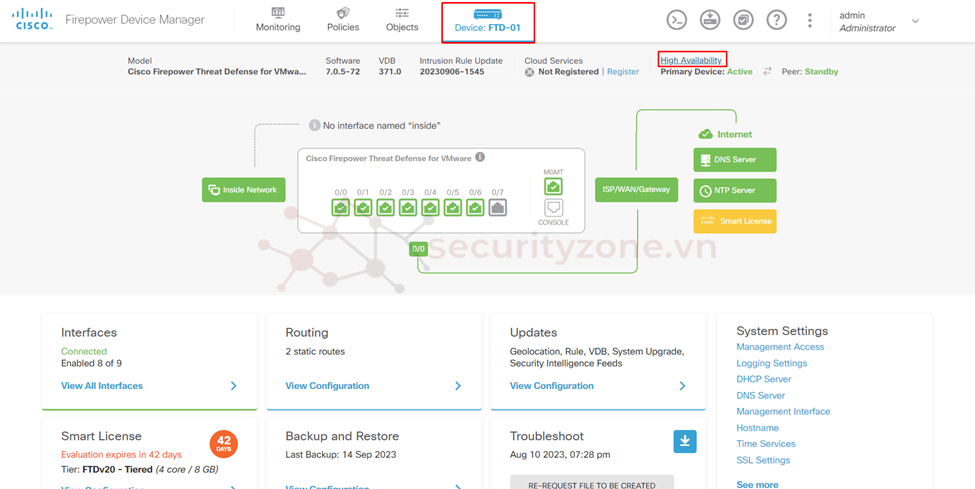

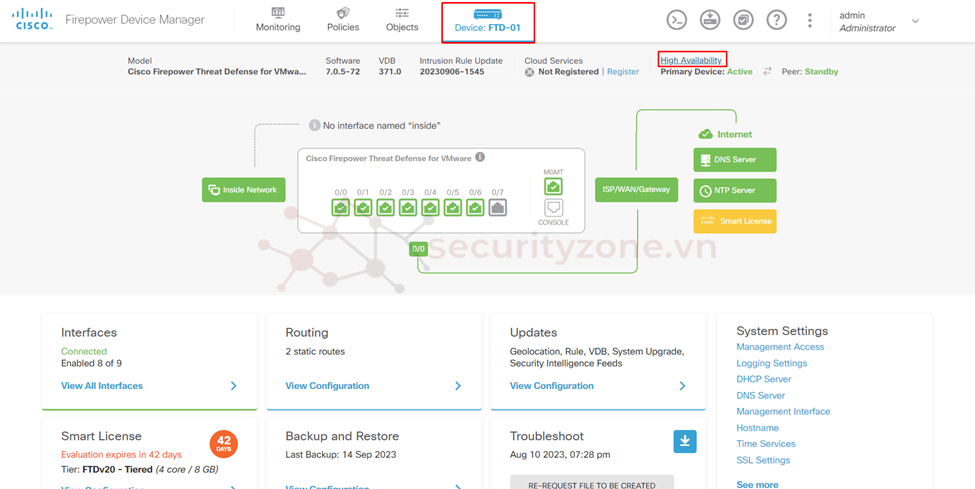

Để xem lại các cấu hình HA trên thiết bị truy cập vào Device > High Availability.

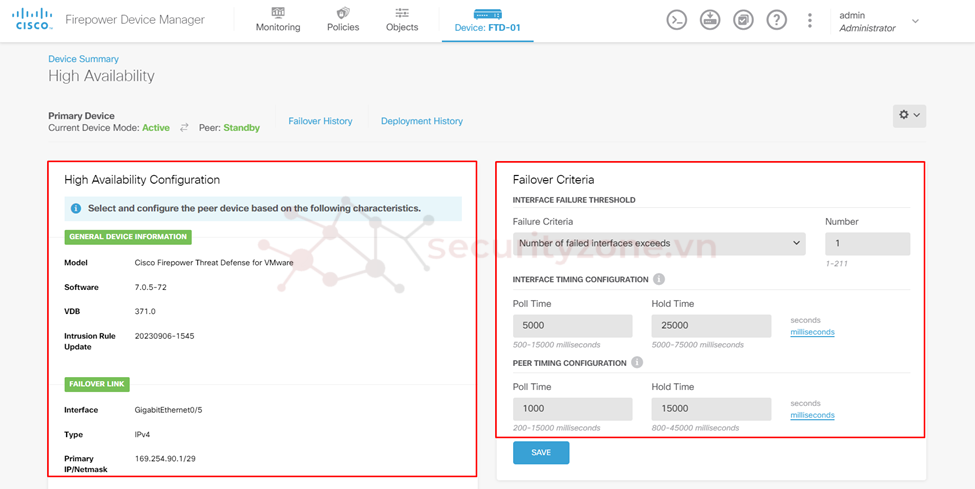

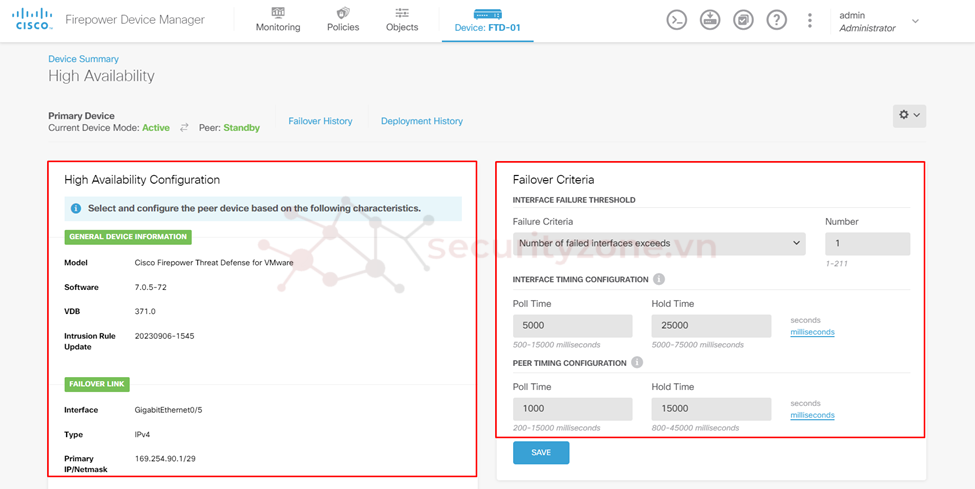

Lúc này sẽ thấy được cấu hình các link cũng như thông tin về phần mềm của các thiết bị cấu hình HA. Ngoài ra, cũng thấy được điều kiện xảy ra chuyển đổi role ở đây cisco FTD hỗ trợ 2 phương thức tự động chuyển đổi role:

Lưu ý: các cổng phải được cấu hình HA Monitoring mới được sử dụng trong 2 phương thức trên.

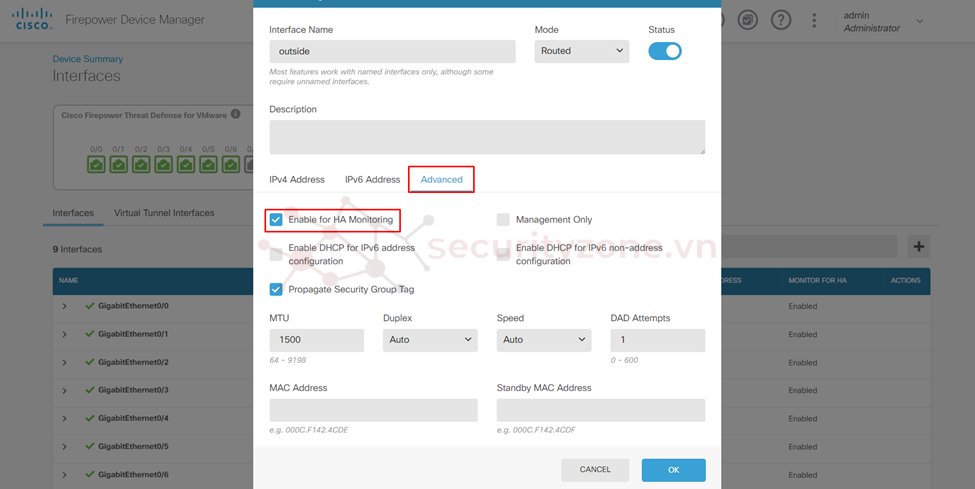

Để cấu hình tính năng HA Monitoring cần truy cập vào Deivce > Interfaces > View All Interfaces > Interfaces > chọn Interface cần enable tính năng.

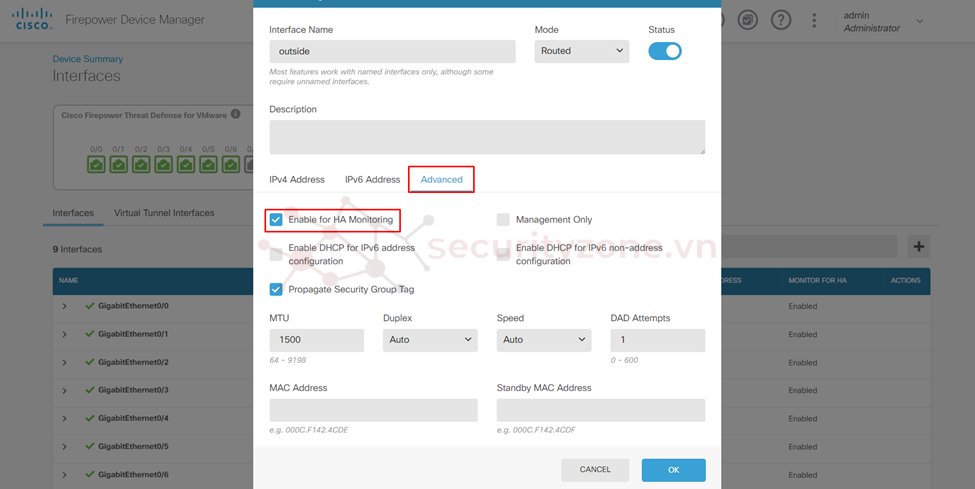

Tiếp tục chọn tab Advanced rồi chọn Enable for HA Monitoring để hoàn thành cấu hình.

Để kiểm tra chi tiết hoạt động HA trên Cisco FTD truy cập CLI vào thiết bị và thực hiện các lệnh sau:

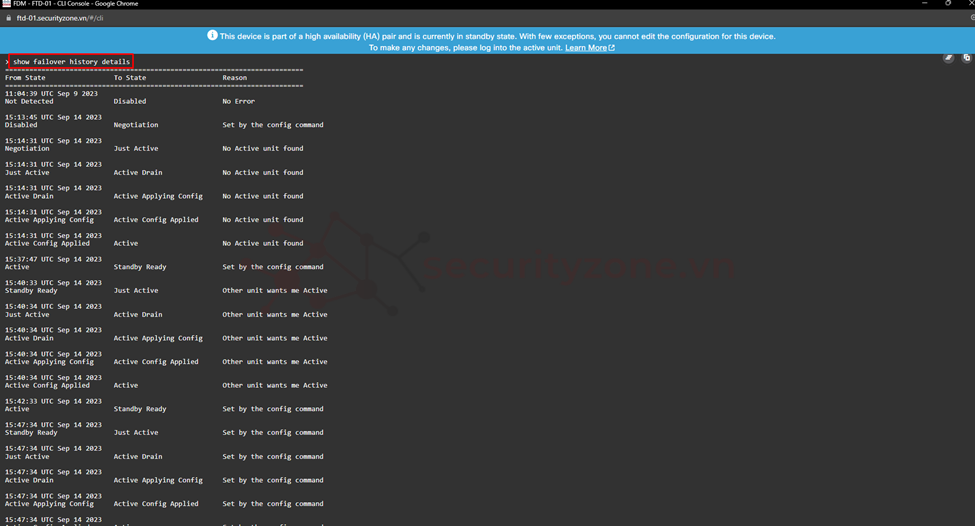

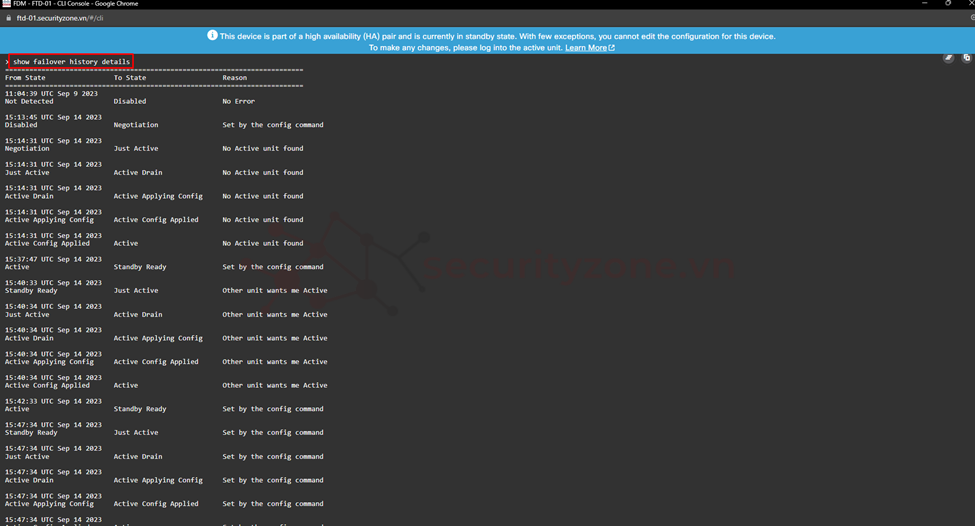

Thực hiện lệnh show failover history để kiểm tra lịch sử chuyển đổi trạng thái của thiết bị

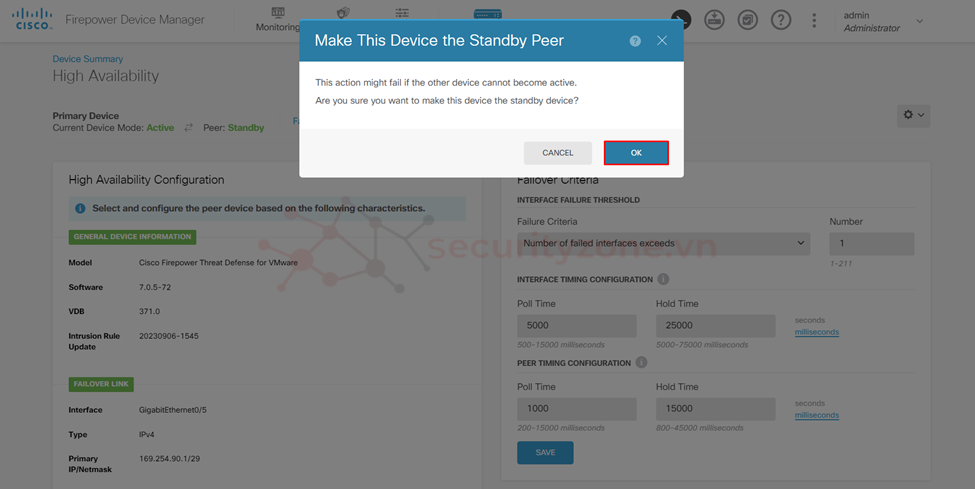

Để chuyển role thủ công trên thiết bị cisco FTD có thể vào phần Device > High Availability > chọn bánh răng cửa > Switch Mode. Ngoài ra cisco còn hỗ trợ chuyển đổi một số hoạt động sau:

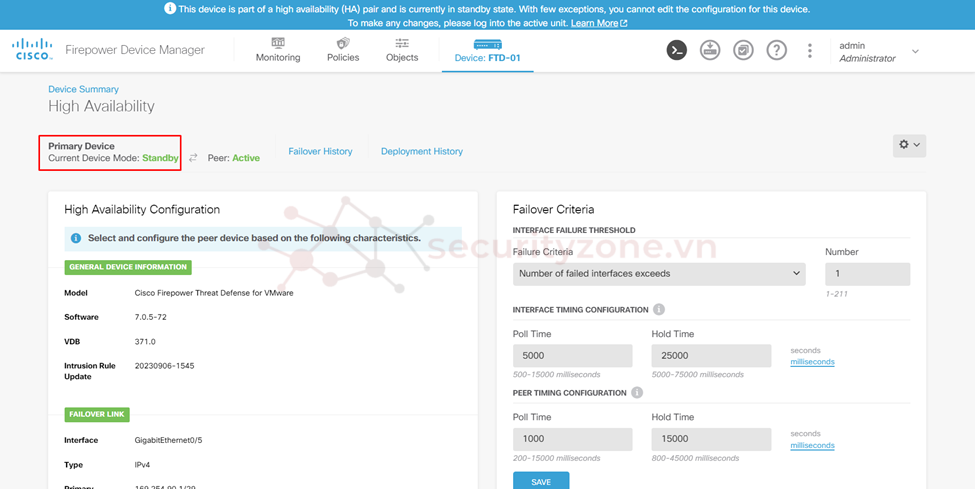

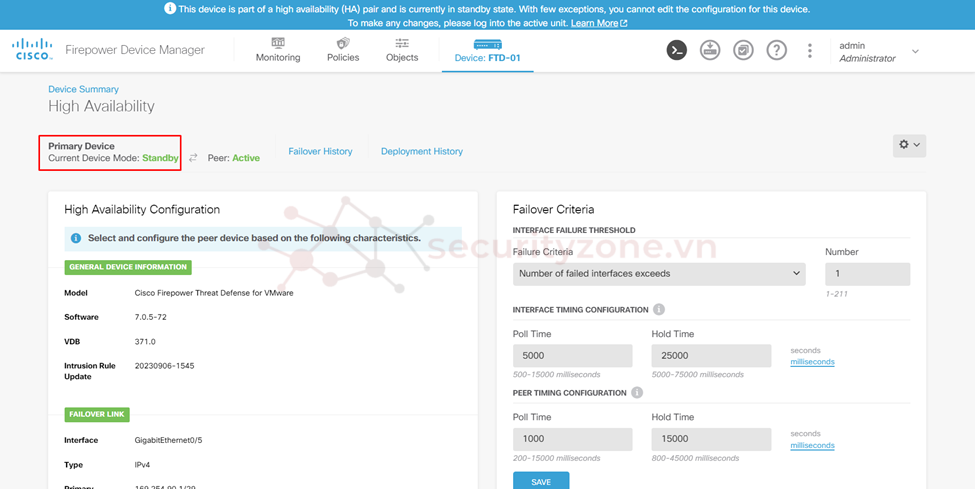

Sau khi chuyển role thủ công trên thiết bị active nó sẽ chuyển thành role standby như hình bên dưới.

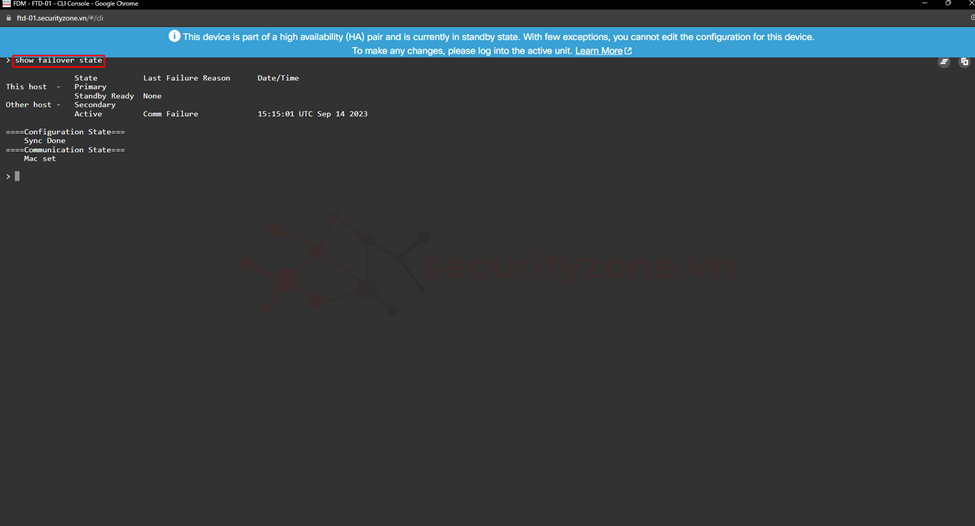

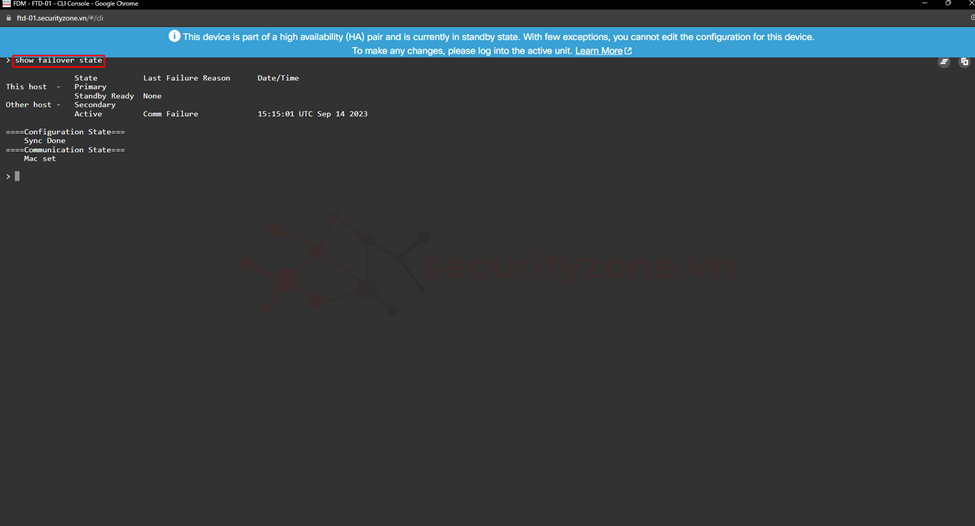

Truy cập CLI vào thiết bị thực hiện lệnh show failover state sẽ thấy trạng thái hiện tại của thiết bị là standby.

Sử dụng thêm lệnh show failover history sẽ thấy được lịch sử quá trình chuyển đổi role của thiết bị.

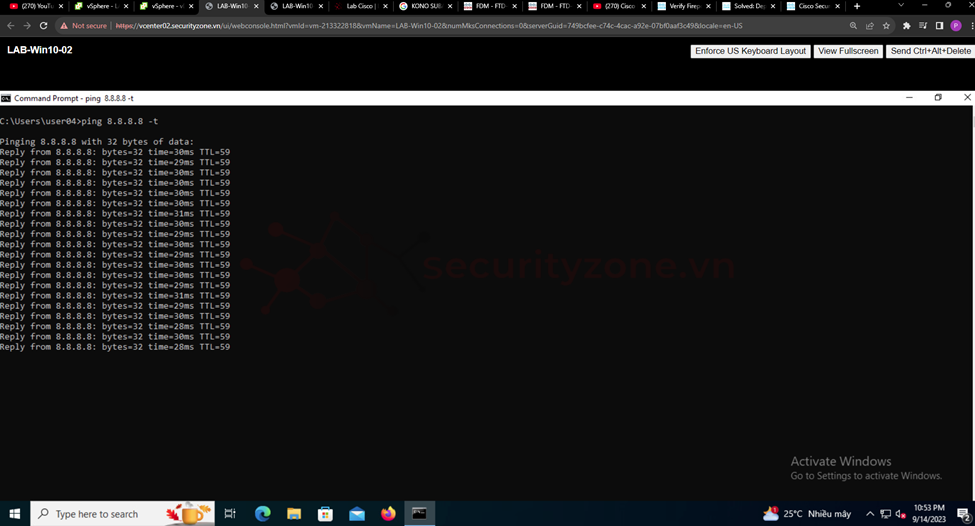

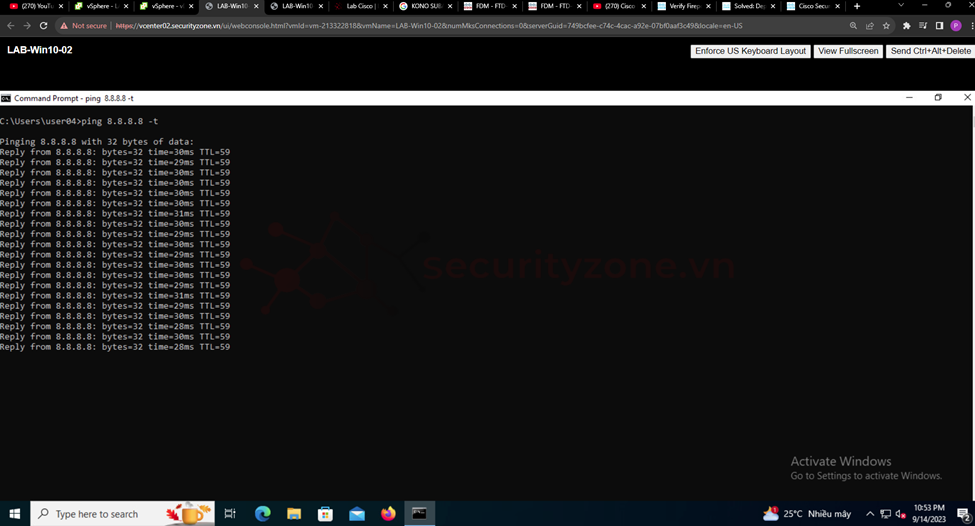

Kiểm tra ping trên các PC có Gateway trên cặp HA khi chuyển role thấy rằng gói tin ping không bị rớt.

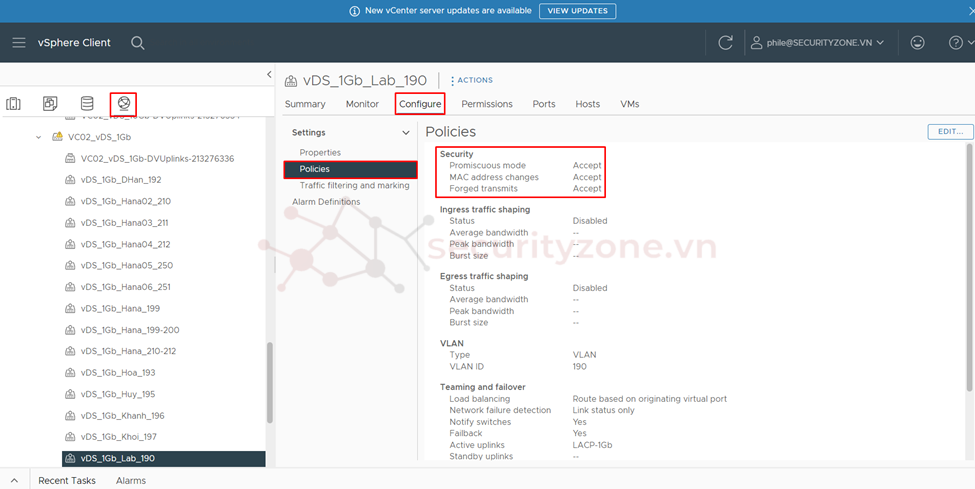

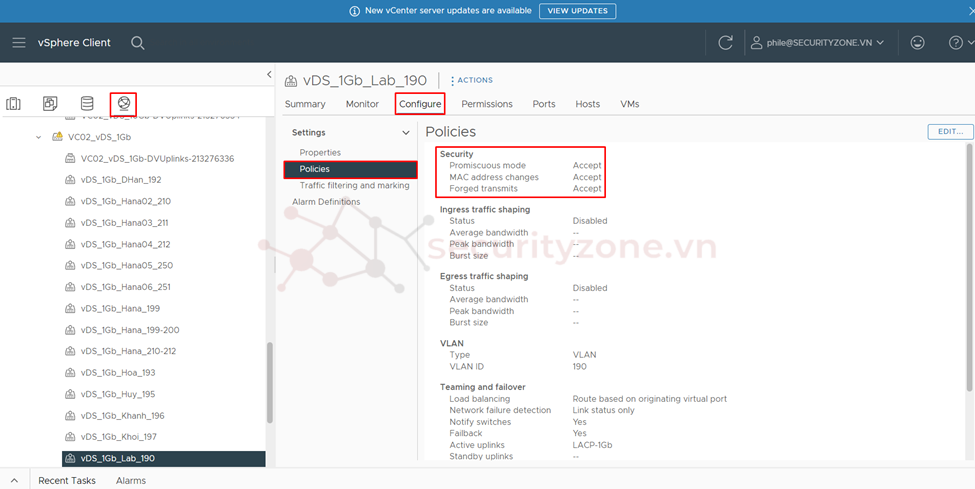

Lưu ý: Khi triển khai Cisco FTD trên VMware việc HA có thể không hoạt động vì chính sách trên portgroup của VMware, cần phải thực hiện Accept các chính sách như hình bên dưới để giải quyết.

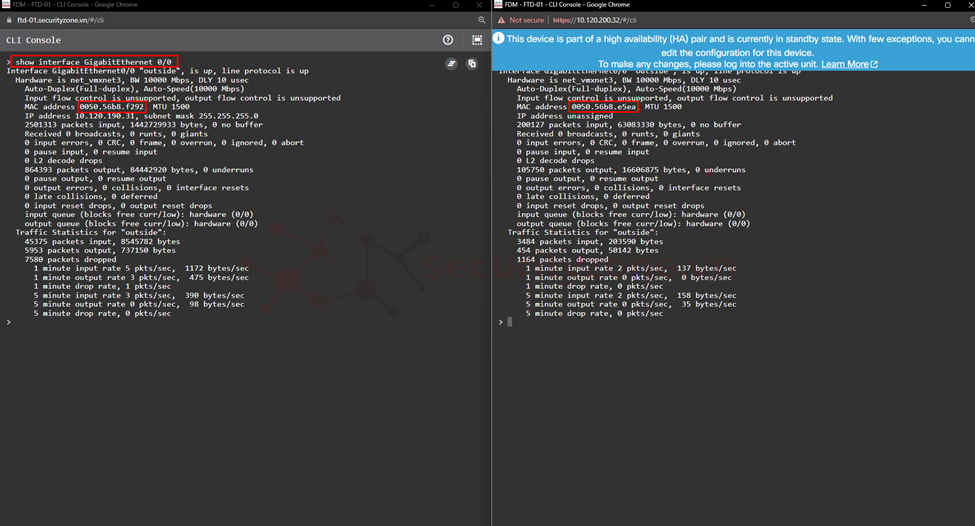

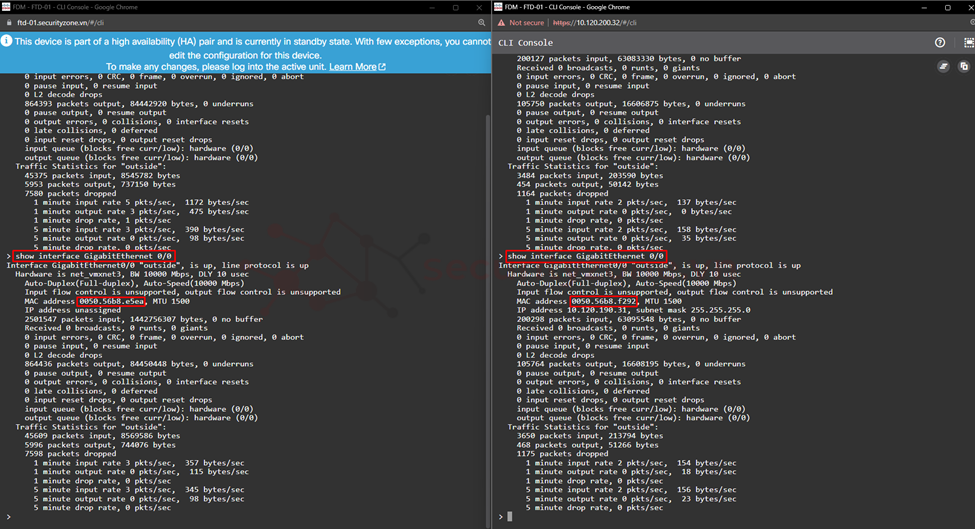

Như hình bên dưới có thể thấy khi chuyển role thiết bị Active (chuyển role sang Standby) thì các địa chỉ MAC và IP trên thiết bị Active mới sẽ cùng MAC và IP với thiết bị Active cũ. Chính vì thế, nếu các chính sách trên portgroup không Accept thì khi chuyển MAC và IP sang thiết bị Active mới traffic tới portgroup sẽ bị block.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình High Availability hoạt động ở mode Actice/Passive trên Cisco FTD thông qua FDM

[LAB-10] Cấu hình High Availability Mode Active/Passive trên Cisco FTD

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 172.31.100.0/24 và 172.31.10.0/24

- HA Heartbeat Network: 169.254.91.0/29

- HA StateFul Network: 169.254.92.0/29

Yêu cầu của bài Lab:

- Cấu hình đảm bảo hệ thống Firewall được dự phòng lẫn nhau, khi trạng thái hoặc một kết nối từ thiết bị đang hoạt động có vấn đề thì traffic sẽ được chuyển sang hoạt động trên thiết bị còn lại. Hoạt động theo mode active/passive có nghĩa là trong cùng 1 thời điểm chỉ có 1 thiết bị đóng vai trò forward traffic còn thiết bị còn lại sẽ dự phòng chờ đến khi thỏa mãn một số điều kiện thì sẽ được chuyển sang vai trò forward traffic.

- Kiểm tra hoạt động của các PC thuộc các network có gateway nằm trên Cisco FTD khi xảy ra hiện tượng chuyển vai trò giữa 2 thiết bị Cisco FTD.

II. Cấu hình High Availability hoạt động ở mode Actice/Passive trên Cisco FTD thông qua FDM

Vấn đề dự phòng vẫn luôn là một yếu tố quan trọng trong việc triển khai Firewal vì phần lớn traffic sẽ được Firewall xử lý nên nếu có vấn đề sẽ ảnh hưởng đến hoạt dộng của hệ thống. Cisco FTD cung cấp tính năng High Availability (HA) cho thiết bị tường lửa Cisco Firepower Threat Defense (FTD). Tính năng này cho phép hai thiết bị FTD hoạt động như một cụm duy nhất, đảm bảo rằng lưu lượng mạng sẽ luôn được chuyển tiếp ngay cả khi một thiết bị bị lỗi hoặc ngừng hoạt động.

Trong cấu hình HA, một thiết bị sẽ hoạt động ở chế độ Active và thiết bị còn lại sẽ hoạt động ở chế độ Standby. Thiết bị Active sẽ chịu trách nhiệm xử lý toàn bộ lưu lượng mạng, trong khi thiết bị Standby sẽ giám sát thiết bị Active và sẵn sàng chuyển đổi sang chế độ Active nếu thiết bị Active gặp sự cố. Cisco FTD HA sử dụng giao thức Cisco High Availability Protocol (CHAP) để đồng bộ hóa cấu hình và trạng thái giữa hai thiết bị. Điều này giúp đảm bảo rằng cả hai thiết bị đều có cùng cấu hình và thông tin trạng thái, giúp cho quá trình chuyển đổi dự phòng diễn ra trơn tru và đảm bảo hoạt động của hệ thống không bị gián đoạn.

Cisco FTD HA cung cấp các lợi ích sau:

- Đảm bảo khả năng phục hồi của mạng: Nếu một thiết bị FTD gặp sự cố hoặc ngừng hoạt động, lưu lượng mạng sẽ vẫn được chuyển tiếp bởi thiết bị còn lại.

- Giảm thiểu thời gian ngừng hoạt động: Quá trình chuyển đổi dự phòng diễn ra nhanh chóng và tự động, giúp giảm thiểu thời gian ngừng hoạt động của mạng.

- Hai thiết bị FTD giống hệt nhau, cùng kiểu máy, cùng phiên bản phần mềm và cùng kích thước bộ nhớ flash.

- Hai thiết bị FTD nên được kết nối với nhau thông qua một liên kết chuyển đổi dự phòng (hoặc có thể chia làm 2 kết nối)

- Hai thiết bị phải có cùng số lượng và loại giao diện.

- Hai thiết bị phải ở cùng chế độ tường lửa (Routed hoặc Transparent).

- Hai thiết bị phải ở trong cùng một Domain hoặc Group trên FMC (FirePower Management Console).

- Hai thiết bị phải có cùng cấu hình NTP.

- Hai thiết bị phải được triển khai đầy đủ trên FMC mà không có bất kỳ thay đổi nào chưa được xác nhận.

- Hai thiết bị không được có cấu hình DHCP hoặc PPPoE trên bất kỳ giao diện nào.

- Hai thiết bị FTD trong HA phải có cùng giấy phép.

- Cấu hình HA yêu cầu hai giấy phép Smart License, một giấy phép cho mỗi thiết bị trong cặp.

- FTD triển khai trên VMware chỉ hỗ trợ chế độ Active/Standby.

- Độ trễ giữa hai thiết bị phải nhỏ hơn 10ms và không quá 250ms.

- HA chỉ được hỗ trợ cho 2 thiết bị FTD.

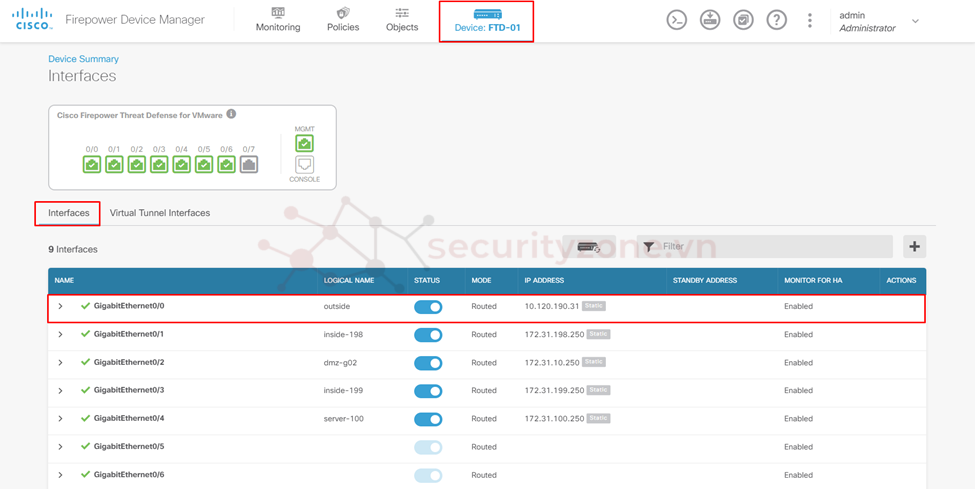

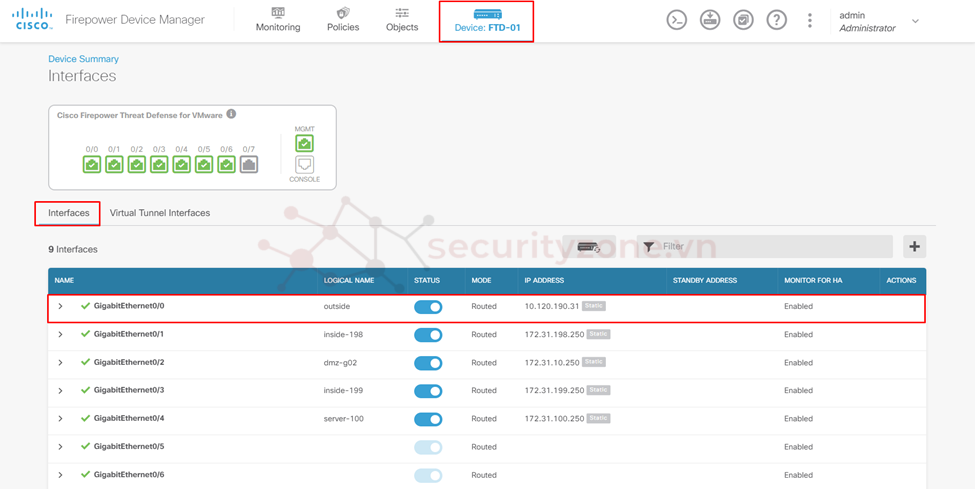

Trước khi cấu hình HA cần phải lựa chọn thiết bị nào đóng vai trò active và thiết bị nào đóng vai trò standby (thiết bị này sẽ bị mất cấu hình và sẽ được đồng bộ cấu hình của thiết bị active sau khi HA thành công). Đồng thời đảm bảo 2 cổng trên thiết bị trên thiết bị Cisco FTD không cấu hình bất cứ thông tin nào, kiểm tra bằng cách vào phần Device > Interfaces > View All Interfaces.

Tại tab Interfaces đảm bảo 2 port không cấu hình bất cả thông tin gì kể cả LOGICAL NAME như hình bên dưới.

Sau đó để bắt đầu cấu hình HA vào phần Device > High Avaibility > chọn CONFIGURE.

Tiếp theo ta tiến hành chọn Mode cho thiết bị Primary Devcie (tương đương với active) và cấu hình các thông tin:

- FAILOVER LINK:được sử dụng kiểm tra trạng thái của các thiết bị trong cụm HA và đồng bộ cấu hình cũng như các DB (System database updates, VDB and rules không bao gồm geolocation và Security Intelligence DB) từ thiết bị active đến thiếu bị standby. Bao gồm các thông tin:

- Interface: cổng dùng để trao đổi thông tin với thiết bị còn lại đóng vai trong là Failover link

- Type: loại IP được sử dụng để trao đổi thông tin giữa 2 thiết bị

- Primary IP: IP của thiết bị active (đảm bảo cùng subnet với thiết bị standby)

- Secondary IP: IP của thiết bị standby (đảm bảo cùng subnet với thiết bị active)

- Netmask: subnet mask của 2 IP ở trên

- STATEFUL FAILOVER LINK: Hệ thống sử dụng liên kết này để truyền thông tin trạng thái kết nối đến thiết bị standby. Thông tin này giúp thiết bị standby duy trì các kết nối hiện có khi xảy ra chuyển đổi dự phòng. Bao gồm các thông tin:

- Interface: cổng dùng để trao đổi thông tin với thiết bị còn lại đóng vai trong là Stateful Failover link

- Type: loại IP được sử dụng để trao đổi thông tin giữa 2 thiết bị

- Primary IP: IP của thiết bị active (đảm bảo cùng subnet với thiết bị standby)

- Secondary IP: IP của thiết bị standby (đảm bảo cùng subnet với thiết bị active)

- Netmask: subnet mask của 2 IP ở trên

Lưu ý: có thể chọn Use the same interface as Failover link để cấu hình STATEFUL FAILOVER LINK chạy chung với FAILOVER LINK, nhưng cấu hình này không khuyến cáo. Cấu hình IP trên port MGMT sẽ không bị đồng bộ giữa 2 thiết bị.

|

|

|

|

Tiếp tục chờ một khoảng thời gian để thiết bị standby có thể đồng bộ cấu hình cũng như các thông tin khác trên thiết bị active. Quá trình hoàn thành sẽ có kết quả như hình bên dưới đối với thiết bị standby.

Lưu ý: nếu muốn thay đổi cấu hình thiết bị cần phải cấu hình trên thiết bị với vai trò active.

Sau khi đã hoàn thành việc cấu hình HA trên 2 thiết bị Cisco FTD, có thể kiểm tra cấu hình đã được đồng bộ giữa 2 thiết bị chưa như hình bên dưới.

Để xem lại các cấu hình HA trên thiết bị truy cập vào Device > High Availability.

Lúc này sẽ thấy được cấu hình các link cũng như thông tin về phần mềm của các thiết bị cấu hình HA. Ngoài ra, cũng thấy được điều kiện xảy ra chuyển đổi role ở đây cisco FTD hỗ trợ 2 phương thức tự động chuyển đổi role:

- Number of failed interfaces exceeds: số lượng cổng bị failed (nằm trong các cổng bật HA Monitoring), khi số cổng failed trên thiết bị active vượt ngưỡng cấu hình quá trình chuyển role sẽ xảy ra và thiết bị standby sẽ chuyển thành role active.

- Percentage of failed interfaces exceeds: phần trăm số cổng bị failed (trong tổng các cổng bật HA Monitoring), khi phần trăm số cổng failed trên thiết bị active vượt ngưỡng cấu hình quá trình chuyển role sẽ xảy ra và thiết bị standby sẽ chuyển thành role active.

Lưu ý: các cổng phải được cấu hình HA Monitoring mới được sử dụng trong 2 phương thức trên.

Để cấu hình tính năng HA Monitoring cần truy cập vào Deivce > Interfaces > View All Interfaces > Interfaces > chọn Interface cần enable tính năng.

Tiếp tục chọn tab Advanced rồi chọn Enable for HA Monitoring để hoàn thành cấu hình.

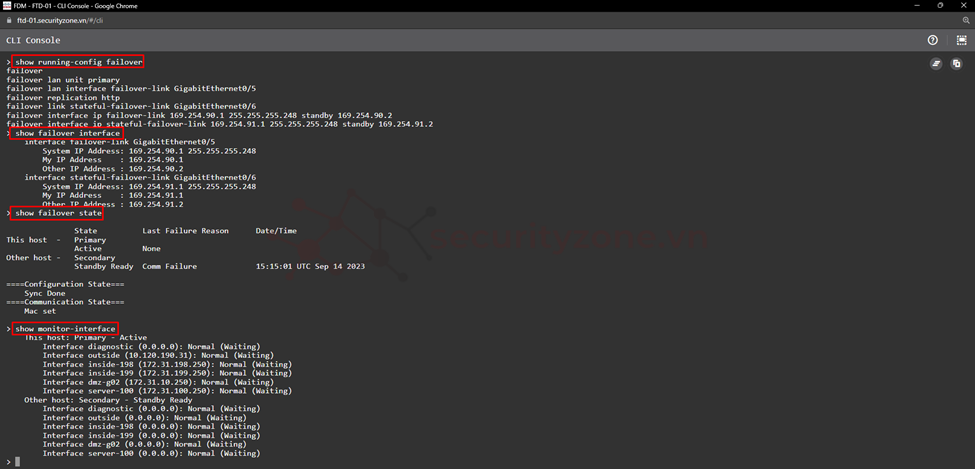

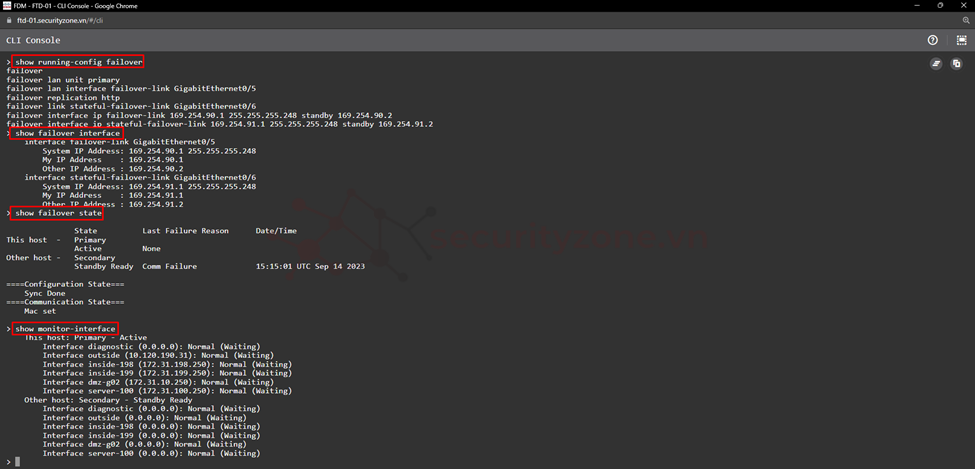

Để kiểm tra chi tiết hoạt động HA trên Cisco FTD truy cập CLI vào thiết bị và thực hiện các lệnh sau:

- show running-config failover: để kiểm tra cấu hình HA

- show failover interface: để kiểm tra cấu hình IP trên failover link và stateful failover link của các thiết bị trong cụm HA

- show failover state: để kiểm tra trạng thái role hiện tại của các thiết bị trong cụm HA

- show monitor-interface: để kiểm tra trạng thái của các cổng bật HA Monitoring của các thiết bị trong cụm HA

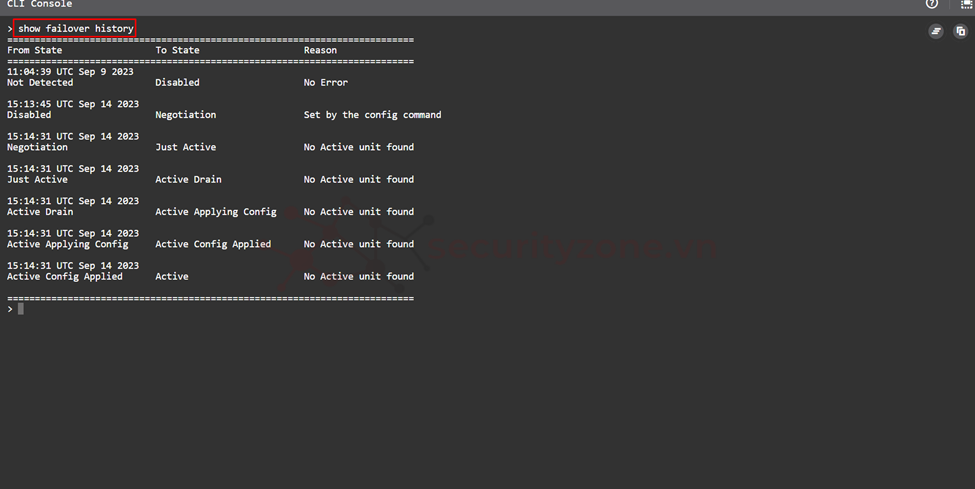

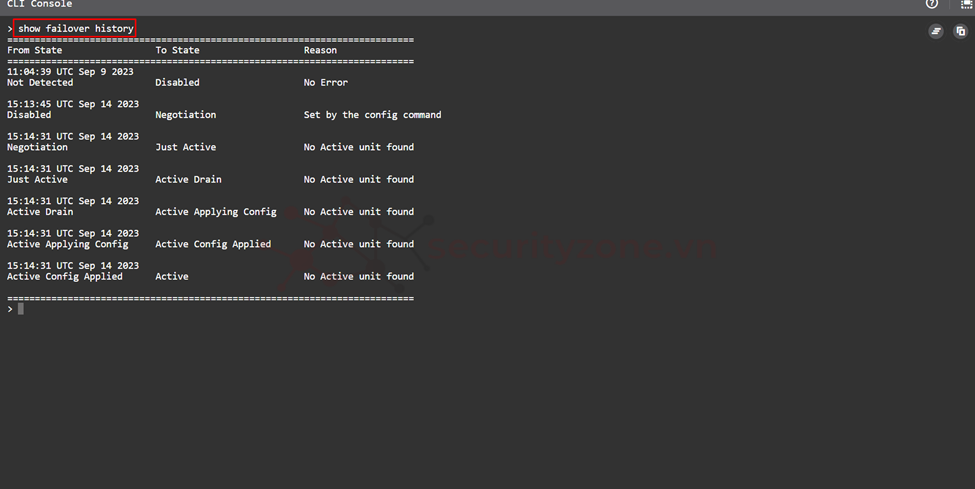

Thực hiện lệnh show failover history để kiểm tra lịch sử chuyển đổi trạng thái của thiết bị

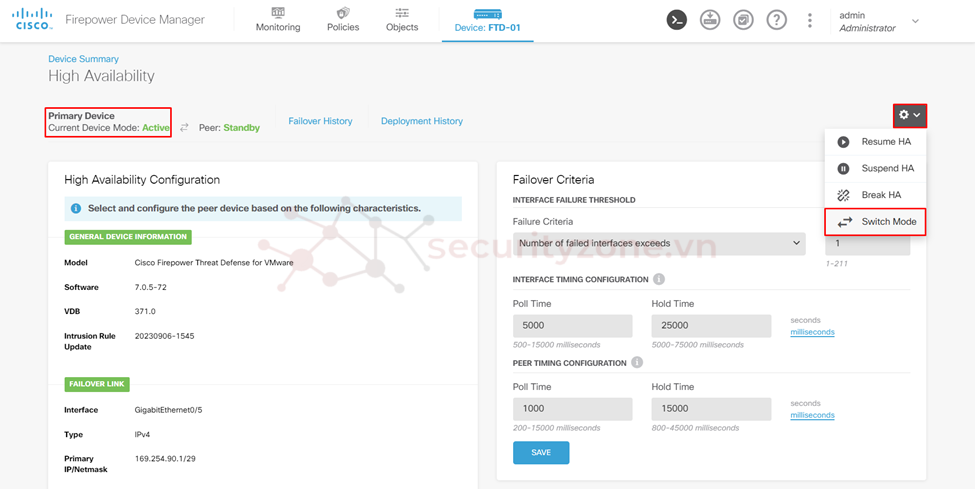

Để chuyển role thủ công trên thiết bị cisco FTD có thể vào phần Device > High Availability > chọn bánh răng cửa > Switch Mode. Ngoài ra cisco còn hỗ trợ chuyển đổi một số hoạt động sau:

- Resume HA: cho phép thiết bị trở lại hoạt động HA sau khi đã tam ngưng

- Suspend HA: cho phép tạm ngưng hoạt động HA nhưng vẫn giữ nguyên cấu hình hiện tại của thiết bị

- Break HA: loại bỏ cấu hình HA và đưa 2 thiết bị về trạng thái standalone, cấu hình trên thiết bị active vẫn giữ nguyên nhưng thiết bị standby sẽ bị loại bỏ tất cả cấu hình cổng. Tất cả các cổng vật lý đều bị vô hiệu hóa, các subinterface thì không. Cổng quản lý vẫn hoạt động nên có thể đăng nhập vào thiết bị và cấu hình lại.

|

|

Truy cập CLI vào thiết bị thực hiện lệnh show failover state sẽ thấy trạng thái hiện tại của thiết bị là standby.

Sử dụng thêm lệnh show failover history sẽ thấy được lịch sử quá trình chuyển đổi role của thiết bị.

Kiểm tra ping trên các PC có Gateway trên cặp HA khi chuyển role thấy rằng gói tin ping không bị rớt.

Lưu ý: Khi triển khai Cisco FTD trên VMware việc HA có thể không hoạt động vì chính sách trên portgroup của VMware, cần phải thực hiện Accept các chính sách như hình bên dưới để giải quyết.

Như hình bên dưới có thể thấy khi chuyển role thiết bị Active (chuyển role sang Standby) thì các địa chỉ MAC và IP trên thiết bị Active mới sẽ cùng MAC và IP với thiết bị Active cũ. Chính vì thế, nếu các chính sách trên portgroup không Accept thì khi chuyển MAC và IP sang thiết bị Active mới traffic tới portgroup sẽ bị block.

Trước khi chuyển Role | Sau khi chuyển Role |

|

|

Attachments

Last edited: