Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình IPsec VPN Site-to-Site trên Cisco FTD thông qua FDM

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

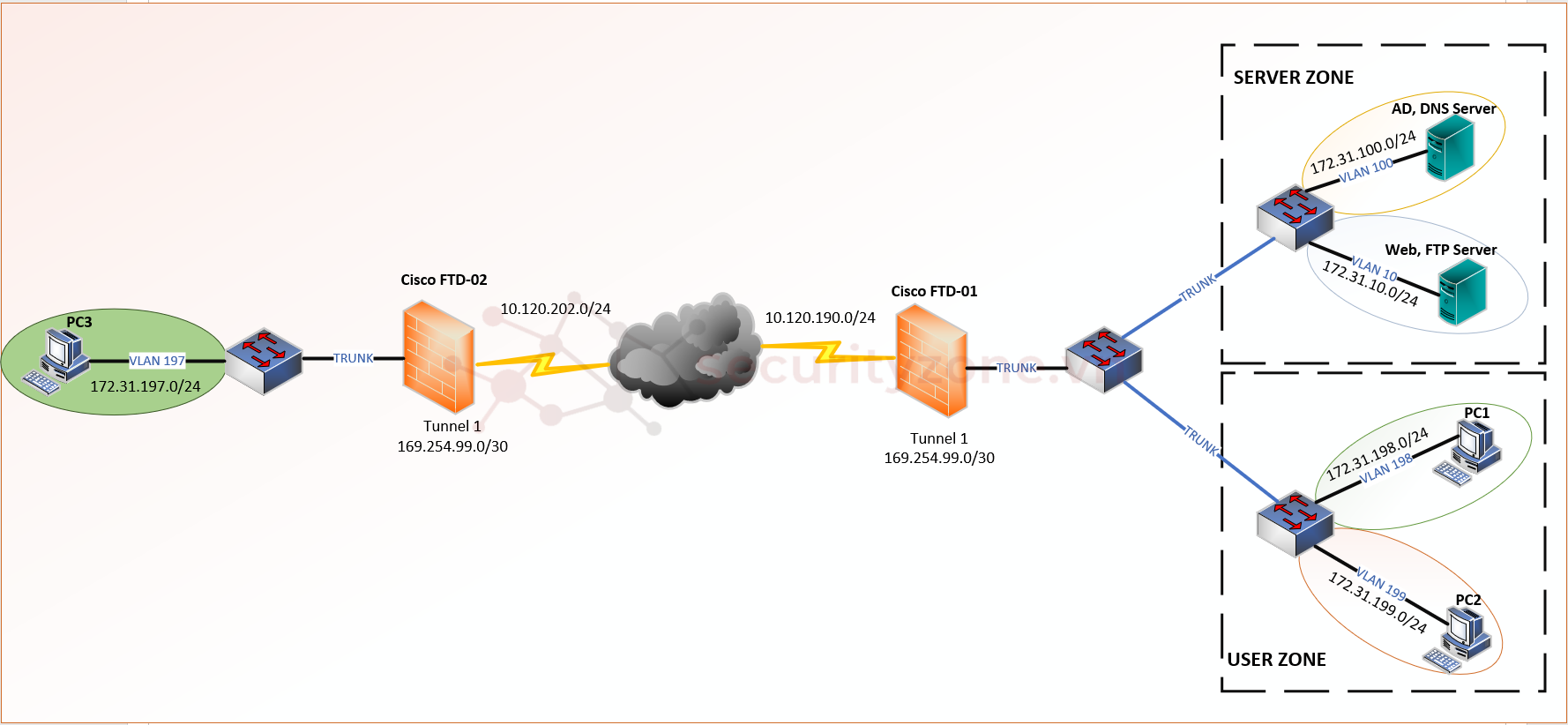

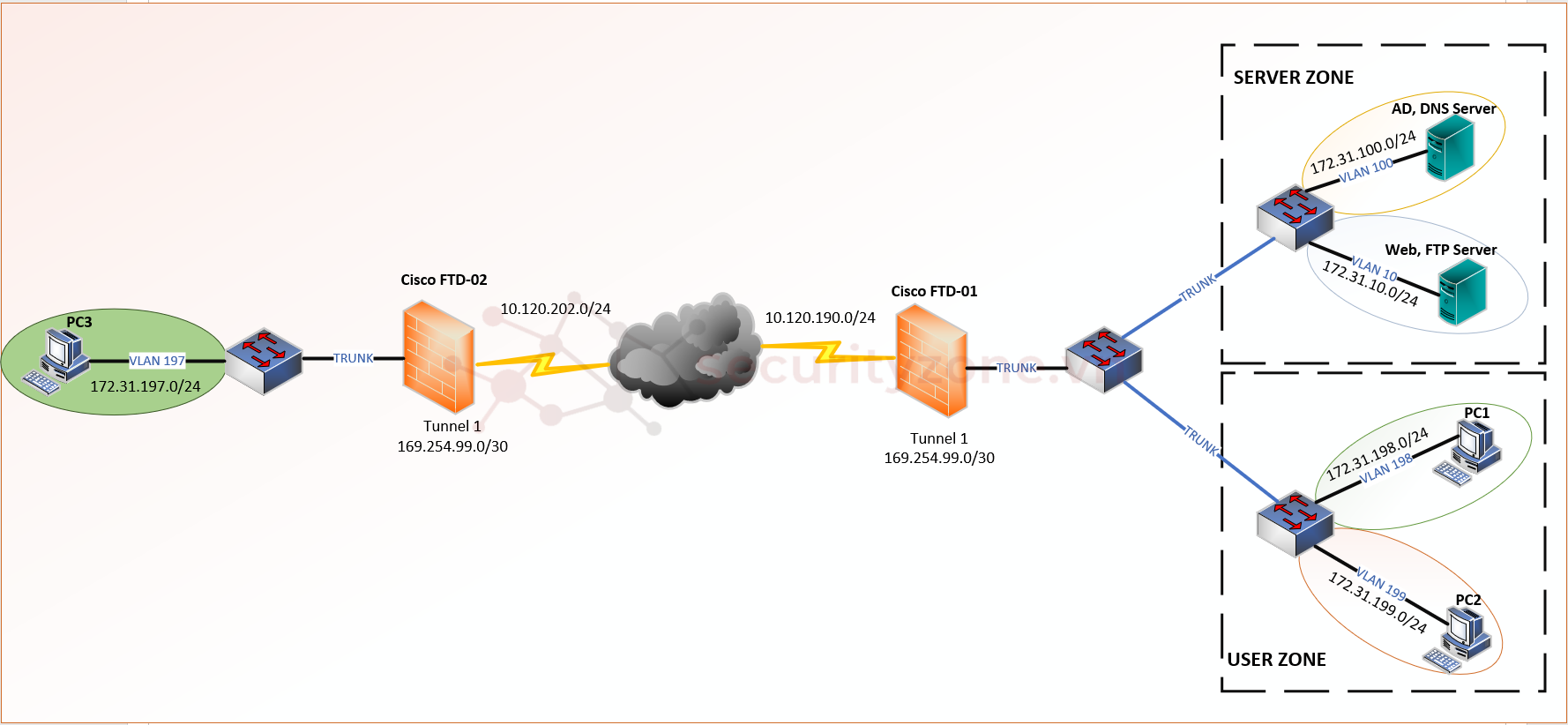

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được chia làm 2 site khác nhau:

Yêu cầu của bài Lab:

II. Cấu hình IPsec VPN Site-to-Site trên Cisco FTD thông qua FDM

Cisco FTD IPsec VPN Site-to-Site là một giải pháp VPN được thiết kế để kết nối hai mạng LAN riêng biệt qua Internet. Giải pháp này sử dụng giao thức IPsec để mã hóa dữ liệu được truyền tải giữa hai mạng, đảm bảo tính bảo mật và toàn vẹn của dữ liệu. Cisco FTD IPsec VPN Site-to-Site có thể được sử dụng để kết nối hai văn phòng của một công ty, hoặc để kết nối mạng công ty với mạng của các đối tác hoặc khách hàng. Giải pháp này cũng có thể được sử dụng để kết nối mạng công ty với các dịch vụ đám mây như Amazon Web Services (AWS) hoặc Microsoft Azure.

Để thiết lập kết nối VPN, bạn cần phải cấu hình các thông số sau trên mỗi thiết bị Cisco FTD:

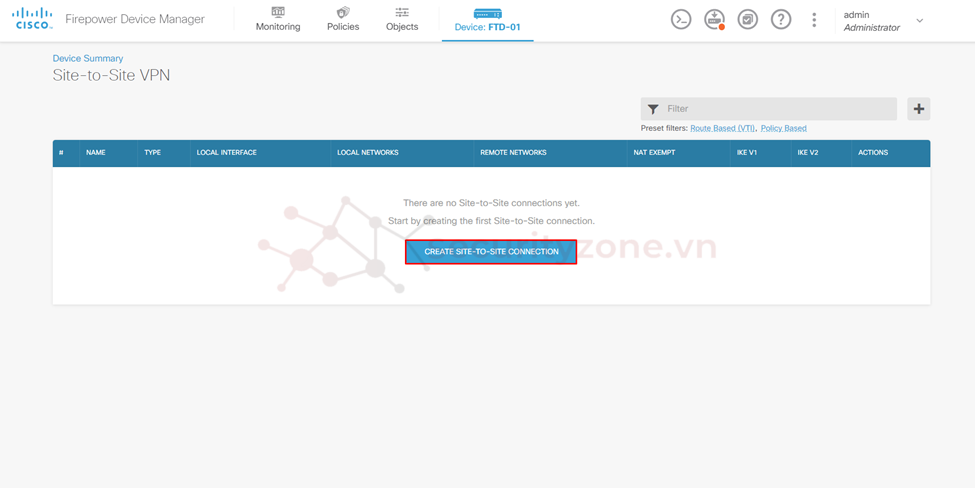

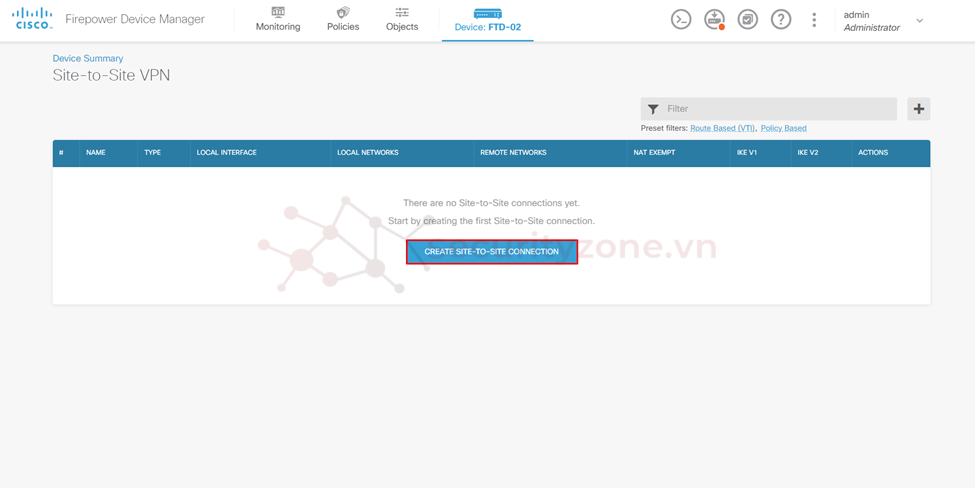

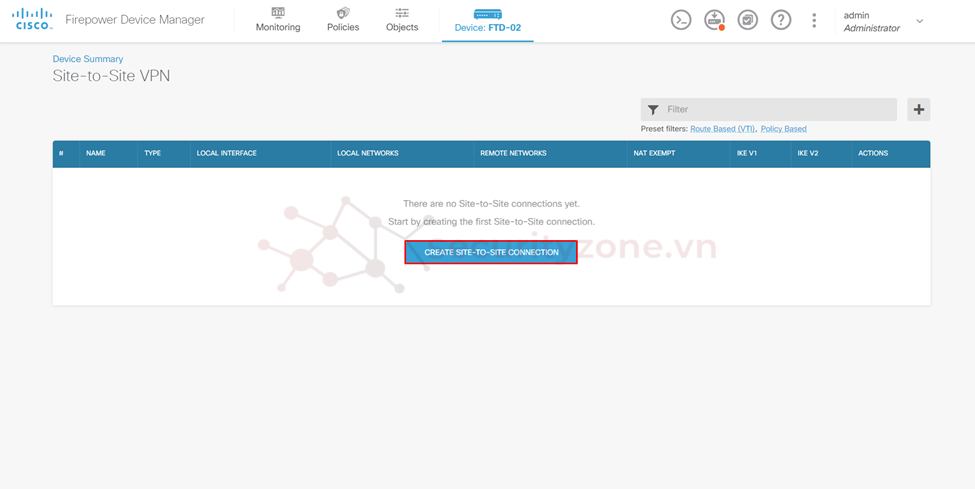

Sau đó chọn CREATE SITE-TO-SITE CONECTION để tạo cấu hình VPN trên cả 2 thiết bị cisco FTD.

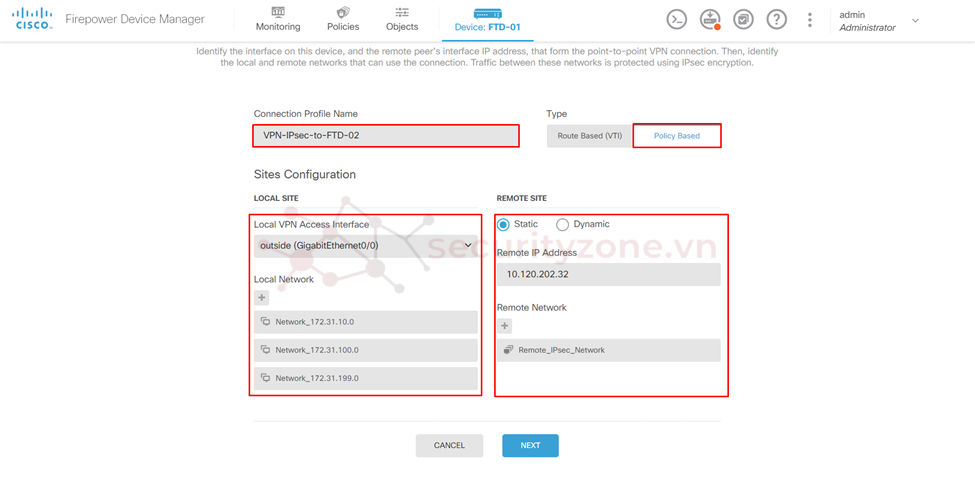

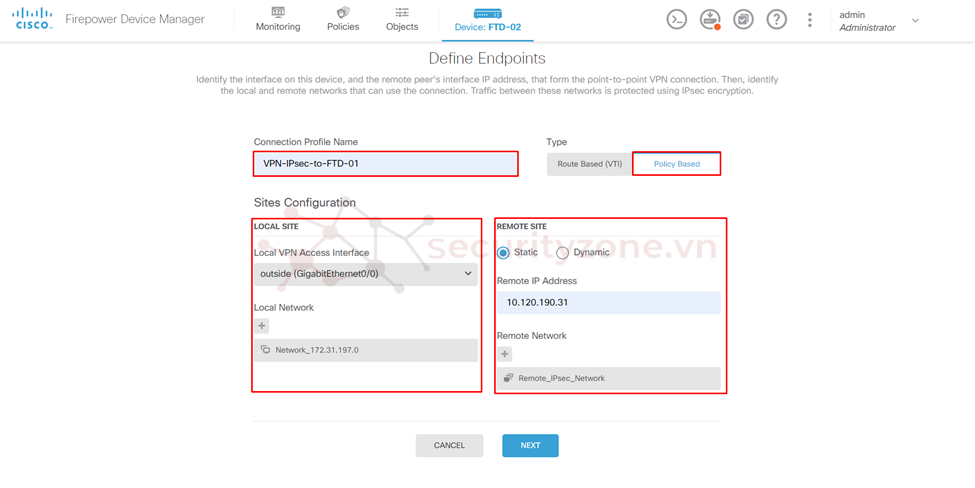

Tiếp theo sẽ tiến hành cấu hình các thông tin kết nối VPN giữa 2 thiết bị cisco FTD bao gồm:

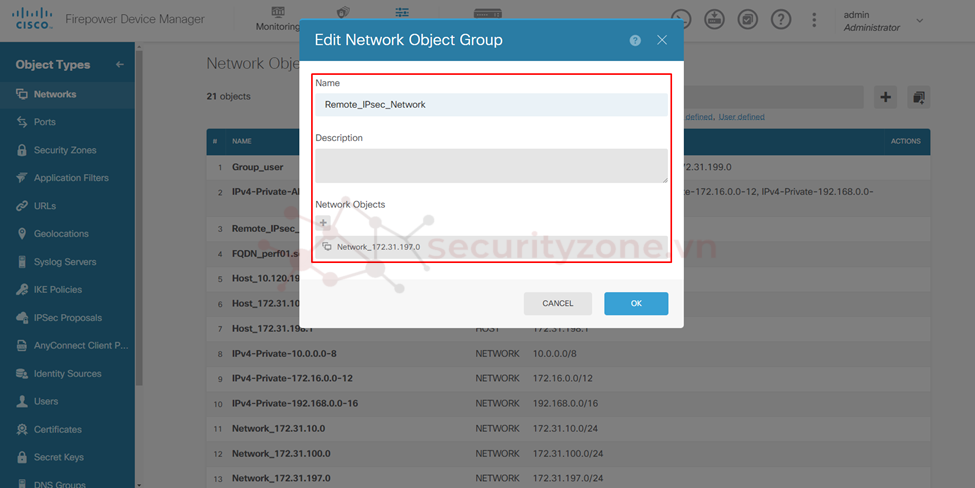

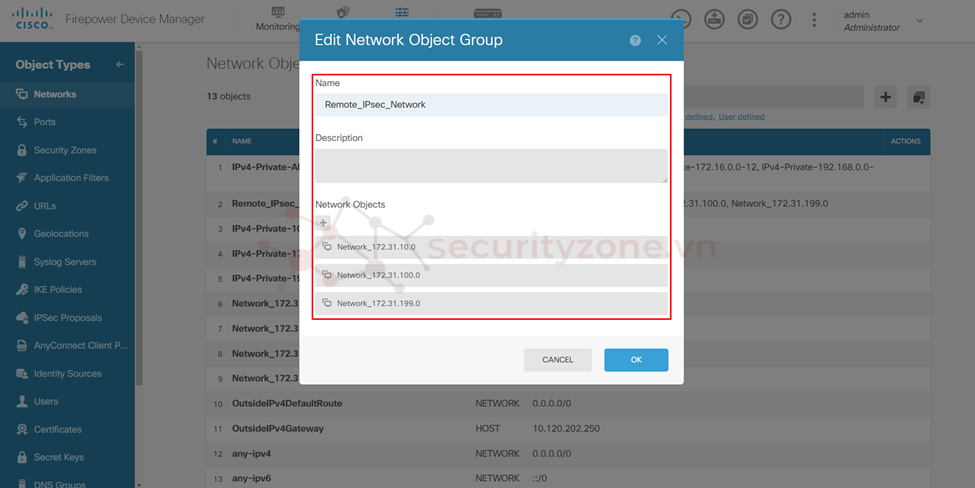

Các network khi cấu hình ở bước trên hỗ trợ việc group để tiện cho quá trình cấu hình ví dụ:

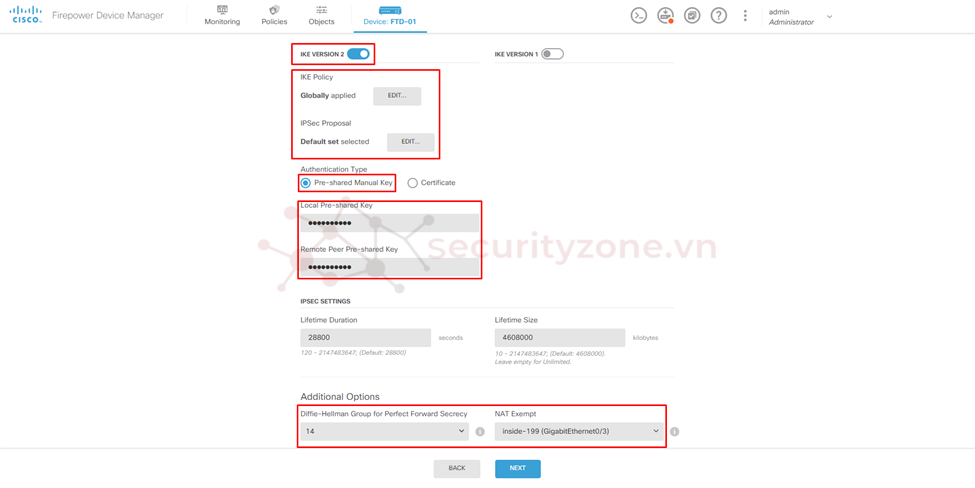

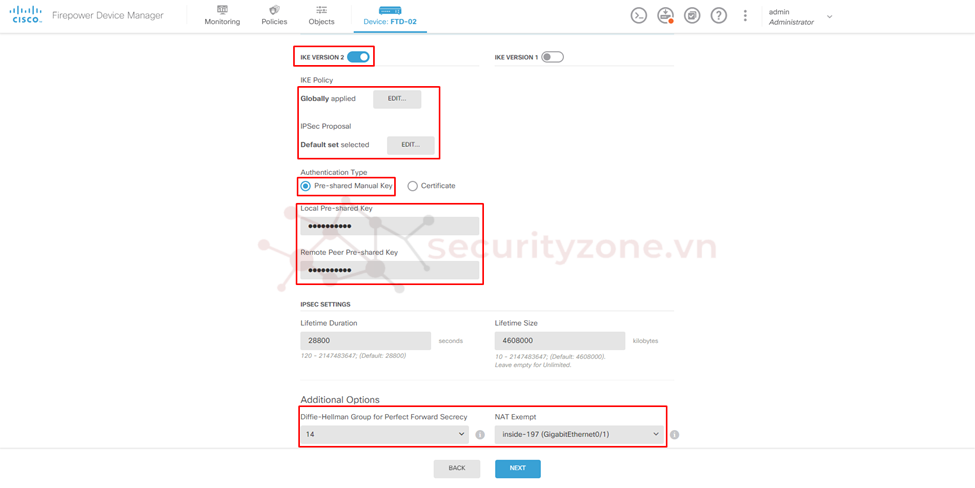

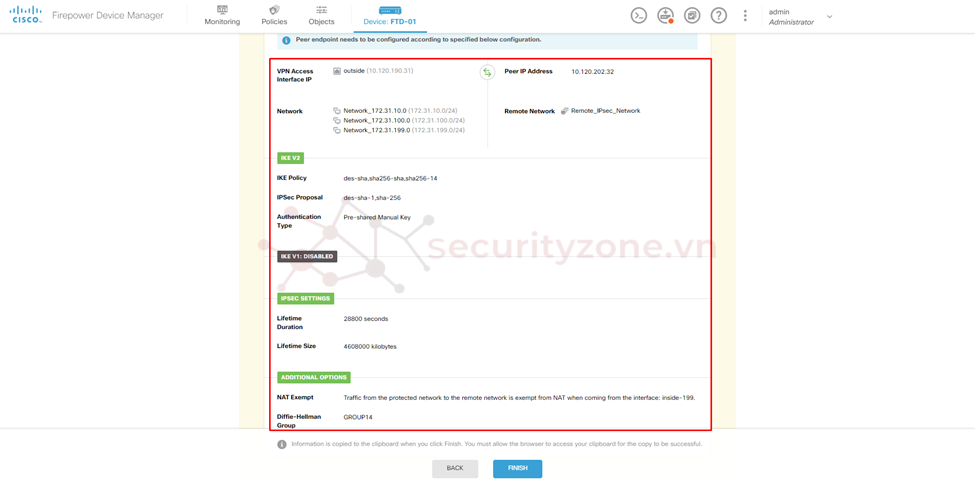

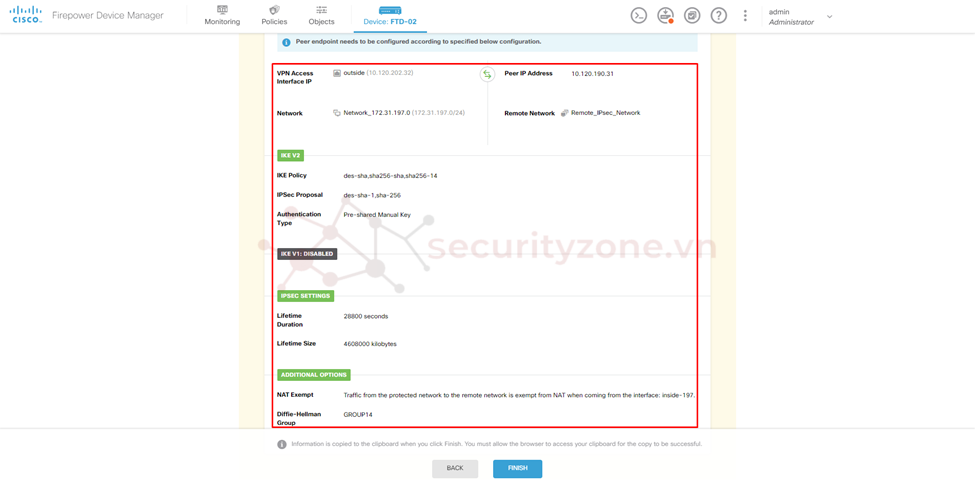

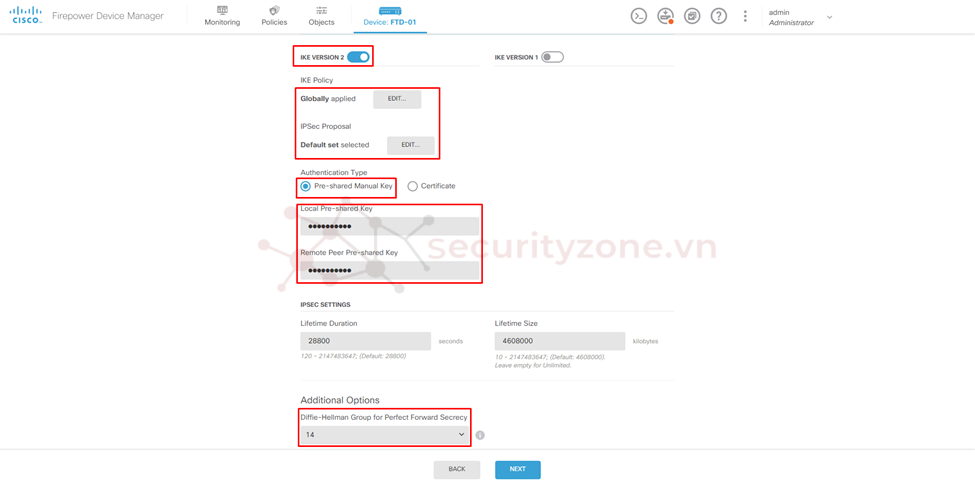

Tiếp theo sẽ tiến hành cấu hình các thông tin IKE policy bao gồm các thuật toán sẽ dụng để mã hóa IPsec cũng như version của IKE các thông tin này cần phải giống nhau ở trên cả 2 thiết bị cần VPN Site-to-Site. Đối với cấu hình Authentication Type (dùng để khởi tạo IPsec phase 1) nếu sử dụng theo kiểu Pre-Shared Manual Key đảm bảo các thông tin password ở từng phần giống nhau trên cả 2 thiết bị (có nghĩa password Local site 1 phải giống password Remote site 2 và password Remote site 1 phải giống password Local site 2). Ngoài ra, ở phần cấu hình Additional Options có thể cấu hình thêm DH group (để tăng độ bảo mật cho các session kết nối giữa 2 site) và NAT Exempt (chọn Interface sẽ không bị NAT khi đi qua kết nối VPN chỉ hỗ trợ trên 1 cổng)

Lưu ý: Đối với cấu hình IPsec VPN Site-to-Site có thể bị ảnh hưởng bởi NAT rule nên để đảm bảo hệ thống vận hành đúng cần cấu hình NAT Exempt. Nhưng đối với trên các thiết bị Cisco FTD yêu cầu nhiều cổng tham gia VPN thì cần phải cấu hình thêm chính sách NAT để đảm bảo các traffic từ các cổng này sẽ không bị NAT khi kết nối VPN

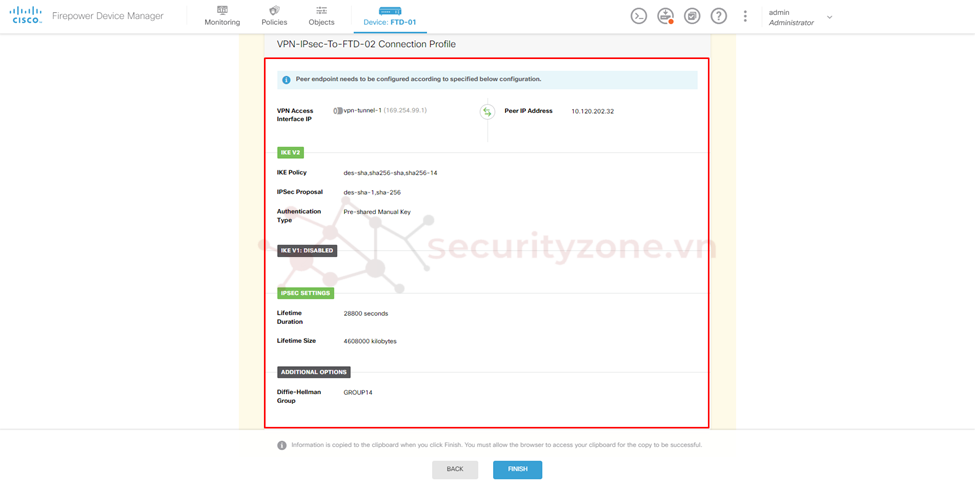

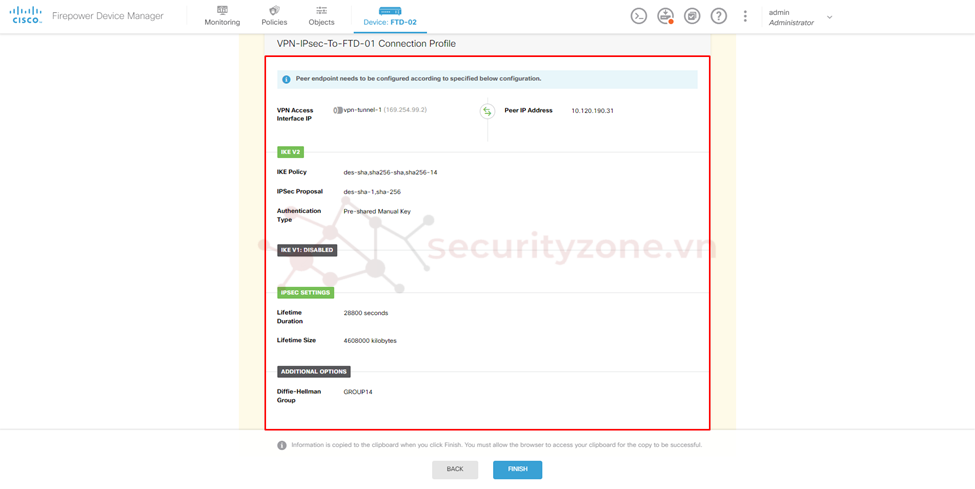

Sau khi đã hoàn thành các cấu hình ở trên sẽ tiến hành review qua các thông tin cấu hình VPN trên cả 2 thiết bị trước khi apply cấu hình.

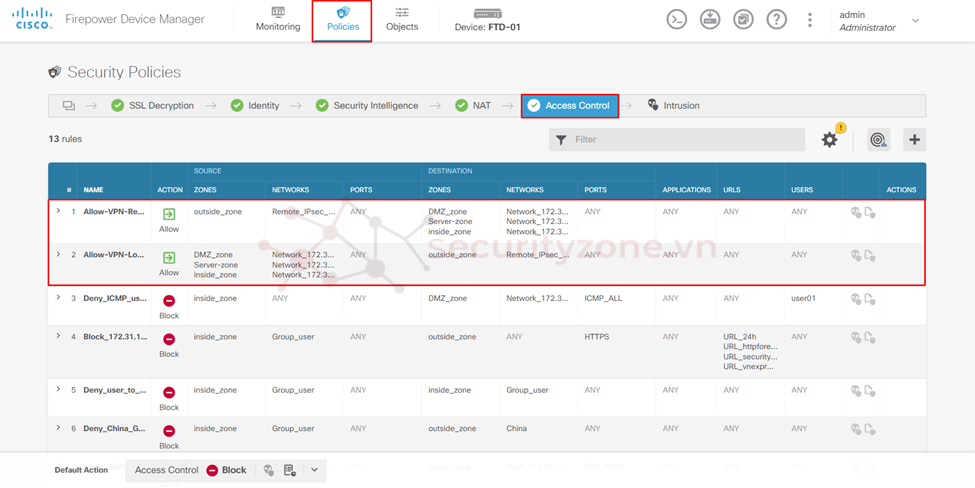

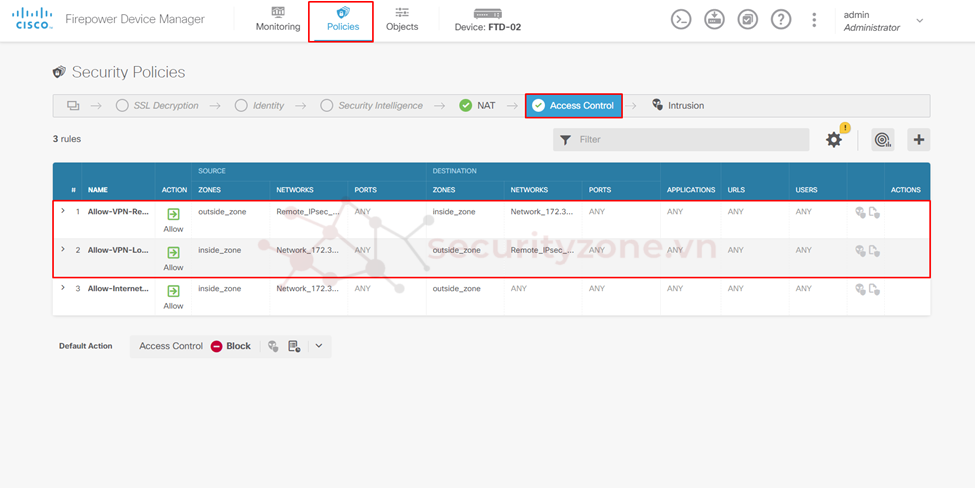

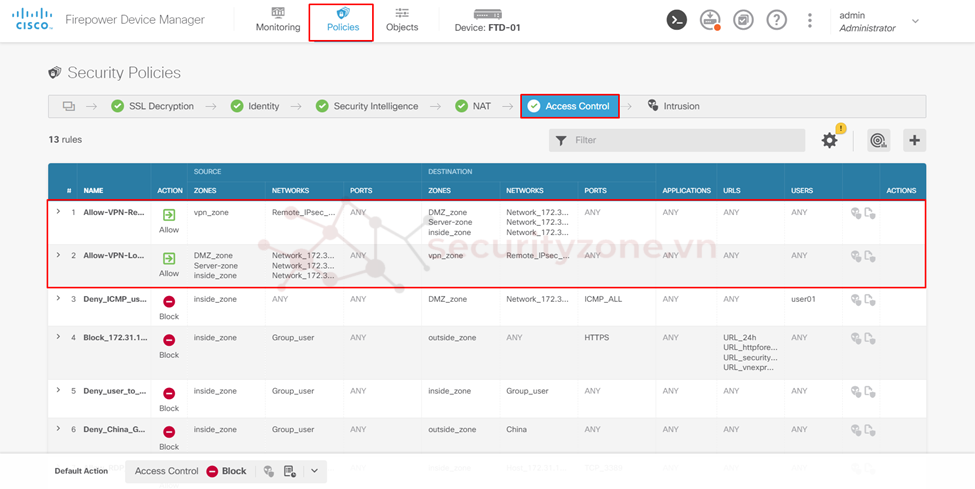

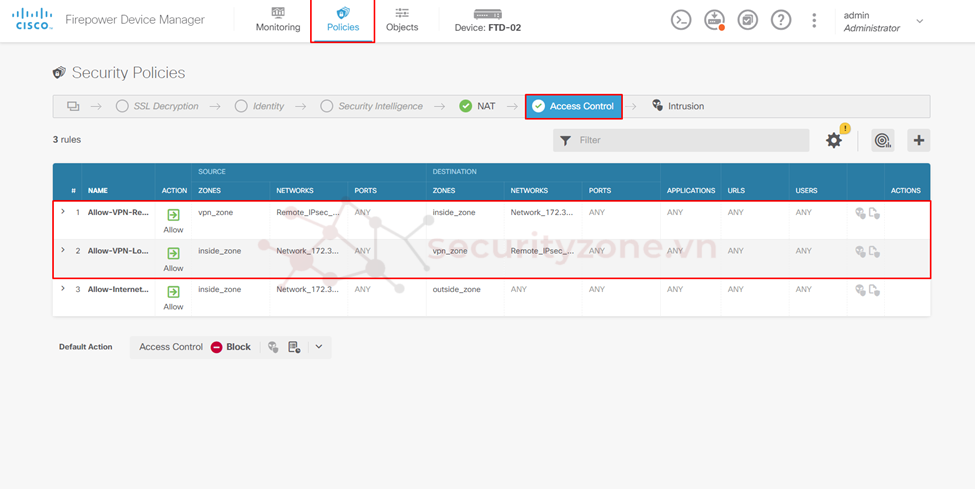

Để các traffic giữa các Subnet có thể hoạt động theo phương thức policy based, cần phải cấu hình các rule trong Access Control Policy cụ thể như sau:

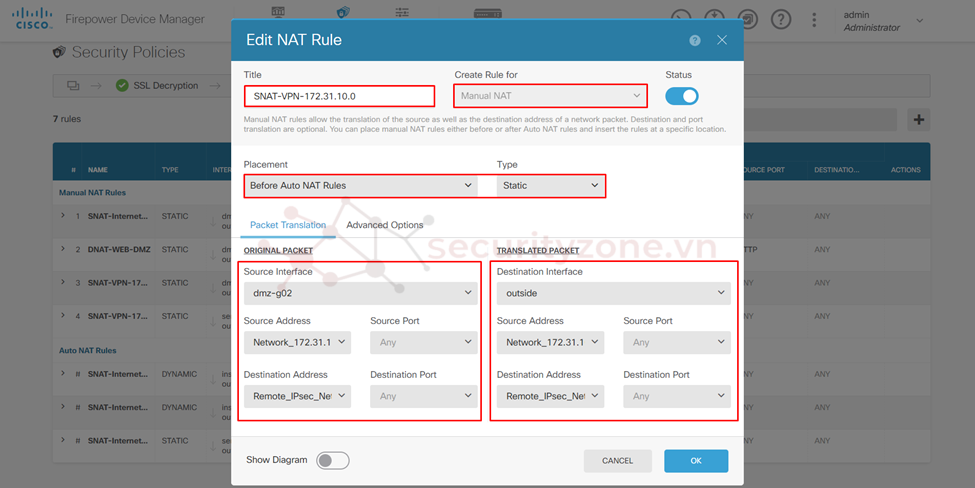

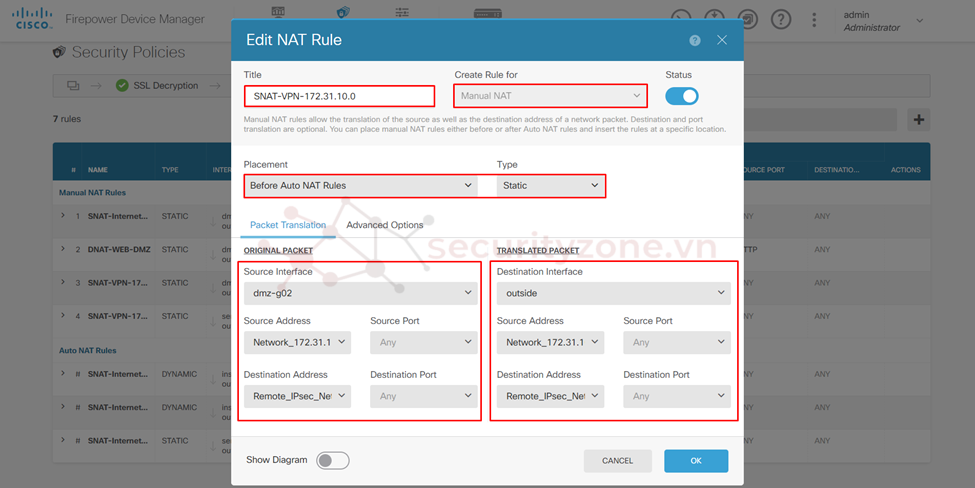

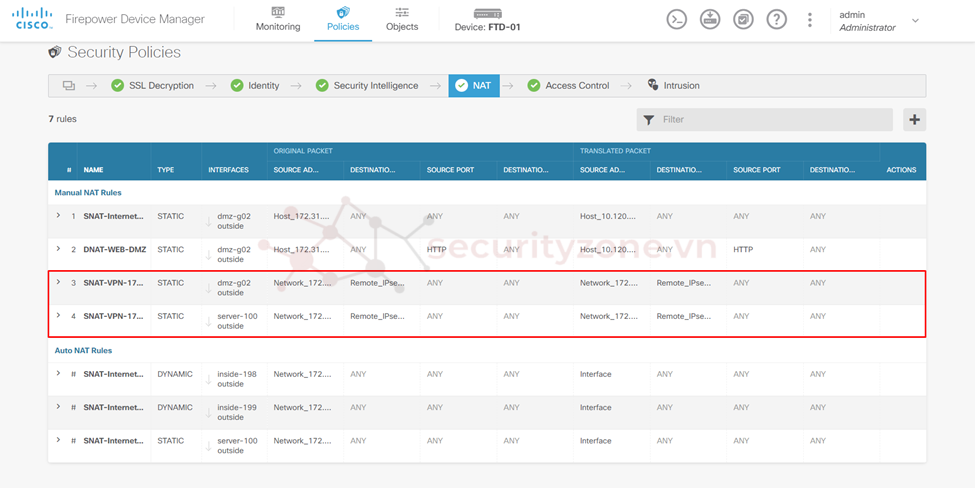

Với trường hợp mà thiết bị Cisco FTD có nhiều hơn 1 cổng tham gia VPN cần thực hiện NAT rule thủ công để đảm bảo các traffic trên các cổng còn lại sẽ không bị NAT khi đi qua VPN (NAT Exempt). Dưới đây là cấu hinh NAT Exempt cho cổng dmz trên Site 1, có thể được diễn giải như sau: tất cả traffic từ cổng dmz thuộc subnet 172.31.10.0/24 đến subnet 172.31.197.0/24 thông qua cổng outside (cổng VPN) sẽ được giữ nguyên địa chỉ nguồn và địa chỉ đích.

Thực hiện tương tự đối với NAT cho server zone sẽ được như hình bên dưới.

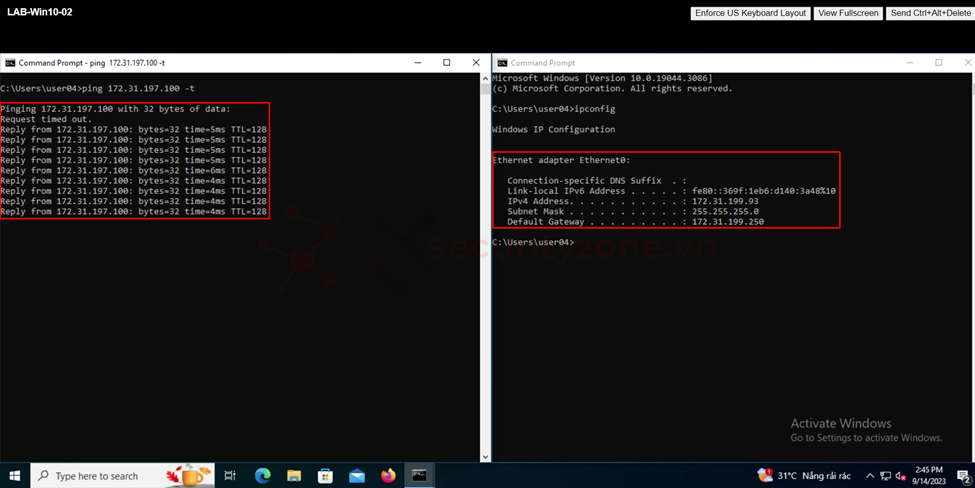

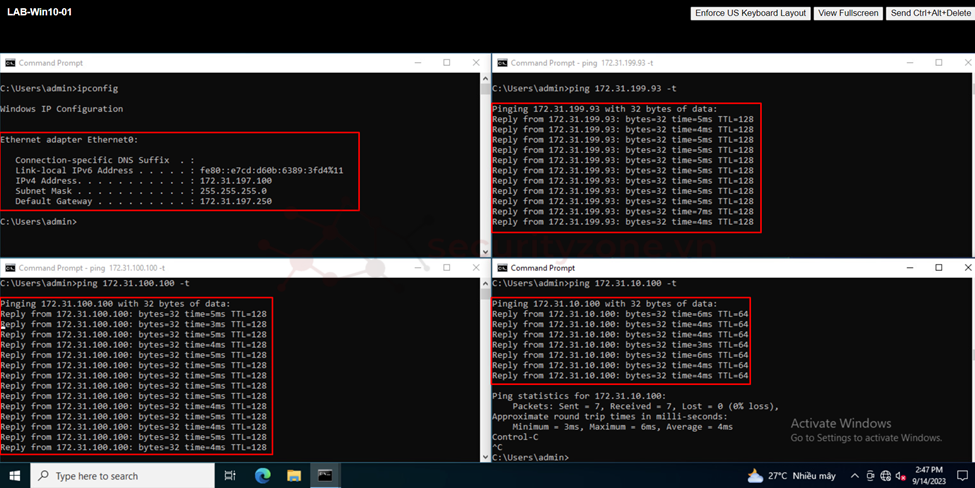

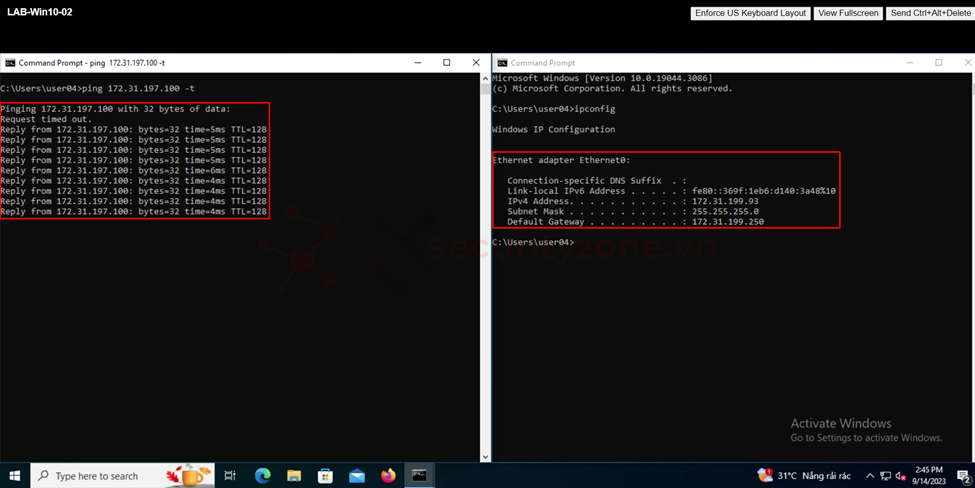

Sau khi cấu hình xong các thông tin ở trên có thể thấy từ PC ở Site 1 thuộc subnet 172.31.199.93 có thể giao tiếp với PC ở Site 1 thuộc subnet 172.31.197.0/24

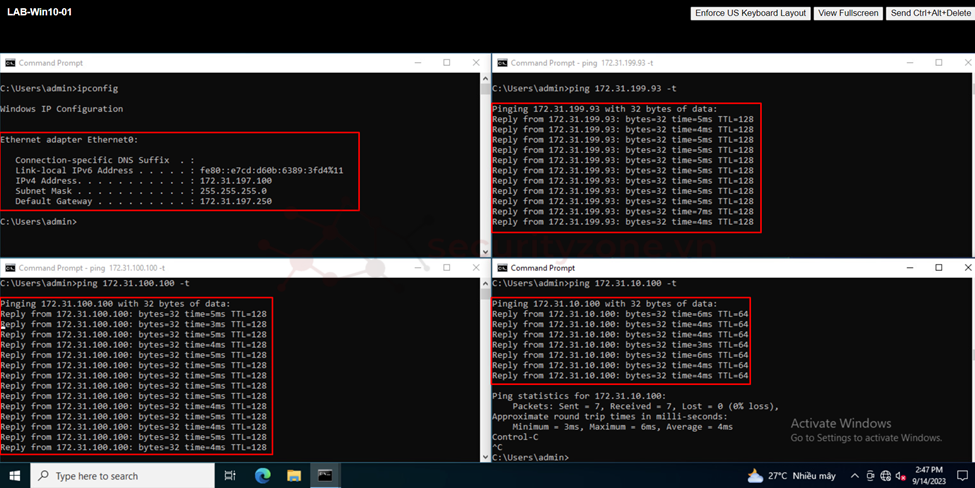

Tương tự cho PC ở site 2 thuộc subnet 172.31.197.0/24 có thể giao tiếp với các PC ở site 1 thuộc các subnet 172.31.10.0/24, 172.31.100.0/24 và 172.31.199.0/24

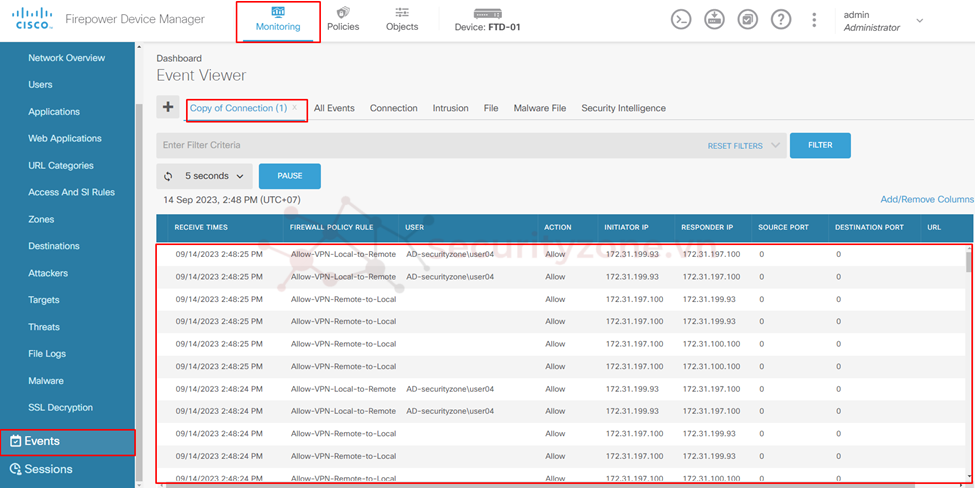

Trên thiết bị Cisco FTD vào phần Monitoring > Events > Connection sẽ thấy được kết nối giữa các site đã match các chính sách cấu hình.

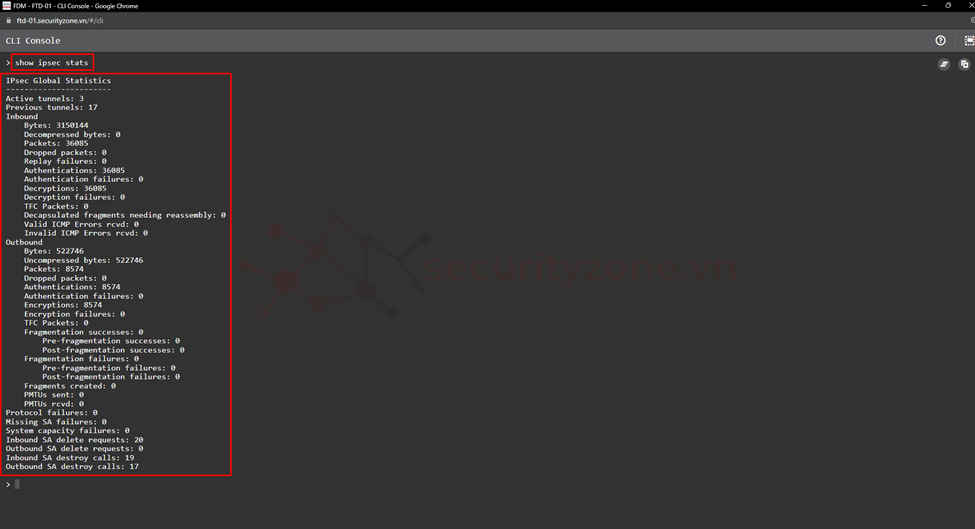

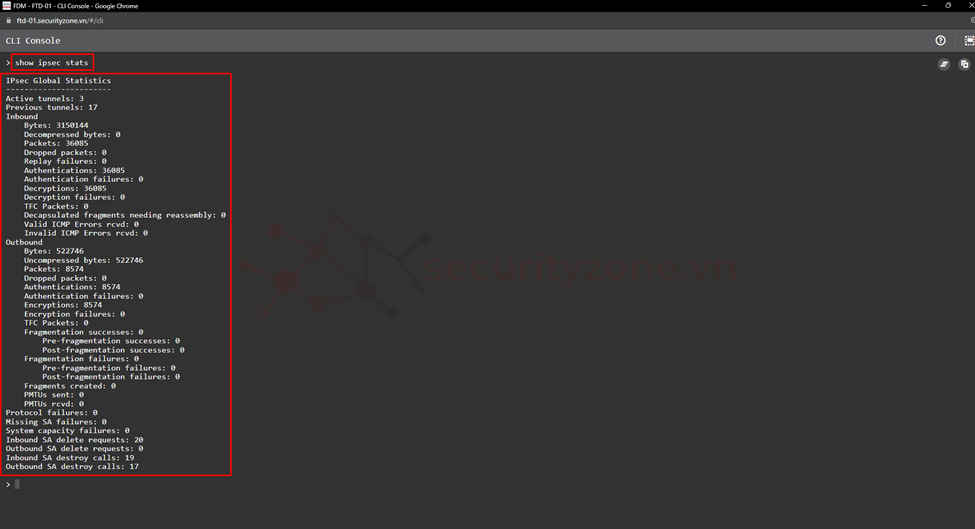

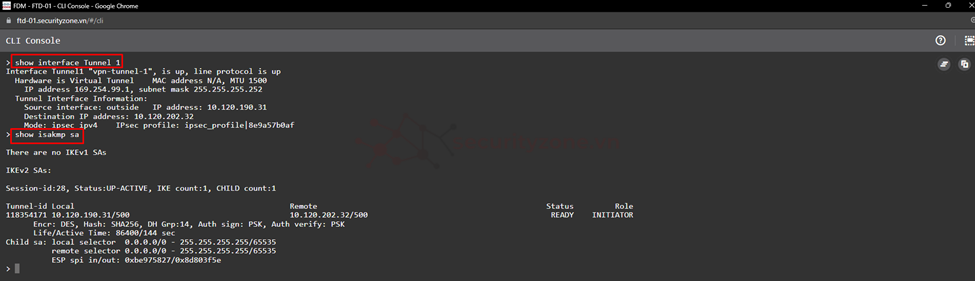

Tiến hành login CLI trên cisco FTD là thực hiện lệnh show ipsec stats để kiểm tra lượng traffic Ipsec phase 1.

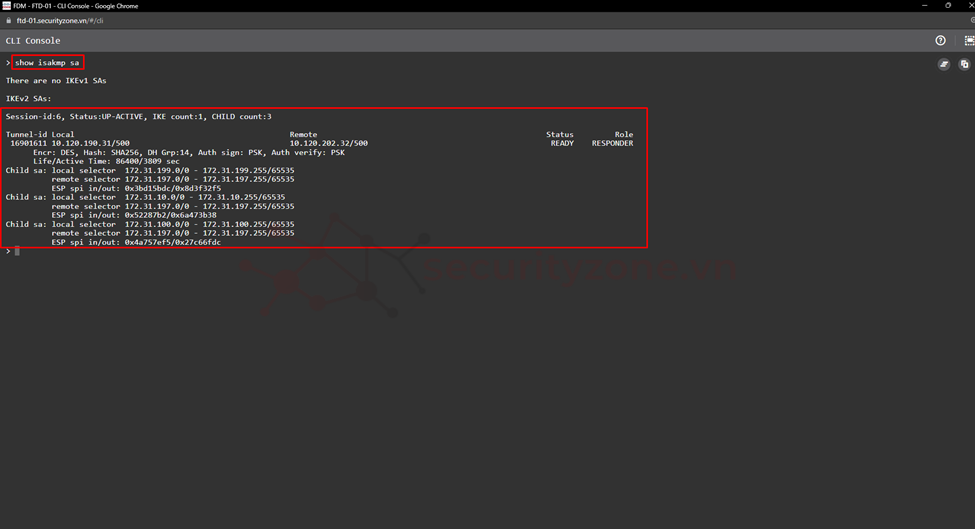

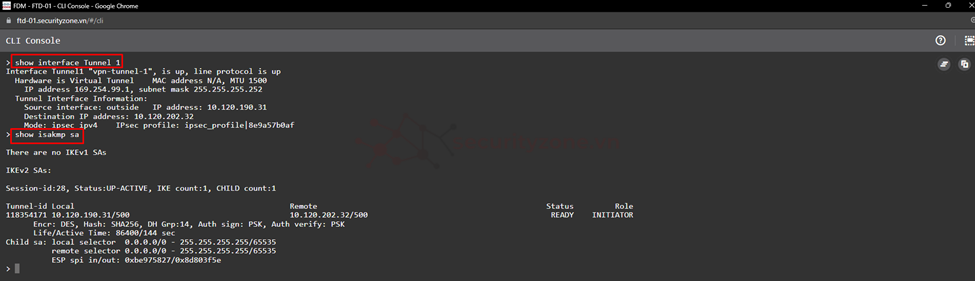

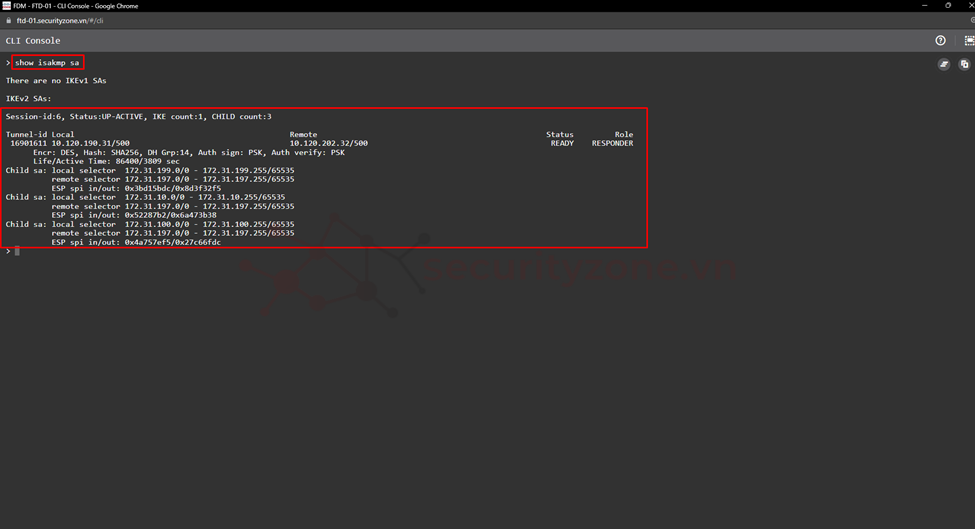

Ngoài ra, còn có thể sử dụng lệnh show isakmp sa để kiểm tra thông tin các kết nối SA giữa 2 site.

Lưu ý: để troubleshooting có thể dùng lệnh packet-tracer input inside-199 icmp 172.31.199.93 8 0 172.31.197.100 để kiểm tra traffic sẽ match với các thông tin đã cấu hình trên cisco FTD bao gồm policy, NAT, VPN,...

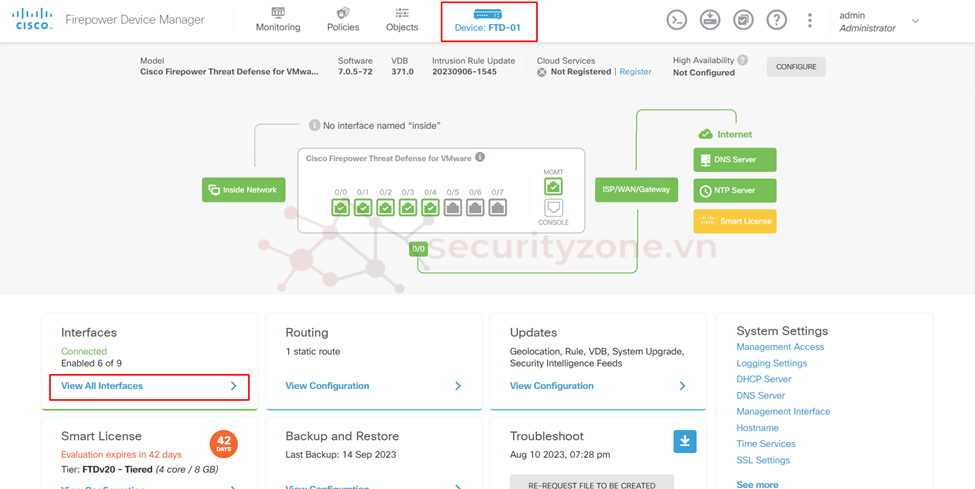

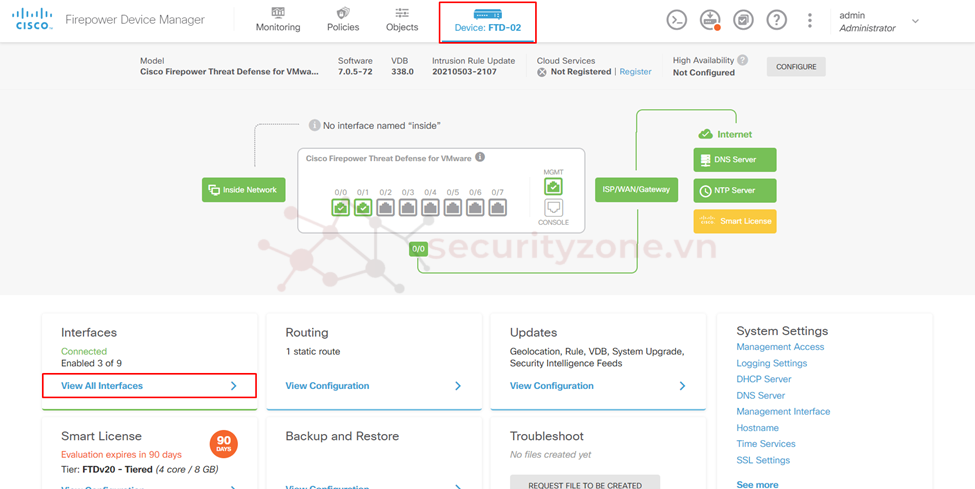

Cấu hình IPsec VPN Site-to-Site theo phương thức Route based sẽ được thực hiện song song trên cả 2 Site ở 2 thiết bị Cisco FTD, để cấu hình trước tiên cần phải tạo một Tunnel Interface đóng vai trò cầu nối để liên kết các lớp mạng giữa 2 Site. Để thực hiện tiến hành vào phần Device > Intefaces > View All Interfaces.

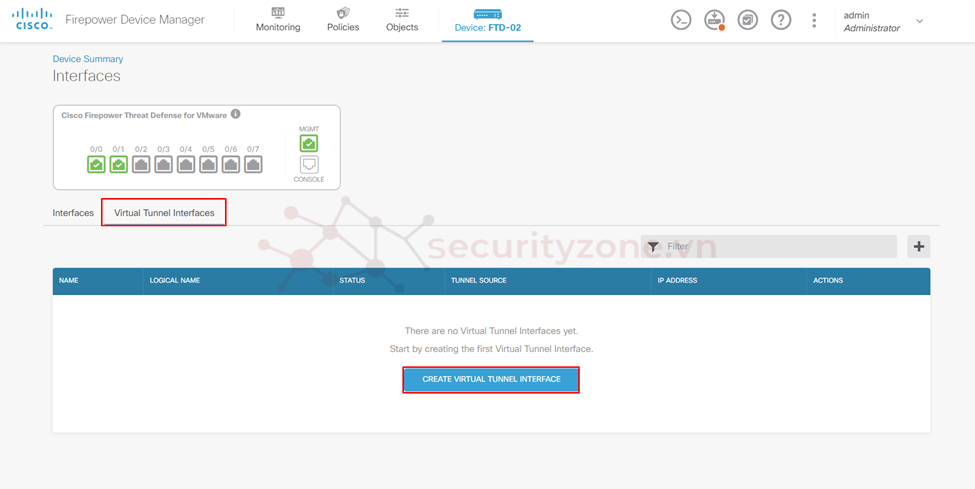

Sau đó vào Tab Virtual Tunnel Interface chọn CREATE VIRTUAL TUNNEL INTERFACE để tiến hành tạo interface.

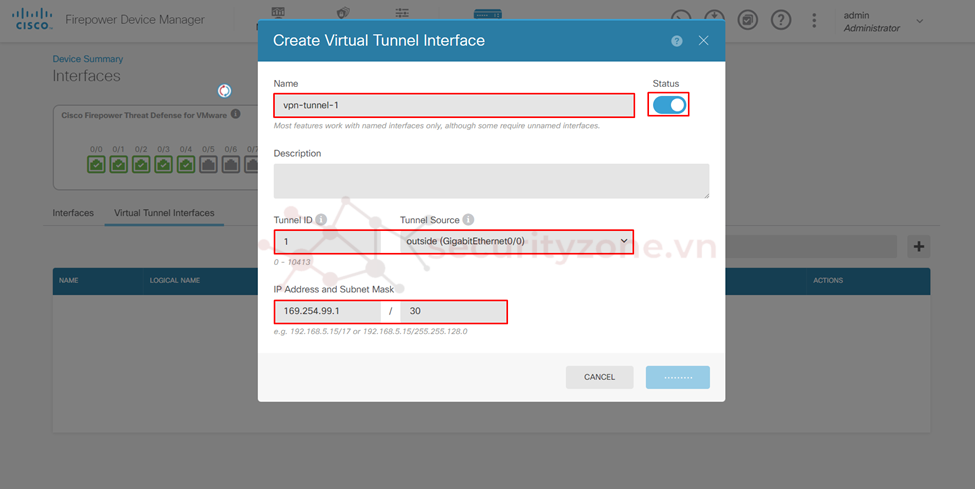

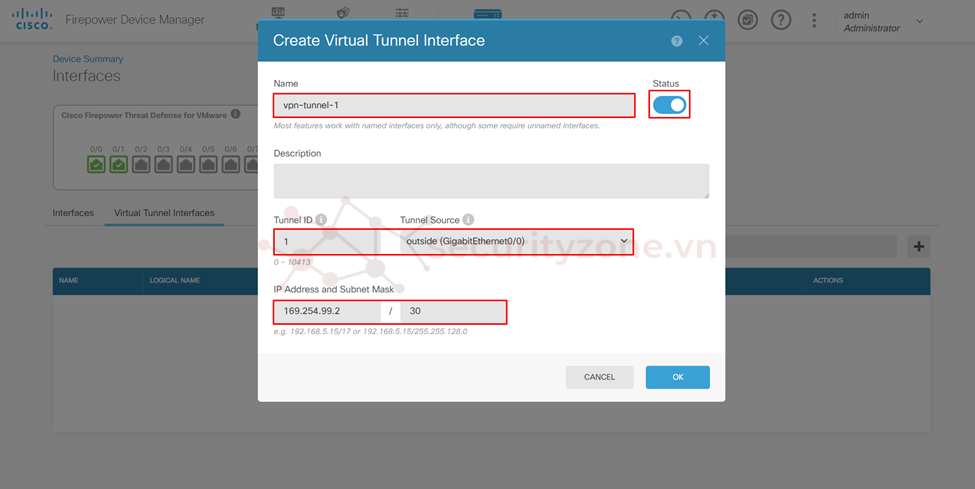

Tại đây tiến hành điền các thông tin liên quan đên tunnel interface (đóng vai trò là gateway cho các route giúp các network giữa 2 site thông với nhau):

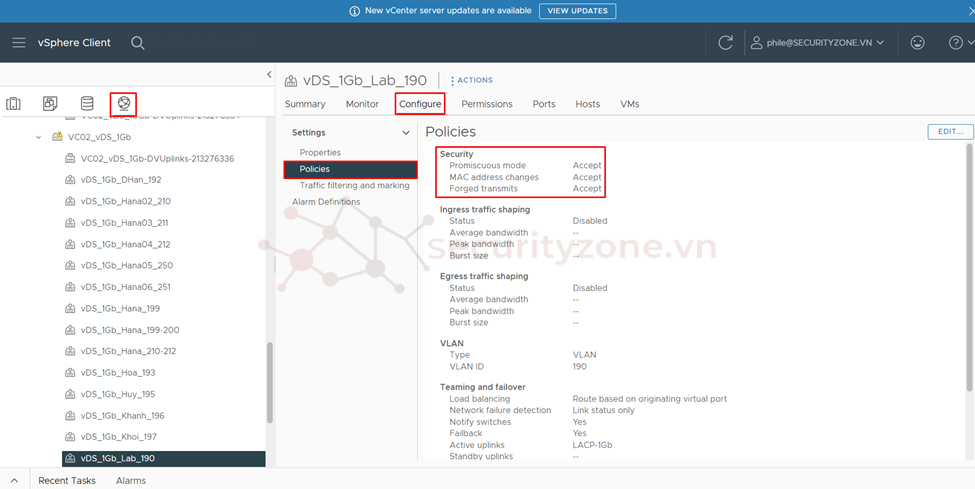

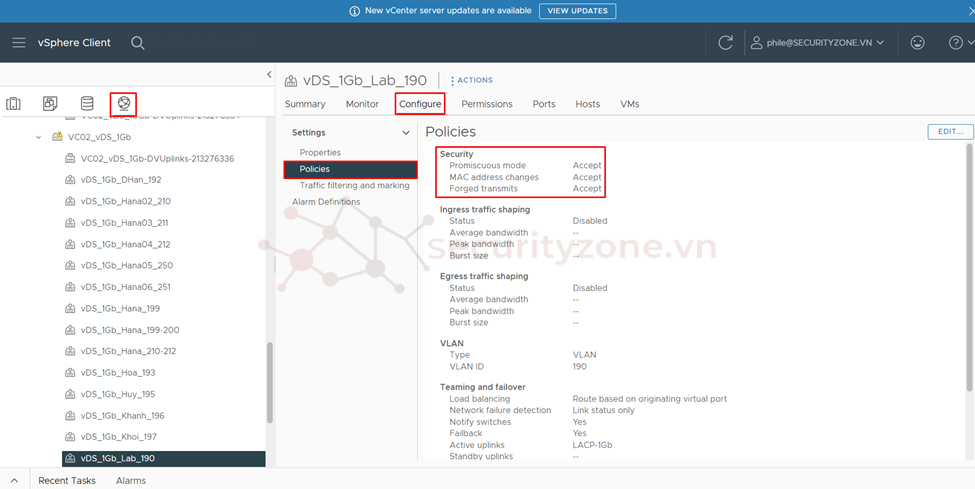

Lưu ý: Khi triển khai Cisco FTD trên VMware, đối với các cổng làm tunnel source cho tunnel interface cần phải đảm bảo các policy Security trên port group được gán cho cổng đó cần phải được accept hết thì IPsec VPN mới có thể hoạt động.

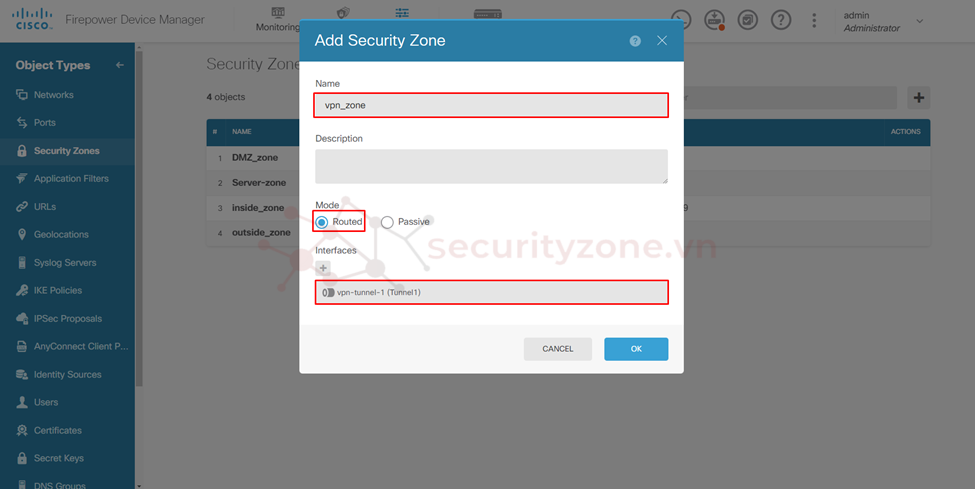

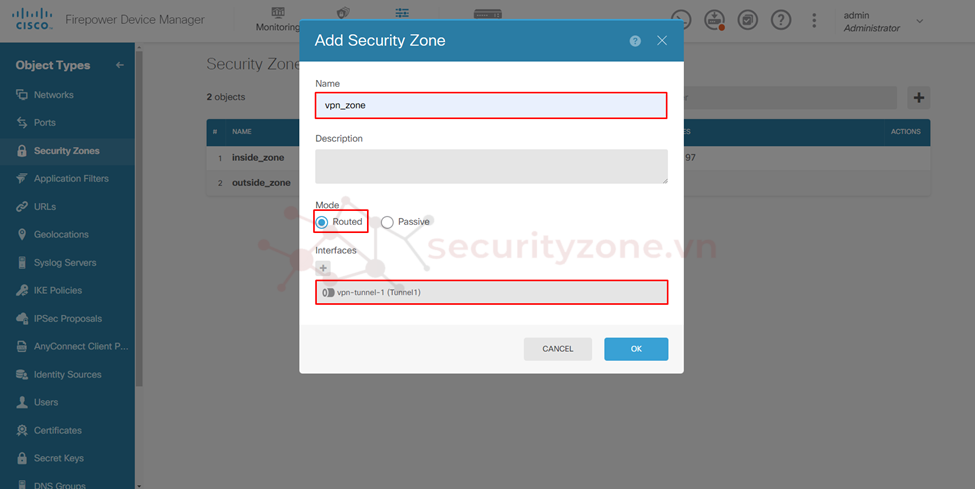

Sau đó tiến hành cấu hình mapping tunnel vào một zone để tiện cho việc cấu hình các chính sách để giới hạn cũng như cho phép việc trao đổi kết nối giữa 2 site. Để thực hiện vào phần Objects > Security Zones.

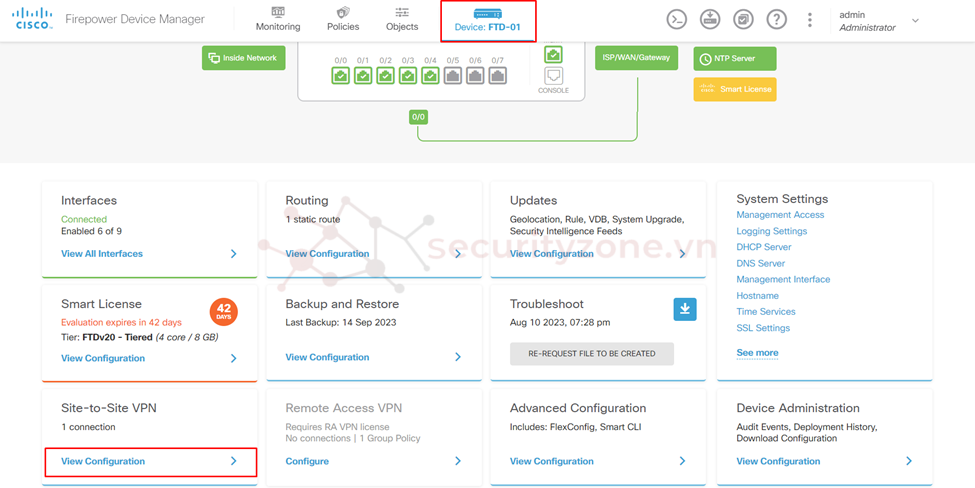

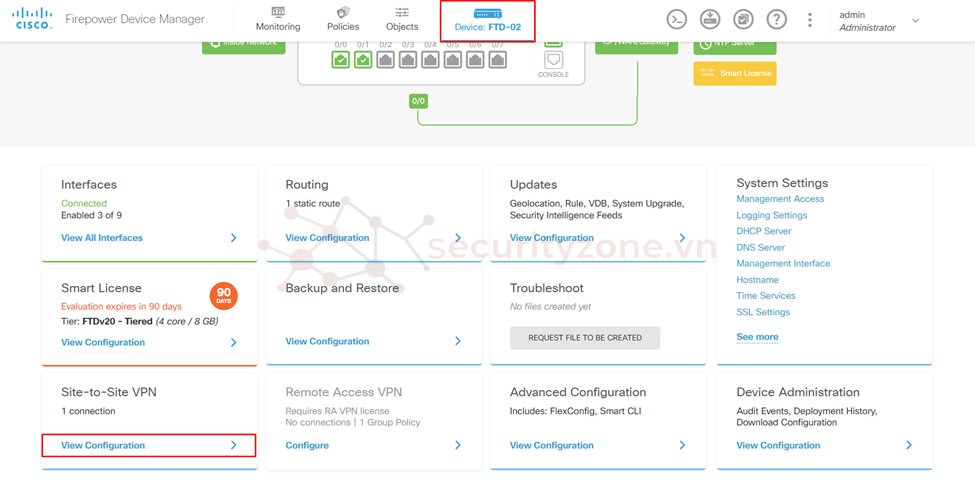

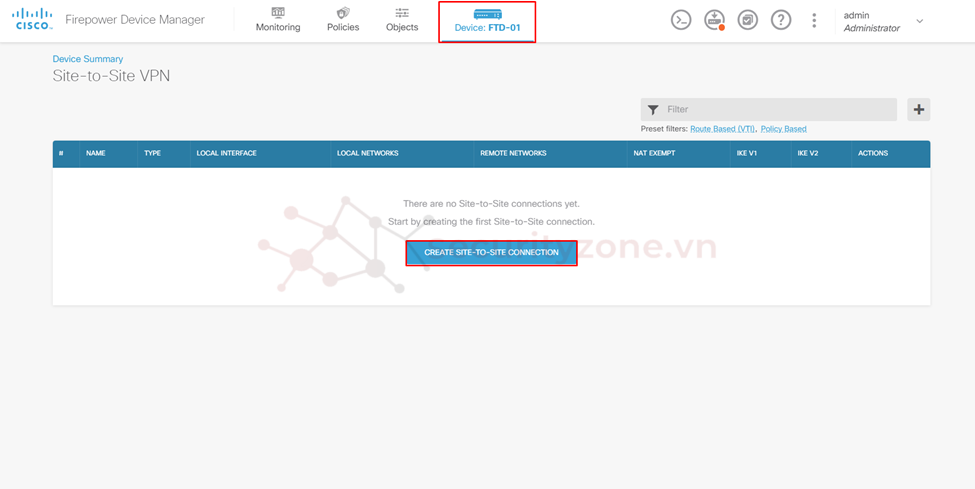

Tiến hành tạo IPsec VPN Site-to-Site bằng cách vào Device > Site-to-Site VPN > View Configuration > chọn CREATE SITE-TO-SITE CONECTION.

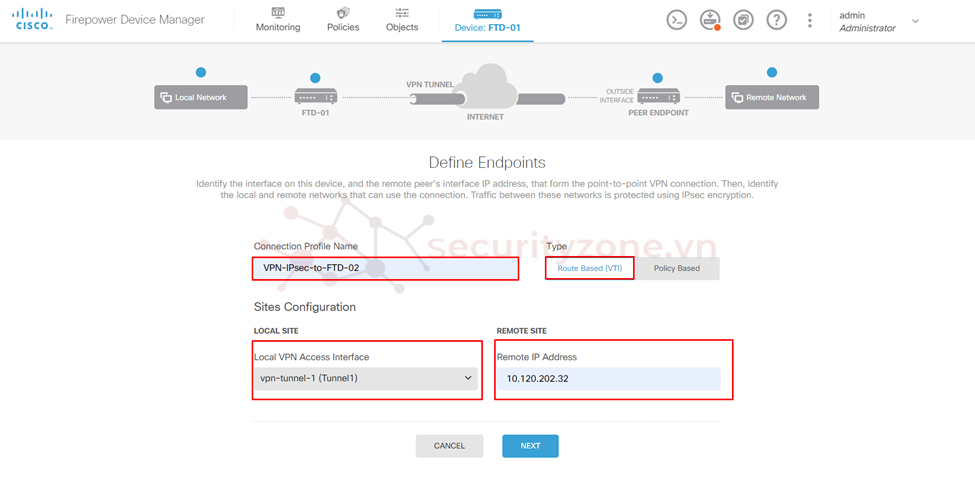

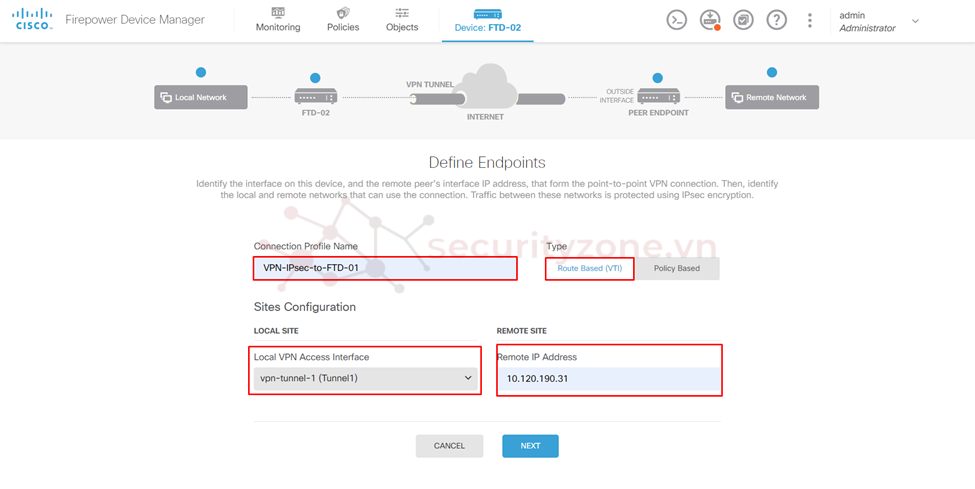

Tiếp theo sẽ tiến hành cấu hình các thông tin kết nối VPN giữa 2 thiết bị cisco FTD bao gồm:

Tiếp theo sẽ tiến hành cấu hình các thông tin IKE policy bao gồm các thuật toán sẽ dụng để mã hóa IPsec cũng như version của IKE các thông tin này cần phải giống nhau ở trên cả 2 thiết bị cần VPN Site-to-Site. Đối với cấu hình Authentication Type (dùng để khởi tạo IPsec phase 1) nếu sử dụng theo kiểu Pre-Shared Manual Key đảm bảo các thông tin password ở từng phần giống nhau trên cả 2 thiết bị (có nghĩa password Local site 1 phải giống password Remote site 2 và password Remote site 1 phải giống password Local site 2). Ngoài ra, ở phần cấu hình Additional Options có thể cấu hình thêm DH group (để tăng độ bảo mật cho các session kết nối giữa 2 site)

Sau khi đã hoàn thành các cấu hình ở trên sẽ tiến hành review qua các thông tin cấu hình VPN trên cả 2 thiết bị trước khi apply cấu hình.

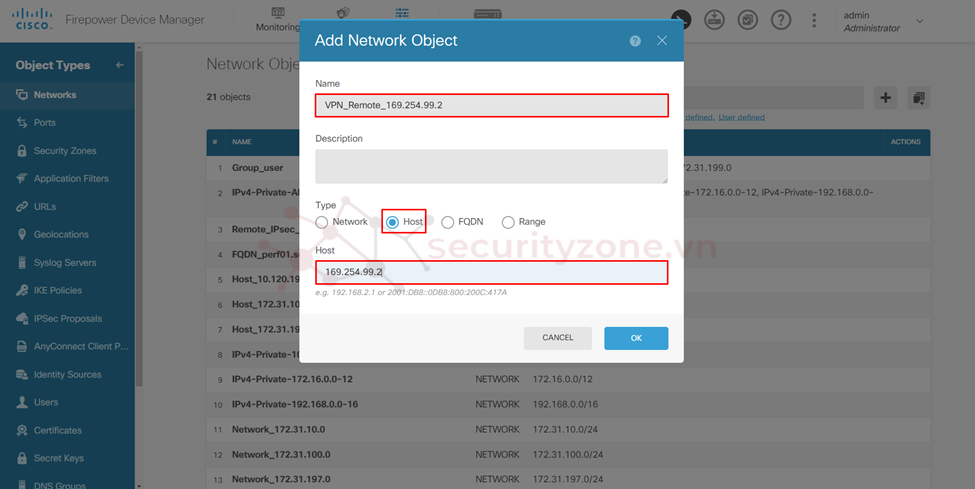

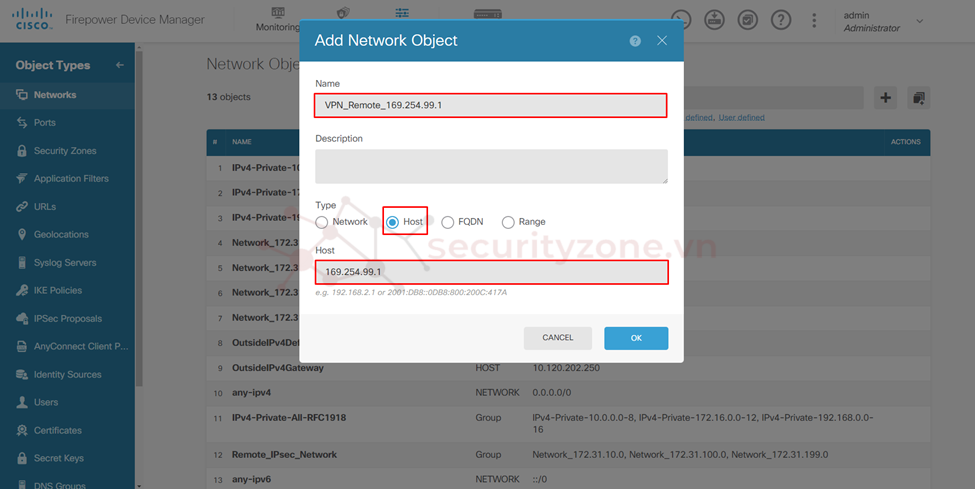

Tiếp theo cần phải tạo 1 host object là IP tunnel của thiết bị cần VPN tới (nghĩa là trên thiết bị Cisco FTD-01 object này là IP tunnel của Cisco FTD-02 và ngược lại) để làm gateway cho cấu hình static sắp tới, bằng cách vào phần Objects > Networks > chọn Type host.

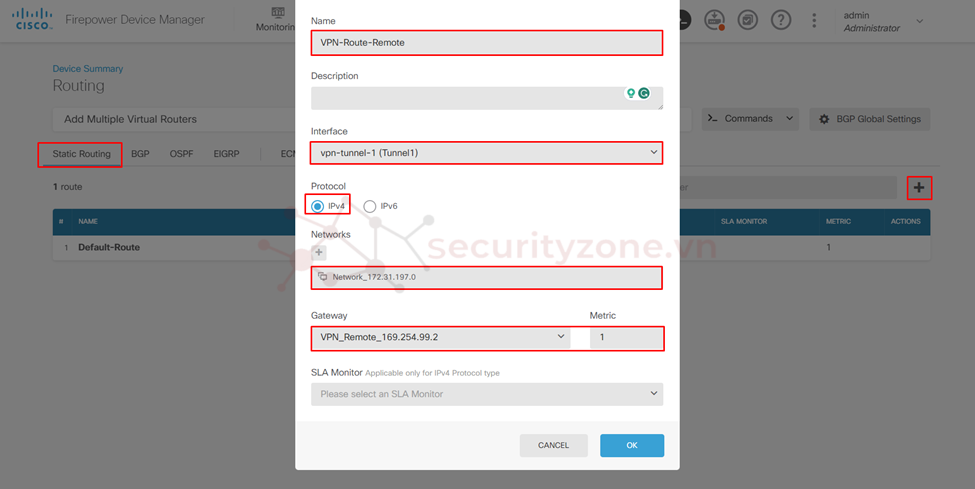

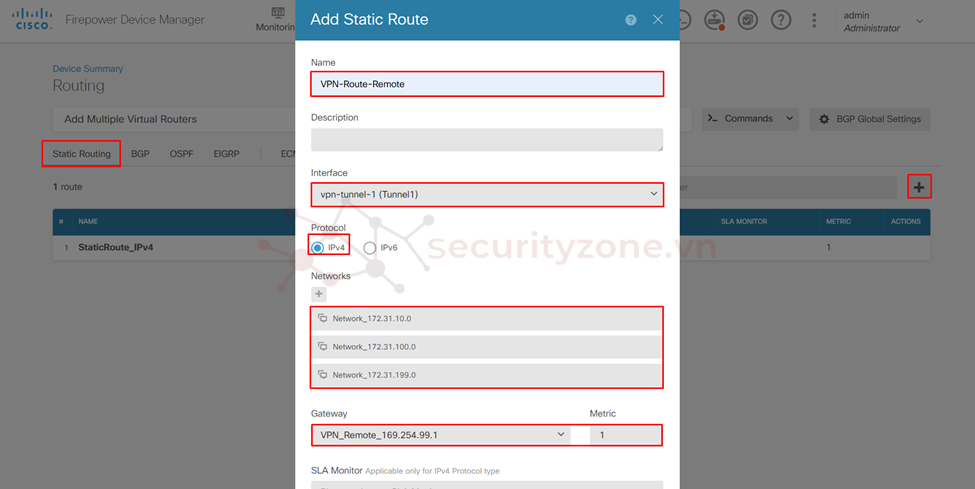

Sau đó tiến hành cấu hình static route trên cả 2 thiết bị cisco FTD ở 2 sites, bằng cách vào phần Device > Routing > View Configuration.

Đối với phương thức IPsec VPN theo Route Based để các subnet của 2 site có thể giao tiếp được với nhau thì cần phải cấu hình các static route trên các thiết bị cần VPN với Gateway là IP tunnel của thiết bị đầu xa. Nghĩa là từ site 1 muốn truy cập subnet 172.31.197.0/24 trên site 2 thì cần cấu hình static route trên cisco FTD-01 tới subnet 172.31.197.0/24 với Gateway là object host đã tạo ở trên ( IP tunnel của Site 2) và Interface là cổng tunnel của Site 1. Tương tự cho site 2 muốn truy cập các subnet 172.31.10.0/24, 172.31.100.0/24 và 172.31.199.0/24 trên site 1 sẽ cần cấu hình static route tới các subnet đó với Gateway là IP tunnel của Site 1 và Interface là tunnel của Site 2.

Cuối cùng sẽ tiến hành cấu hình rule Access Control Policy tương tự với phương thức Policy Based nhưng đổi lại outside zone sẽ thay bằng vpn zone.

Truy cập CLI vào thiết bị Cisco FTD thực hiện lệnh show interface Tunnel <ID> nếu thấy cổng UP có nghĩa là IPsec đã hoạt động. Đồng thời sẽ thấy được thông tin IP cổng source (IP outside của site 1) và IP cổng đích (IP outside của site 2)

Thực hiện lệnh show vpn-sessiondb detail để xem thông tin chi tiết của các session VPN

I. Giới thiệu về mô hình bài Lab

II. Cấu hình IPsec VPN Site-to-Site trên Cisco FTD thông qua FDM

[LAB-9] Cấu hình Site-to-Site VPN trên Cisco FTD

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được chia làm 2 site khác nhau:

- Site 1 bao gồm:

- Outside network: 10.120.190.0/24, IP trên Cisco FTD-01: 10.120.190.31/24

- User network: 172.31.198.0/24 và 172.31.199.0/24, IP trên Cisco FTD-01: 172.31.198.250/24 và 172.31.199.250/24

- Server network: 172.31.100.0/24 và 172.31.10.0/24, IP trên Cisco FTD-01: 172.31.100.250/24 và 172.31.10.250/24

- Site 2 bao gồm:

- Outside network: 10.120.202.0/24, IP trên Cisco FTD-02: 10.120.202.32/24

- User network: 172.31.197.0/24, IP trên Cisco FTD-02: 172.31.197.250/24

Yêu cầu của bài Lab:

- Cấu hình IPsec VPN Site-to-Site trên Cisco theo phương thức policy base đảm bảo cho các Subnet 172.31.199.250/24, 172.31.100.250/24 và 172.31.10.250/24 trên Site 1 có thể giao tiếp với Subnet 172.31.197.0/24 ở Site 2 và ngược lại. Kiểm tra hoạt động sau khi cấu hình IPsec VPN Site-to-Site theo phương thức policy base.

- Cấu hình IPsec VPN Site-to-Site trên Cisco theo phương thức tunnel interface đảm bảo cho các Subnet 172.31.199.250/24, 172.31.100.250/24 và 172.31.10.250/24 trên Site 1 có thể giao tiếp với Subnet 172.31.197.0/24 ở Site 2 và ngược lại. Kiểm tra hoạt động sau khi cấu hình IPsec VPN Site-to-Site theo phương thức tunnel interface.

II. Cấu hình IPsec VPN Site-to-Site trên Cisco FTD thông qua FDM

Cisco FTD IPsec VPN Site-to-Site là một giải pháp VPN được thiết kế để kết nối hai mạng LAN riêng biệt qua Internet. Giải pháp này sử dụng giao thức IPsec để mã hóa dữ liệu được truyền tải giữa hai mạng, đảm bảo tính bảo mật và toàn vẹn của dữ liệu. Cisco FTD IPsec VPN Site-to-Site có thể được sử dụng để kết nối hai văn phòng của một công ty, hoặc để kết nối mạng công ty với mạng của các đối tác hoặc khách hàng. Giải pháp này cũng có thể được sử dụng để kết nối mạng công ty với các dịch vụ đám mây như Amazon Web Services (AWS) hoặc Microsoft Azure.

Để thiết lập kết nối VPN, bạn cần phải cấu hình các thông số sau trên mỗi thiết bị Cisco FTD:

- Địa chỉ IP public của thiết bị Cisco FTD

- Địa chỉ IP của mạng LAN nội bộ mà bạn muốn kết nối

- Khóa chung được chia sẻ (PSK) hoặc chứng chỉ kỹ thuật số để xác thực hai thiết bị với nhau\

- Bảo mật dữ liệu: Cisco FTD IPsec VPN Site-to-Site sử dụng giao thức IPsec để mã hóa dữ liệu được truyền tải giữa hai mạng, đảm bảo tính bảo mật và toàn vẹn của dữ liệu.

- Truy cập từ xa: Cisco FTD IPsec VPN Site-to-Site cho phép người dùng truy cập vào mạng nội bộ của công ty từ xa, chẳng hạn như từ nhà hoặc khi đang đi du lịch.

- Kết nối với các đối tác và khách hàng: Cisco FTD IPsec VPN Site-to-Site cho phép bạn kết nối mạng công ty với mạng của các đối tác hoặc khách hàng một cách an toàn.

- Kết nối với các dịch vụ đám mây: Cisco FTD IPsec VPN Site-to-Site cho phép bạn kết nối mạng công ty với các dịch vụ đám mây như Amazon Web Services (AWS) hoặc Microsoft Azure một cách an toàn.

Policy-Based IPSEC VPN | Route-Based VPN |

| Được hỗ trợ trên hầu hết các thiết bị mạng (Bộ định tuyến Cisco, Cisco ASA, Cisco FTD, các nhà cung cấp khác, v.v.) | Chỉ được hỗ trợ trên Bộ định tuyến Cisco IOS, Cisco ASA và Cisco FTD. Khả năng tương tác rất hạn chế với các nhà cung cấp khác |

| Không hỗ trợ các giao thức multicast hoặc non-IP | Hỗ trợ các giao thức multicast (GRE và VTI) và non-IP (GRE) |

| Giao thức định tuyến (ví dụ: OSPF, EIGRP) không thể đi qua đường hầm VPN | Giao thức định tuyến (ví dụ OSPF, EIGRP) có thể đi qua đường hầm VPN |

| Sử dụng chính sách truy cập để chọn lưu lượng truy cập nào sẽ được mã hóa và đặt trong đường hầm VPN. | Tất cả lưu lượng truy cập đi qua Tunnel Interface sẽ được gói gọn và đặt trong VPN |

| Bảo mật mạnh mẽ | Riêng GRE hoặc VTI không mang lại sự bảo mật, cần phải kết hợp chúng với IPSEC để bảo mật VPN. |

| Cấu hình phức tạp | Cấu hình đơn giản |

| QoS hạn chế | QoS được hỗ trợ đầy đủ |

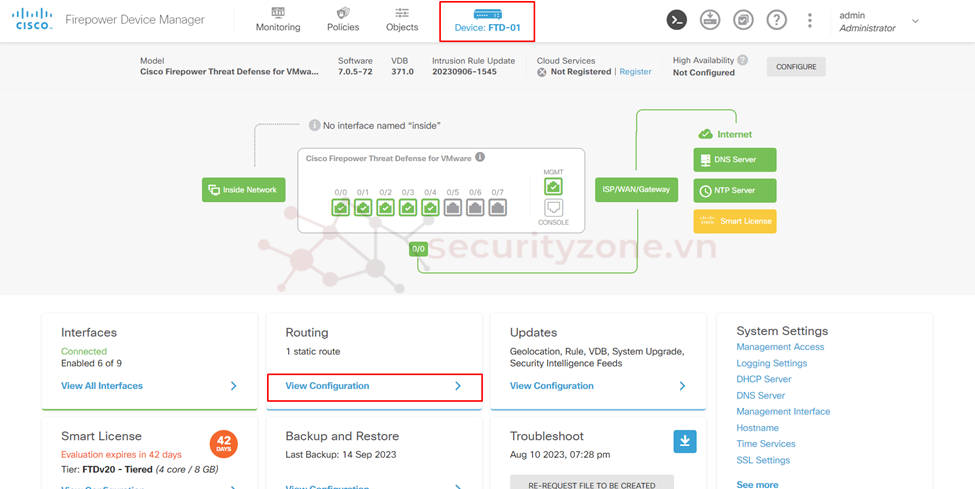

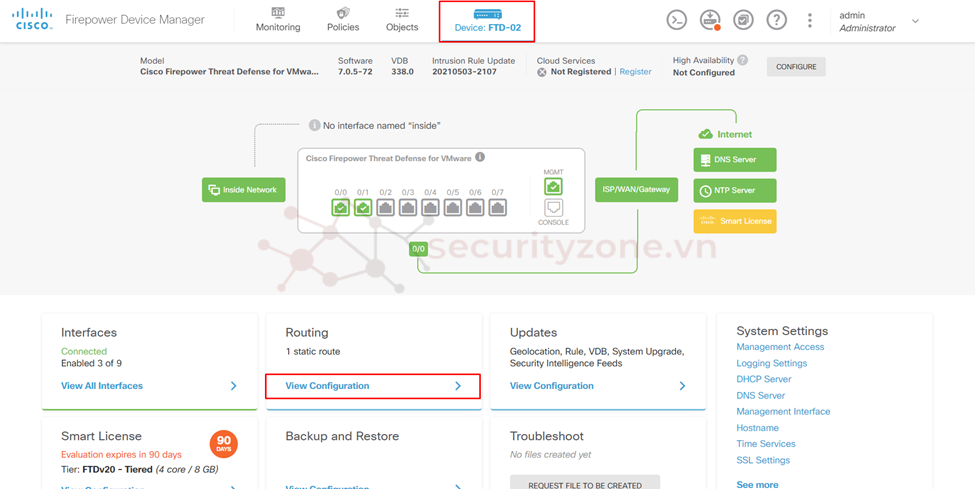

Cấu hình IPsec VPN Site-to-Site sẽ được thực hiện song song trên cả 2 Site ở 2 thiết bị Cisco FTD, để cấu hình tiến hành vào phần Device > Site-to-Site VPN > View Configuration.Cisco FTD-01 |

| |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

- Connection Profile Name: tên của kết nối VPN trên cisco FTD

- Type: kiểu kết nối VPN Site-to-Site tiến hành chọn Policy Based

- Local VPN Access Interface: cổng ouside trên cisco FTD dùng cho mục đích kết nối giữa các site

- Local Network: địa chỉ network nội bộ sẽ giao tiếp với đầu xa

- Remote IP Address: ip cổng ouside của thiết bị cần kết nối IPsec VPN

- Remote Network: địa chỉ network từ xa của các thiết bị cần được giao tiếp

Cisco FTD-01 | Cisco FTD-02 |

|

|

- Đối với site 1 group Remote_IPsec_Network gồm các Subnet: 172.31.197.0/24

- Đối với site 2 group Remote_IPsec_Network gồm các Subnet: 172.31.10.0/24, 172.31.100.0/24 và 172.31.199.0/24

Cisco FTD-01 | Cisco FTD-02 |

|

|

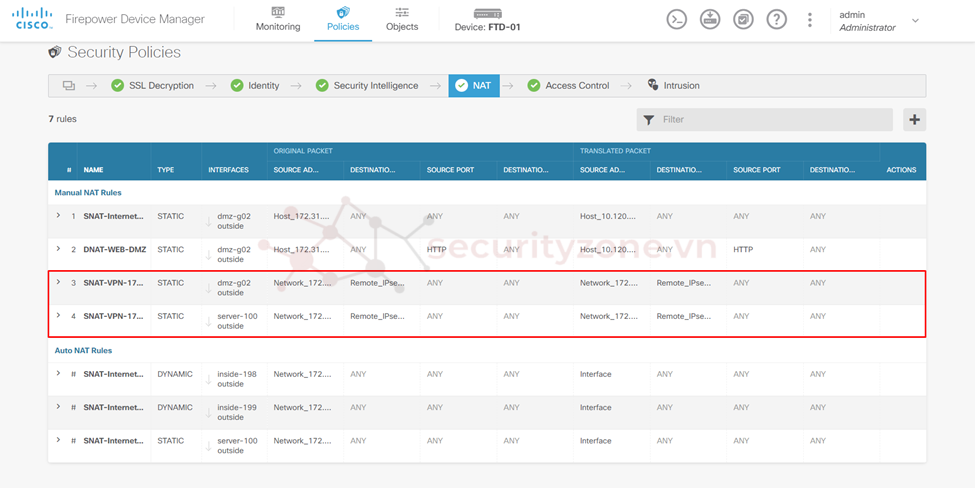

Lưu ý: Đối với cấu hình IPsec VPN Site-to-Site có thể bị ảnh hưởng bởi NAT rule nên để đảm bảo hệ thống vận hành đúng cần cấu hình NAT Exempt. Nhưng đối với trên các thiết bị Cisco FTD yêu cầu nhiều cổng tham gia VPN thì cần phải cấu hình thêm chính sách NAT để đảm bảo các traffic từ các cổng này sẽ không bị NAT khi kết nối VPN

Cisco FTD-01 | Cisco FTD-01 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

- Đối với site 1:

- Rule 1: cho phép kết nối Subnet Local (172.31.10.0/24, 172.31.100.0/24 và 172.31.199.0/24) trên Site 1 thông qua inside, dmz, server zone có thể tới được Subnet Remote (172.31.197.0/24) trên Site 2 thông qua ouside zone (có chứa cổng ouside được cấu hình ở phần khởi tạo VPN ở trên) vì đối với phương thức policy based không hỗ trợ một cổng dành riêng cho vpn nên cổng ouside sẽ đại diện là cổng vpn.

- Rule 2: cho phép kết nối Subnet Remote (172.31.197.0/24) trên Site 2 thông qua ouside zone có thể phản hồi lại Subnet Local (172.31.10.0/24, 172.31.100.0/24 và 172.31.199.0/24) trên Site 1 thông qua inside, dmz, server zone.

- Đối với site 2: tiến hành thực 2 rule tương tự như site 1 nhưng thay đổi Subnet Local là Site 2 và Subnet Remote là Site 1

Cisco FTD-01 | Cisco FTD-02 |

|

|

Thực hiện tương tự đối với NAT cho server zone sẽ được như hình bên dưới.

Sau khi cấu hình xong các thông tin ở trên có thể thấy từ PC ở Site 1 thuộc subnet 172.31.199.93 có thể giao tiếp với PC ở Site 1 thuộc subnet 172.31.197.0/24

Tương tự cho PC ở site 2 thuộc subnet 172.31.197.0/24 có thể giao tiếp với các PC ở site 1 thuộc các subnet 172.31.10.0/24, 172.31.100.0/24 và 172.31.199.0/24

Trên thiết bị Cisco FTD vào phần Monitoring > Events > Connection sẽ thấy được kết nối giữa các site đã match các chính sách cấu hình.

Cisco FTD-01 | Cisco FTD-02 |

|

|

Ngoài ra, còn có thể sử dụng lệnh show isakmp sa để kiểm tra thông tin các kết nối SA giữa 2 site.

Lưu ý: để troubleshooting có thể dùng lệnh packet-tracer input inside-199 icmp 172.31.199.93 8 0 172.31.197.100 để kiểm tra traffic sẽ match với các thông tin đã cấu hình trên cisco FTD bao gồm policy, NAT, VPN,...

Cấu hình IPsec VPN Site-to-Site theo phương thức Route based sẽ được thực hiện song song trên cả 2 Site ở 2 thiết bị Cisco FTD, để cấu hình trước tiên cần phải tạo một Tunnel Interface đóng vai trò cầu nối để liên kết các lớp mạng giữa 2 Site. Để thực hiện tiến hành vào phần Device > Intefaces > View All Interfaces.

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

- Name: tên của tunnel

- Tunnel ID: giá trị duy nhất để phân biệt giữa các tunnel

- Tunnel Source: khi tạo tunnel interface cần có một cổng vật lý đóng vai trò làm cổng gốc

- IP Address and Subnet Mask: địa chỉ IP và subnet mask của tunnel interface

Cisco FTD-01 | Cisco FTD-02 |

|

|

Sau đó tiến hành cấu hình mapping tunnel vào một zone để tiện cho việc cấu hình các chính sách để giới hạn cũng như cho phép việc trao đổi kết nối giữa 2 site. Để thực hiện vào phần Objects > Security Zones.

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

- Connection Profile Name: tên của kết nối VPN trên cisco FTD

- Type: kiểu kết nối VPN Site-to-Site tiến hành chọn Route Based (VTI)

- Local VPN Access Interface: cổng tunnel đã được cấu hình ở trên

- Remote IP Address: địa chỉ IP cổng outside của thiết bị cần kết nối IPsec VPN

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

Cisco FTD-01 | Cisco FTD-02 |

|

|

Thực hiện lệnh show vpn-sessiondb detail để xem thông tin chi tiết của các session VPN

Attachments

Last edited: