Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Access Control Policy trên Cisco FTD thông qua FDM

III. Cấu hình NAT trên Cisco FTD thông qua FDM

I. Giới thiệu về mô hình bài Lab

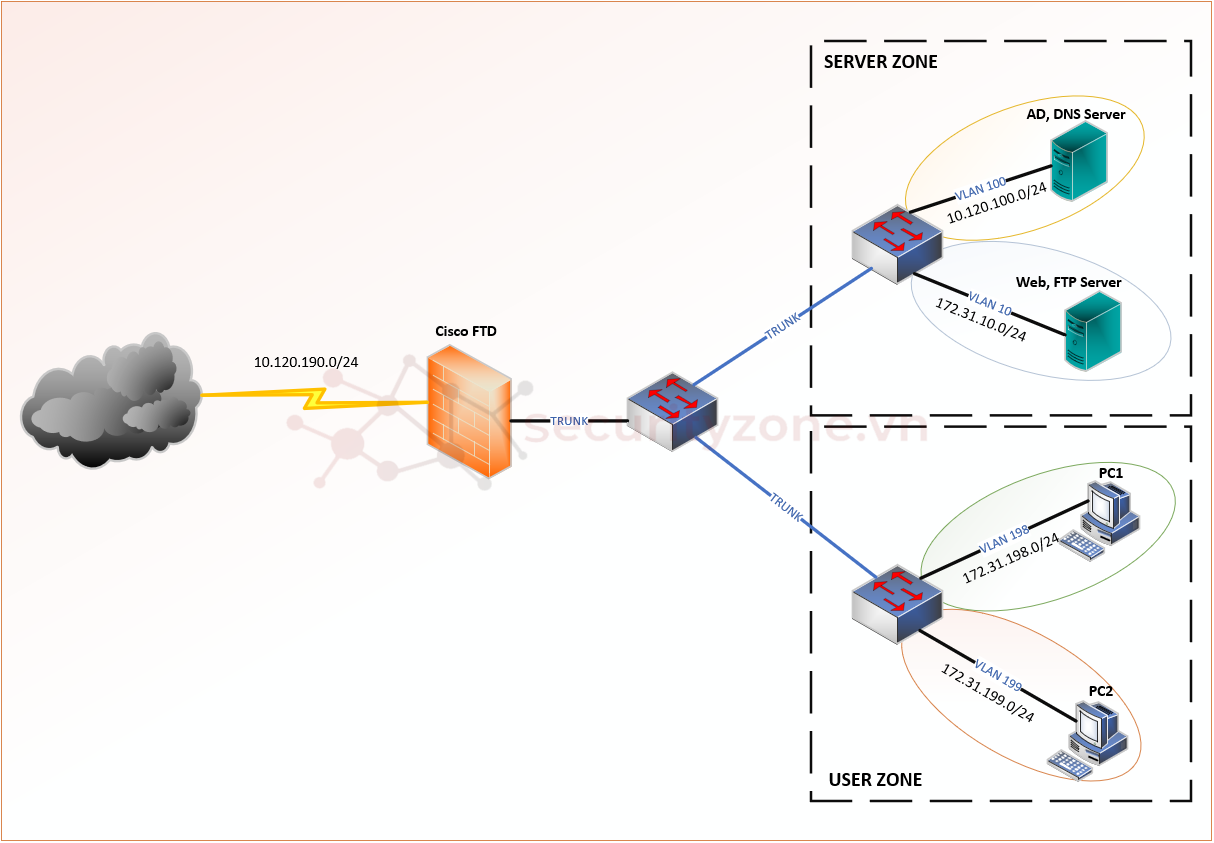

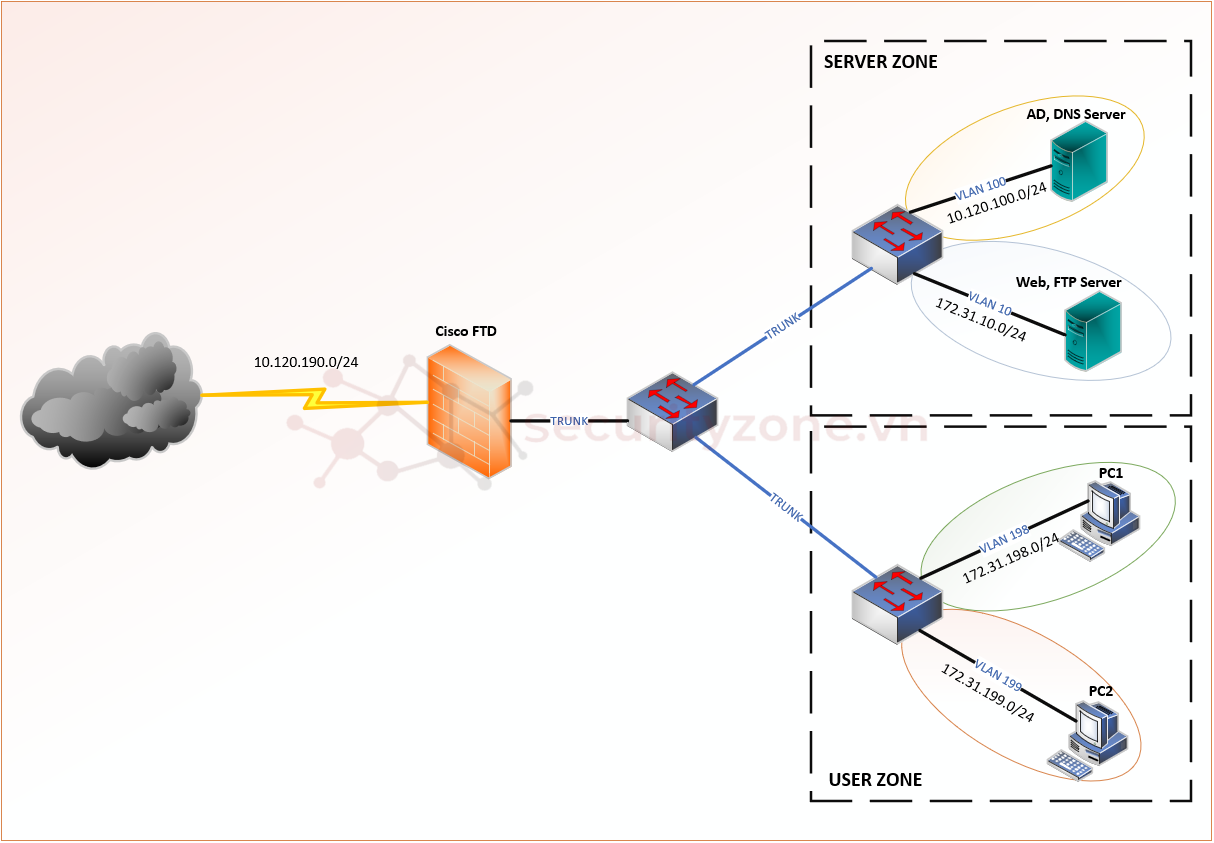

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình Access Control Policy trên Cisco FTD thông qua FDM

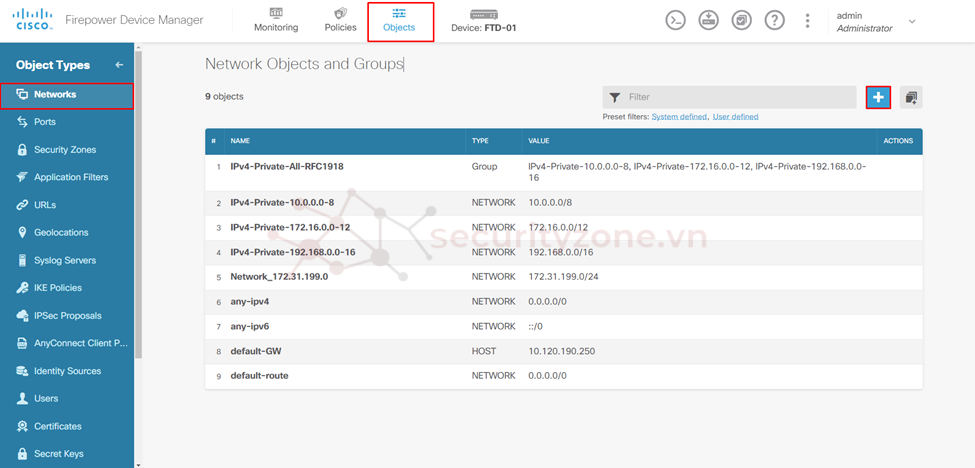

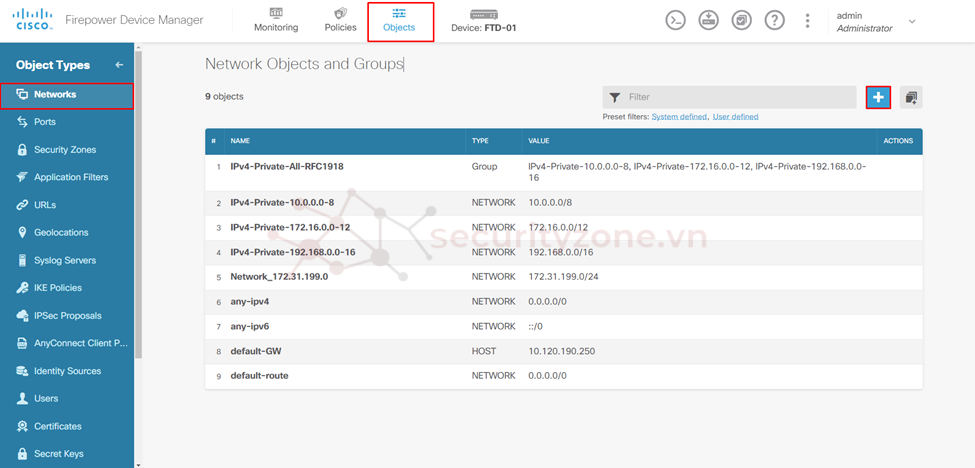

Trước khi cấu hình các policy (cơ bản), tiến hành define các object cần thiết bao gồm: network, port. Đối với các object network cisco FTD được quản lý thông qua FDM hỗ trợ các loại:

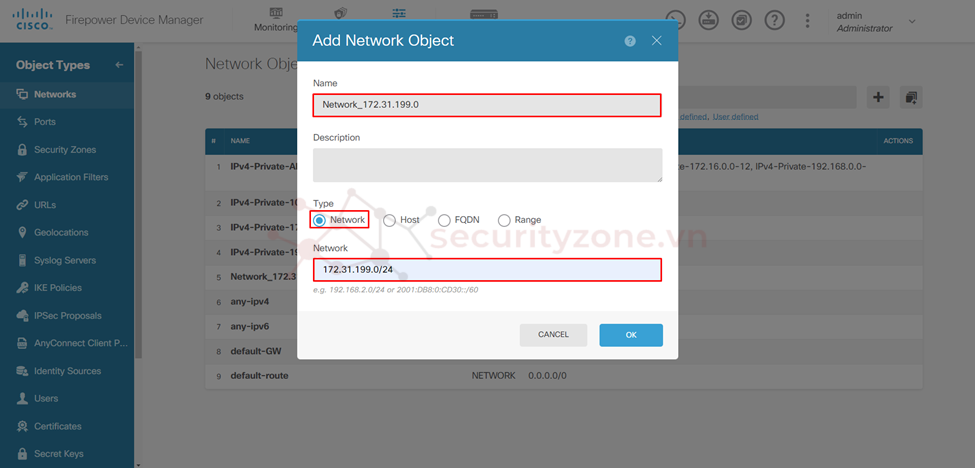

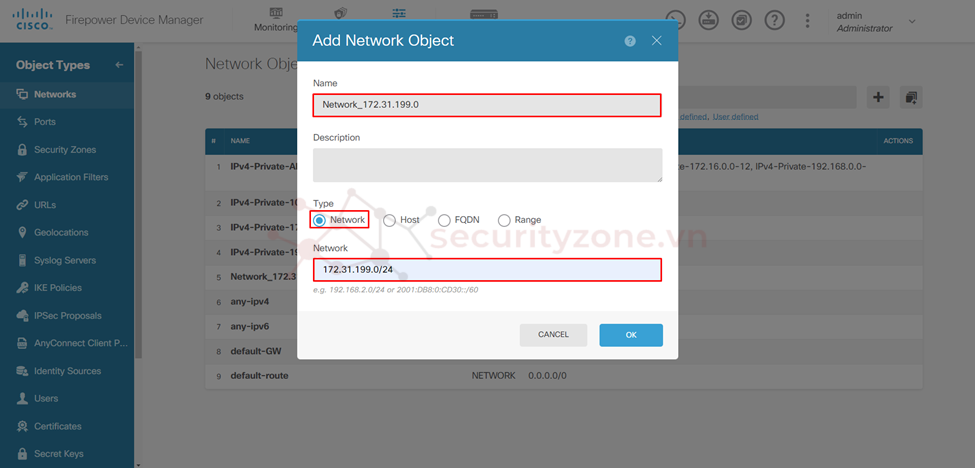

Tiến hành chọn loại network đối với loại Network tiến hành điền tên object và điền subnet ở phần Network. (định dạng CIDR)

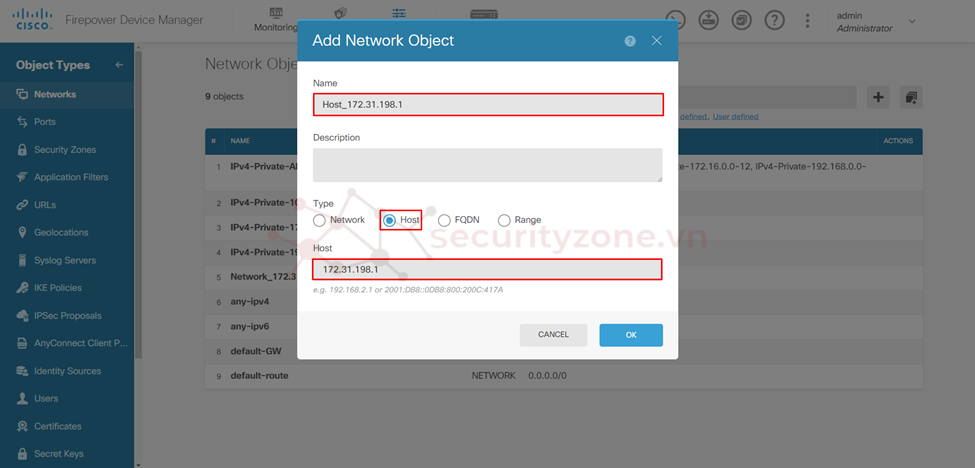

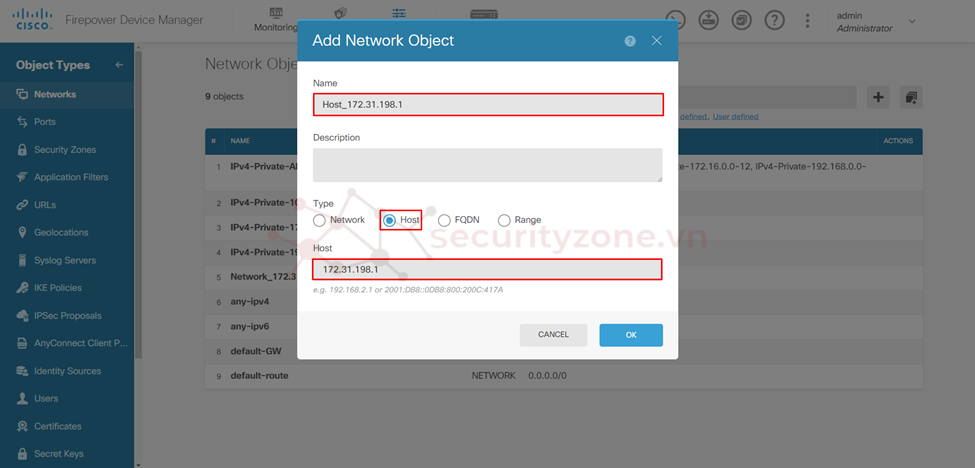

Đối với loại Host tiến hành điền tên object và điền IP ở phần Host.

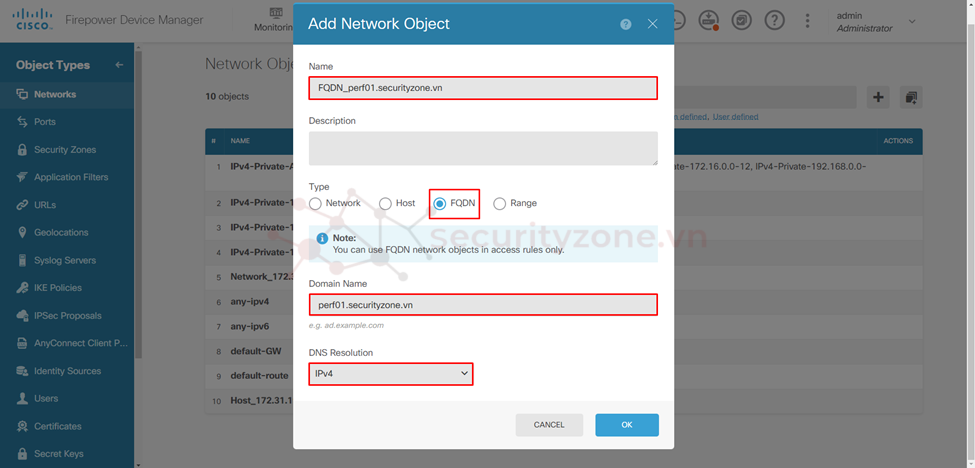

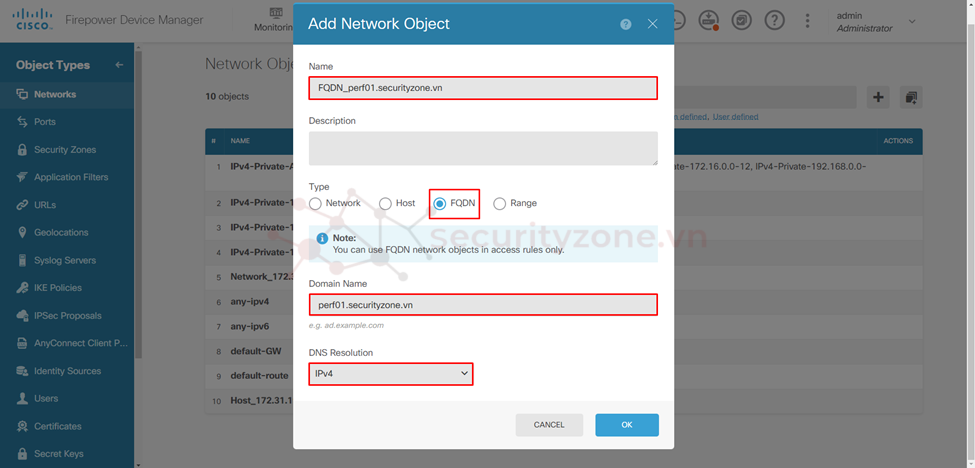

Đối với loại FQDN tiến hành điền tên object, điền domain ở phần FQDN và chọn loại địa chỉ phần giải ra domain name.

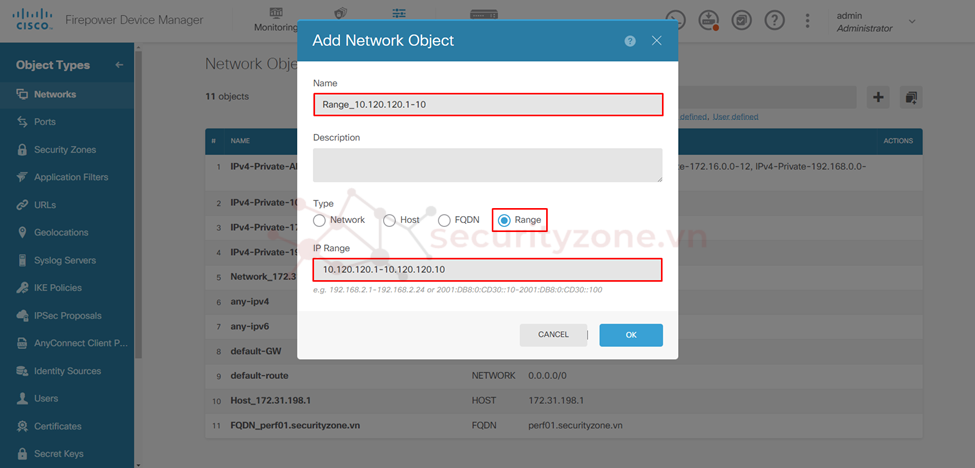

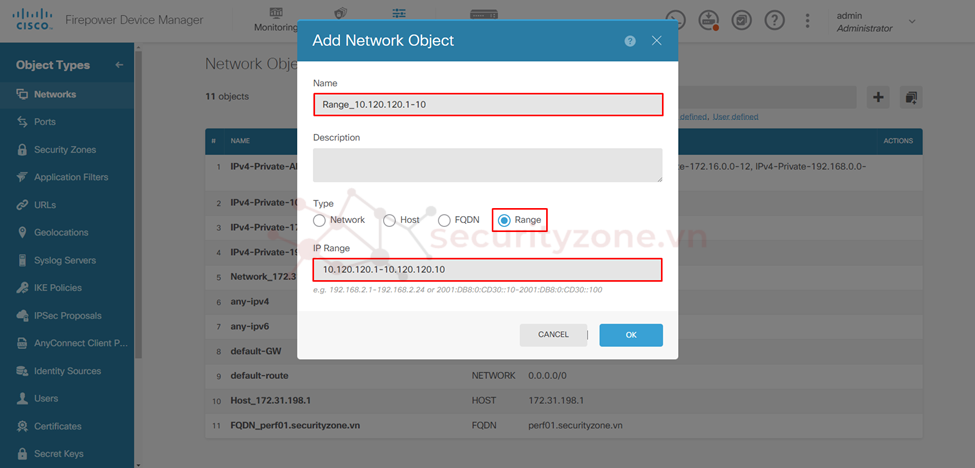

Đối với loại Range tiến hành điền tên object và điền dãy IP ở phần IP Range.

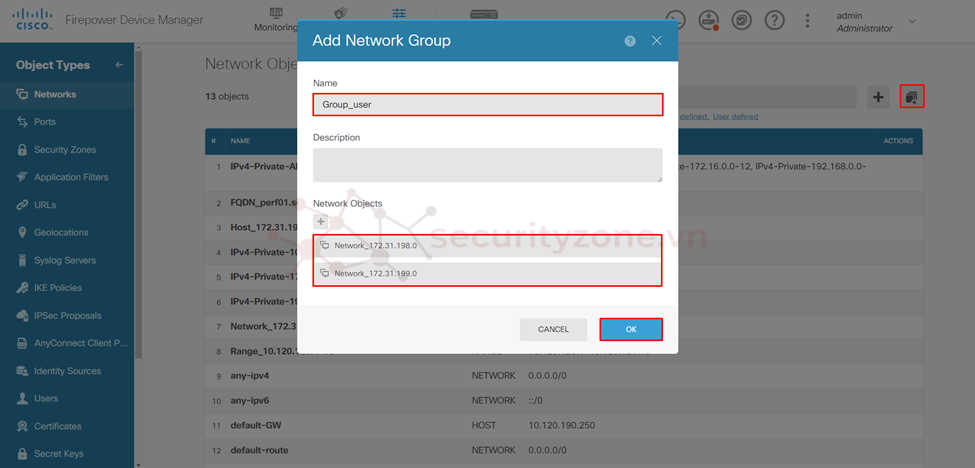

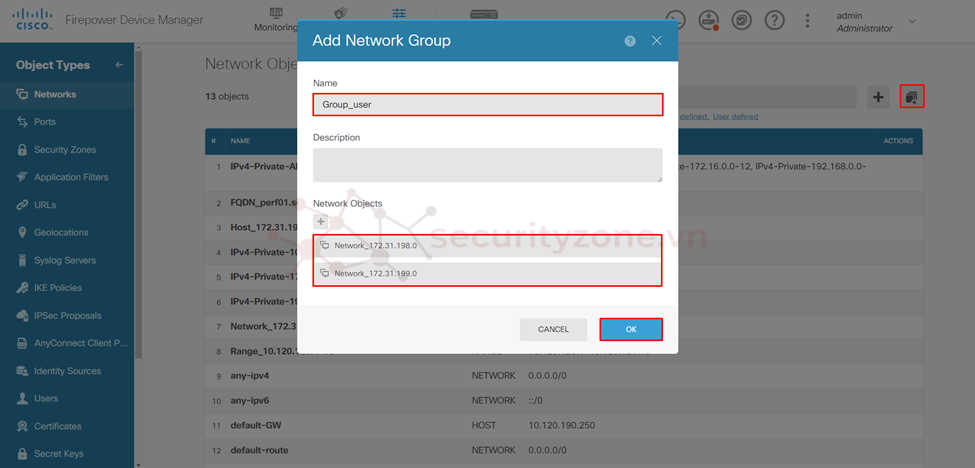

Để nhóm các object network lại thành một object duy nhất để tiện cho việc cấu hình tiến hành chọn biểu tượng như hình bên dưới, rồi tiến hành đặt tên cho group và chọn các object network thêm vào group.

Đối với object port cisco FTD được quản lý thông qua FDM hỗ trợ theo các protocols cụ thể như sau:

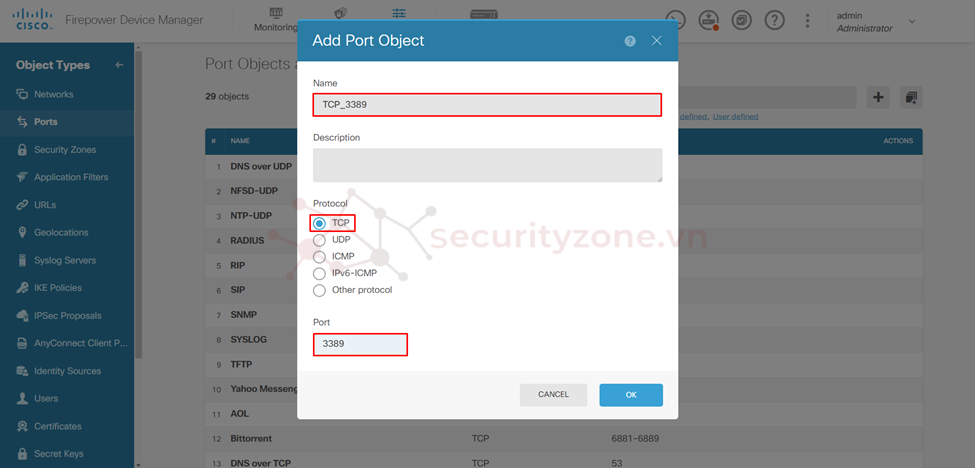

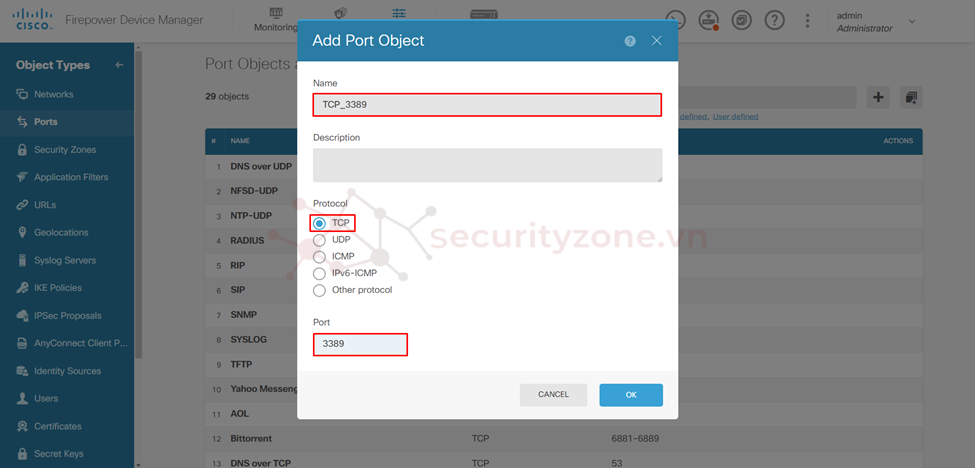

Để cấu hình port cho giao thức TCP chọn Protocol TCP, đặt tên cho object và điền Port.

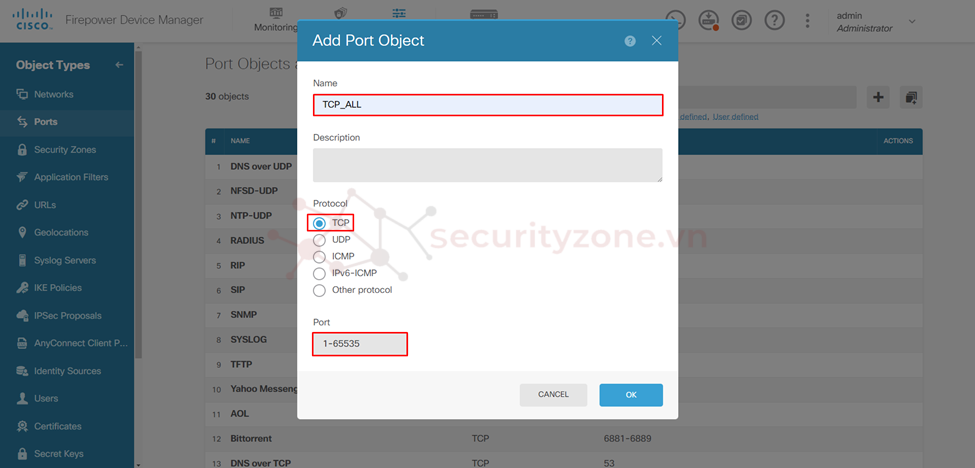

Cisco FDM hỗ trợ cấu hình range port, để cấu hình điền thông tin range port thay vì port đơn lẻ ở phần Port. Cấu hình tương tự cho giao thức UDP.

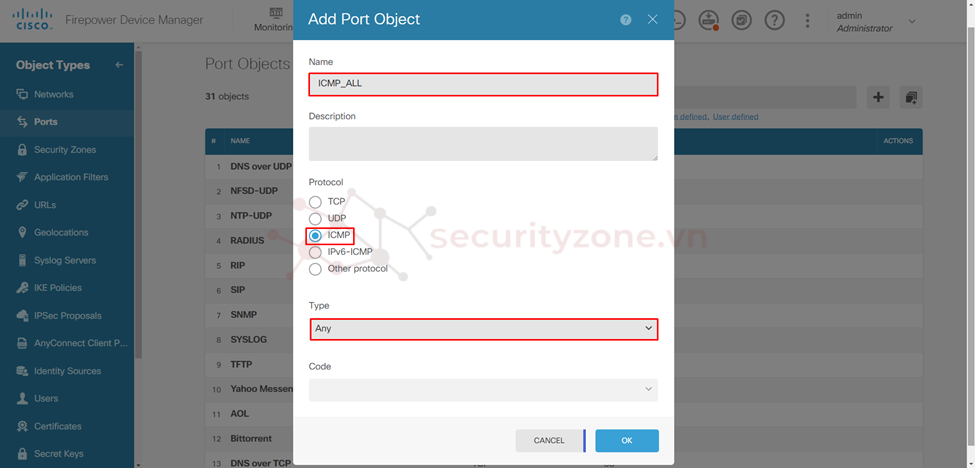

Đối với giao thức ICMP tiến hành điền tên object và chọn các loại message cần cấu hình cũng như code của nó.

Lưu ý: tham khảo các code của ICMP theo link sau.

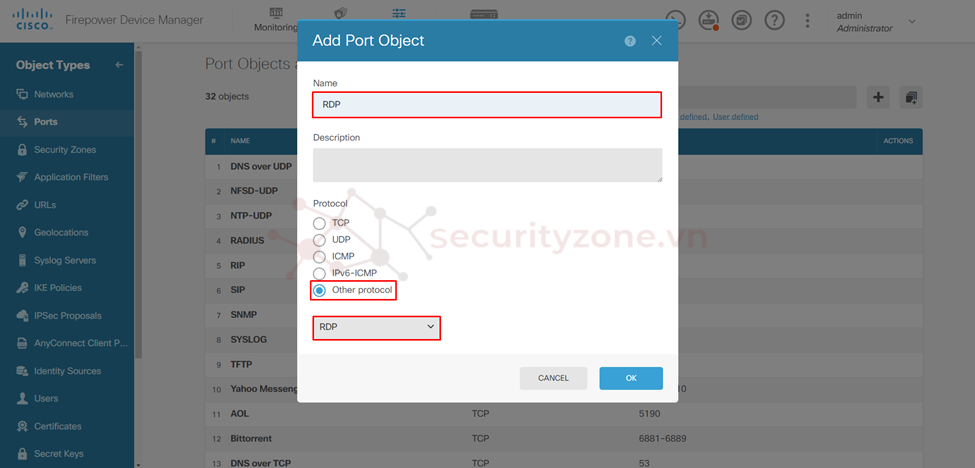

Đối với các Other protocol tiến hành điền tên cho object và chọn protocol thích hợp được cisco FDM định nghĩa.

Lưu ý: tương tự phần object network phần object port cũng hỗ trợ group các object lại thành 1 object duy nhất.

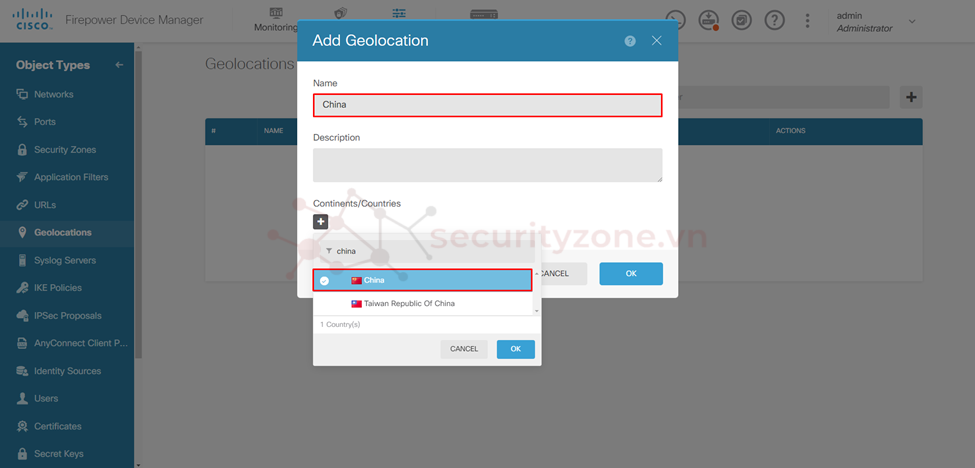

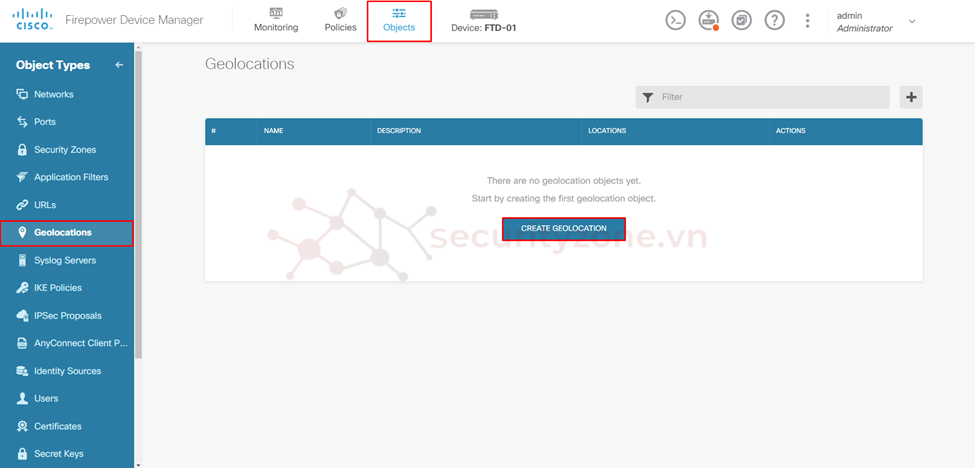

Cisco FDM hỗ trợ cấu hình object theo địa lý để cấu hình vào phần Object > Geolocations > CREATE GEOLOCATION.

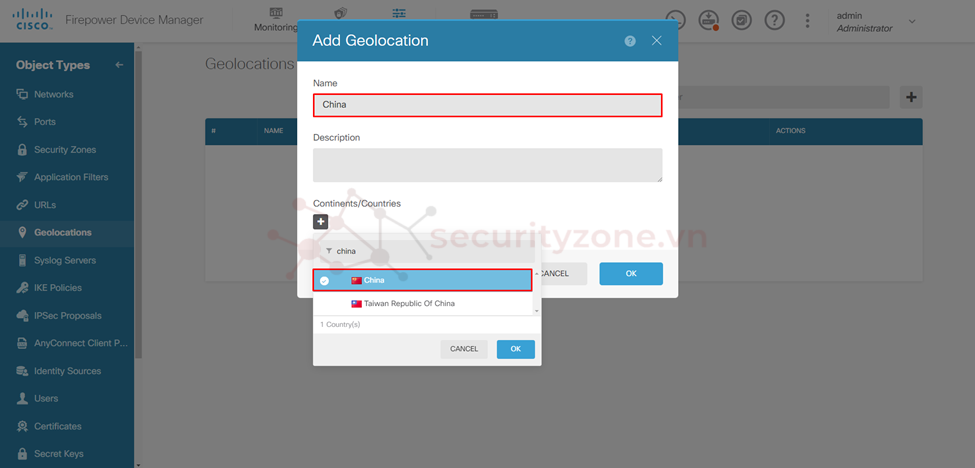

Tiến hành điền tên Object và chọn quốc gia thích hợp.

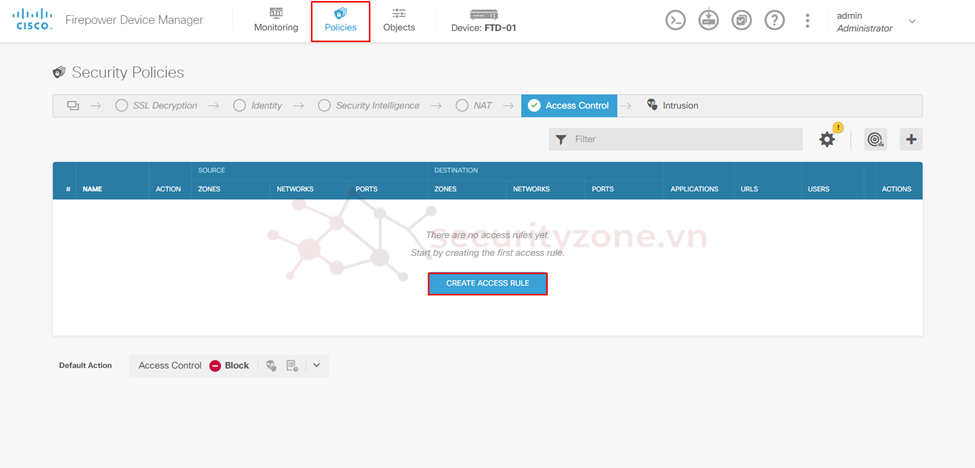

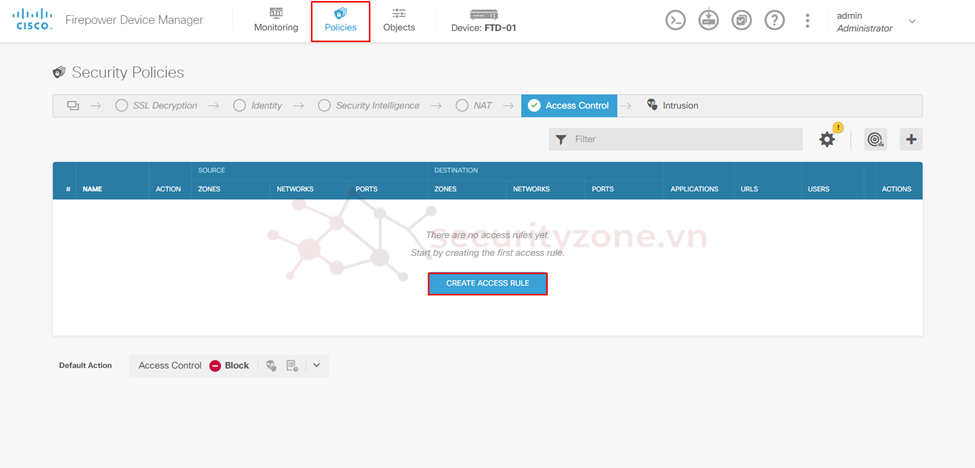

Sau khi đã tạo xong các Objects, để cấu hình các policy vào phần Policies > CREATE ACCESS RULE để tiến hành tạo policy. Policy của cisco FTD sẽ được chia làm 3 loại Action:

Các thánh phần trong 1 policy (cơ bản) bao gồm:

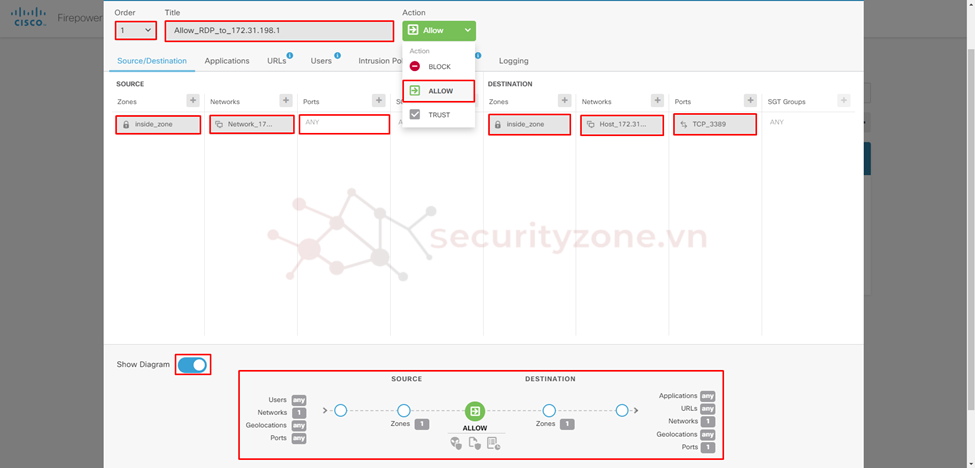

Hình bên dưới là policy cho phép traffic RDP từ subnet 172.31.199.0/24 đến 172.31.198.0/24.

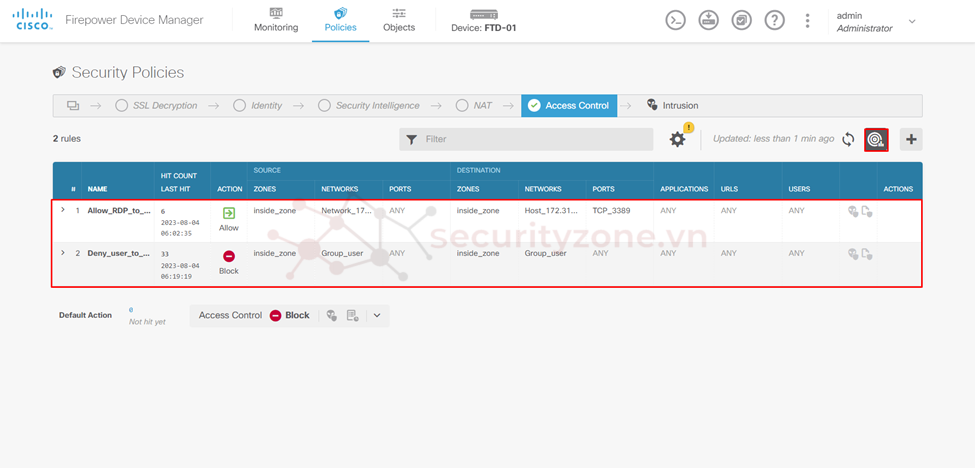

Thực hiện tương tự cho Policy chặn tất cả các traffic còn lại từ 172.31.199.0/24 đến 172.31.198.0/24. Để kiểm tra các policy có được hits tiến hành chọn vào biểu tượng như hình bên dưới.

Lưu ý: Default Action của cisco FTD sẽ là chặn.

Tiến hành kiểm tra thấy PC thuộc subnet 172.31.199.0/24 không thể ping tới subnet 172.31.198.0/24 nhưng có thể truy cập RDP.

Ngoài ra, để cisco FTD có thể monitor được các traffic match với policy tiến hành edit policy ở phần Logging chọn ghi logs hỗ trợ các lựa chọn:

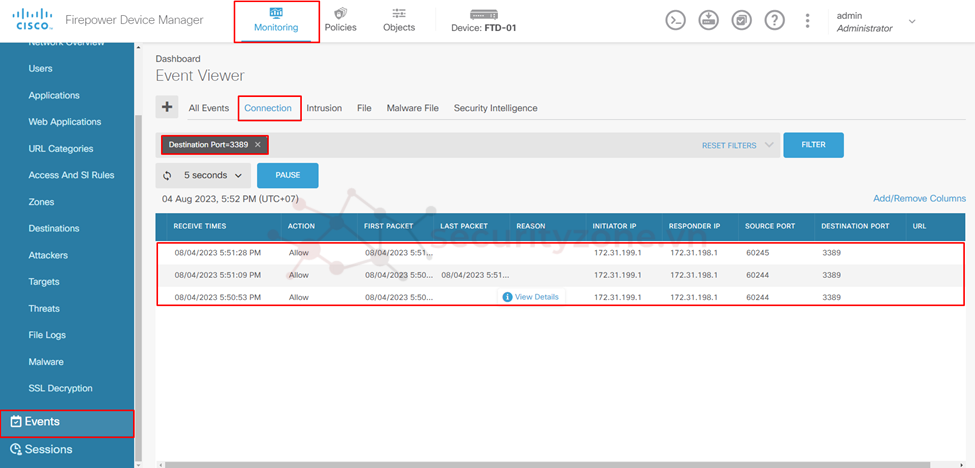

Sau khi đã cấu hình logs trên các policy tiến hành vào phần Monitoring > Events > Connection để kiểm tra các session đã được ghi logs. Ở đây sẽ thấy được kết nối từ IP 172.31.199.1 tới 172.31.198.1 với application là RDP.

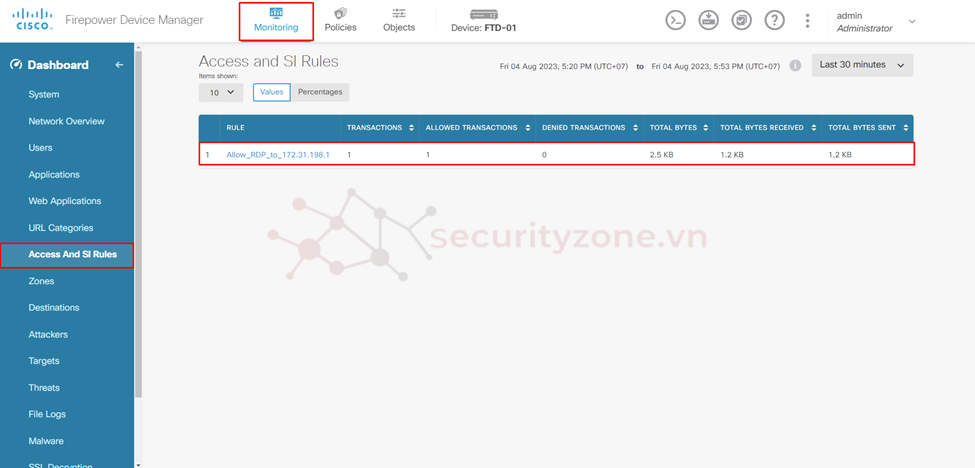

Tại phần Monitoring > Access And SI Rules sẽ thấy được các policy được ghi logs và lượng traffic cũng như action cho session đó.

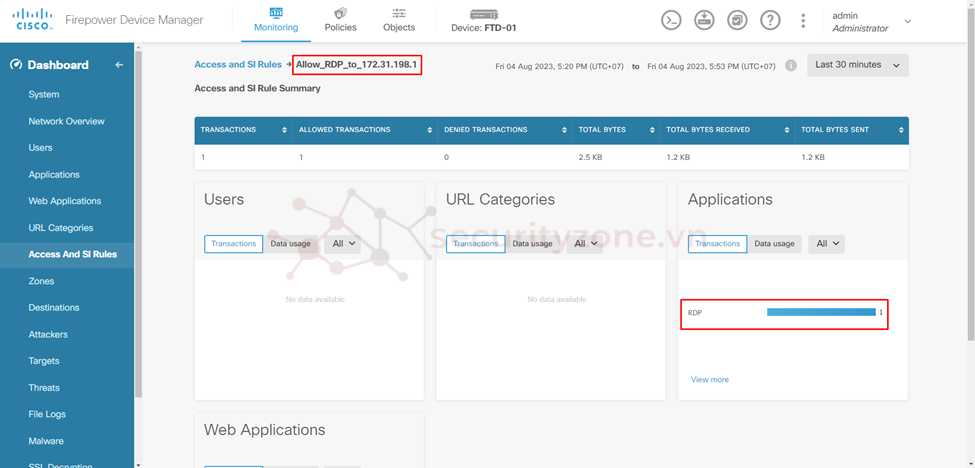

Chọn vào phần rule sẽ thấy được chi tiết các thông tin của policy đó như: User, URL Categories, Applications, Web Applications.

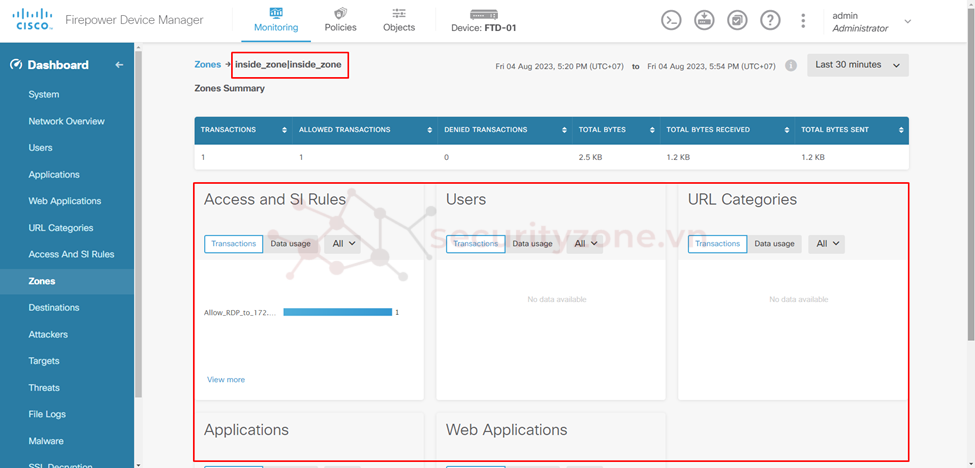

Tại phần Monitoring > Zones sẽ thấy được các zone có traffic được ghi logs cũng lượng traffic và action cho session đó.

Chọn vào zone sẽ thấy chi tiết được các thông tin traffic trong zone đó như: Access and SI Rules, User, URL Categories, Applications, Web Applications.

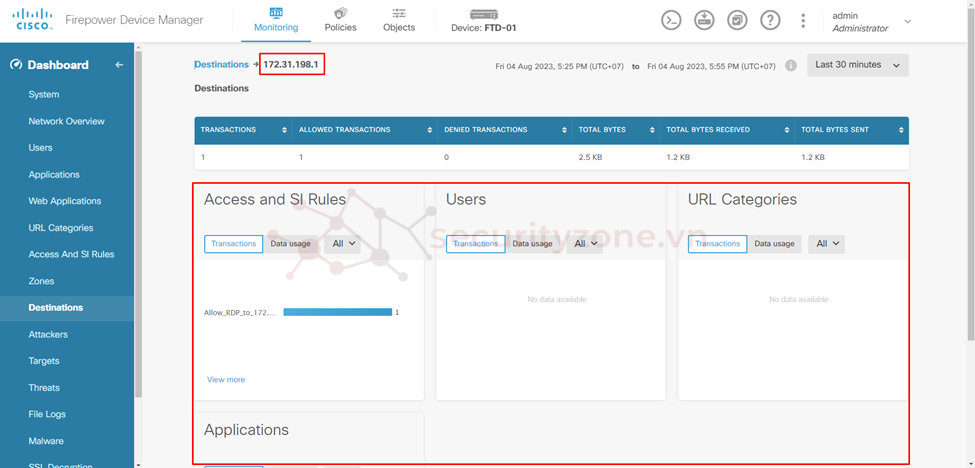

Tại phần Monitoring > Destinations sẽ thấy được lượng traffic đến các đích cũng như action cho session đó.

Chọn vào destination sẽ thấy được chi tiết các thông tin traffic đến nó: Access and SI Rules, User, URL Categories, Applications.

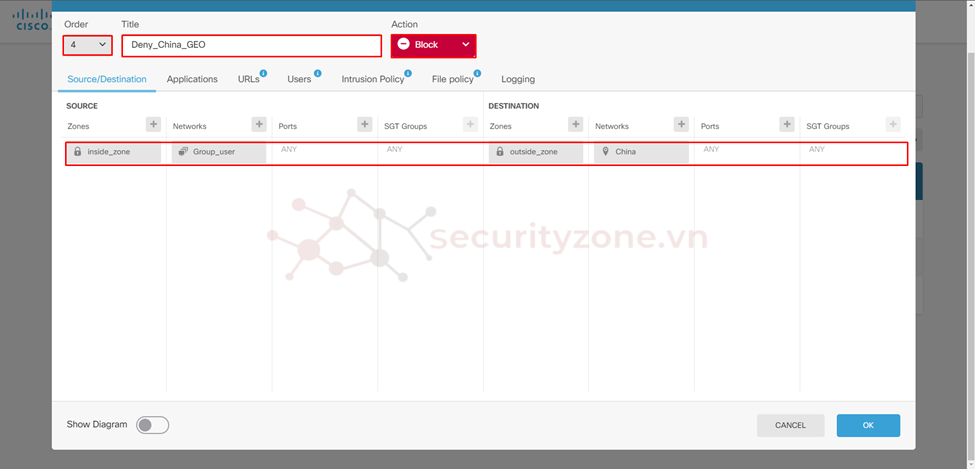

Để cấu hình policy chặn các PC truy cập đến các địa chỉ từ china tiến hành tạo policy với Action Block và tại phần Destination Network chọn object Geolocation.

Lưu ý: trước khi cấu hình policy này, đảm bảo các PC có thể truy cập Internet (tham khao link sau để cấu hình SNAT PAT)

Sau khi cấu hình thấy được traffic đã match với policy.

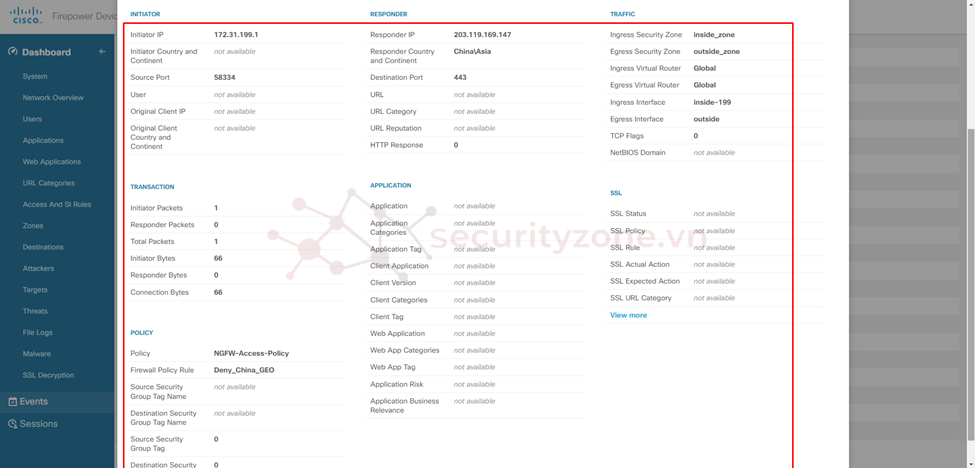

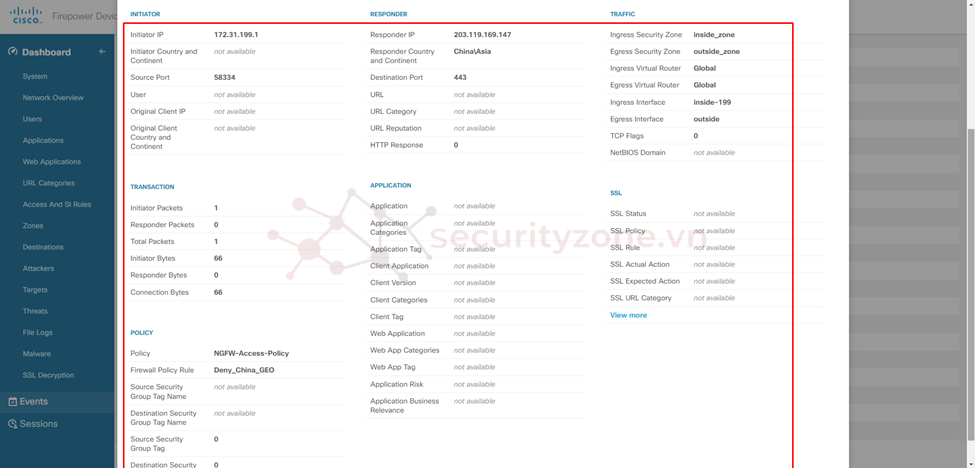

Kiểm tra trong phần Monitoring > Events > chọn chi tiết vào session bị chặn thấy được thông tin PC truy cập tới china đã bị chặn như hình bên dưới.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Access Control Policy trên Cisco FTD thông qua FDM

III. Cấu hình NAT trên Cisco FTD thông qua FDM

[LAB-2] Cấu hình Access Control Policy và NAT trên Cisco FTD (Phần 1)

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 10.120.100.0/24 và 172.31.10.0/24

Yêu cầu của bài Lab:

- Cấu hình access control policy đảm bảo giữa các user network chỉ cho phép giao thức RDP hoạt động còn lại sẽ chặn hết.

- Cấu hình NAT + access control policy đảm bảo tất cả các PC trong user network có thể truy cập internet thông qua IP outside interface 10.120.190.31/24.

- Cấu hình access control policy chặn các PC trong user network truy cập tới china.

- Cấu hình NAT + access control policy cho phép Web server (172.31.10.100/24) truy cập internet thông qua IP 10.120.190.32/24

- Cấu hình NAT + access control policy cho phép truy cập port 80 trên Web server (172.31.10.100/24) thông qua IP 10.120.190.32/24

II. Cấu hình Access Control Policy trên Cisco FTD thông qua FDM

Trước khi cấu hình các policy (cơ bản), tiến hành define các object cần thiết bao gồm: network, port. Đối với các object network cisco FTD được quản lý thông qua FDM hỗ trợ các loại:

- Network: địa chỉ subnet.

- Host: một địa chỉ ip.

- FQDN: tên domain.

- Range: một dãy địa chỉ ip.

Tiến hành chọn loại network đối với loại Network tiến hành điền tên object và điền subnet ở phần Network. (định dạng CIDR)

Đối với loại Host tiến hành điền tên object và điền IP ở phần Host.

Đối với loại FQDN tiến hành điền tên object, điền domain ở phần FQDN và chọn loại địa chỉ phần giải ra domain name.

Đối với loại Range tiến hành điền tên object và điền dãy IP ở phần IP Range.

Để nhóm các object network lại thành một object duy nhất để tiện cho việc cấu hình tiến hành chọn biểu tượng như hình bên dưới, rồi tiến hành đặt tên cho group và chọn các object network thêm vào group.

Đối với object port cisco FTD được quản lý thông qua FDM hỗ trợ theo các protocols cụ thể như sau:

- TCP: port trên giao thức TCP.

- UDP: port trên giao thức UDP.

- ICMP: các message của giao thức ICMP.

- ICMPv6: các message của giao thức ICMP trên địa chỉ ipv6.

- Other protocol: các giao thức khác được cisco FDM định nghĩa từ trước.

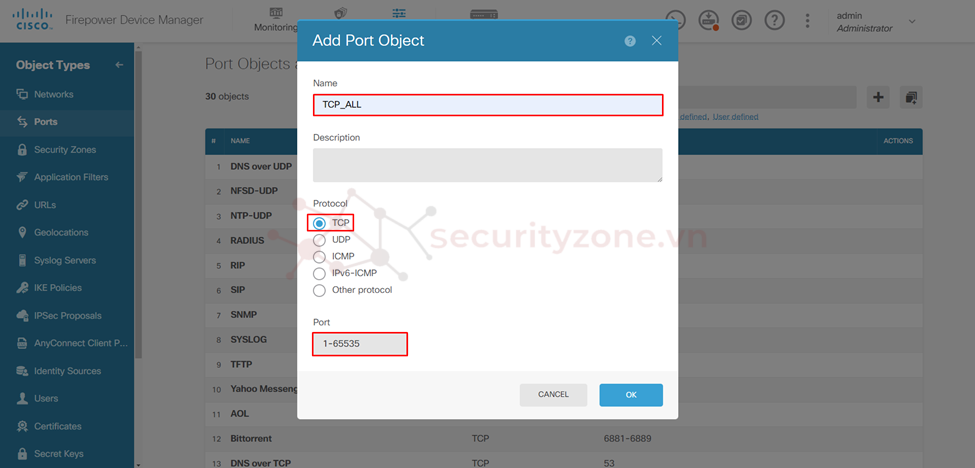

Để cấu hình port cho giao thức TCP chọn Protocol TCP, đặt tên cho object và điền Port.

Cisco FDM hỗ trợ cấu hình range port, để cấu hình điền thông tin range port thay vì port đơn lẻ ở phần Port. Cấu hình tương tự cho giao thức UDP.

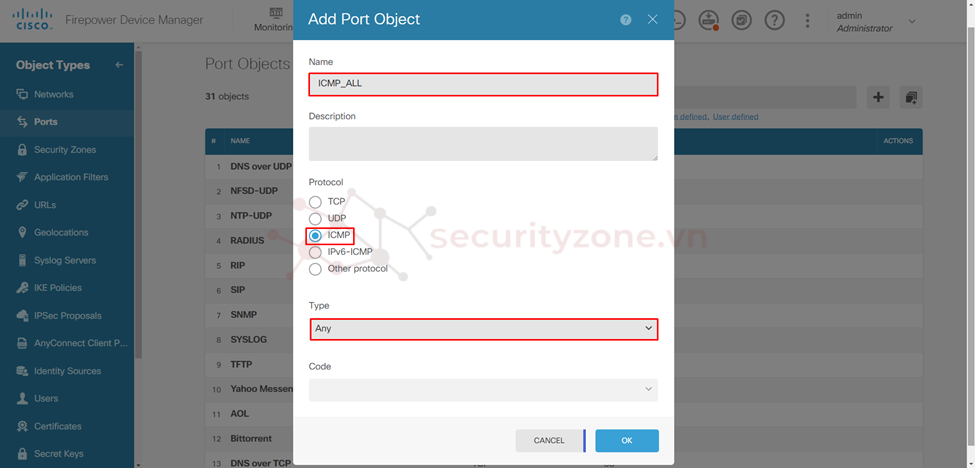

Đối với giao thức ICMP tiến hành điền tên object và chọn các loại message cần cấu hình cũng như code của nó.

Lưu ý: tham khảo các code của ICMP theo link sau.

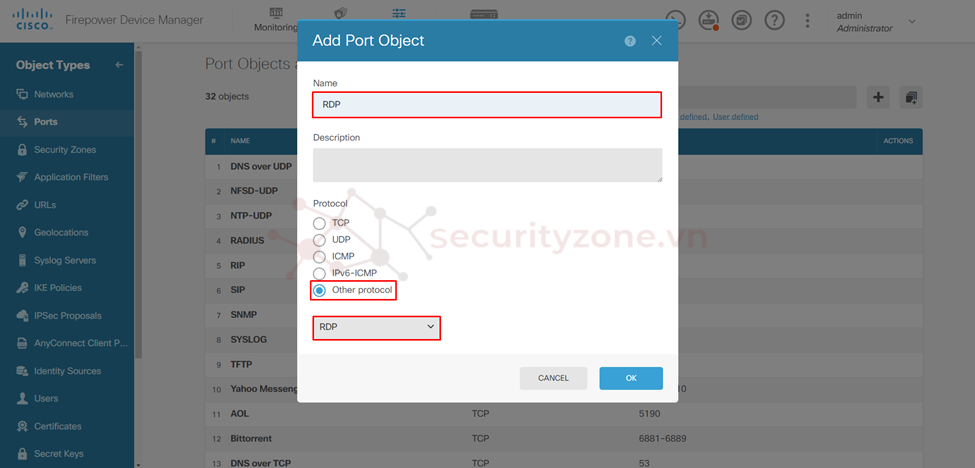

Đối với các Other protocol tiến hành điền tên cho object và chọn protocol thích hợp được cisco FDM định nghĩa.

Lưu ý: tương tự phần object network phần object port cũng hỗ trợ group các object lại thành 1 object duy nhất.

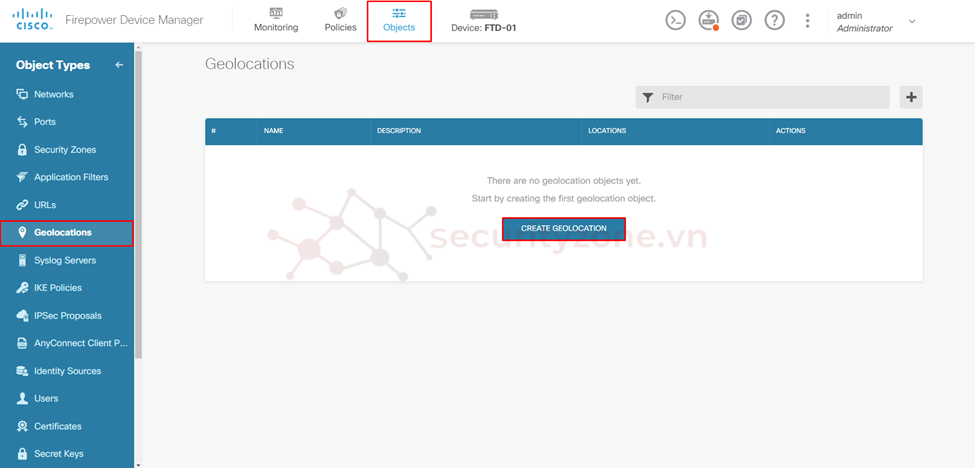

Cisco FDM hỗ trợ cấu hình object theo địa lý để cấu hình vào phần Object > Geolocations > CREATE GEOLOCATION.

Tiến hành điền tên Object và chọn quốc gia thích hợp.

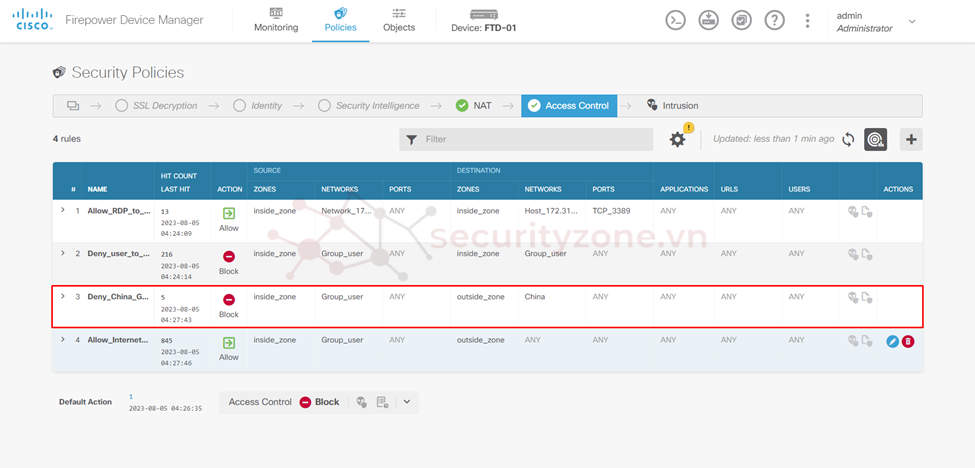

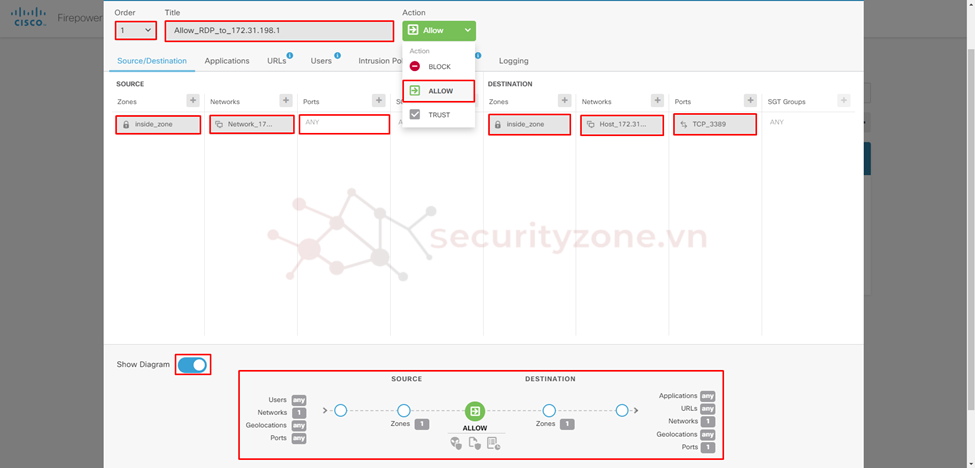

Sau khi đã tạo xong các Objects, để cấu hình các policy vào phần Policies > CREATE ACCESS RULE để tiến hành tạo policy. Policy của cisco FTD sẽ được chia làm 3 loại Action:

- Allow: cho phép các kết nối từ Source đến Destination (hỗ trợ stateful), đồng thời áp dụng các tính năng khác cho policy như: IPS, URL, File Policy,...

- Block: ngăn chặn các kết nối từ Source đến Destination.

- Trust: cho phép kết nối từ Source đến Destination (hỗ trợ stateful) và không áp dụng các tính năng khác.

Các thánh phần trong 1 policy (cơ bản) bao gồm:

- Order: vị trí của policy cisco FTD sẽ xử lý các policy theo thứ tự từ trên xuống. (nếu match policy ở trên sẽ không chạy policy ở dưới)

- Title: tên của policy.

- Action: hỗ trợ Allow, Block và trust.

- Source Zones: vùng nơi traffic bắt đầu .

- Source Networks: subnet nơi traffic bắt đầu.

- Source Port: port nơi traffic bắt đầu.

- Destination Zones: vùng nơi traffic cần đến.

- Destination Networks: subnet nơi traffic cần đến.

- Destination Ports: port nơi traffic cần đến.

Hình bên dưới là policy cho phép traffic RDP từ subnet 172.31.199.0/24 đến 172.31.198.0/24.

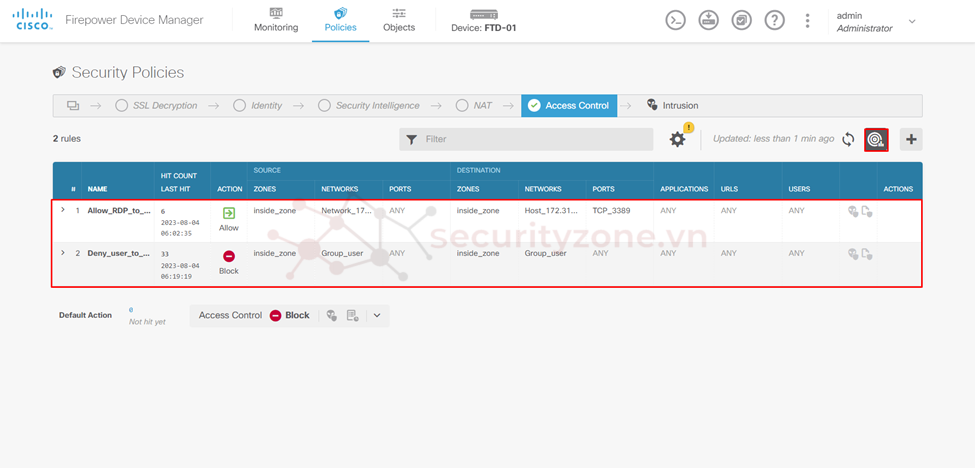

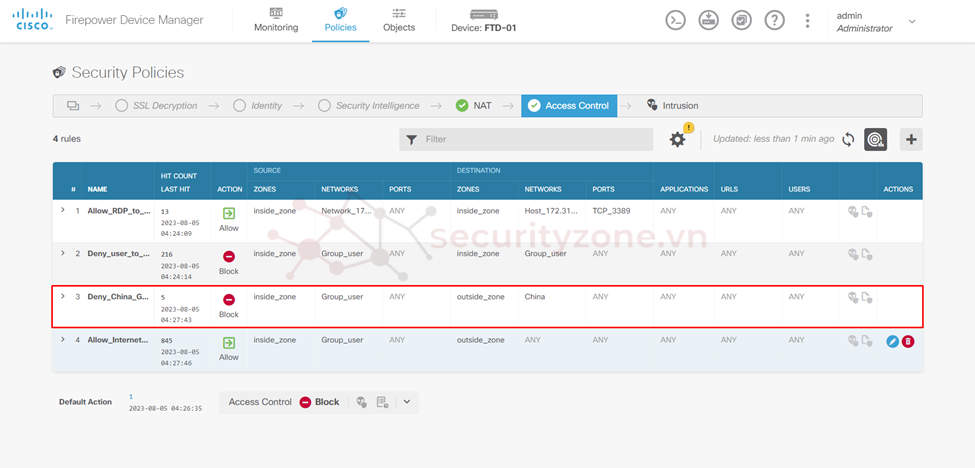

Thực hiện tương tự cho Policy chặn tất cả các traffic còn lại từ 172.31.199.0/24 đến 172.31.198.0/24. Để kiểm tra các policy có được hits tiến hành chọn vào biểu tượng như hình bên dưới.

Lưu ý: Default Action của cisco FTD sẽ là chặn.

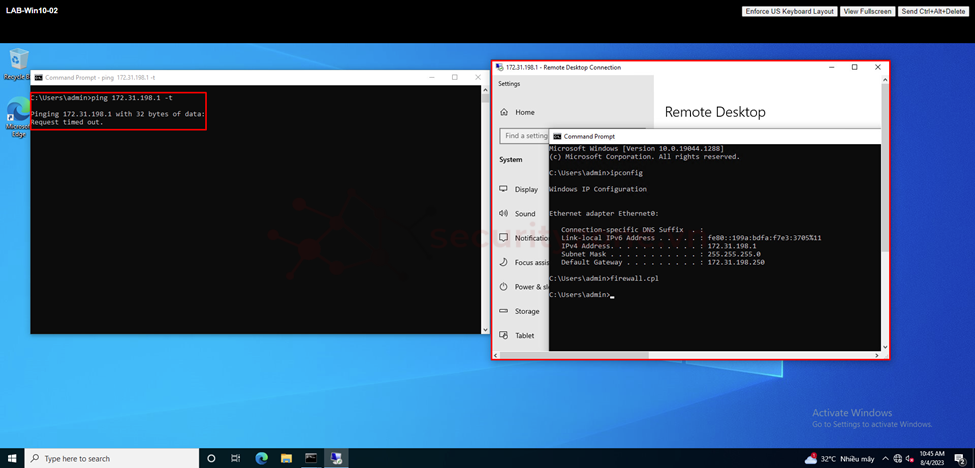

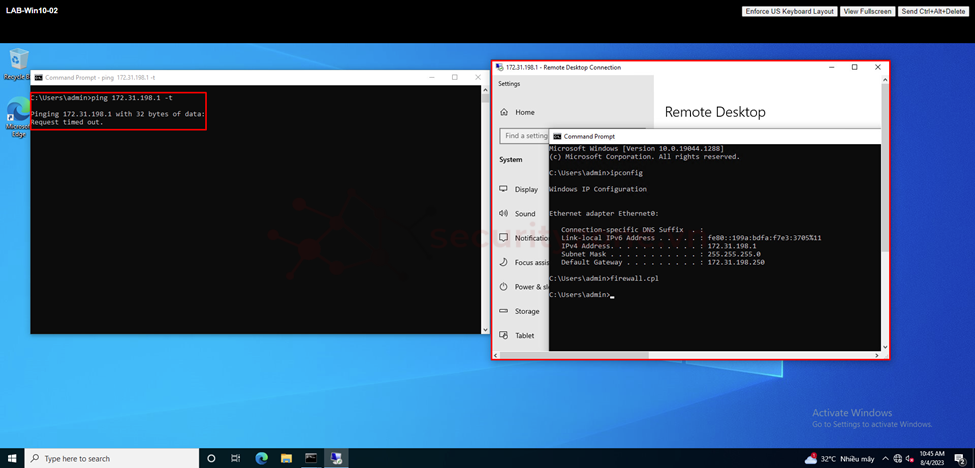

Tiến hành kiểm tra thấy PC thuộc subnet 172.31.199.0/24 không thể ping tới subnet 172.31.198.0/24 nhưng có thể truy cập RDP.

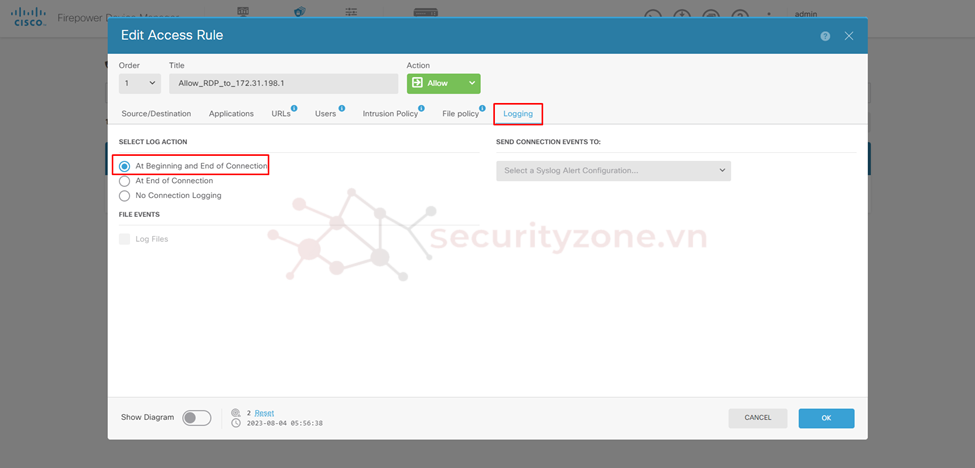

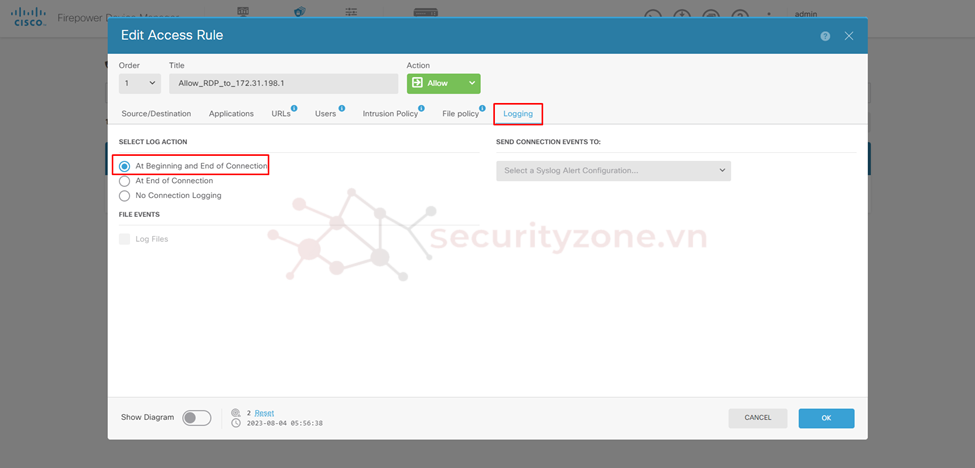

Ngoài ra, để cisco FTD có thể monitor được các traffic match với policy tiến hành edit policy ở phần Logging chọn ghi logs hỗ trợ các lựa chọn:

- At Beginning and End of Connection: ghi lại logs các kết nối lúc bắt đầu và kết thúc session.

- At End of Connection: ghi lại logs các kết nối lúc kết thúc session.

- No Connection Logging: không ghi lại logs.

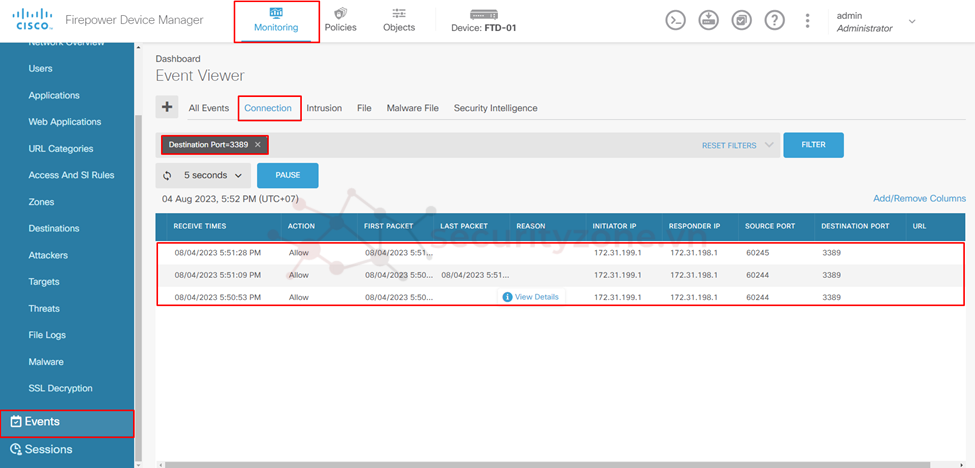

Sau khi đã cấu hình logs trên các policy tiến hành vào phần Monitoring > Events > Connection để kiểm tra các session đã được ghi logs. Ở đây sẽ thấy được kết nối từ IP 172.31.199.1 tới 172.31.198.1 với application là RDP.

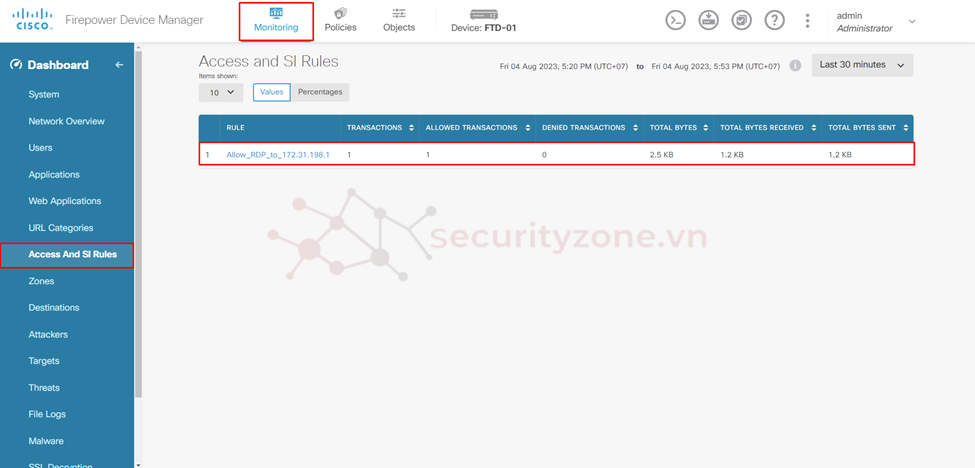

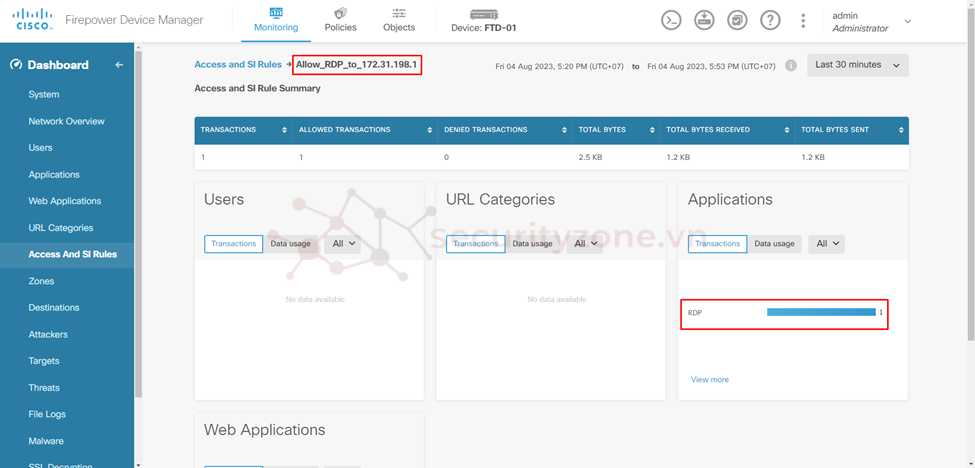

Tại phần Monitoring > Access And SI Rules sẽ thấy được các policy được ghi logs và lượng traffic cũng như action cho session đó.

Chọn vào phần rule sẽ thấy được chi tiết các thông tin của policy đó như: User, URL Categories, Applications, Web Applications.

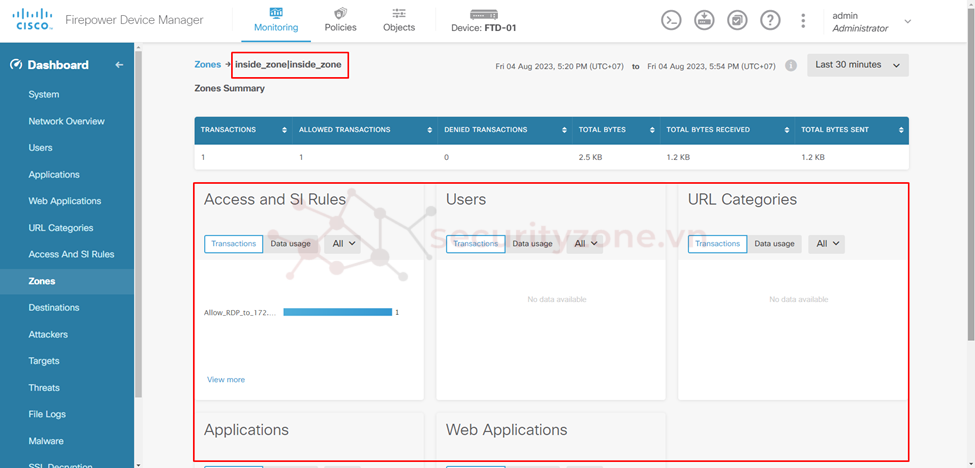

Tại phần Monitoring > Zones sẽ thấy được các zone có traffic được ghi logs cũng lượng traffic và action cho session đó.

Chọn vào zone sẽ thấy chi tiết được các thông tin traffic trong zone đó như: Access and SI Rules, User, URL Categories, Applications, Web Applications.

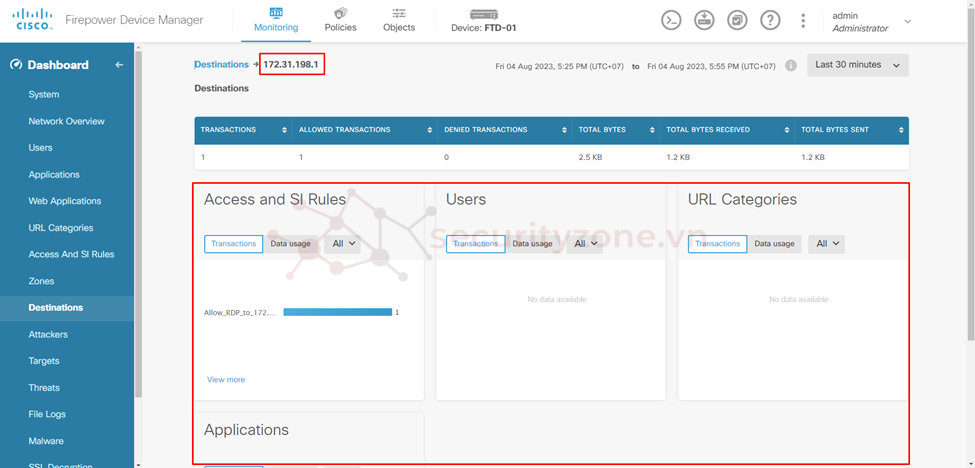

Tại phần Monitoring > Destinations sẽ thấy được lượng traffic đến các đích cũng như action cho session đó.

Chọn vào destination sẽ thấy được chi tiết các thông tin traffic đến nó: Access and SI Rules, User, URL Categories, Applications.

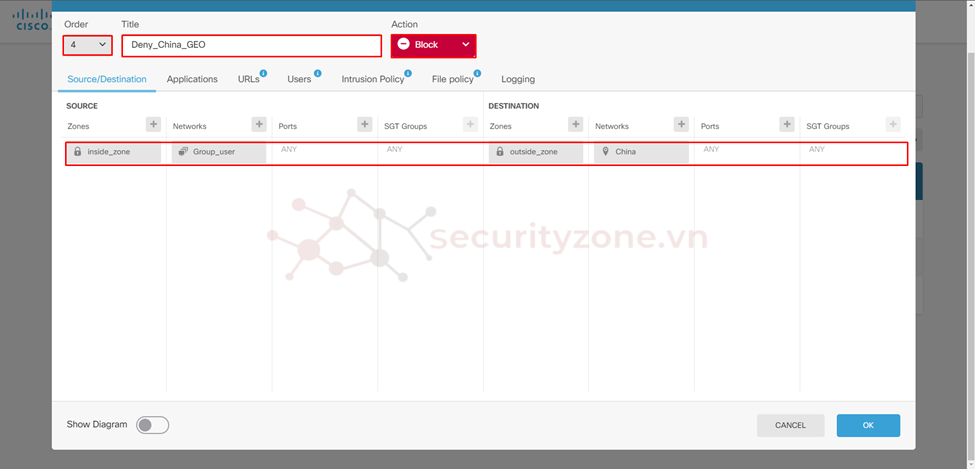

Để cấu hình policy chặn các PC truy cập đến các địa chỉ từ china tiến hành tạo policy với Action Block và tại phần Destination Network chọn object Geolocation.

Lưu ý: trước khi cấu hình policy này, đảm bảo các PC có thể truy cập Internet (tham khao link sau để cấu hình SNAT PAT)

Sau khi cấu hình thấy được traffic đã match với policy.

Kiểm tra trong phần Monitoring > Events > chọn chi tiết vào session bị chặn thấy được thông tin PC truy cập tới china đã bị chặn như hình bên dưới.

Attachments

Last edited: