Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Access Control Policy trên Cisco FTD thông qua FDM

II.1. Cấu hình Object trên cisco FTD

II.2. Cấu hình Access Control Policy

III. Cấu hình NAT trên Cisco FTD thông qua FDM

III. Cấu hình NAT trên Cisco FTD thông qua FDM

NAT là viết tắt của Network Address Translation, là một kỹ thuật chuyển đổi địa chỉ IP từ một mạng này sang một mạng khác. NAT hoạt động bằng cách ánh xạ các địa chỉ IP nội bộ (private IP) sang các địa chỉ IP public. Khi một thiết bị trong mạng nội bộ muốn kết nối với một thiết bị trên mạng internet, nó sẽ gửi một yêu cầu đến thiết bị NAT. Thiết bị NAT sẽ ánh xạ địa chỉ IP nội bộ của thiết bị sang một địa chỉ IP public và sau đó gửi yêu cầu đến thiết bị trên internet. Khi thiết bị trên mạng internet phản hồi, thiết bị NAT sẽ ánh xạ địa chỉ IP public của thiết bị sang địa chỉ IP nội bộ và sau đó gửi phản hồi đến thiết bị trong mạng nội bộ.

NAT được phân chia làm 2 loại chính:

Tại đây tiến hành điền các thông tin sau:

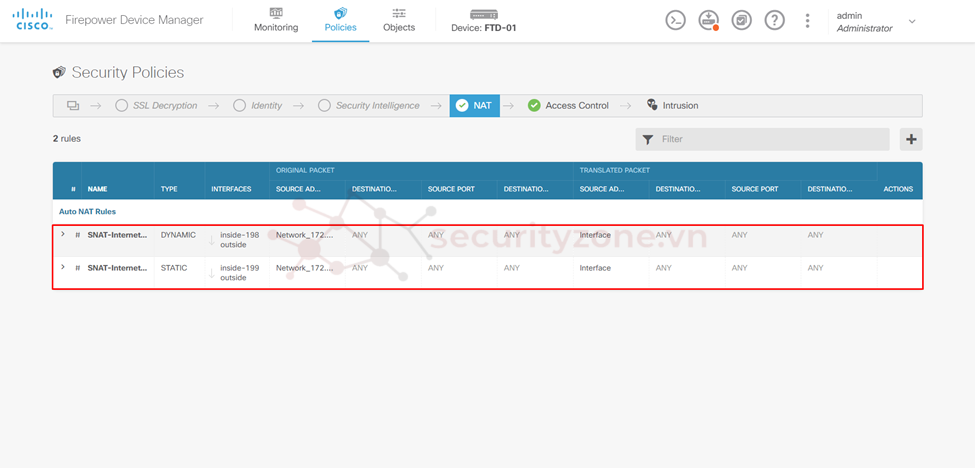

Sau khi thực hiện tương tự cho subnet 172.31.199.0/24 sẽ được kết quả như hình.

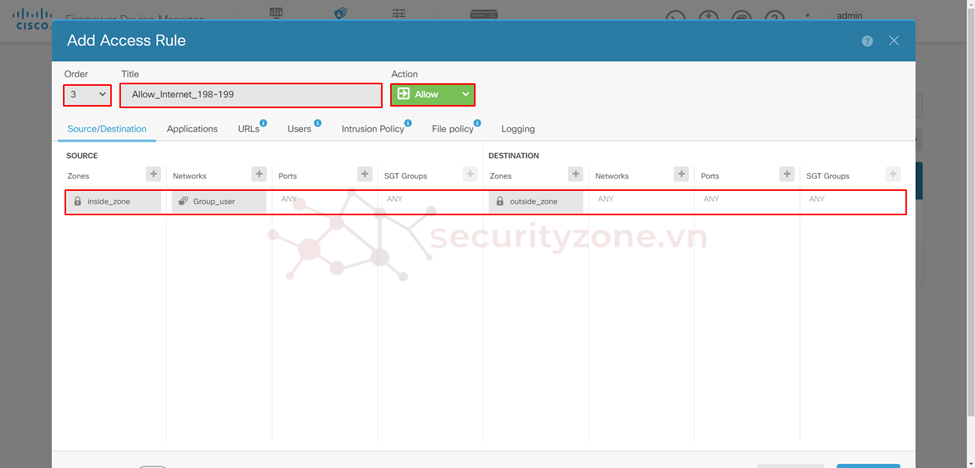

Sau khi đã tạo NAT rule, để hoạt động cần phải tạo thêm Access control policy cho phép các subnet trong Group_user (172.31.198.0/24 và 172.31.199.0/24) có thể truy cập ra ngoài vùng ouside_zone thông qua policy bên dưới.

Kiểm tra hoạt động NAT thấy được các PC trong 2 subnet trên có thể truy cập được internet.

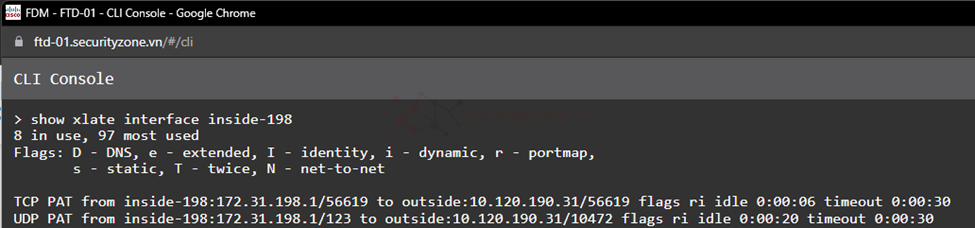

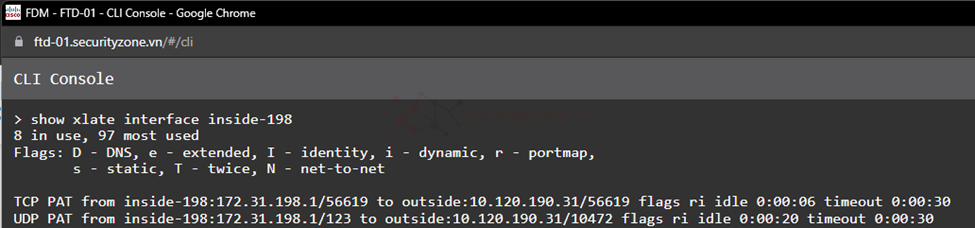

Kiểm tra thông tin NAT trên cisco FTD thông qua CLI bằng lệnh show xlate interface inside-198 thấy được địa chỉ thuộc subnet 172.31.198.0/24 sẽ được ánh xạ ra bên ngoài internert thông qua IP 10.120.190.31.

Tiếp theo định nghĩa object sẽ ánh xạ cho host được tạo ở trên.

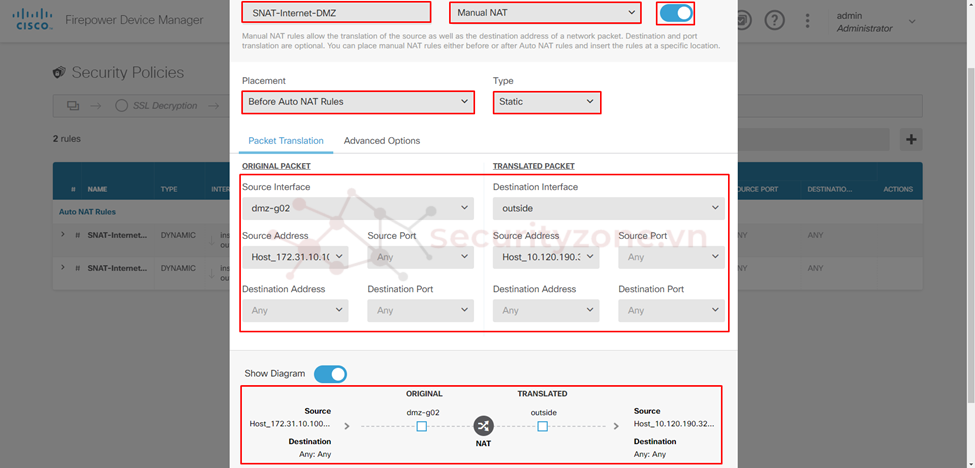

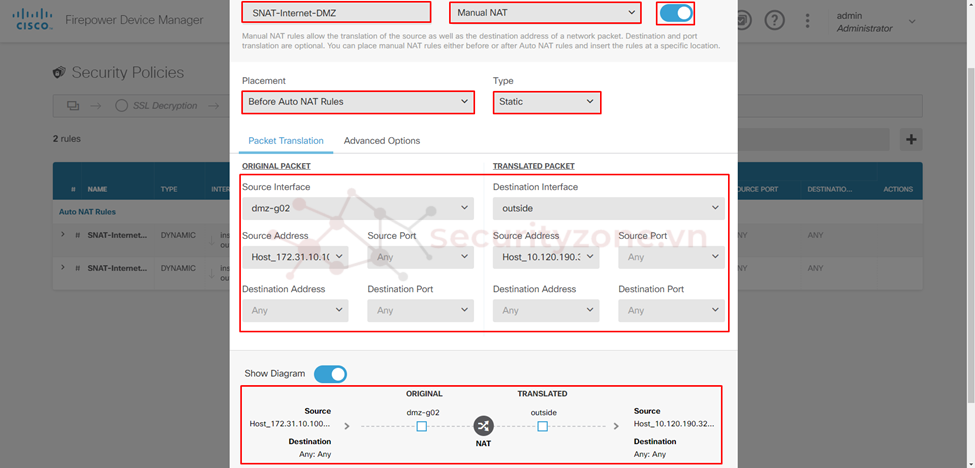

Tiến hành tạo NAT rule theo kiểu Manual NAT với type Static và sau đó chỉ ra host sẽ được ánh xạ sau khi NAT như hình bên dưới ở phần Source Address.

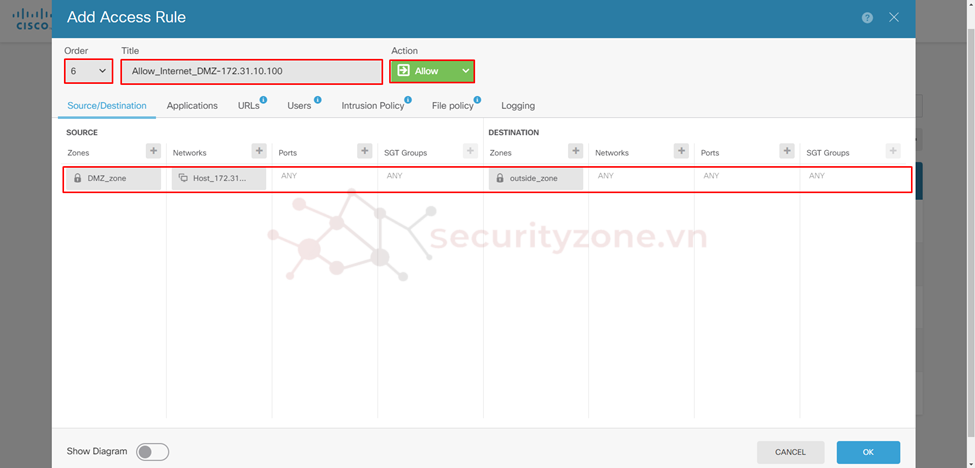

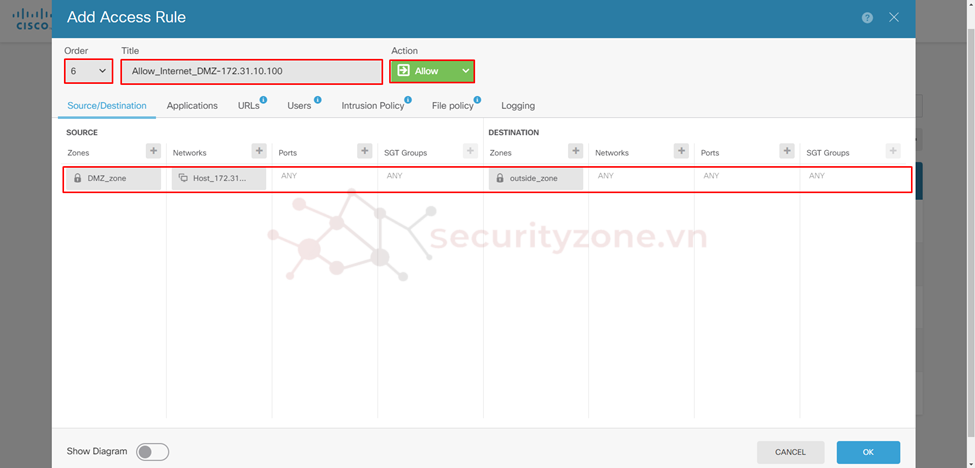

Tạo Access Control Policy cho phép host có thể truy cập ra ngoài vùng ouside_zone thông qua policy bên dưới.

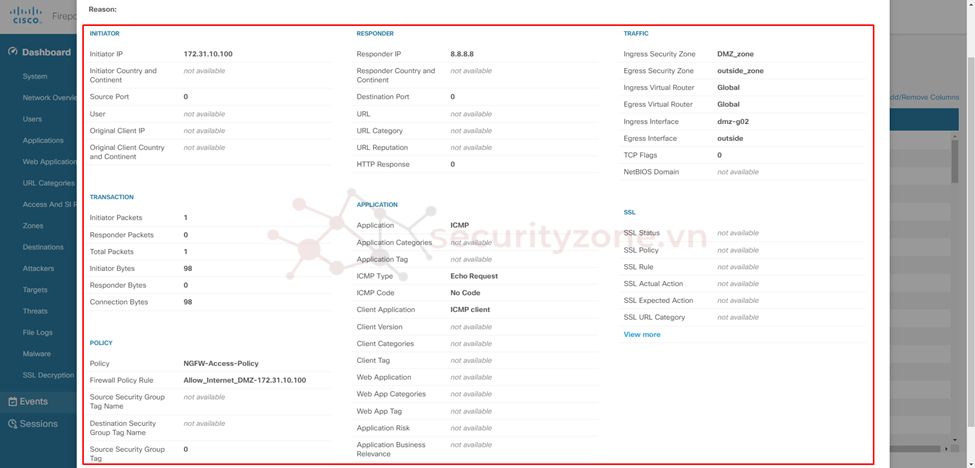

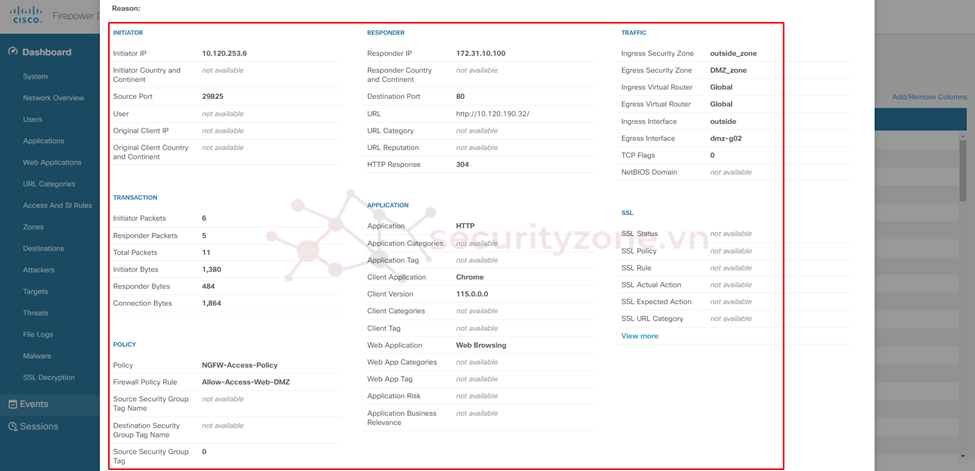

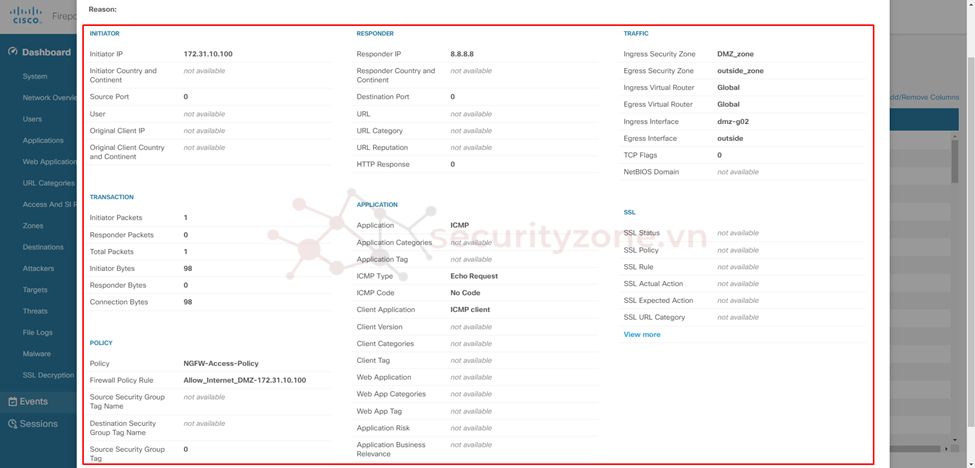

Vào phần Monitoring > Events > Connections để kiểm tra host đã match với policy tạo trong phần Access Control Policy.

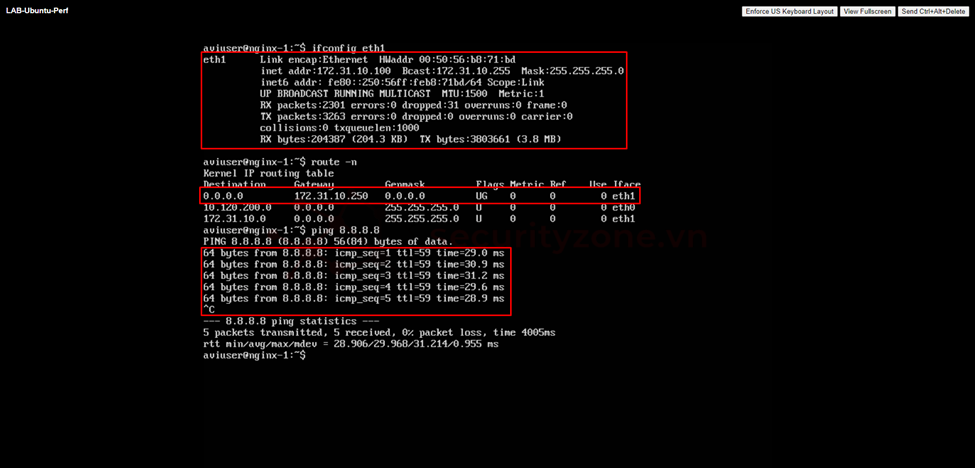

Kiểm tra thấy host đã có thể truy cập được internet.

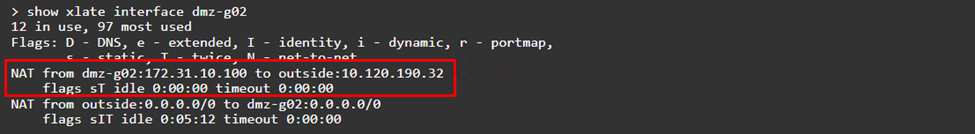

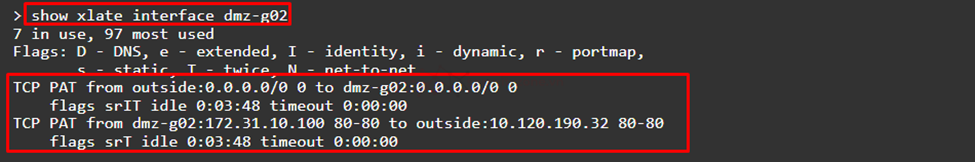

Kiểm tra thông tin NAT trên cisco FTD thông qua CLI bằng lệnh show xlate interface dmz-g02 thấy được địa chỉ host đã được ánh xạ với IP 10.120.190.32 khi kết nối với các địa chỉ bên ngoài.

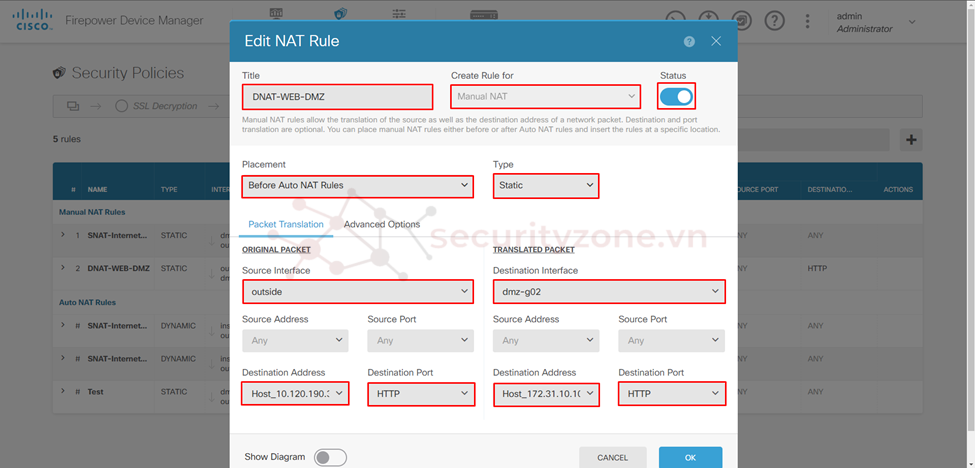

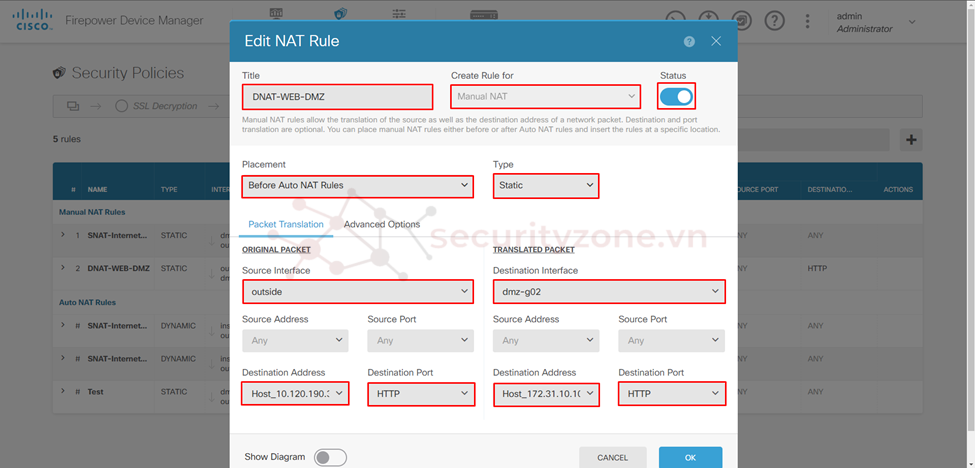

Để cấu hình port forwarding trên cisco FTD được quản lý thông qua FDM tiến vào phần Policies > NAT tiến hành tạo rule với loại Manual NAT và Type là Static. Chọn thông tin Destination trong phần gói tin gốc là địa chỉ WEB server sau public (người dùng bên ngoài truy cập) thông qua cổng ouside với giao thức HTTP, sẽ được ánh xạ thành địa chỉ nội bộ của WEB server thông qua cổng dmz và giao thức HTTP.

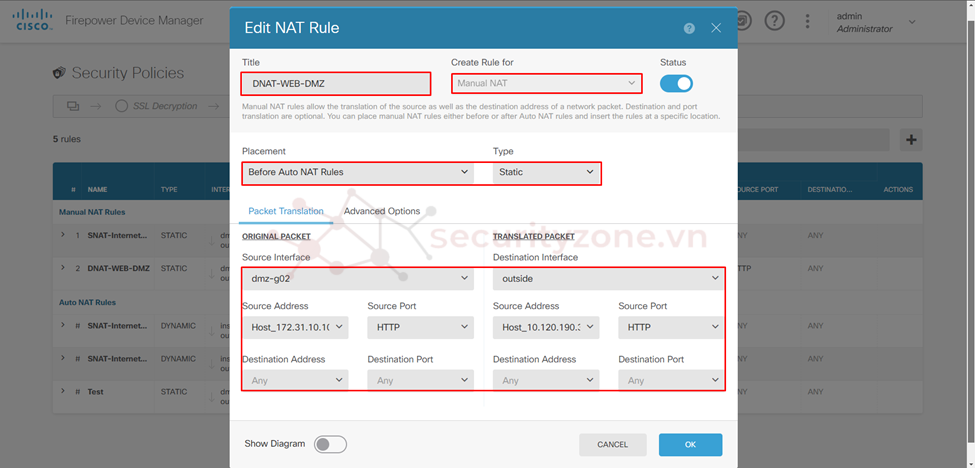

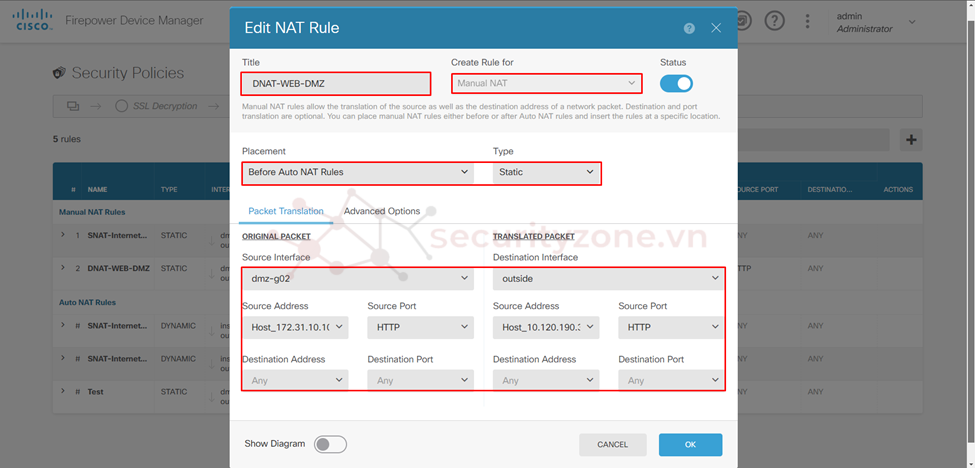

Có thể thực hiện cách khác để cấu hình port forwarding như hình bên dưới, kết quả mang lại đều giống nhau.

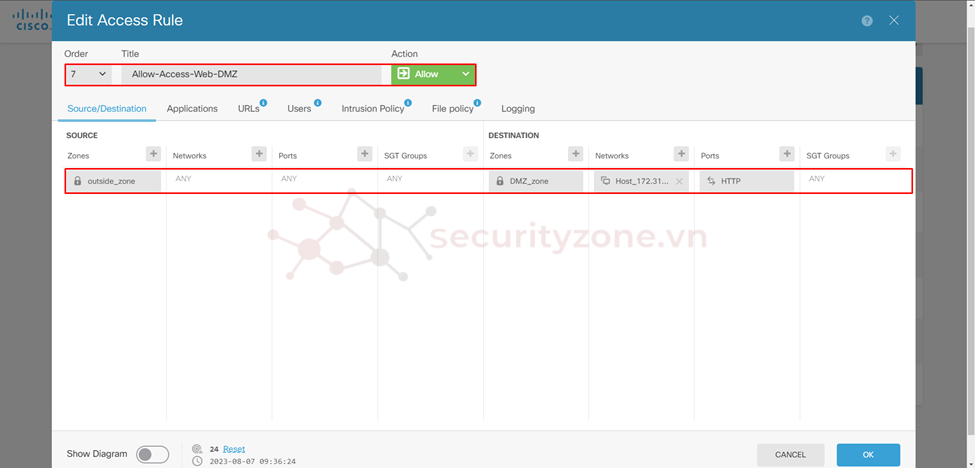

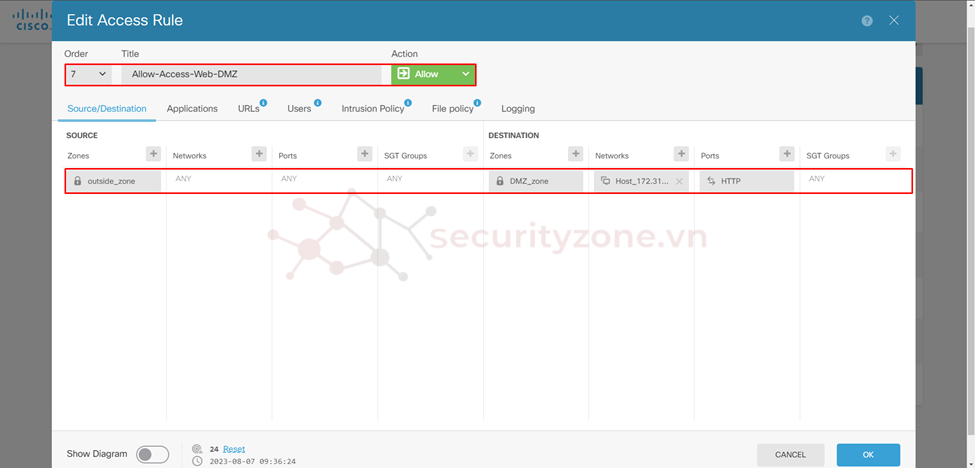

Sau đó tiến hành tạo Access Control Policy cho phép các kết nối bên ngoài có thể truy cập tới IP của Web server bên trong thông qua giao thức HTTP.

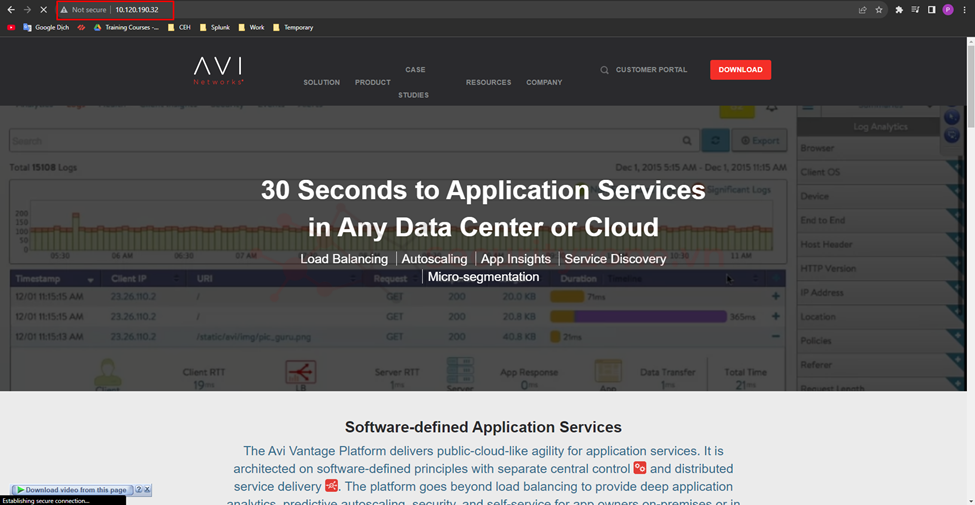

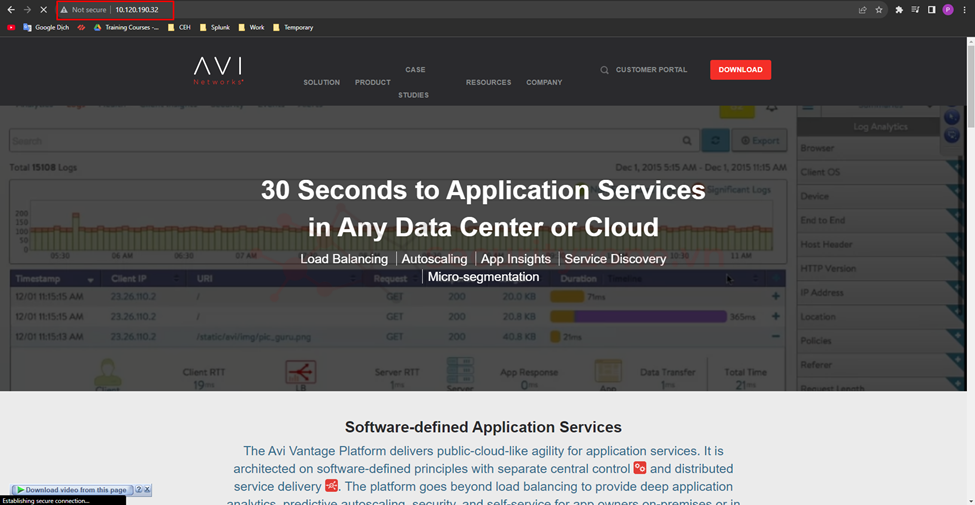

Kiểm tra từ kết nối bên ngoài có thể truy cập được web của WEB server bên trong như hình bên đưới.

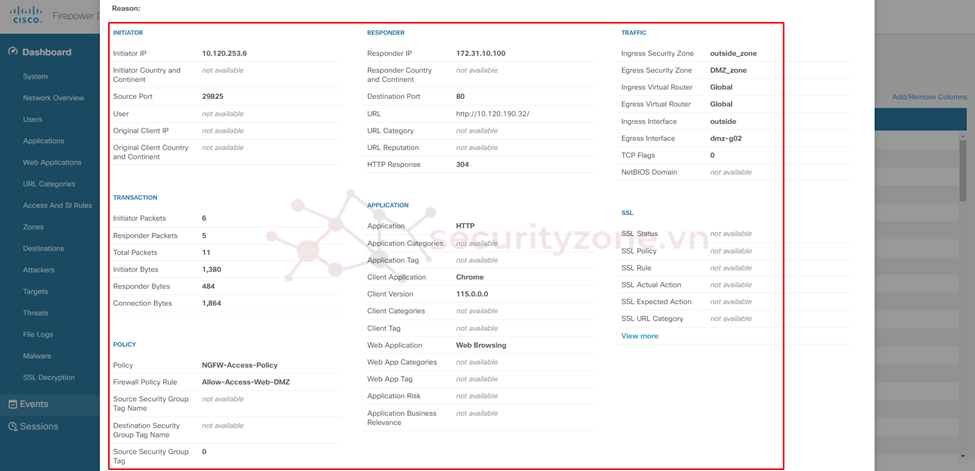

Kiểm tra trong phần Monitoring > Events > Connections thấy được các kết nối từ bên ngoài đã match với policy cho phép truy cập tới Web server bên trong.

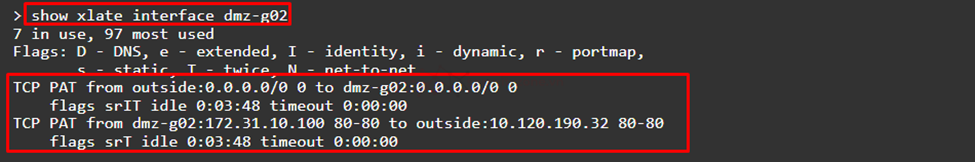

Kiểm tra thông tin NAT trên cisco FTD thông qua CLI bằng lệnh show xlate interface dmz-g02 thấy được địa chỉ Web server với port 80 đã được ánh xạ thành IP 10.120.190.32 với port 80.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Access Control Policy trên Cisco FTD thông qua FDM

II.1. Cấu hình Object trên cisco FTD

II.2. Cấu hình Access Control Policy

III. Cấu hình NAT trên Cisco FTD thông qua FDM

[LAB-2] Cấu hình Access Control Policy và NAT trên Cisco FTD (Phần 2)

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)III. Cấu hình NAT trên Cisco FTD thông qua FDM

NAT là viết tắt của Network Address Translation, là một kỹ thuật chuyển đổi địa chỉ IP từ một mạng này sang một mạng khác. NAT hoạt động bằng cách ánh xạ các địa chỉ IP nội bộ (private IP) sang các địa chỉ IP public. Khi một thiết bị trong mạng nội bộ muốn kết nối với một thiết bị trên mạng internet, nó sẽ gửi một yêu cầu đến thiết bị NAT. Thiết bị NAT sẽ ánh xạ địa chỉ IP nội bộ của thiết bị sang một địa chỉ IP public và sau đó gửi yêu cầu đến thiết bị trên internet. Khi thiết bị trên mạng internet phản hồi, thiết bị NAT sẽ ánh xạ địa chỉ IP public của thiết bị sang địa chỉ IP nội bộ và sau đó gửi phản hồi đến thiết bị trong mạng nội bộ.

NAT được phân chia làm 2 loại chính:

- Source NAT (SNAT): là một loại NAT trong đó địa chỉ IP nguồn của một gói tin được thay đổi. SNAT thường được sử dụng để tiết kiệm địa chỉ IP public. Ví dụ: nếu một mạng nội bộ có 100 máy tính nhưng chỉ có 1 địa chỉ IP public, thì SNAT có thể được sử dụng để thay đổi địa chỉ IP nguồn của các gói tin được gửi từ các máy tính trong mạng nội bộ thành một địa chỉ IP public duy nhất.

- Destination NAT (DNAT: là một loại NAT trong đó địa chỉ IP đích của một gói tin được thay đổi. DNAT thường được sử dụng để truy cập các dịch vụ trên mạng internet từ các máy tính trong mạng nội bộ. Ví dụ: nếu một máy tính trong mạng nội bộ muốn truy cập vào một trang web trên mạng internet, nhưng trang web đó chỉ được truy cập từ một địa chỉ IP cụ thể, thì DNAT có thể được sử dụng để thay đổi địa chỉ IP đích của gói tin thành địa chỉ IP của máy chủ web.

- Policy NAT: Policy NAT là một loại NAT trong đó lưu lượng truy cập được ánh xạ dựa trên các quy tắc nhất định. Ví dụ: bạn có thể cấu hình Policy NAT để ánh xạ tất cả lưu lượng truy cập HTTP đến máy chủ web của bạn sang một địa chỉ IP public cụ thể.

- Identity NAT: Identity NAT là một loại NAT trong đó không có ánh xạ nào được thực hiện. Identity NAT được sử dụng khi bạn muốn các máy tính trong mạng nội bộ có thể truy cập các máy tính khác trong mạng nội bộ mà không cần NAT.

Đối với SNAT cisco FTD chia ra thành các loại nhỏ như sau:- Static NAT: Static NAT là loại NAT trong đó địa chỉ IP nguồn và địa chỉ IP đích được ánh xạ một cách cố định với nhau. Ví dụ: bạn có thể cấu hình Static NAT để ánh xạ địa chỉ IP nguồn 192.168.1.100 sang địa chỉ IP đích 10.0.0.10.

- Dynamic NAT: Dynamic NAT là loại NAT trong đó địa chỉ IP nguồn được ánh xạ sang một địa chỉ IP đích từ một nhóm địa chỉ IP đích. Ví dụ: bạn có thể cấu hình Dynamic NAT để ánh xạ bất kỳ địa chỉ IP nguồn nào trong mạng 192.168.1.0/24 sang một địa chỉ IP đích từ mạng 10.0.0.0/24.

- PAT (Port Address Translation): PAT là một loại NAT trong đó nhiều địa chỉ IP nguồn được ánh xạ sang một địa chỉ IP đích duy nhất. PAT thường được sử dụng khi có nhiều máy tính trong mạng nội bộ cần truy cập Internet, nhưng chỉ có một địa chỉ IP public.

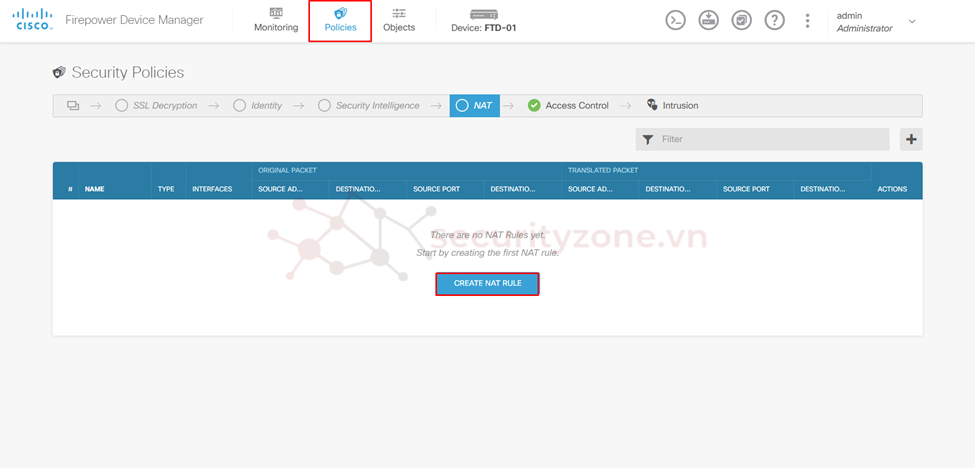

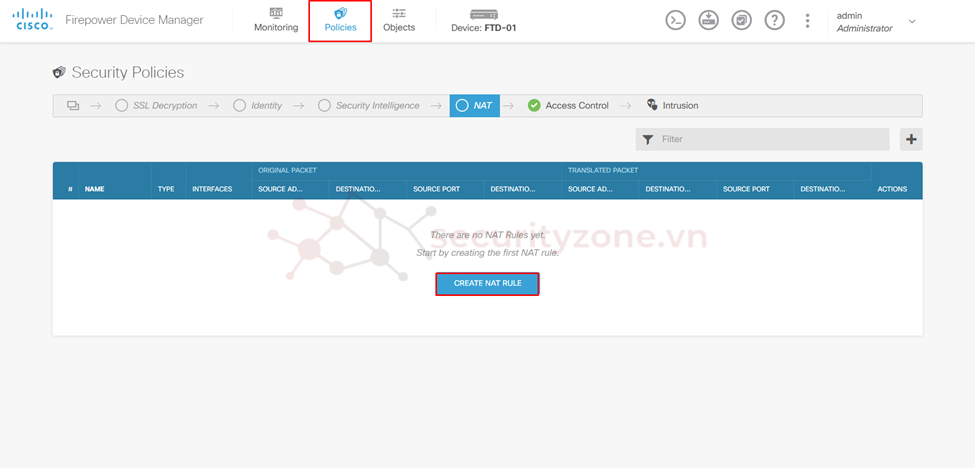

Để cấu hình NAT policy trên cisco FTD trước tiên cần tạo các object liên quan đến các subnet, host hoặc range sẽ được sử dụng trong NAT (tham khảo link sau để tạo object network). Sau đó tiến hành vào Polices > NAT > CREATE NAT RULE để tiến hành cấu hình NAT trên cisco FTD được quản lý thông qua FDM.

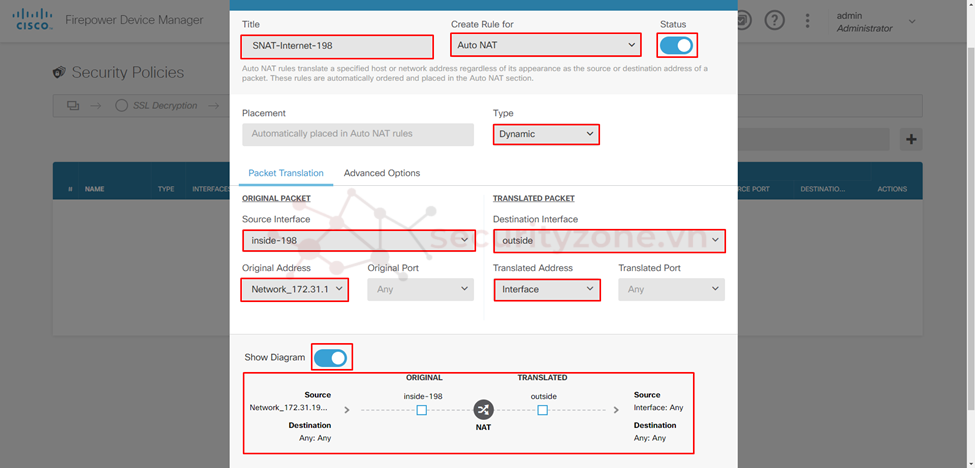

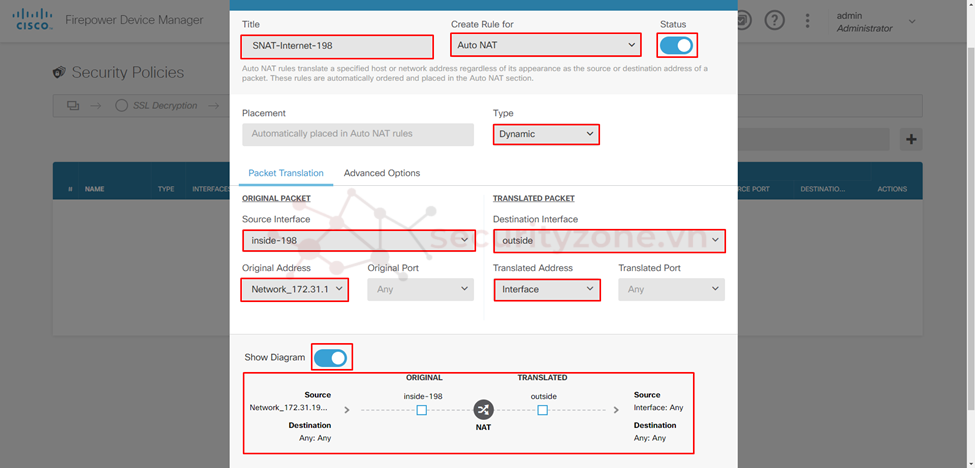

Tại đây tiến hành điền các thông tin sau:

- Title: Tên của NAT.

- Create Rule For: chọn kiểu NAT rule có 2 loại Auto NAT (tự động ánh xạ một host hoặc subnet được chỉ định không quan tâm nó là địa chỉ nguồn hay địa chỉ đích của gói tin) và Manual NAT (cho phép thay đổi địa chỉ nào sẽ được ánh xạ có thể là địa chỉ nguồn hoặc địa chỉ đích)

- Placement: vị trí của NAT policy (tương tự như access control policy sẽ ưu tiên xử lý từ trên xuống) thường được dùng cho manual NAT để sắp xếp vị trí của nó so với Auto NAT rule.

- Type: Dynamic (tự động chọn địa chỉ được ánh xạ từ nhóm địa chỉ hoặc kết hợp địa chỉ IP/cổng khi triển khai PAT) hoặc Static (xác định chính xác địa chỉ IP/cổng được ánh xạ)

- ORIGINAL PACKET: gói tin ở trạng thái gốc chưa được ánh xạ. Gồm các thuộc tính Source Interface, Source Address, Source Port, Destination Address, Destination Port tùy thuộc vào loại NAT (Auto NAT hay Manual NAT các thuộc tính này sẽ khác nhau)

- TRANSLATED PACKET: gói tin sau khi được ánh xạ. Gồm các thuộc tính Source Interface, Source Address, Source Port, Destination Address, Destination Port tùy thuộc vào loại NAT (Auto NAT hay Manual NAT các thuộc tính này sẽ khác nhau)

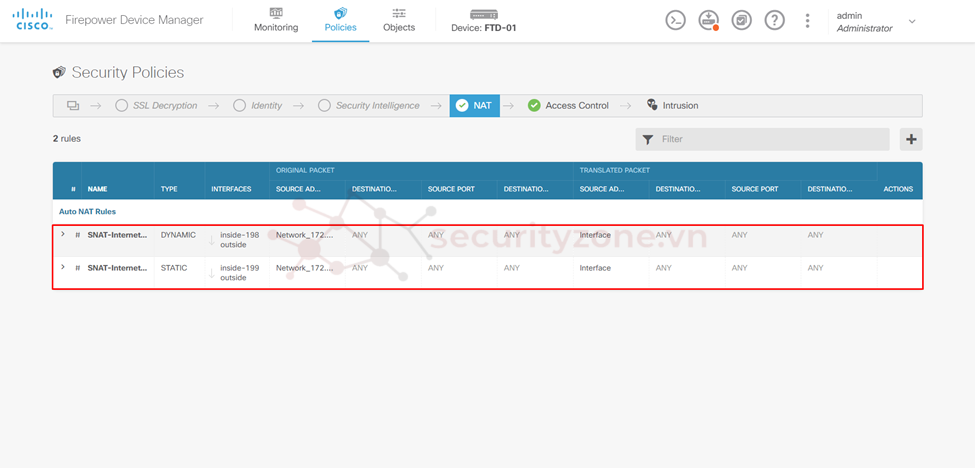

Sau khi thực hiện tương tự cho subnet 172.31.199.0/24 sẽ được kết quả như hình.

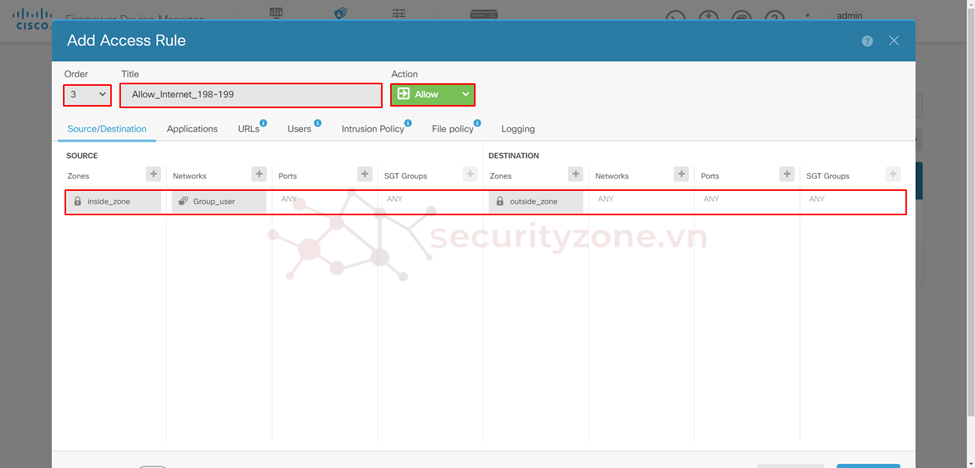

Sau khi đã tạo NAT rule, để hoạt động cần phải tạo thêm Access control policy cho phép các subnet trong Group_user (172.31.198.0/24 và 172.31.199.0/24) có thể truy cập ra ngoài vùng ouside_zone thông qua policy bên dưới.

Kiểm tra hoạt động NAT thấy được các PC trong 2 subnet trên có thể truy cập được internet.

Kiểm tra thông tin NAT trên cisco FTD thông qua CLI bằng lệnh show xlate interface inside-198 thấy được địa chỉ thuộc subnet 172.31.198.0/24 sẽ được ánh xạ ra bên ngoài internert thông qua IP 10.120.190.31.

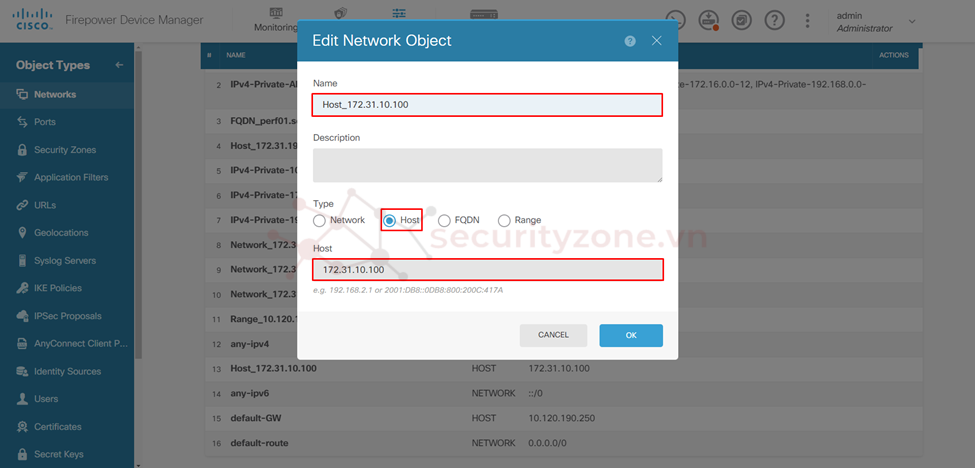

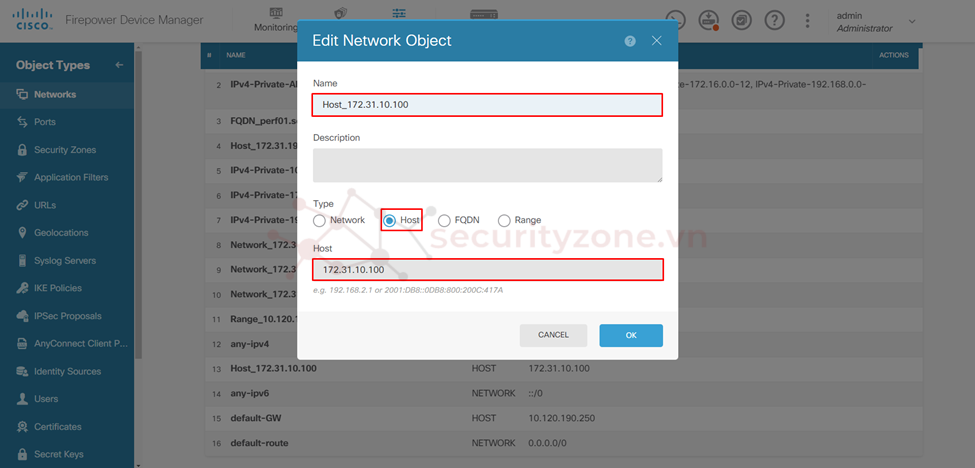

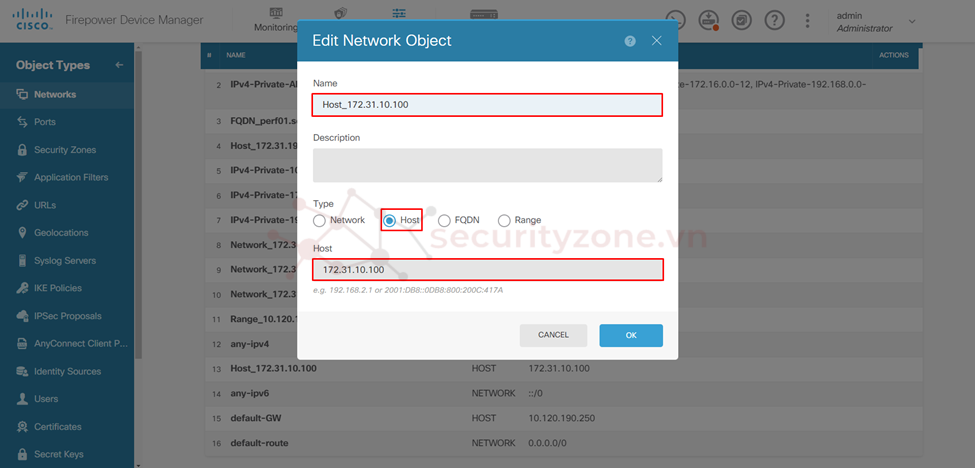

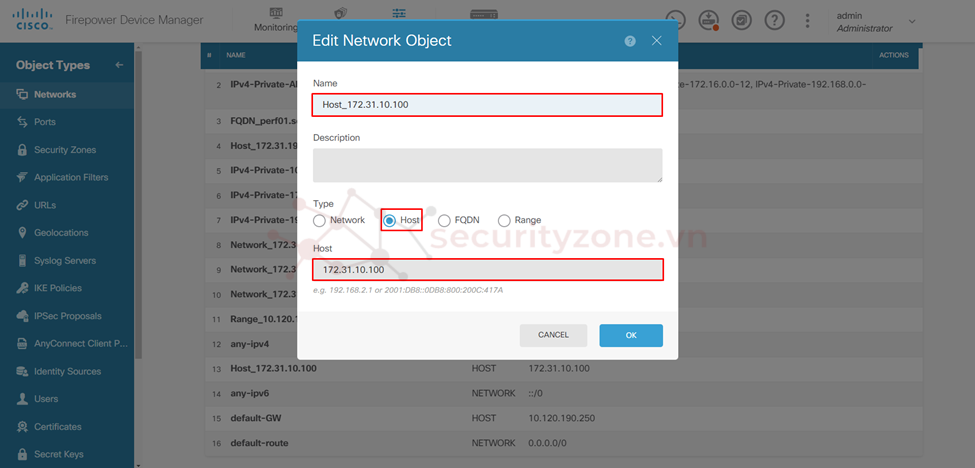

Đối với SNAT static NAT cũng thực hiện tương tự nhưng trước hết cần định nghĩa object của host cần được NAT.

Tiếp theo định nghĩa object sẽ ánh xạ cho host được tạo ở trên.

Tiến hành tạo NAT rule theo kiểu Manual NAT với type Static và sau đó chỉ ra host sẽ được ánh xạ sau khi NAT như hình bên dưới ở phần Source Address.

Tạo Access Control Policy cho phép host có thể truy cập ra ngoài vùng ouside_zone thông qua policy bên dưới.

Vào phần Monitoring > Events > Connections để kiểm tra host đã match với policy tạo trong phần Access Control Policy.

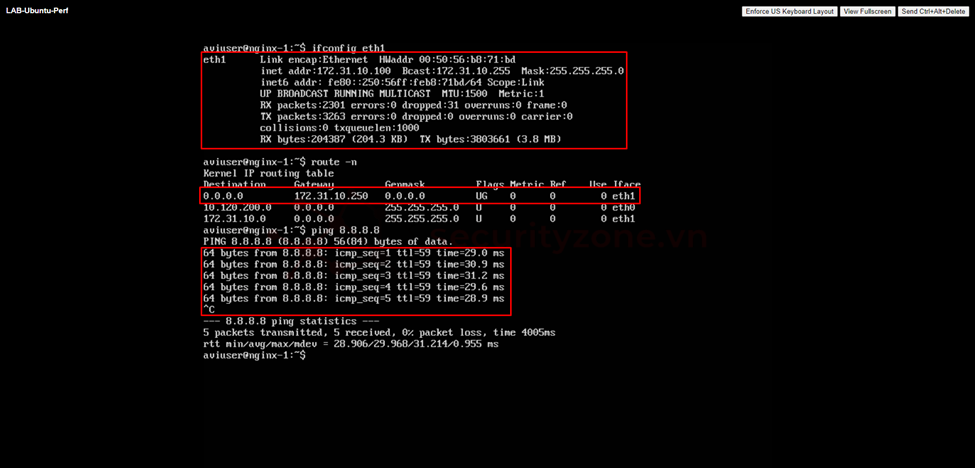

Kiểm tra thấy host đã có thể truy cập được internet.

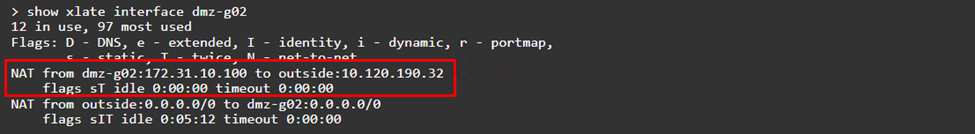

Kiểm tra thông tin NAT trên cisco FTD thông qua CLI bằng lệnh show xlate interface dmz-g02 thấy được địa chỉ host đã được ánh xạ với IP 10.120.190.32 khi kết nối với các địa chỉ bên ngoài.

Đối với DNAT cũng được chia làm 2 loại là: Static NAT và PAT (tương đương port forwarding) các hoạt động tương tự SNAT nhưng thây vì thay đổi địa chỉ nguồn sẽ tiến hành thay đổi địa chỉ đích.Để cấu hình port forwarding trên cisco FTD được quản lý thông qua FDM tiến vào phần Policies > NAT tiến hành tạo rule với loại Manual NAT và Type là Static. Chọn thông tin Destination trong phần gói tin gốc là địa chỉ WEB server sau public (người dùng bên ngoài truy cập) thông qua cổng ouside với giao thức HTTP, sẽ được ánh xạ thành địa chỉ nội bộ của WEB server thông qua cổng dmz và giao thức HTTP.

Có thể thực hiện cách khác để cấu hình port forwarding như hình bên dưới, kết quả mang lại đều giống nhau.

Sau đó tiến hành tạo Access Control Policy cho phép các kết nối bên ngoài có thể truy cập tới IP của Web server bên trong thông qua giao thức HTTP.

Kiểm tra từ kết nối bên ngoài có thể truy cập được web của WEB server bên trong như hình bên đưới.

Kiểm tra trong phần Monitoring > Events > Connections thấy được các kết nối từ bên ngoài đã match với policy cho phép truy cập tới Web server bên trong.

Kiểm tra thông tin NAT trên cisco FTD thông qua CLI bằng lệnh show xlate interface dmz-g02 thấy được địa chỉ Web server với port 80 đã được ánh xạ thành IP 10.120.190.32 với port 80.

Attachments

Last edited: