Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Security Intelligence trên Cisco FTD thông qua FDM

I. Giới thiệu về mô hình bài Lab

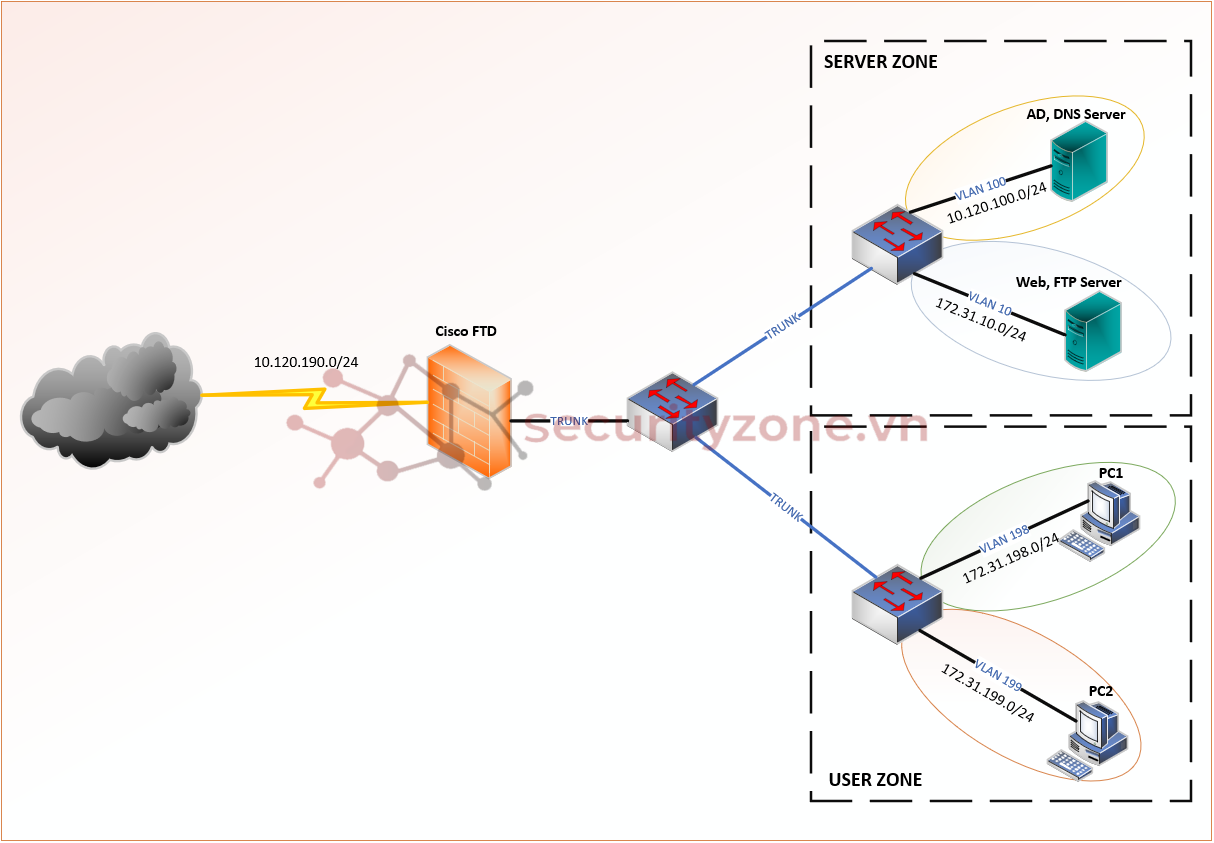

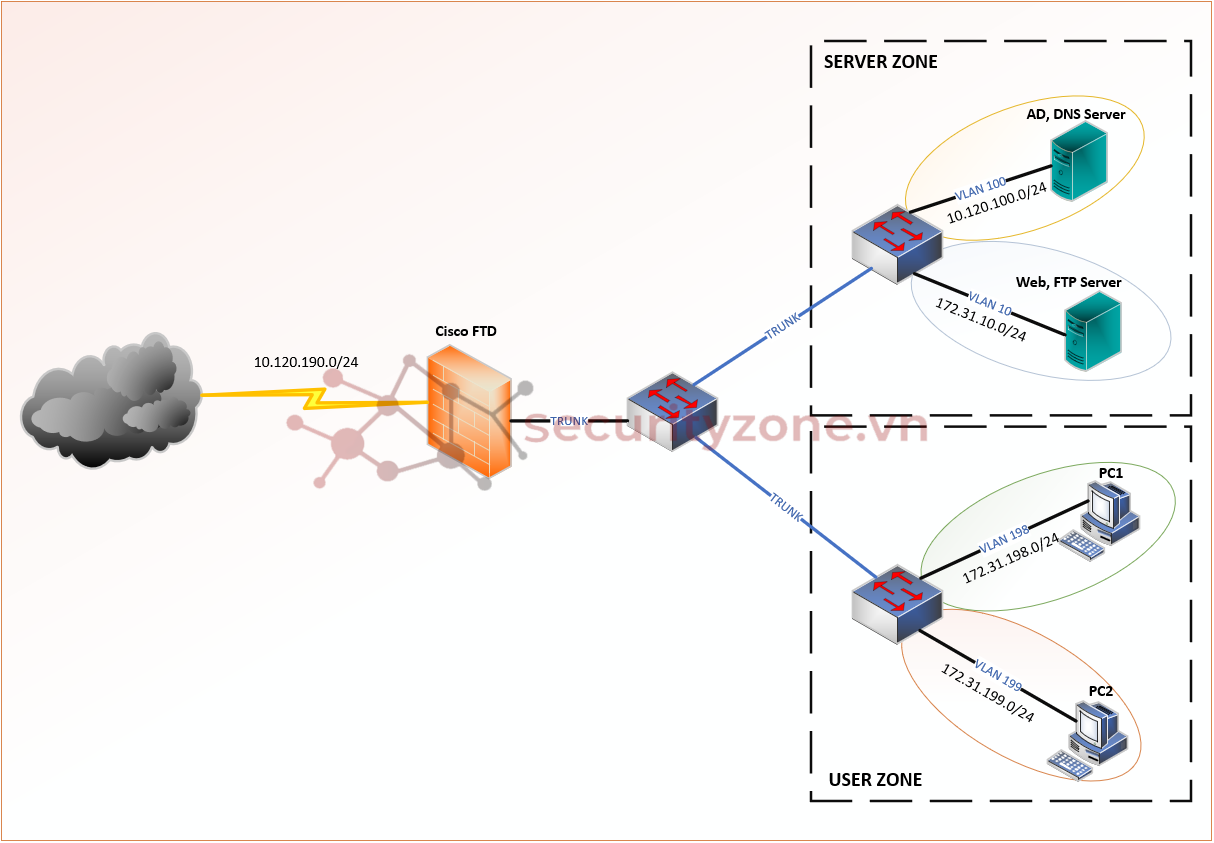

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình Security Intelligence trên Cisco FTD thông qua FDM

Security Intelligence, threat intelligence hay cyber threat intelligence là một công cụ quan trọng trong việc ngăn chặn các cuộc tấn công mạng. Security Intelligence sử dụng các nguồn cấp thông tin (Security Intelligence feed) được cập nhật thường xuyên để hệ thống có đủ thông tin để tiến hành lọc traffic mạng. Chính sách Security Intelligence cung cấp khả năng giảm traffic truy cập không mong muốn dựa trên địa chỉ IP nguồn/đích hoặc URL đích một cách sớm nhất trước cả các chính sách khác được định nghĩa trong phần rule giúp giảm lượng tài nguyên hệ thống được sử dụng. Security Intelligence sử dụng thông tin tình báo về reputation để nhanh chóng chặn các kết nối đến hoặc từ địa chỉ IP, URL và tên miền.

Cisco FTD sử dụng cisco Talos như một Security Intelligence để cung cấp các feed để hệ thống có thể tiến hành lọc các traffic mạng. Các chính sách Security Intelligence là một phần của Access Control Policy nhưng ưu tiên hơn so với phần rule, có nghĩa là nếu traffic match rule block trong phần Security Intelligence thì nó sẽ bị block mặc dù trong phần rule của Access Control Policy.

Trong cisco FTD được quản lý thông qua FDM có 2 nguồn feed cho Security Intelligence rule:

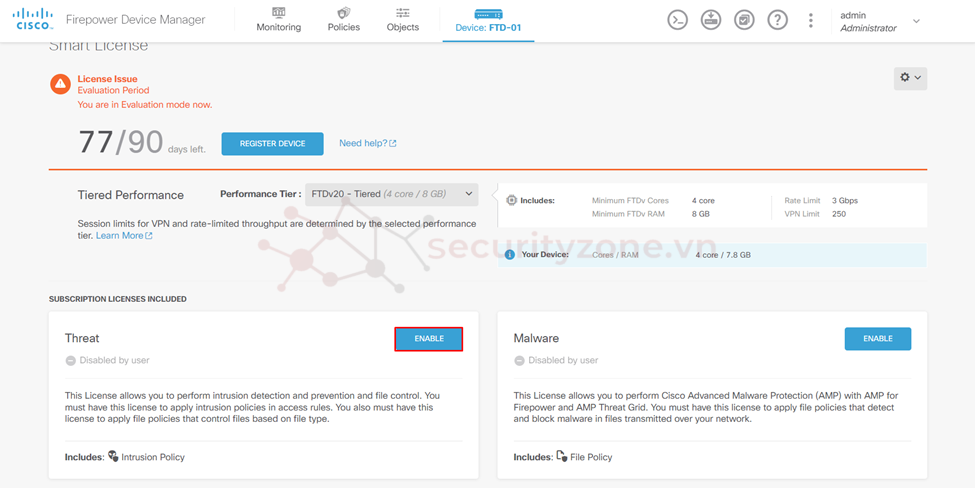

Tại phần Threat tiến hành chọn Enable để bật tính năng.

Sau đó để các feed có thể update tự động thông qua cisco talos cần vào phần Updates > View Configuration để cấu hình.

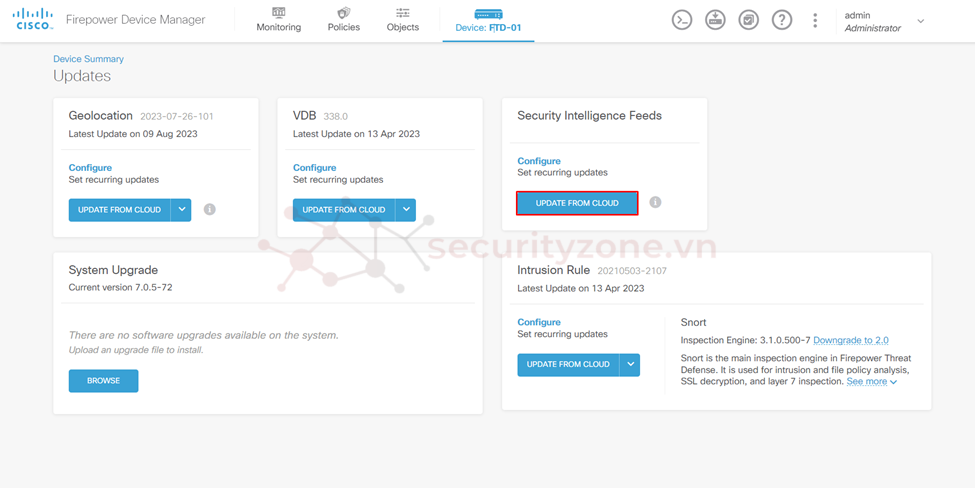

Để tiến hành update thủ công chọn UPDATE FROM CLOUD tại phần Security Intelligence Feeds.

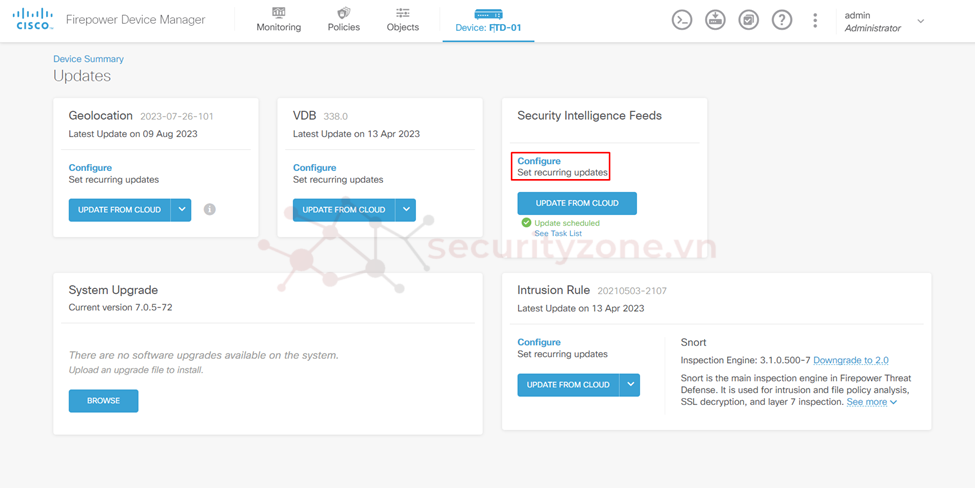

Ngoài ra, cũng có thể cấu hình để hệ thống tự động update trong phần Configure như hình bên dưới. Hỗ trợ update định kỳ theo giờ, ngày, tuần.

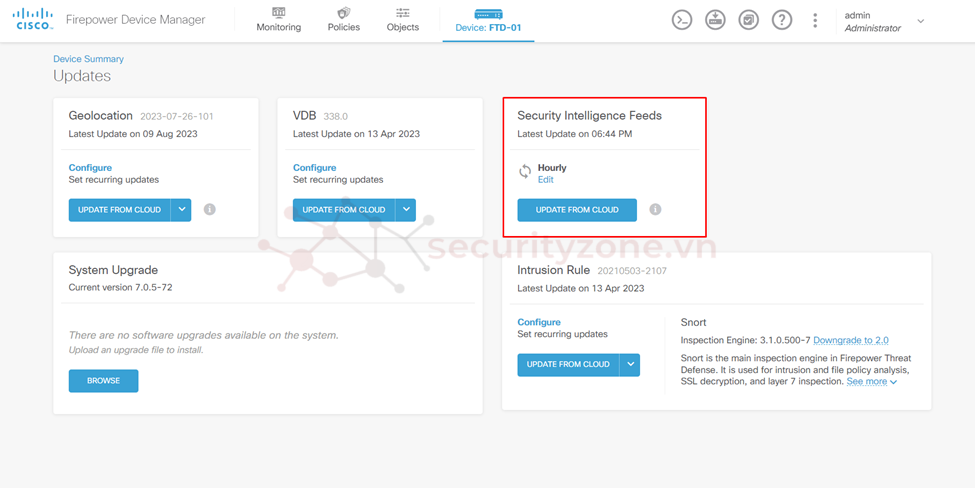

Sau khi hệ thống đã update Security Intelligence Feeds từ cisco talos sẽ thấy được thời gian Latest Update như hình bên dưới, lúc này đã có thể tận dụng các group được định nghĩa từ cisco talos để làm feed cho Security Intelligence rule.

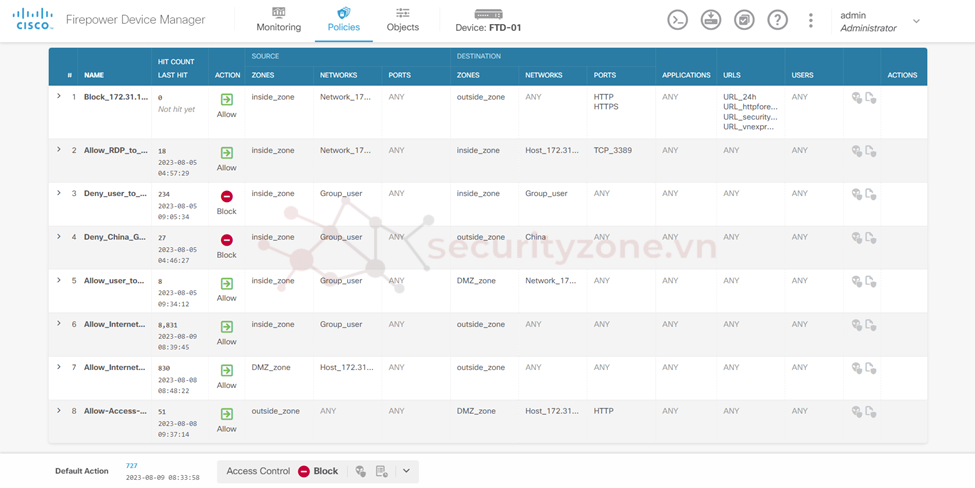

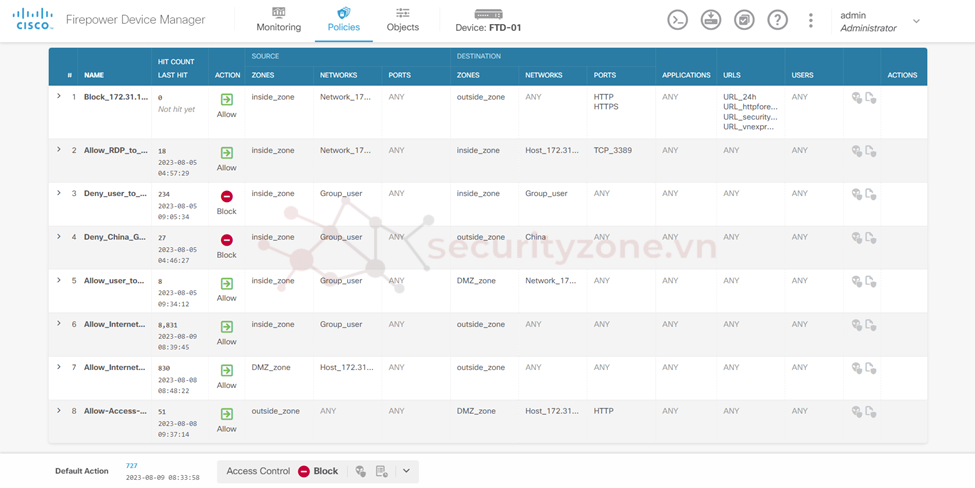

Như hình bên dưới cho thấy phần access control policy không hề có các rule block các traffic từ subnet 172.31.199.0/24 đi ra outside_zone. (để chứng minh độ ưu tiên của Security Intelligence rule trước access control policy rule)

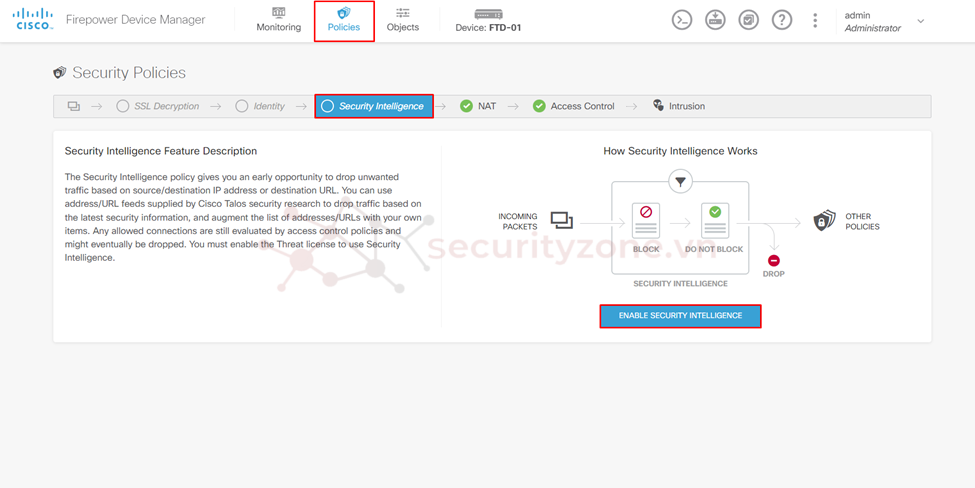

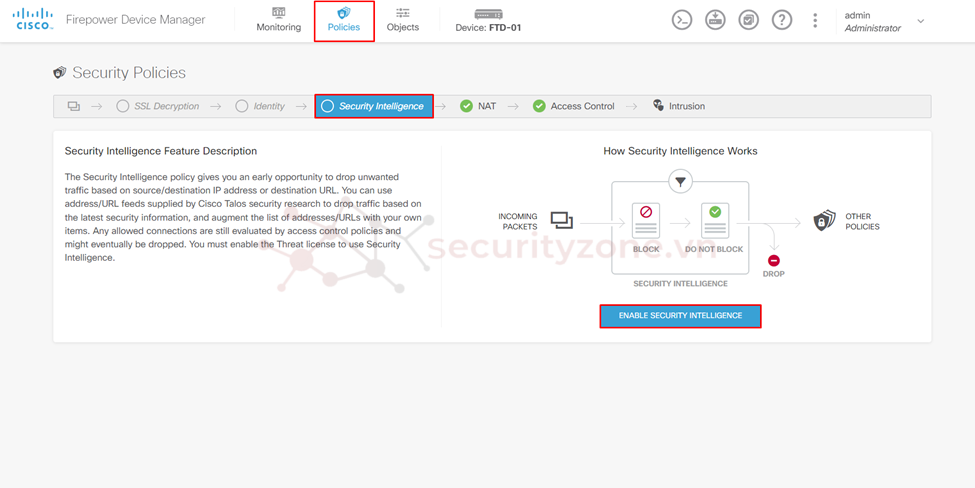

Để cấu hình Security Intelligence rule cần vào phần Policies > Security Intelligence > ENABLE SECURITY INTELLIGENCE (cần bật tính năng trước nếu không hệ thống sẽ không cho cấu hình)

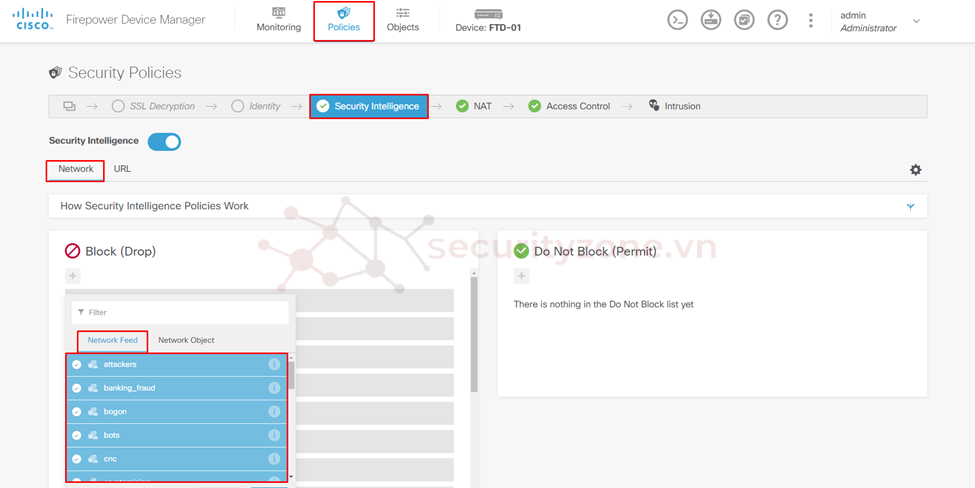

Tiếp theo tại phần Network quy định các feed dựa vào IP, sẽ tiến hành chọn action cho các feed đó được cấu hình chia làm 2 loại:

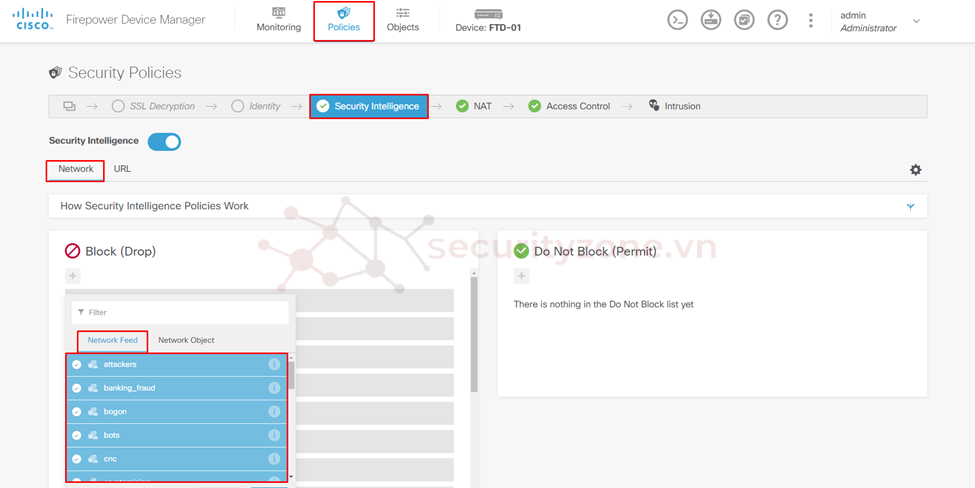

Tại đây chọn các group trong Network Feed với action là Block.

Lưu ý: nếu chọn action là Do Not Block (Permit) thì các traffic sẽ tiếp tục match với các rule trong phần access control policy

Thực hiện tương tự cho phần URL lúc này các feed sẽ dựa vào URL nhưng cũng chia làm các group trong URL feed giống với Network và action cũng tương tự.

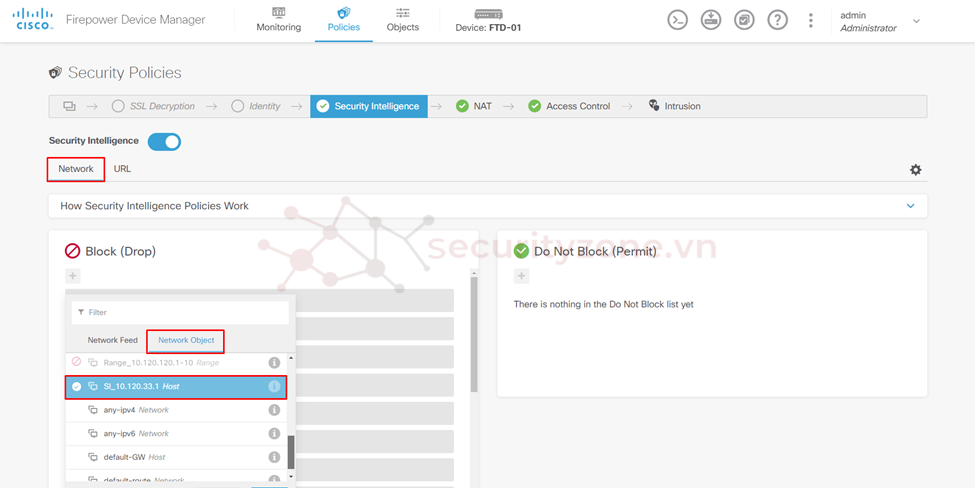

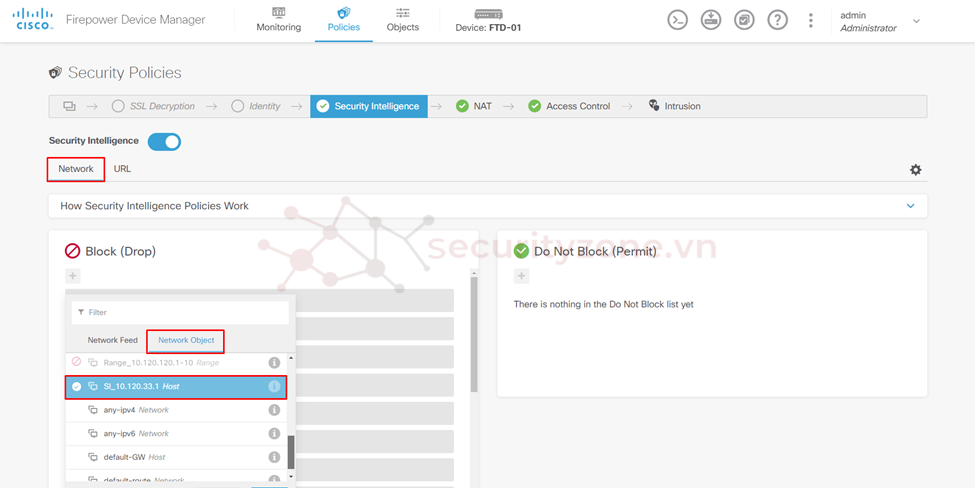

Để tự đinh nghĩa feed cho Security Intelligence rule tiến hành tạo các object về network cũng như URL sao đó vào phần Policies > Security Intelligence > Chọn Network để apply các object network với action phù hợp. (Không hỗ trợ object range ip và FQDN)

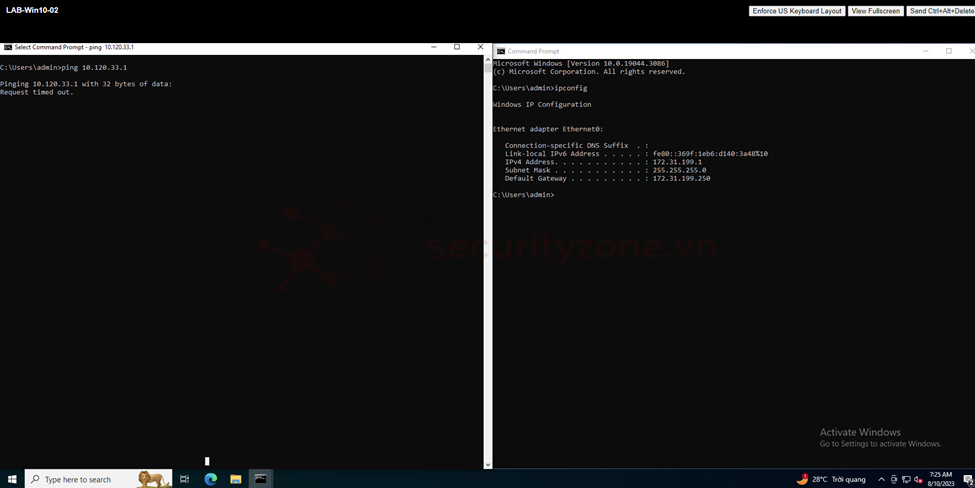

Kiểm tra từ PC thuộc subnet 172.31.199.0/24 sẽ không thể kết nối tới địa chỉ 10.120.33.1 thông qua IP.

Kiểm tra cisco FTD vào phần Monitoring > Events > Security Intelligence sẽ thấy được các traffic match với rule được cấu hình.

Tương tự cho phần URL trước hết cần phải tạo URL object, sau đó trong phần Security Intelligence chọn tab URL sau đó chọn URL Object đã cấu hình cho http://httpforever.com/ với action block.

Lưu ý: đối với các URL sử dụng giao thức HTTPS cần phải cấu hình thêm tính năng SSL Decryption.

Kiểm tra từ PC thuộc subnet 172.31.199.0/24 sẽ không thể kết nối tới địa chỉ URL http://httpforever.com/ lúc này sẽ thấy không thể truy cập URL nhưng vẫn có thể ping tới được do phần Security Intelligence cho URL chỉ chặn URL nếu muốn chặn luôn tất cả thì cần cấu hình trong tab Network của Security Intelligence rule.

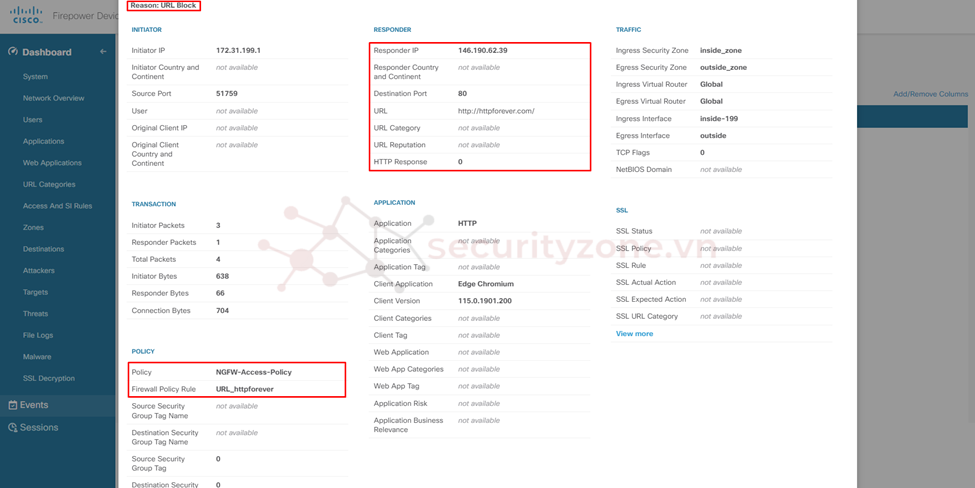

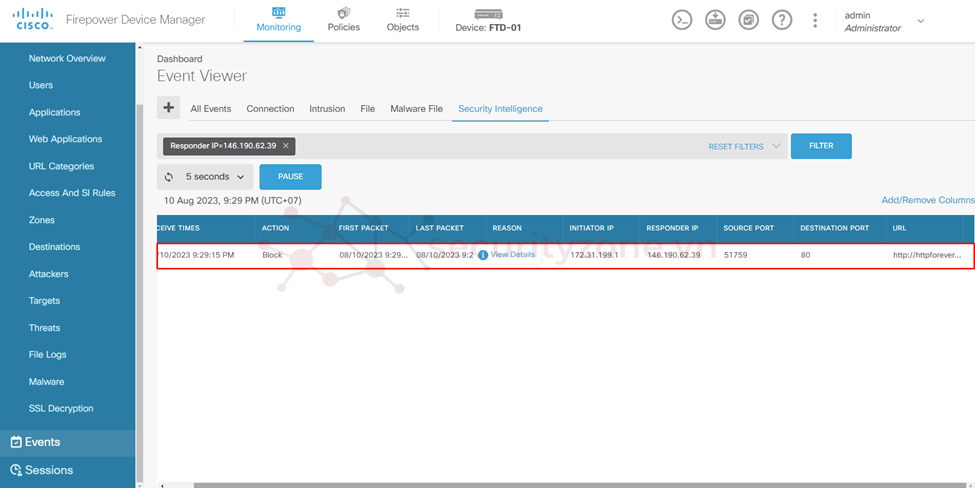

Kiểm tra cisco FTD vào phần Monitoring > Events > Security Intelligence sẽ thấy được các traffic match với rule được cấu hình.

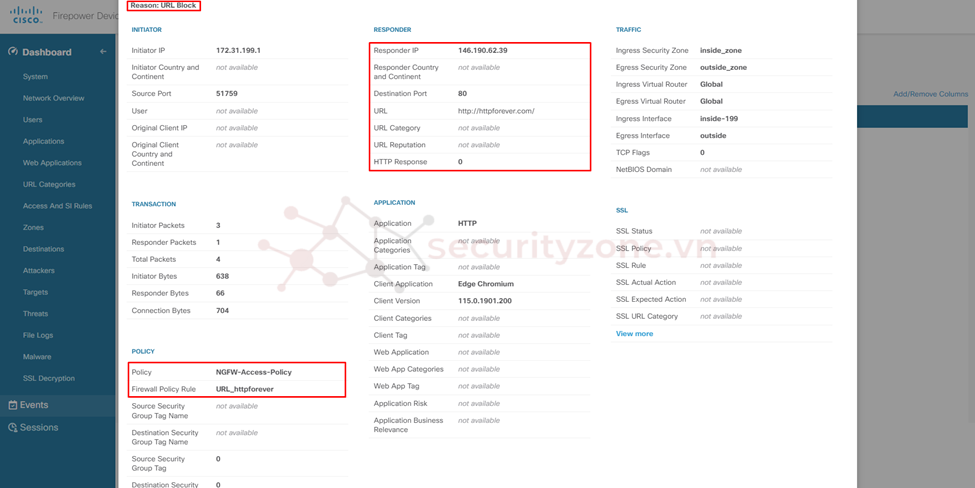

Để xem chi tiết event chọn vào View Details lúc này các thông tin về kết nối sẽ hiển thị chi tiết như hình bên dưới.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Security Intelligence trên Cisco FTD thông qua FDM

[LAB-4] Cấu hình Security Intelligence trên Cisco FTD

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 10.120.100.0/24 và 172.31.10.0/24

Yêu cầu của bài Lab:

- Enable tính năng Security Intelligence trên cisco FTD được quản lý thông qua FDM.

- Cấu hình tính năng Security Intelligence chặn tất cả traffic của subnet 172.31.199.0/24 truy cập đến các network và URL feed được cisco FTD định nghĩa thông qua cisco talos.

- Cấu hình tính năng Security Intelligence chặn tất cả traffic của subnet 172.31.199.0/24 truy cập đến network 10.120.33.1 và URL http://httpforever.com/ object tự định nghĩa.

II. Cấu hình Security Intelligence trên Cisco FTD thông qua FDM

Security Intelligence, threat intelligence hay cyber threat intelligence là một công cụ quan trọng trong việc ngăn chặn các cuộc tấn công mạng. Security Intelligence sử dụng các nguồn cấp thông tin (Security Intelligence feed) được cập nhật thường xuyên để hệ thống có đủ thông tin để tiến hành lọc traffic mạng. Chính sách Security Intelligence cung cấp khả năng giảm traffic truy cập không mong muốn dựa trên địa chỉ IP nguồn/đích hoặc URL đích một cách sớm nhất trước cả các chính sách khác được định nghĩa trong phần rule giúp giảm lượng tài nguyên hệ thống được sử dụng. Security Intelligence sử dụng thông tin tình báo về reputation để nhanh chóng chặn các kết nối đến hoặc từ địa chỉ IP, URL và tên miền.

Cisco FTD sử dụng cisco Talos như một Security Intelligence để cung cấp các feed để hệ thống có thể tiến hành lọc các traffic mạng. Các chính sách Security Intelligence là một phần của Access Control Policy nhưng ưu tiên hơn so với phần rule, có nghĩa là nếu traffic match rule block trong phần Security Intelligence thì nó sẽ bị block mặc dù trong phần rule của Access Control Policy.

Trong cisco FTD được quản lý thông qua FDM có 2 nguồn feed cho Security Intelligence rule:

- Sử dụng các feed được cisco talos định nghĩa và được chia thành các group sau:

- Attackers: Máy quét và máy chủ đang hoạt động được biết đến với hoạt động độc hại bên ngoài.

- Banking_fraud: Các trang web tham gia vào các hoạt động lừa đảo liên quan đến ngân hàng điện tử.

- Bogon: Mạng Bogon và địa chỉ IP chưa phân bổ

- Bots: Các trang web lưu trữ và phân phối malware ở dạng nhị phân.

- CnC: Các trang web lưu trữ máy chủ chỉ huy và kiểm soát cho botnet.

- Cryptomining: Máy chủ cung cấp quyền truy cập từ xa vào pool và wallet nhằm mục đích đào tiền điện tử.

- Dga: Thuật toán malware được sử dụng để tạo một số lượng lớn tên miền đóng vai trò là điểm hẹn với command-and-control servers.

- Exploitkit: Bộ phần mềm được thiết kế để xác định các lỗ hổng phần mềm trong client.

- High_risk: Miền và tên máy chủ match với thuật toán bảo mật dự đoán OpenDNS từ biểu đồ bảo mật.

- Ioc: Các máy chủ được quan sát thấy có tham gia vào Indicators of Compromise (IOC)

- Link_sharing: Các trang web chia sẻ các tệp có bản quyền mà không được phép.

- Malicious : Các trang web thể hiện hành vi độc hại.

- Malware: Trang web lưu trữ tệp nhị phân của malware hoặc exploitkit.

- Newly_seen: Các miền gần đây đã được đăng ký hoặc chưa được nhìn thấy.

- Open_proxy: các proxy cho phép duyệt web ẩn danh.

- Open_relay: các open mail relays được biết là được sử dụng để gửi thư rác.

- Phishing: Các trang web lừa đảo.

- Response: Địa chỉ IP và URL đang tích cực tham gia vào hoạt động độc hại hoặc đáng ngờ.

- Spam: Máy chủ mail gửi các thư rác.

- Spyware: Các trang web được biết là có chứa, phục vụ hoặc hỗ trợ các hoạt động của phần mềm gián điệp và phần mềm quảng cáo.

- Suspicious: Các tệp có vẻ đáng ngờ và có các đặc điểm giống với phần mềm độc hại đã biết.

- Tor_exit_node: Các máy chủ được biết là cung cấp dịch vụ nút thoát cho mạng Tor Anonymizer.

- Sử dụng các feed được cấu hình thông qua các Object (Network và URL)

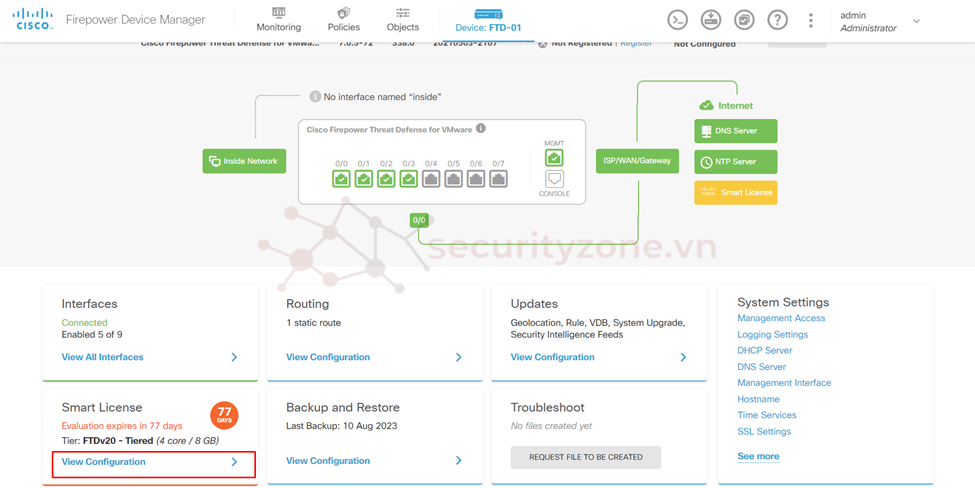

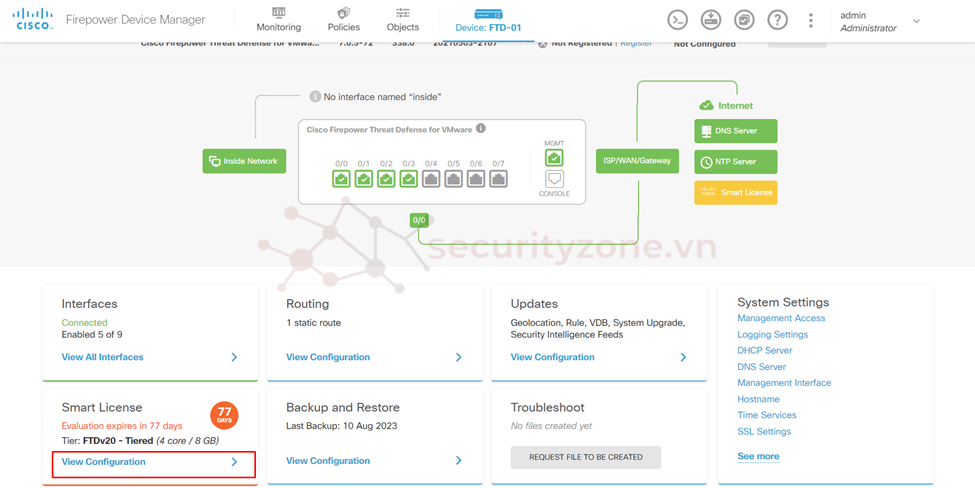

Mặc định tính năng Security Intelligence trên cisco FTD được quản lý thông qua FDM bị tắt, cần vào phần Device > Smart License > View Configuration để tiến hành bật.

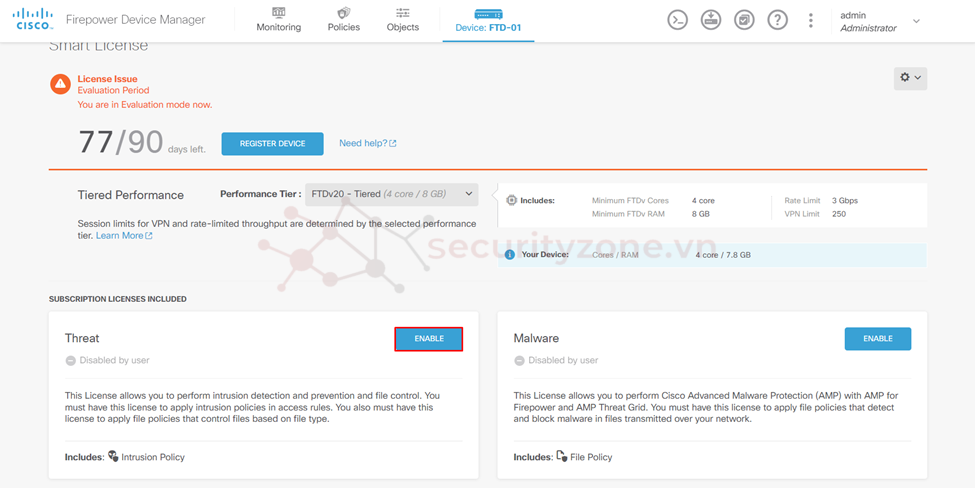

Tại phần Threat tiến hành chọn Enable để bật tính năng.

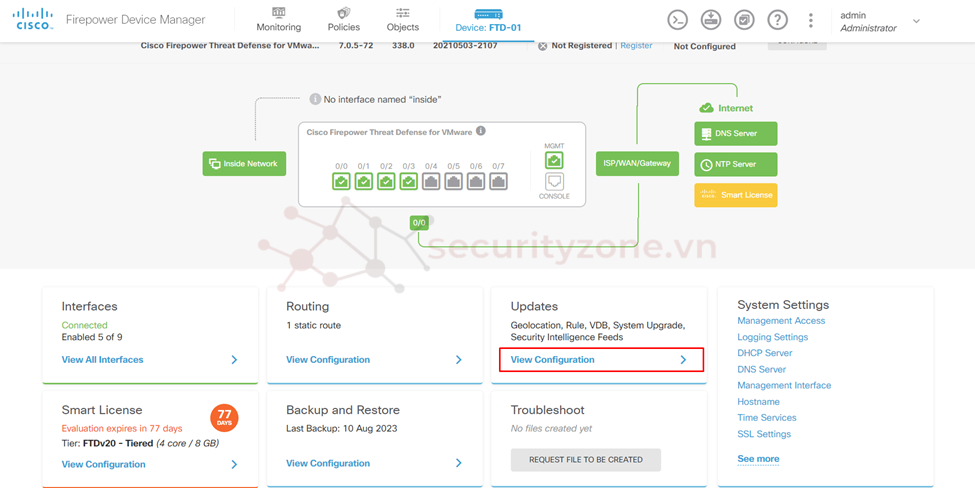

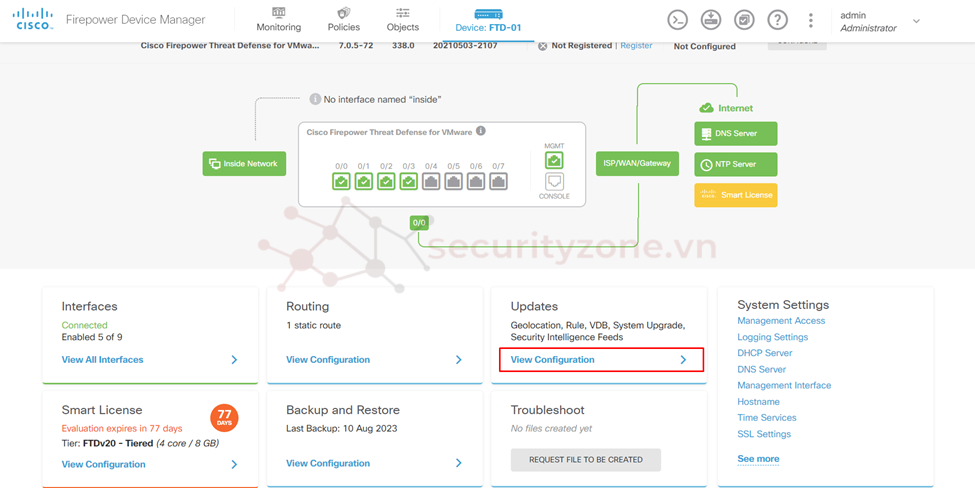

Sau đó để các feed có thể update tự động thông qua cisco talos cần vào phần Updates > View Configuration để cấu hình.

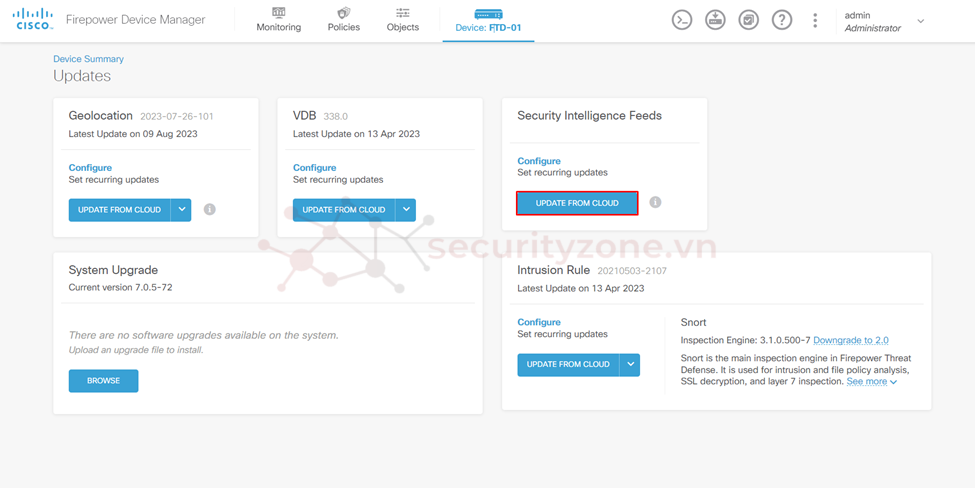

Để tiến hành update thủ công chọn UPDATE FROM CLOUD tại phần Security Intelligence Feeds.

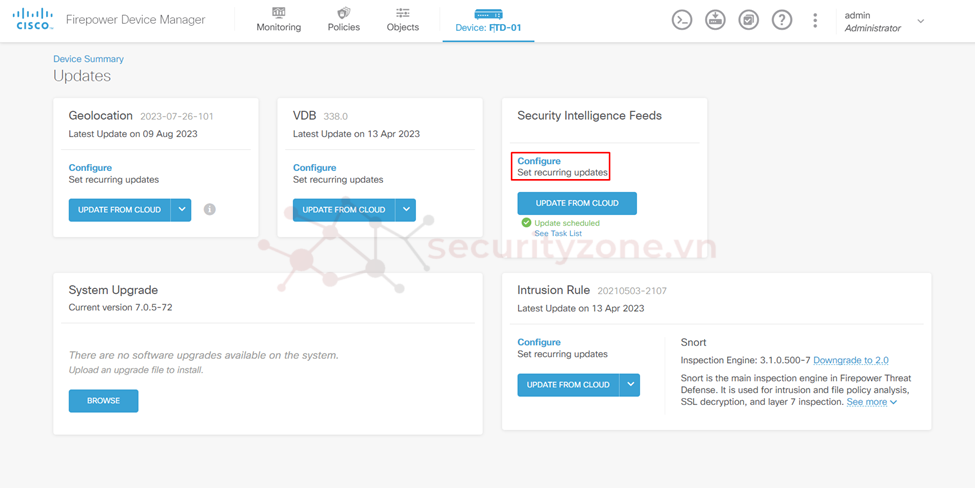

Ngoài ra, cũng có thể cấu hình để hệ thống tự động update trong phần Configure như hình bên dưới. Hỗ trợ update định kỳ theo giờ, ngày, tuần.

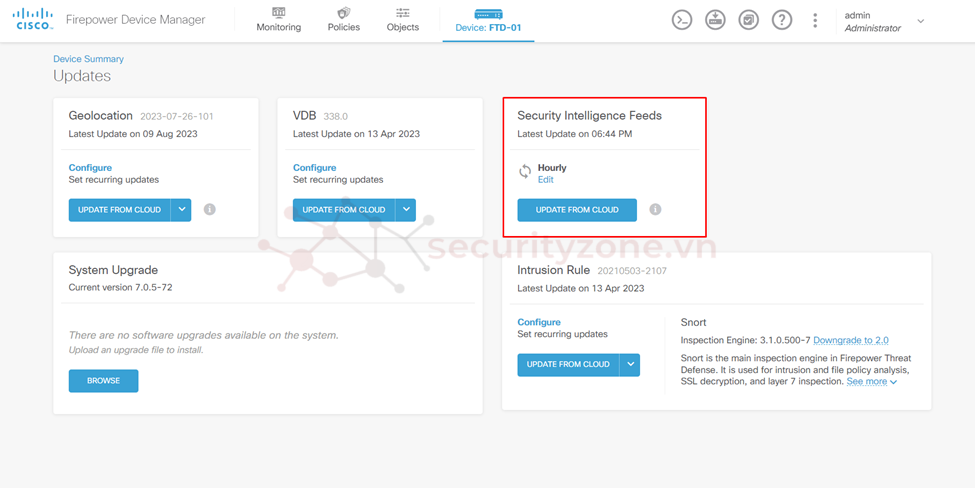

Sau khi hệ thống đã update Security Intelligence Feeds từ cisco talos sẽ thấy được thời gian Latest Update như hình bên dưới, lúc này đã có thể tận dụng các group được định nghĩa từ cisco talos để làm feed cho Security Intelligence rule.

Như hình bên dưới cho thấy phần access control policy không hề có các rule block các traffic từ subnet 172.31.199.0/24 đi ra outside_zone. (để chứng minh độ ưu tiên của Security Intelligence rule trước access control policy rule)

Để cấu hình Security Intelligence rule cần vào phần Policies > Security Intelligence > ENABLE SECURITY INTELLIGENCE (cần bật tính năng trước nếu không hệ thống sẽ không cho cấu hình)

Tiếp theo tại phần Network quy định các feed dựa vào IP, sẽ tiến hành chọn action cho các feed đó được cấu hình chia làm 2 loại:

- Block (Drop): tiến hành block tất cả các thông tin feed cấu hình.

- Do Not Block (Permit): cho phép tất cả các thông tin feed cấu hình. (exception)

- Network Feed: các group được định nghĩa bới cisco FTD thông qua cisco talos.

- Network Object: các object network được cấu hình thủ công.

Tại đây chọn các group trong Network Feed với action là Block.

Lưu ý: nếu chọn action là Do Not Block (Permit) thì các traffic sẽ tiếp tục match với các rule trong phần access control policy

Thực hiện tương tự cho phần URL lúc này các feed sẽ dựa vào URL nhưng cũng chia làm các group trong URL feed giống với Network và action cũng tương tự.

Để tự đinh nghĩa feed cho Security Intelligence rule tiến hành tạo các object về network cũng như URL sao đó vào phần Policies > Security Intelligence > Chọn Network để apply các object network với action phù hợp. (Không hỗ trợ object range ip và FQDN)

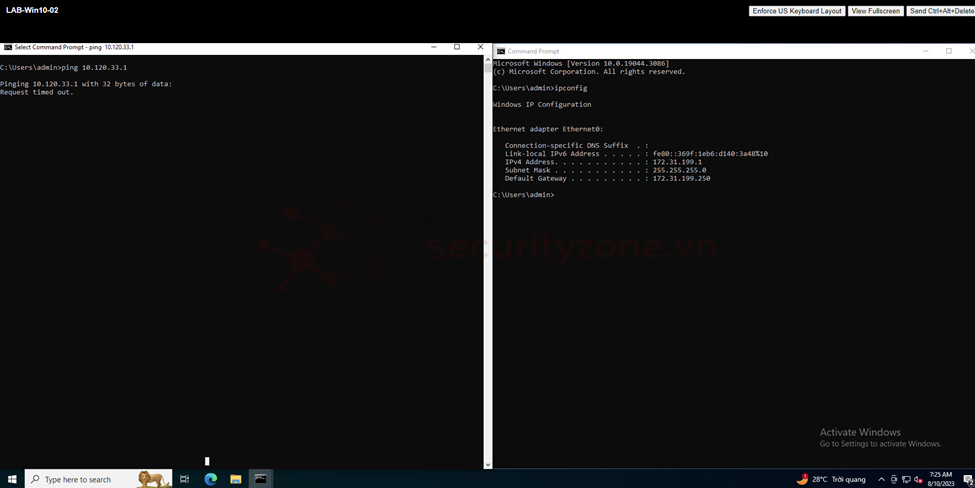

Kiểm tra từ PC thuộc subnet 172.31.199.0/24 sẽ không thể kết nối tới địa chỉ 10.120.33.1 thông qua IP.

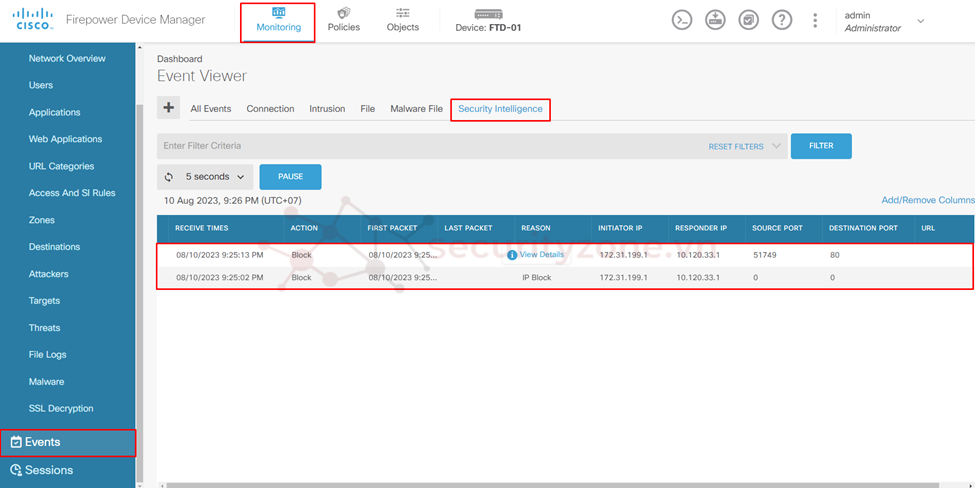

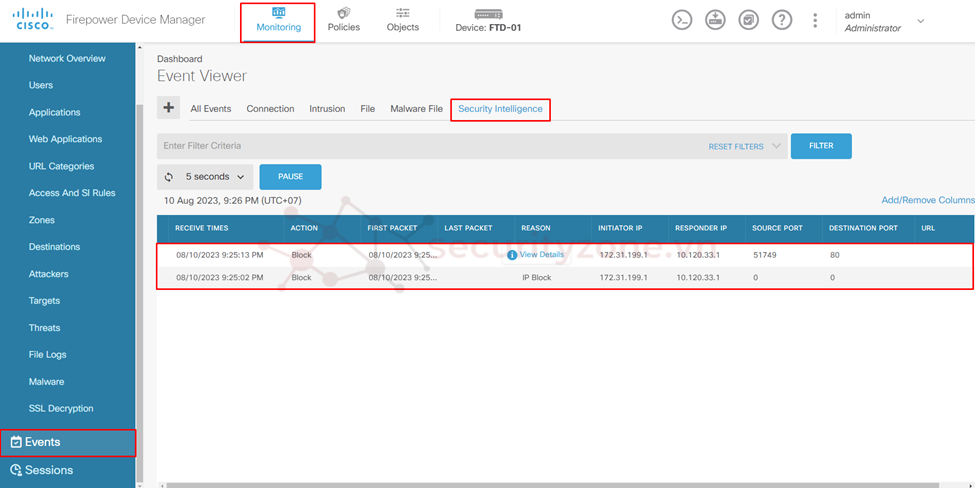

Kiểm tra cisco FTD vào phần Monitoring > Events > Security Intelligence sẽ thấy được các traffic match với rule được cấu hình.

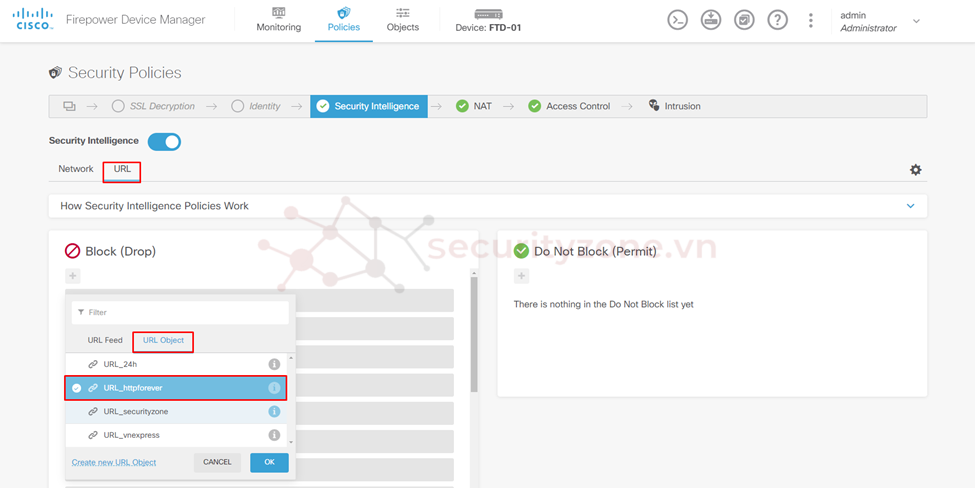

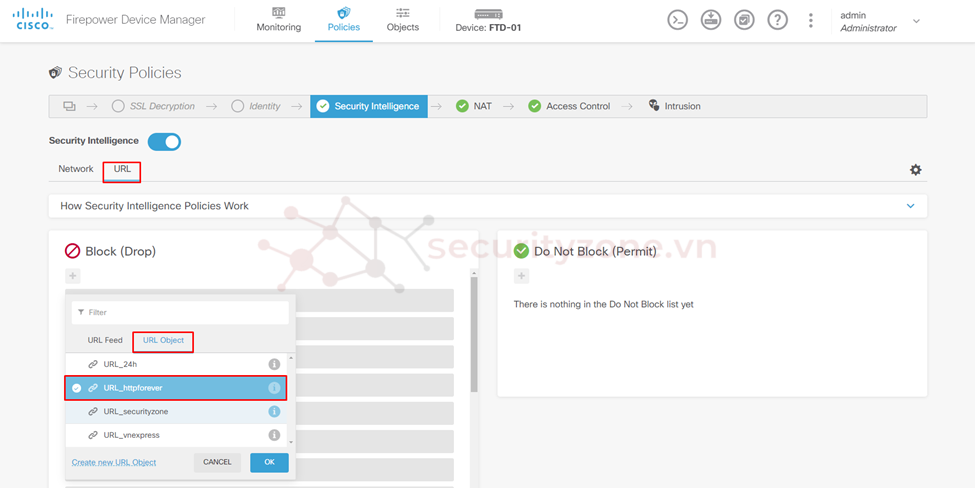

Tương tự cho phần URL trước hết cần phải tạo URL object, sau đó trong phần Security Intelligence chọn tab URL sau đó chọn URL Object đã cấu hình cho http://httpforever.com/ với action block.

Lưu ý: đối với các URL sử dụng giao thức HTTPS cần phải cấu hình thêm tính năng SSL Decryption.

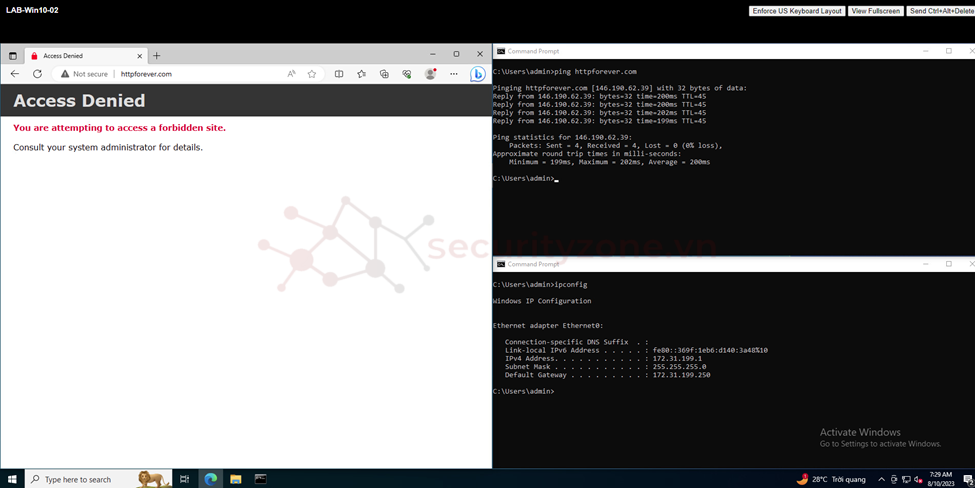

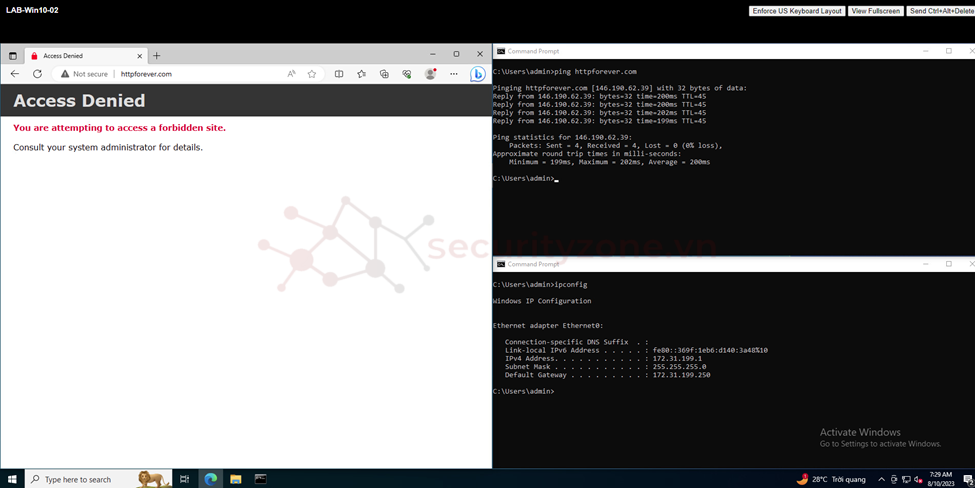

Kiểm tra từ PC thuộc subnet 172.31.199.0/24 sẽ không thể kết nối tới địa chỉ URL http://httpforever.com/ lúc này sẽ thấy không thể truy cập URL nhưng vẫn có thể ping tới được do phần Security Intelligence cho URL chỉ chặn URL nếu muốn chặn luôn tất cả thì cần cấu hình trong tab Network của Security Intelligence rule.

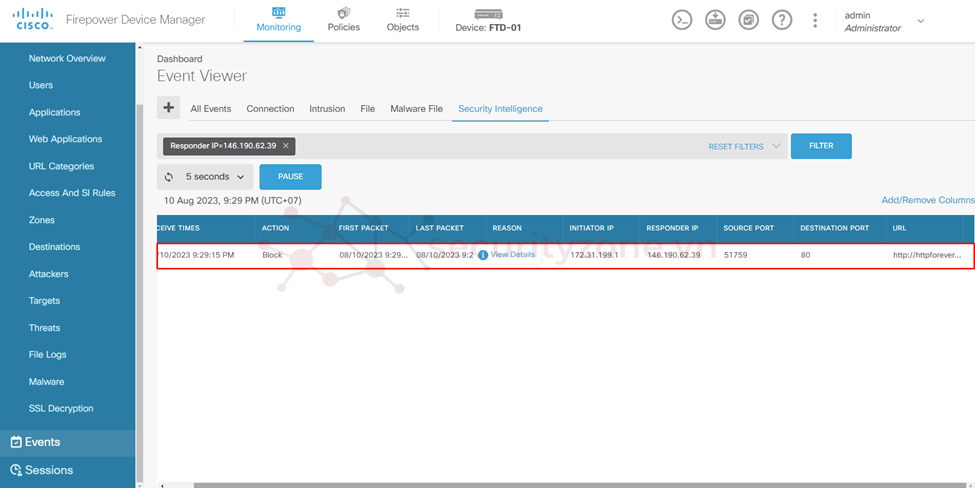

Kiểm tra cisco FTD vào phần Monitoring > Events > Security Intelligence sẽ thấy được các traffic match với rule được cấu hình.

Để xem chi tiết event chọn vào View Details lúc này các thông tin về kết nối sẽ hiển thị chi tiết như hình bên dưới.

Attachments

Last edited: