Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình SSL Decryption trên Cisco FTD thông qua FDM

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

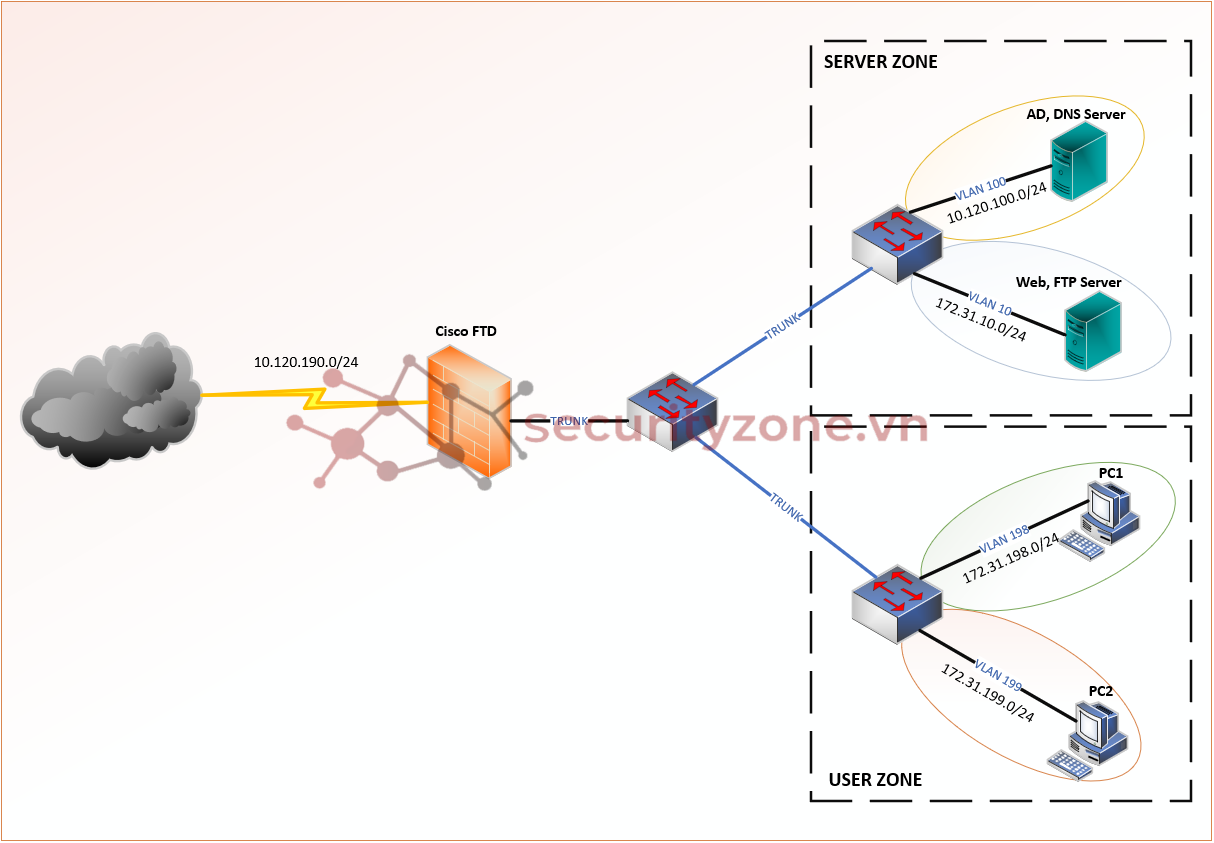

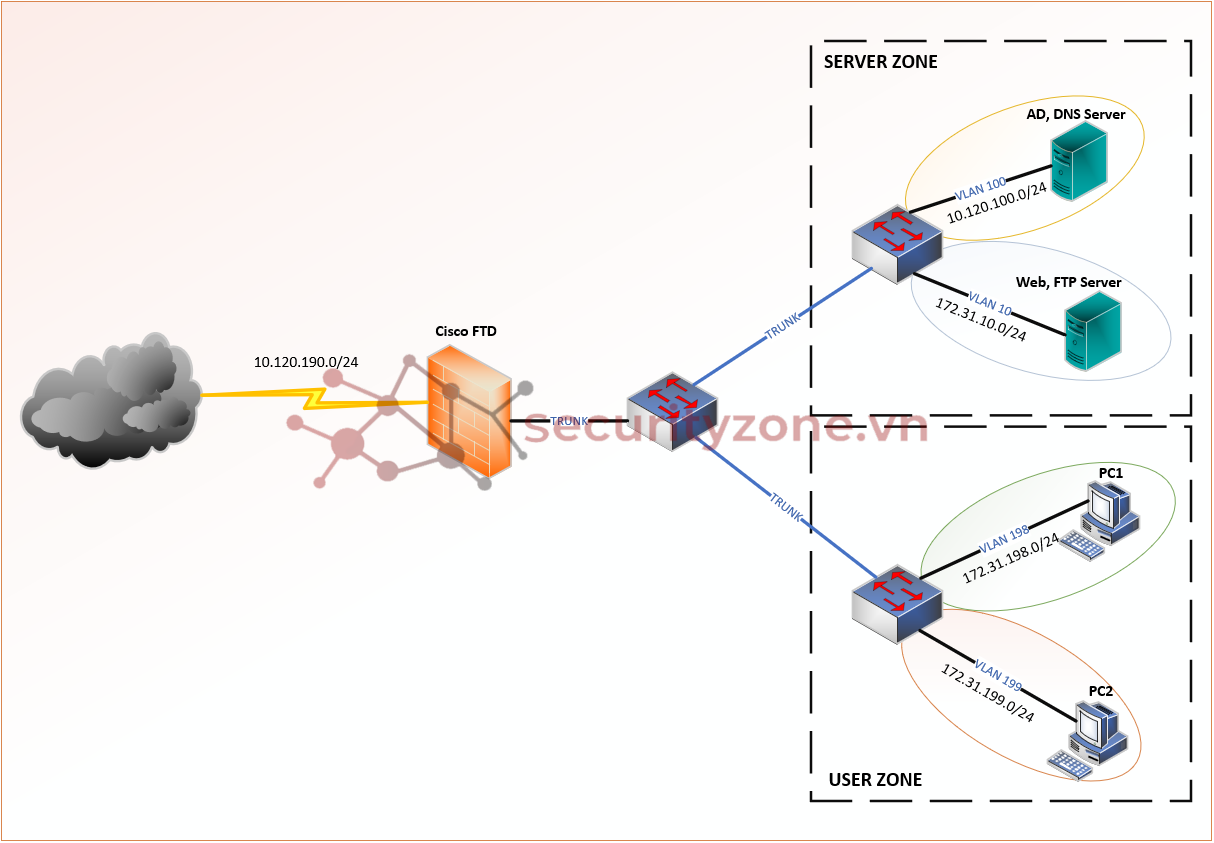

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình SSL Decryption trên Cisco FTD thông qua FDM

Hiện nay hầu hết các ứng dụng trên Internet đều sử dụng các giao thức được mã hóa thông qua các chứng chỉ đều này đảm bảo tính an toàn cho người dùng và server, một ví dụ điển hình là giao thức HTTPS (một giao thức phổ biến trên Internet) nhưng khi các giao thức được mã hóa thông qua chứng chỉ đều này vô hình chung khiến Firewall không thể nhìn sâu vào gói tin (do đã được mã hóa) có thể được các hacker tận dụng để lan truyền các phần mềm độc hại, đánh cắp thông tin. Vì thế Cisco FTD hỗ trợ tính năng SSL Decryption cho phép thiết bị giải mã lưu lượng SSL, cho phép các ứng dụng bảo mật trên FTD quét lưu lượng SSL để tìm các mối đe dọa như malware, ransomware và các cuộc tấn công lừa đảo nằm trong gói tin đã được giải mã thông qua FTD.

Có hai cách để thực hiện SSL Decryption trên FTD:

Dưới đây là một số lợi ích của việc sử dụng tính năng SSL Decryption trên Cisco FTD:

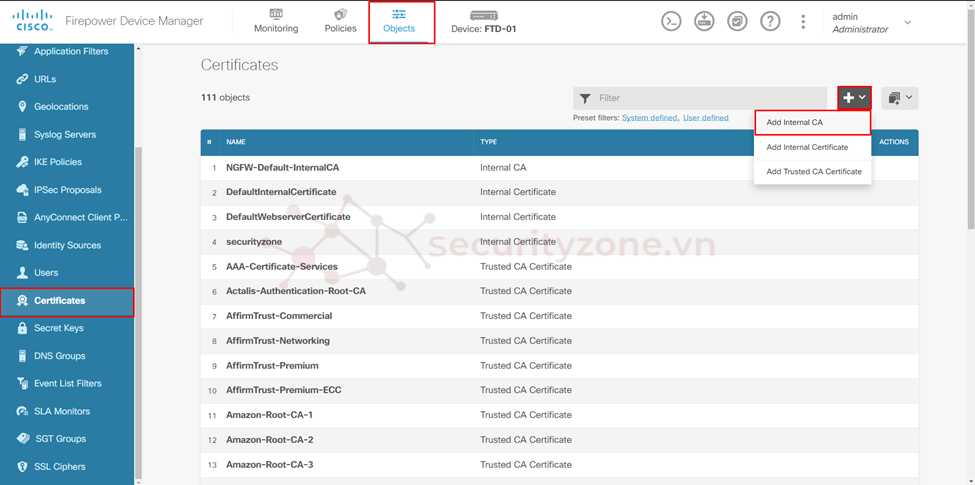

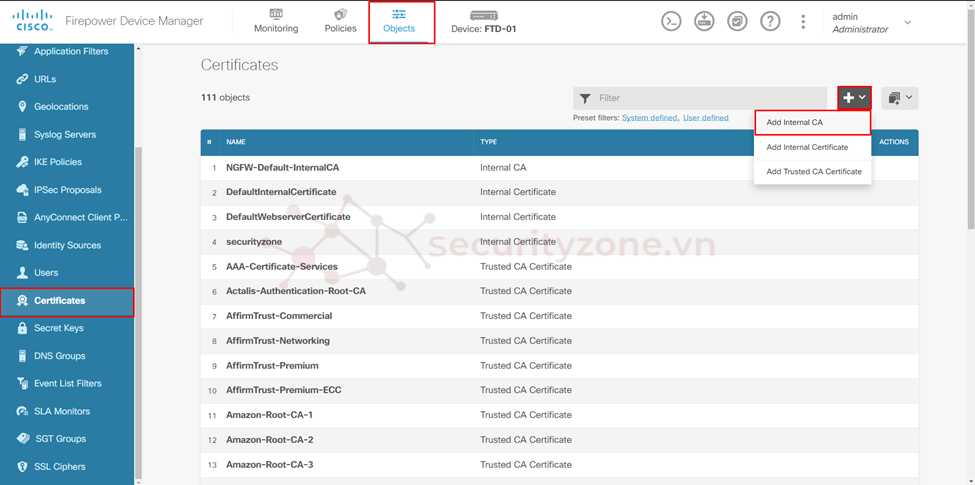

Trước khi cấu hình SSL Decryption policy trước hết cần phải có CA certificate, nó dùng để cho việc mã hóa và giải mã kết nối từ client đến server. Để tiến hành tạo CA certificate trên Cisco FTD được quản lý thông qua FDM vào phần Objects > Certificate > Add Internal CA.

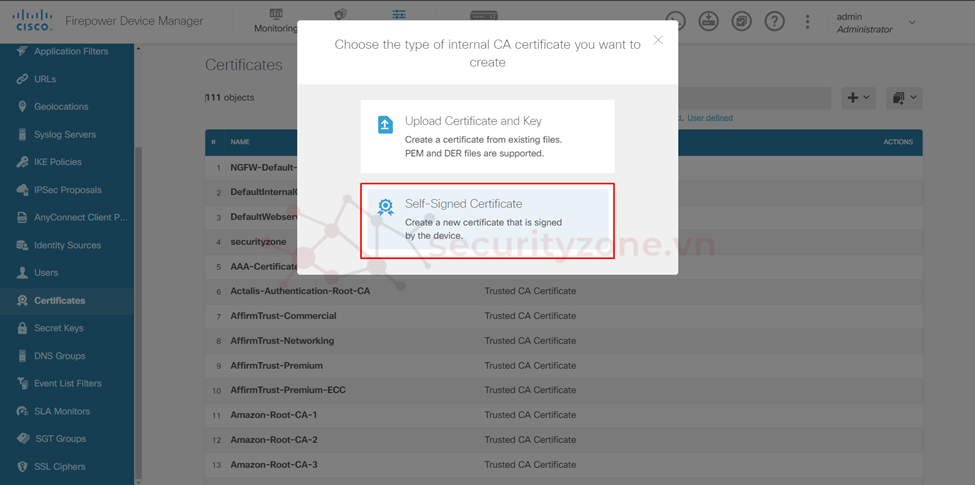

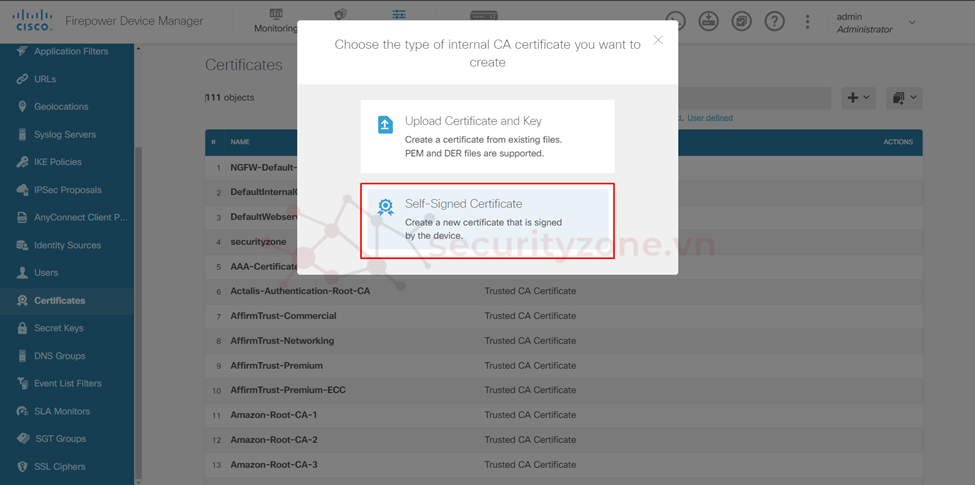

Tiếp theo có thể chọn phương thức add CA certificate thông qua CA có sẵn trong hệ thống hoặc có thể tạo thông qua Cisco FTD được quản lý thông qua FDM bằng cách chọn Self-Signed Certificate.

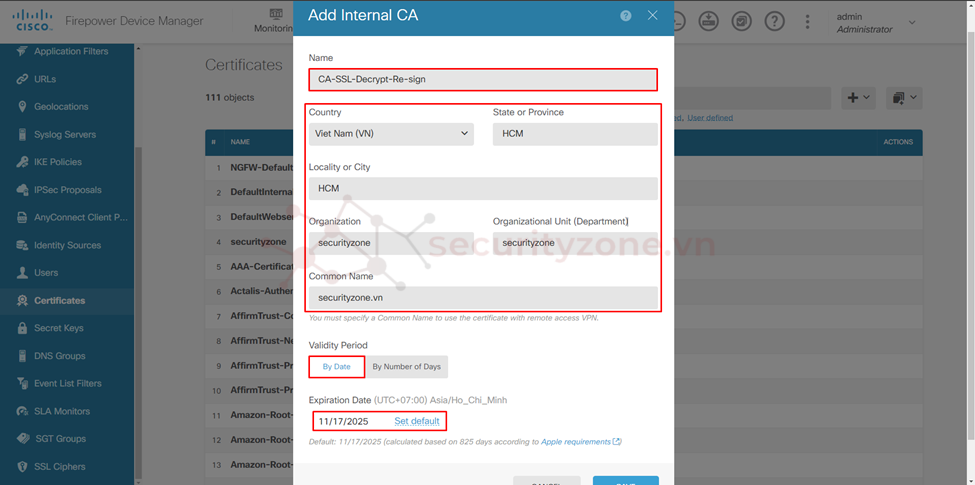

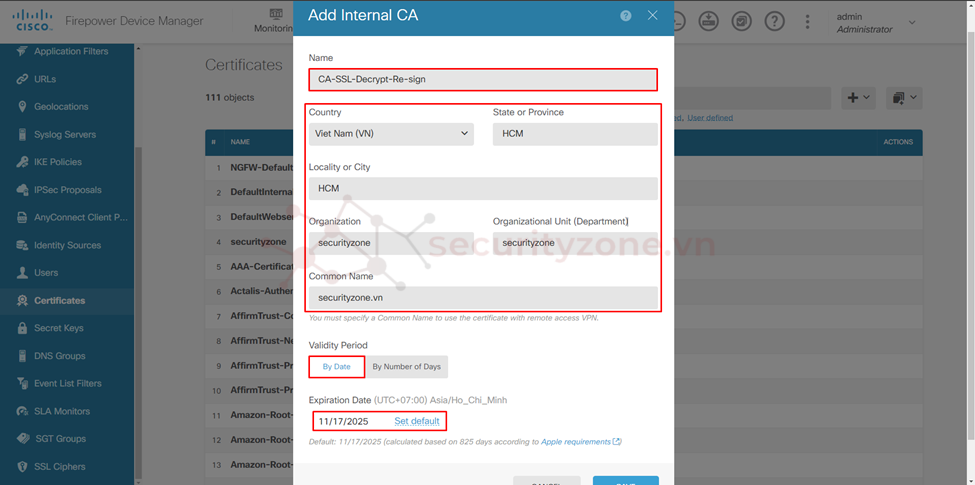

Tại đây tiến hành điền các thông tin cần cho việc tạo CA certificate bao gồm:

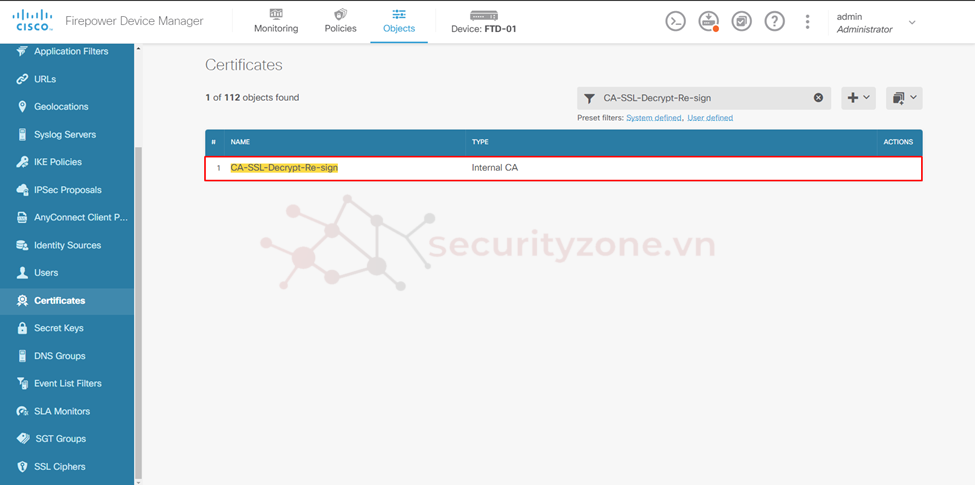

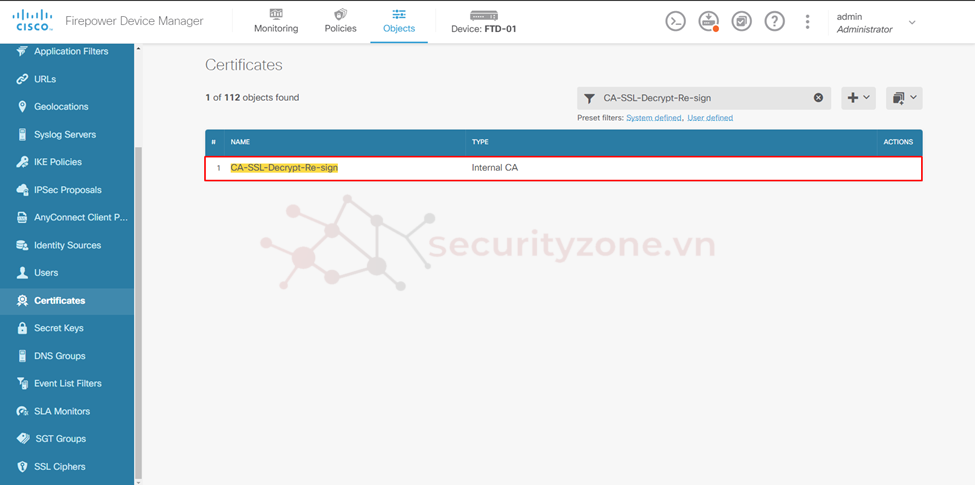

Sao khi đã điền đủ thông tin ở trên hệ thống sẽ tự sinh ra chứng chỉ CA như hình bên dưới.

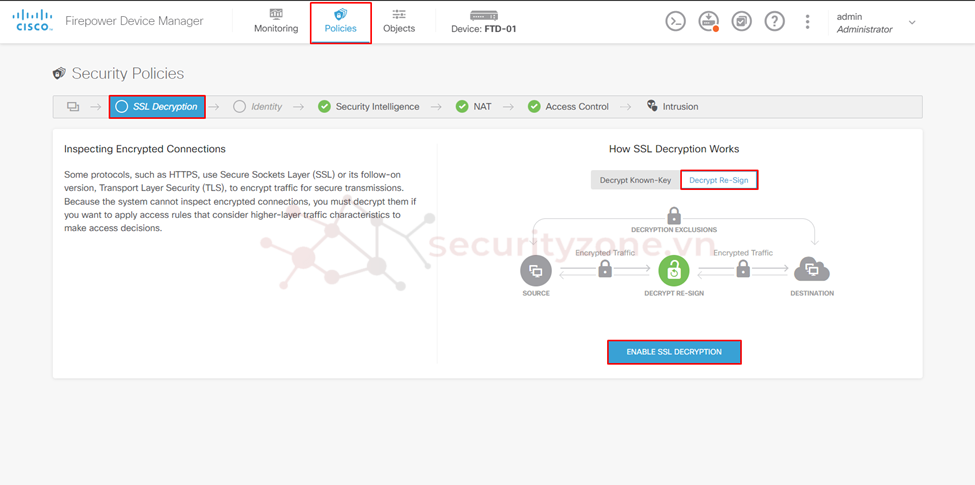

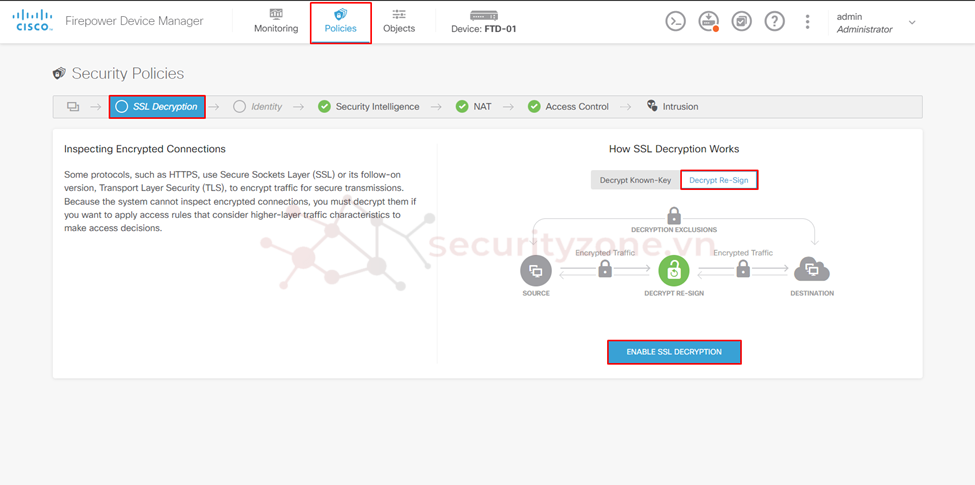

Sau khi đã có CA certificate tiến hành tạo SSL Decrypt Re-Sign policy trên cisco FTD được quản lý thông qua FDM bằng cách vào phần Polices > SSL Decryption > Decrypt Re-Sign > ENABLE SSL DECRYPTION.

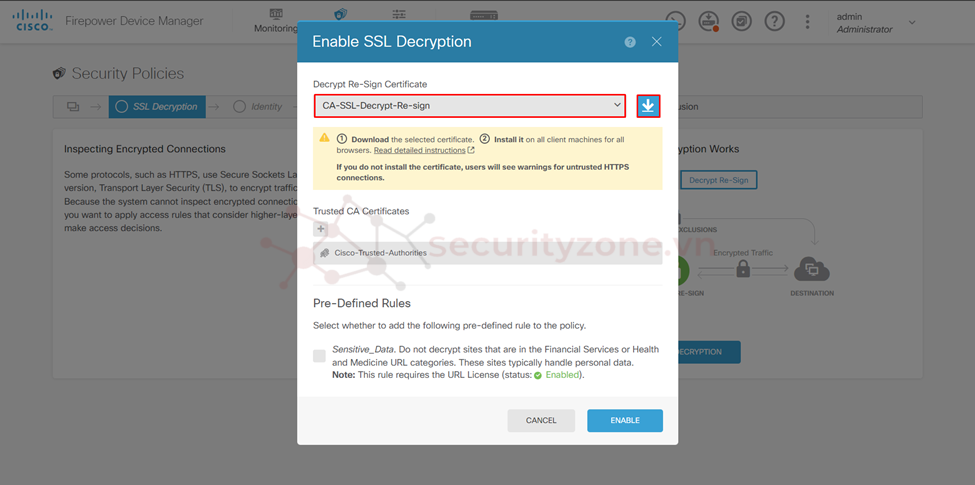

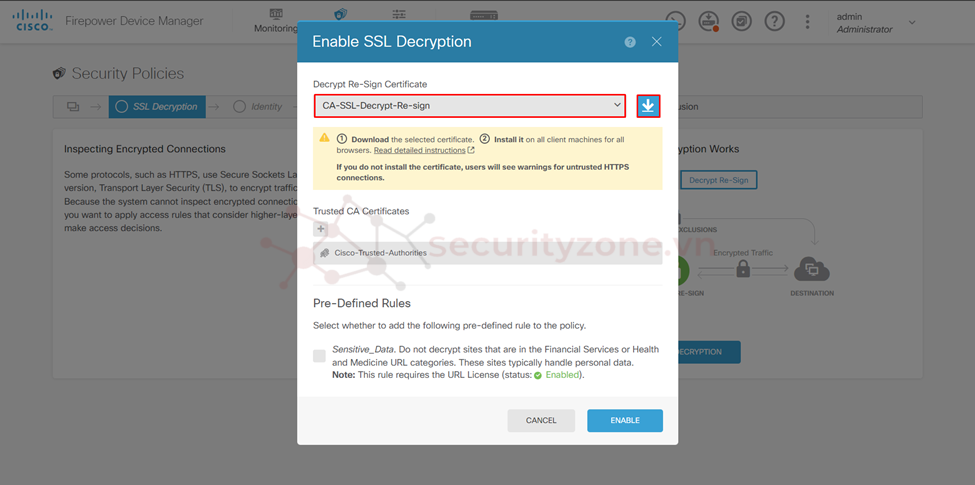

Tiến hành chọn chứng chỉ CA đã cấu hình trong phần Decrypt Re-Sign Certificate đồng thời download chứng chỉ đó về máy để tiến hành import cho các máy tính windows sau này.

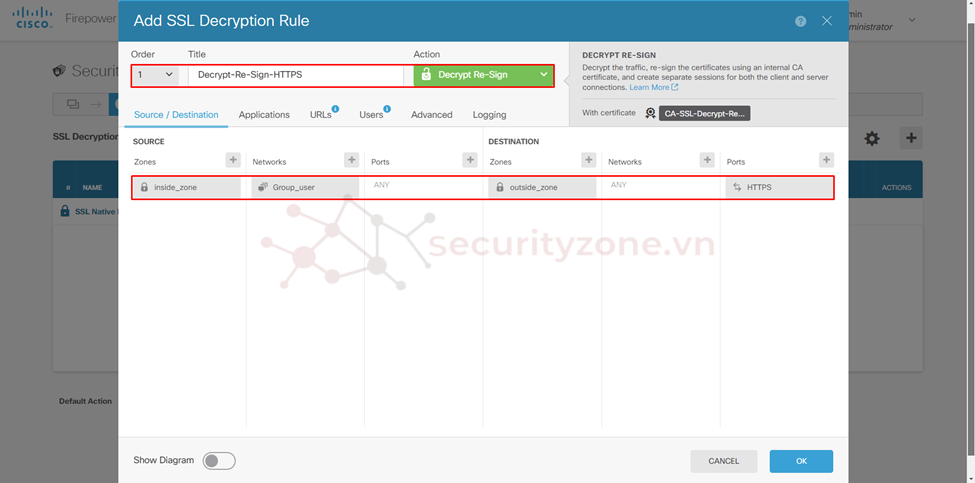

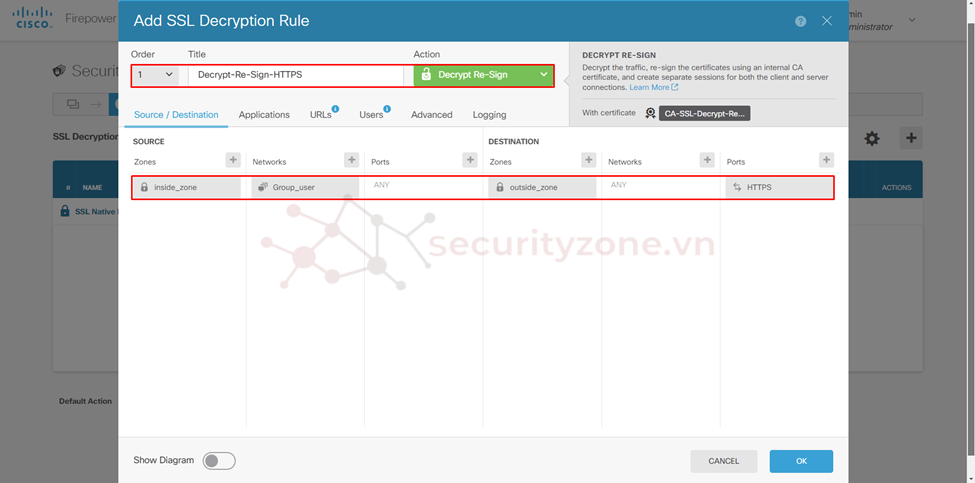

Sau đó tiến hành Add policy SSL tương tự như việc tạo một Access Control Policy phần action lúc này sẽ là Decrypt Re-Sign và đồng thời chính sách này áp dụng cho các traffic từ zone inside đi ra ouside với các subnet nằm trong Group_user (172.31.198.0/24 và 172.31.199.0/24) với giao thức HTTPS.

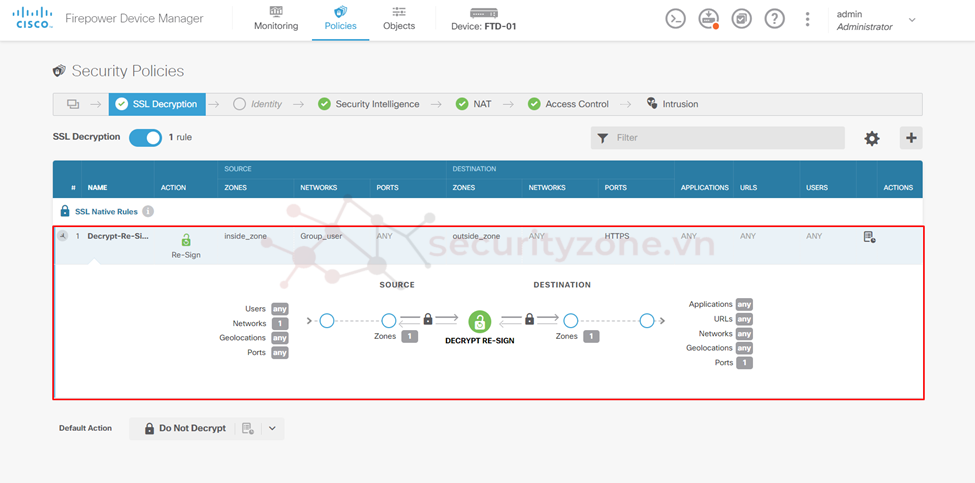

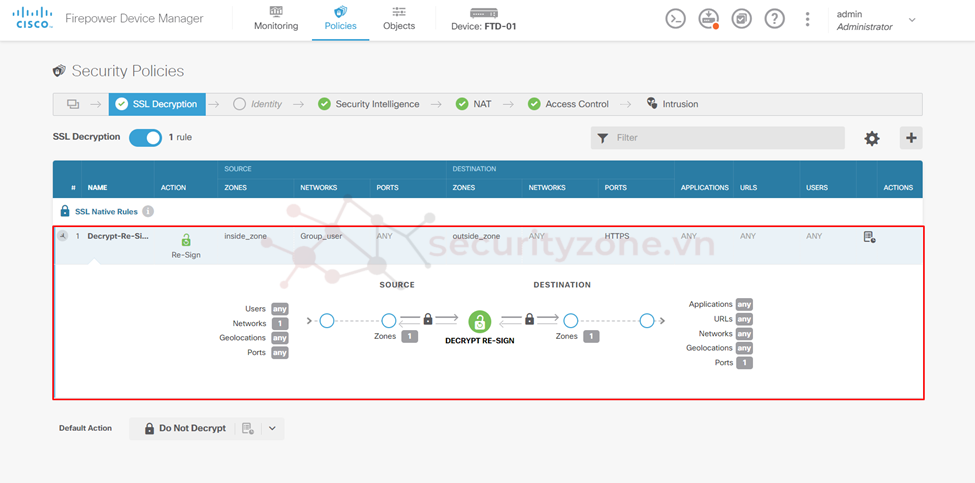

Sau khi hoàn thành cấu hình SSL Decrypt Re-Sign policy sẽ được kết quả như hình bên dưới. Default Action của SSL Decryption là Do Not Decrypt có nghĩa đối với các traffic không match policy được định nghĩa ở trên sẽ không bị mã hóa và giải mã nữa mà sẽ tiếp đến các policy phía sau (Access Control Policy).

Lưu ý: thứ tự policy của cisco FTD là SSL Decryption -> Identity ->Security Intelligence -> NAT -> Access Control -> Intrusion.

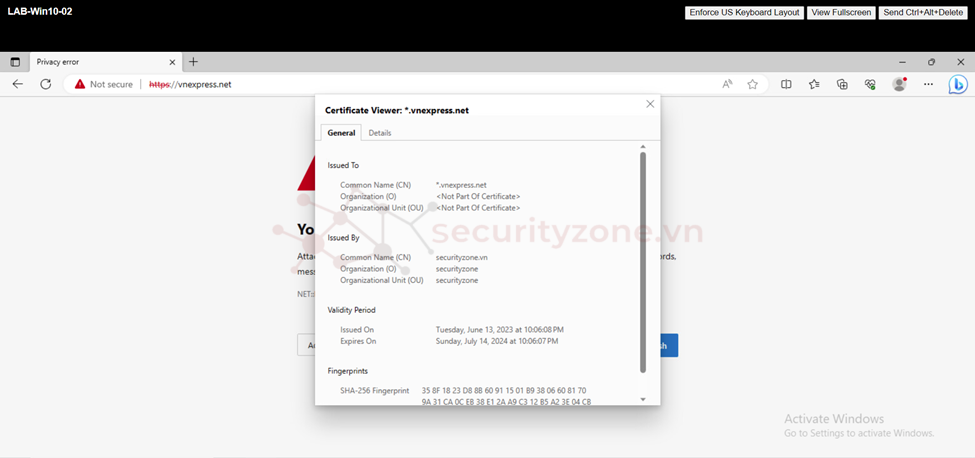

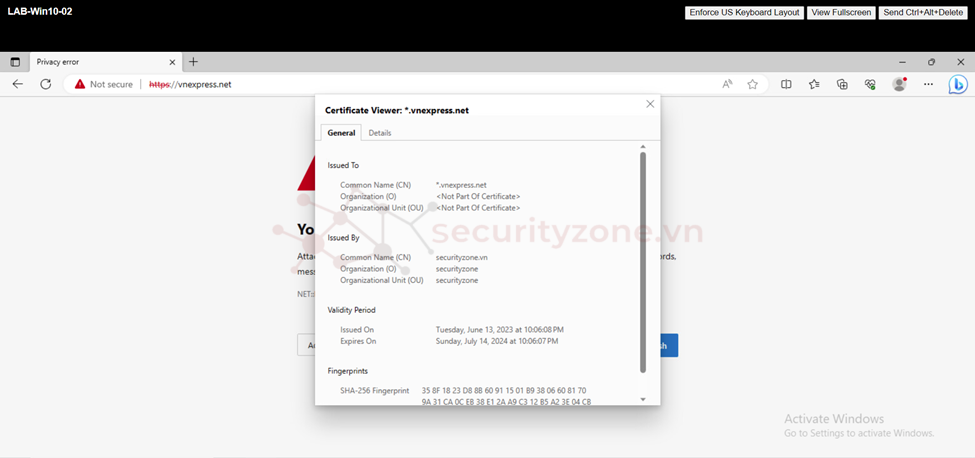

Khi đã cấu hình xong các chính sách SSL Decryption thì khi truy cập các website thông qua giao thức HTTPS ra bên ngoài ouside zone từ các máy tính thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 sẽ được sử dụng chứng chỉ đã cấu hình trong phần SSL Decryption policy. Nhưng lúc này sẽ thấy cảnh báo chứng chỉ không được tin cậy.

Để khắc phục vấn đề đó cần phải import chứng chỉ sử dụng trong SSL Decryption policy vào các máy tính thuộc subnet 172.31.198.0/24 và 172.31.199.0/24. Tiến hành sử dụng chứng chỉ đã download tại phần Decrypt Re-Sign Certificate ở trên, chọn chuột phải > Install Certificate.

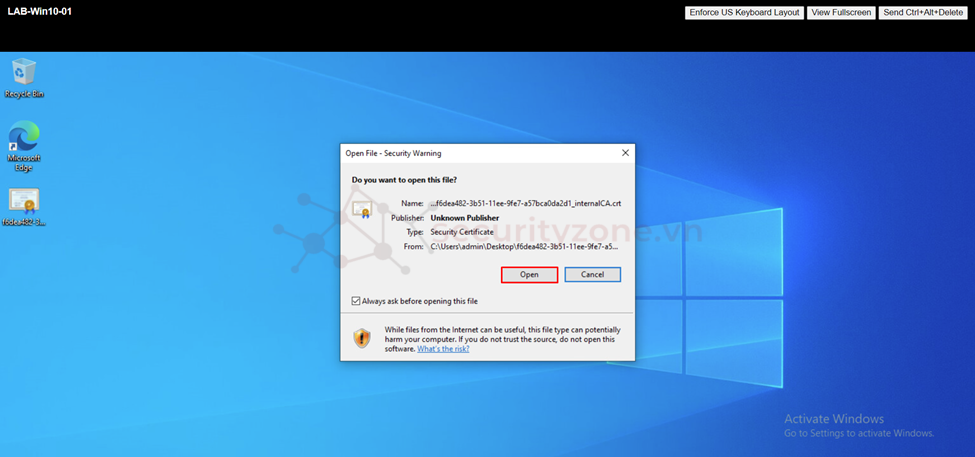

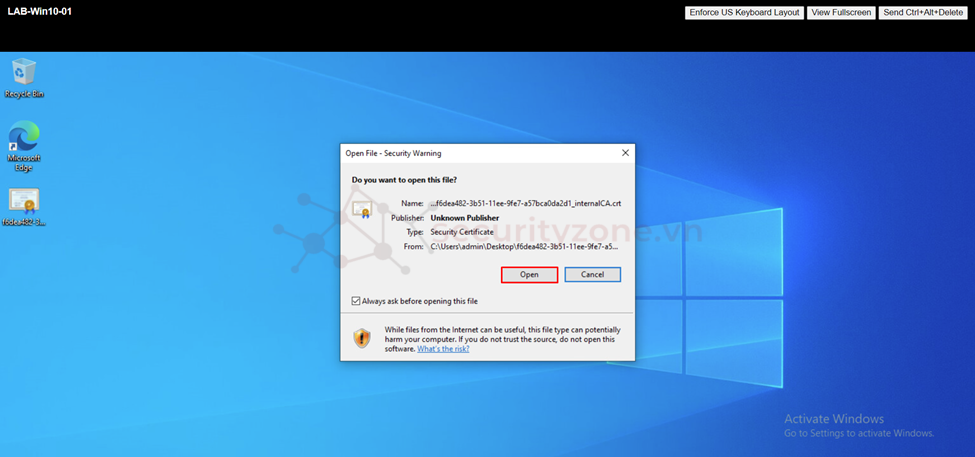

Tiếp theo chọn Open để mở chứng chỉ cần import.

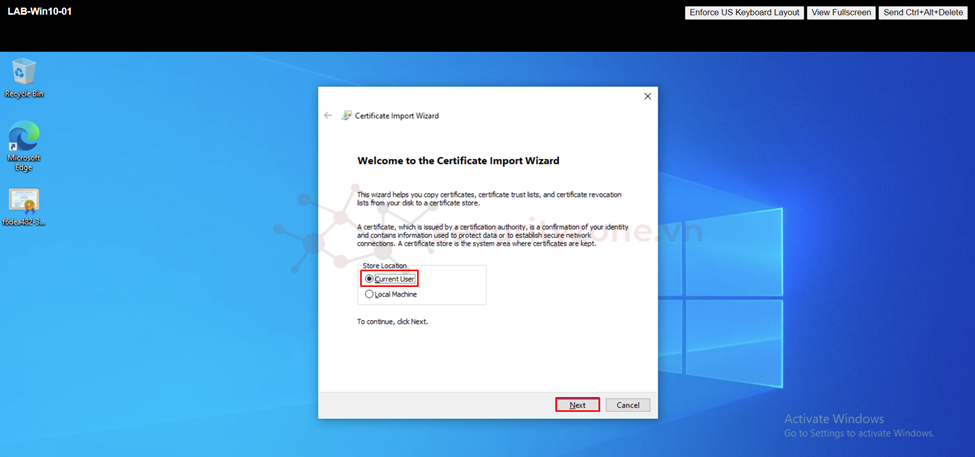

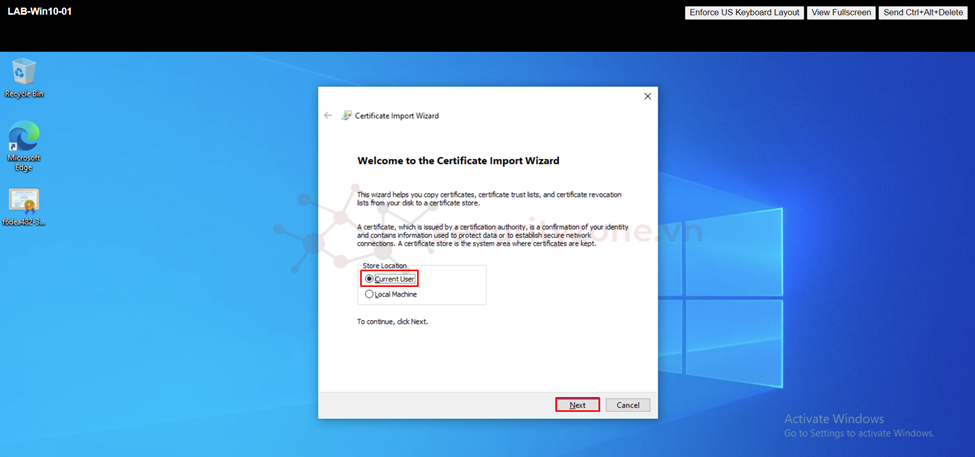

Tiếp tục chọn vị trí lưu chứng chỉ Current User chỉ lưu trên user đang login vào windows, Local Machine lưu trên tất cả user.

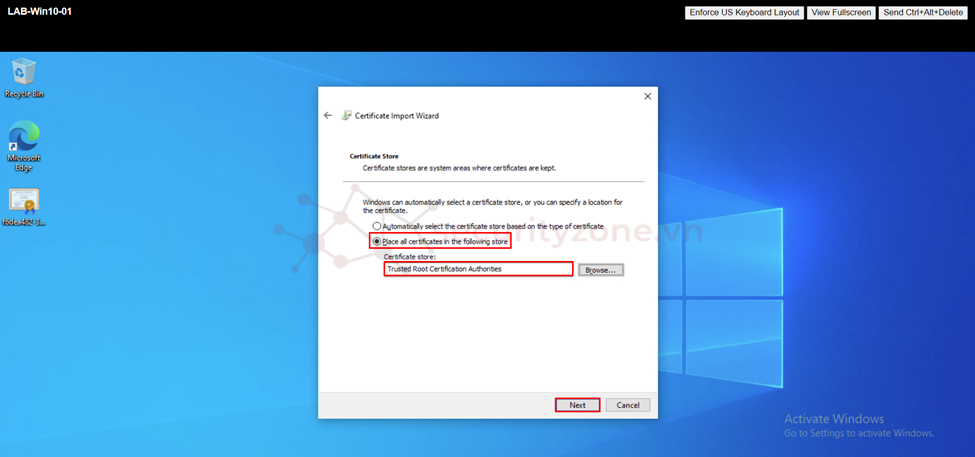

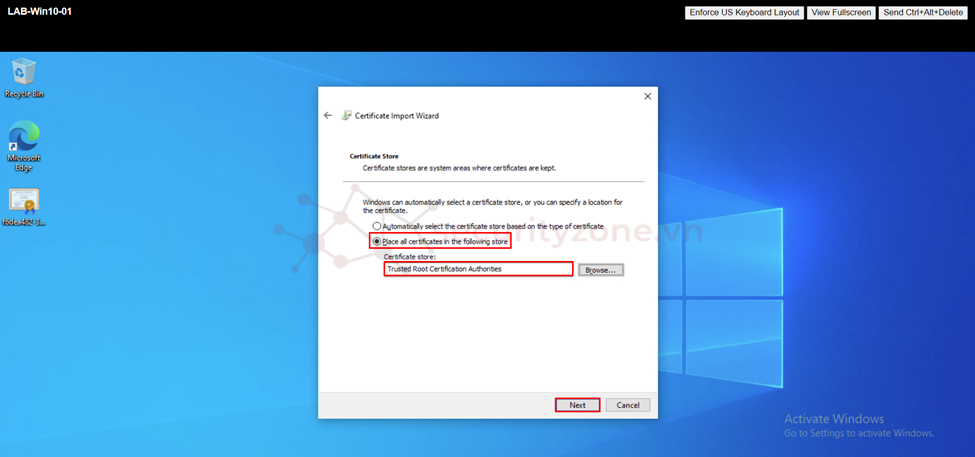

Chọn vị trí lưu chứng chỉ chọn Place all certificates in the following store > Trusted Root Certificate Authorities.

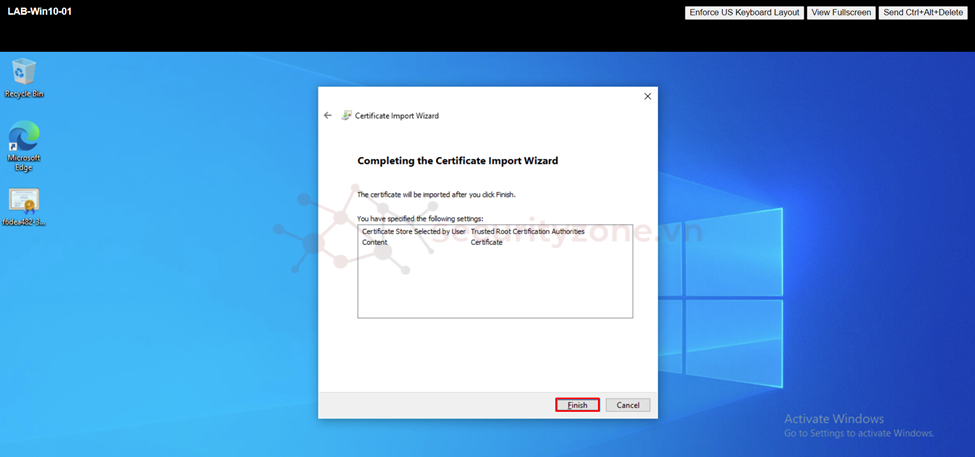

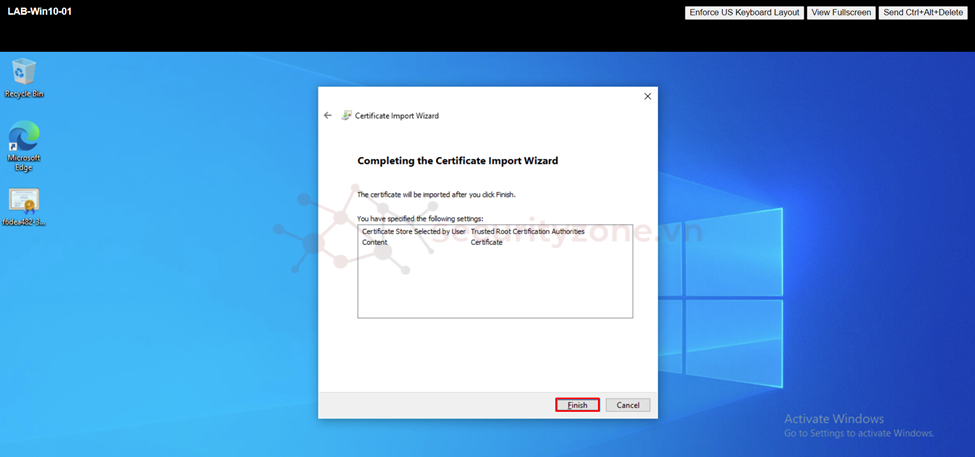

Tiến hành chọn Finish để hoàn thành quá trình import.

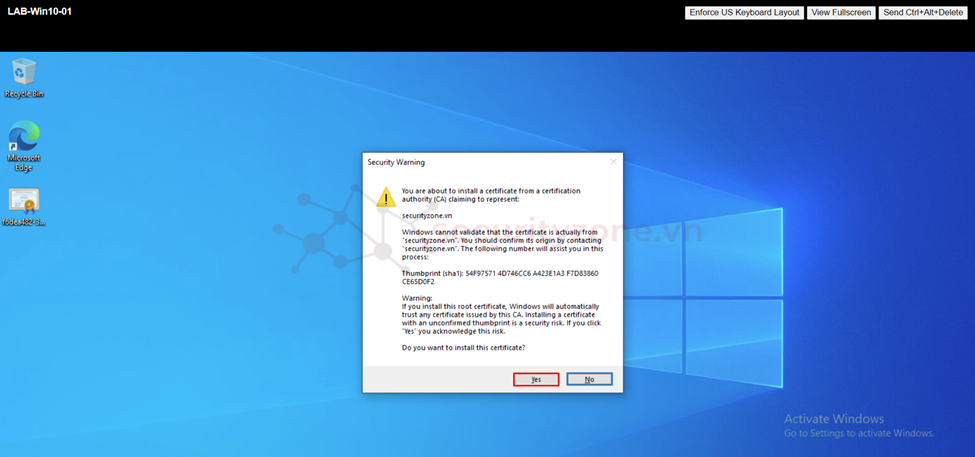

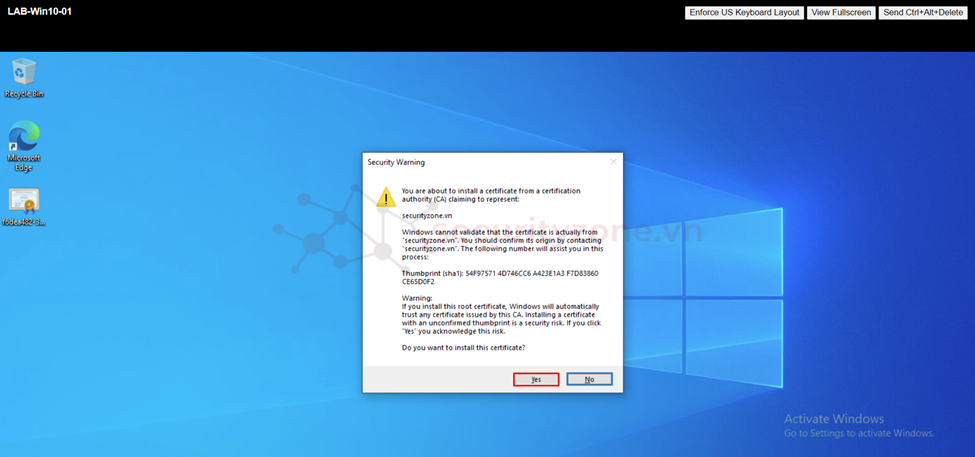

Đôi lúc sẽ xuất hiện cảnh báo như hình bên dưới lúc này chỉ cần chọn Yes để bỏ qua.

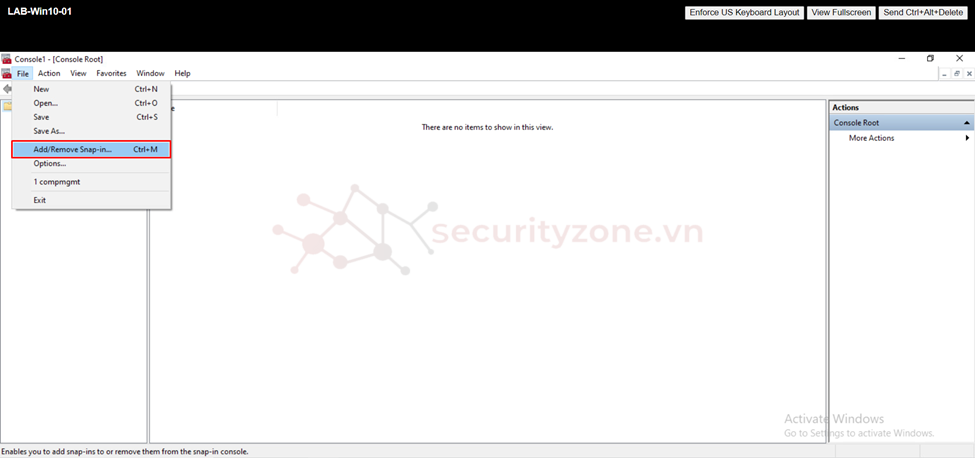

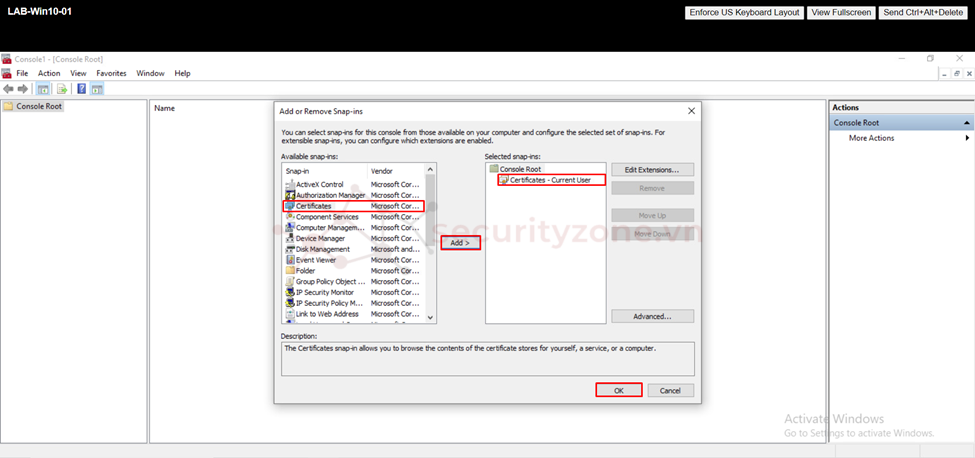

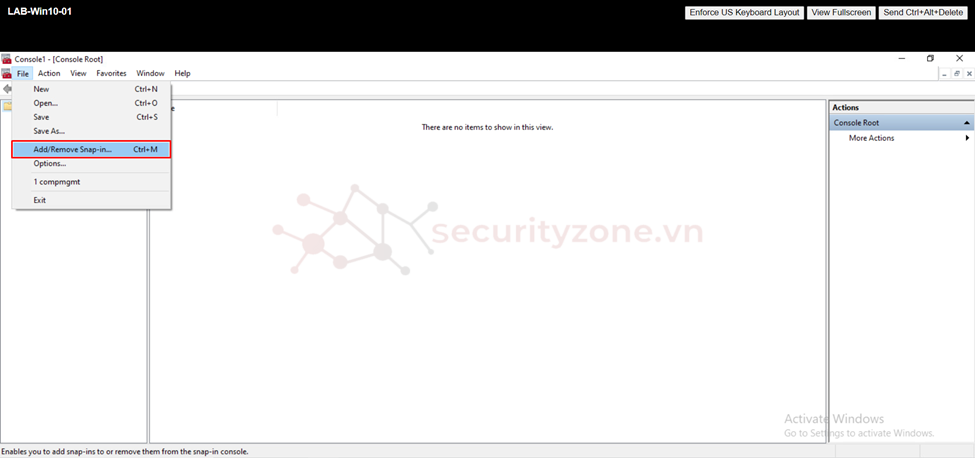

Tiếp theo cần phải vào hộp thoại Run gõ lệnh mmc để mở console để chọn Certificate cho máy tính. Thực hiện bằng các chọn Add/Remove Snap-in...

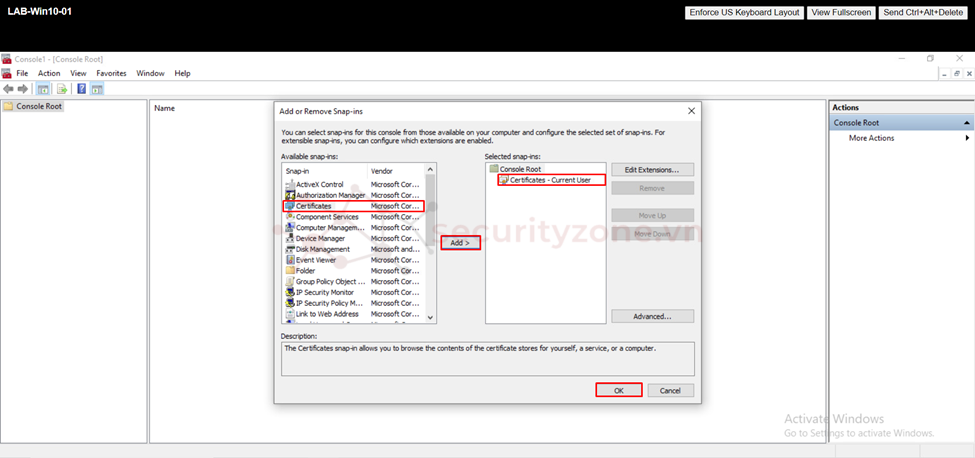

Hộp thoại xuất hiện chọn Certificate - Current User để import certificate cho user hiện login vào window.

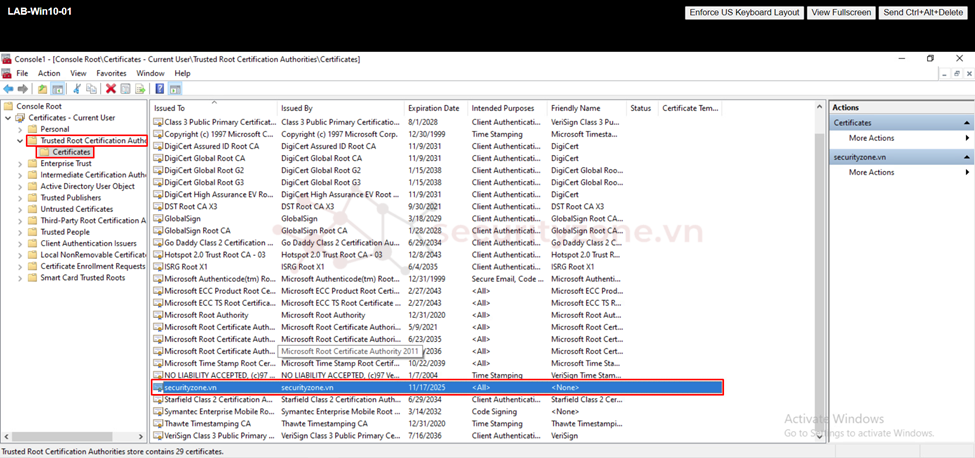

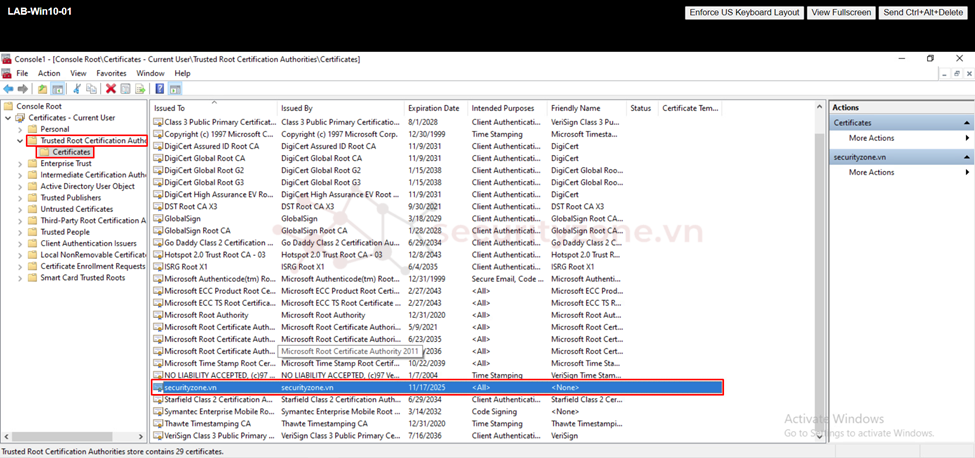

Sau khi đã import thành công vào phần Trusted Root Certificate Authorities > Certificates sẽ thấy được chứng chỉ đã import ở phần trên.

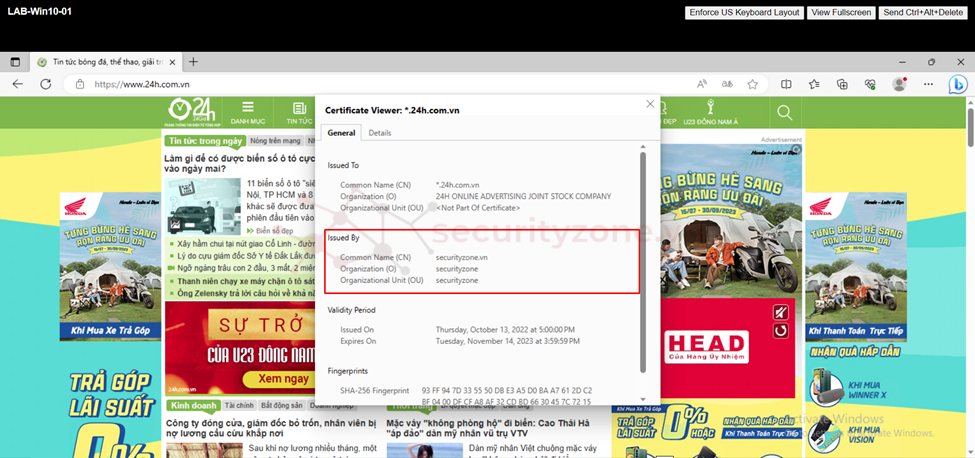

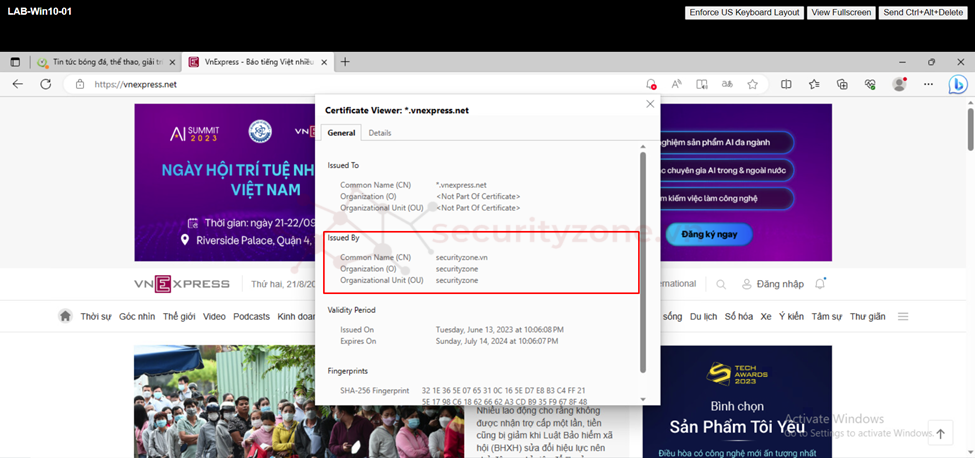

Sau khi đã thực hiện các công việc ở trên lúc này khi truy cập các website HTTPS bên ngoài ouside zone sẽ được mã hóa và giải mã bằng chứng chỉ đã cấu hình trong SSL Decryption và không còn xuất hiện các cảnh báo chứng chỉ.

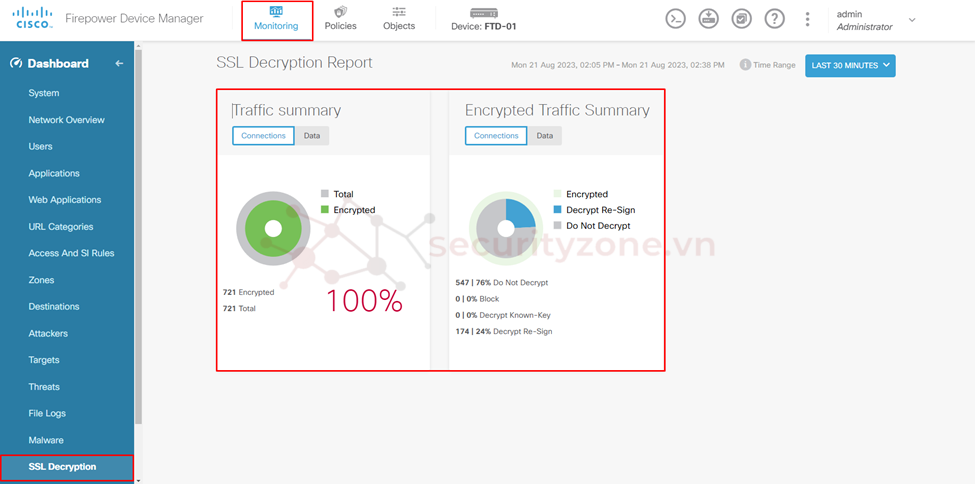

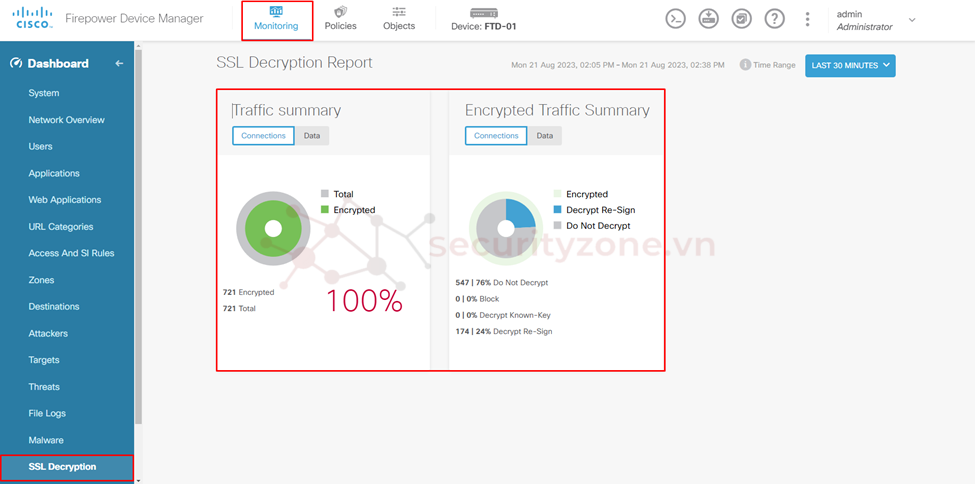

Để kiểm tra trên cisco FDM vào phần Monitoring > SSL Decryption tại đây sẽ thấy được tóm tắt các traffic đã được mã hóa và phương thức SSL Decryption sử dụng.

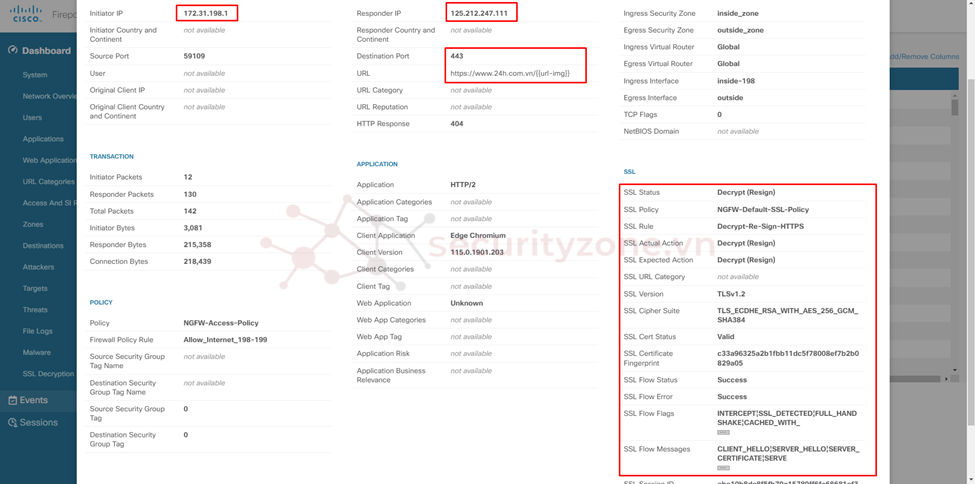

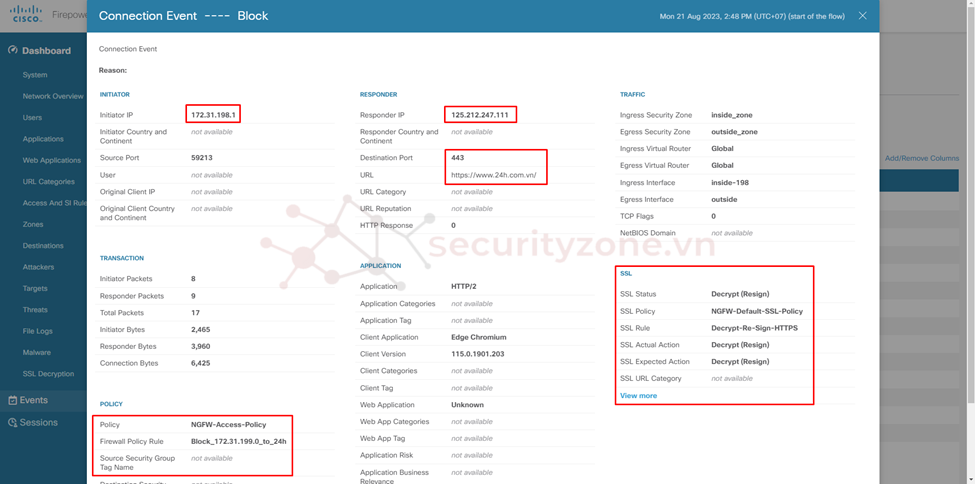

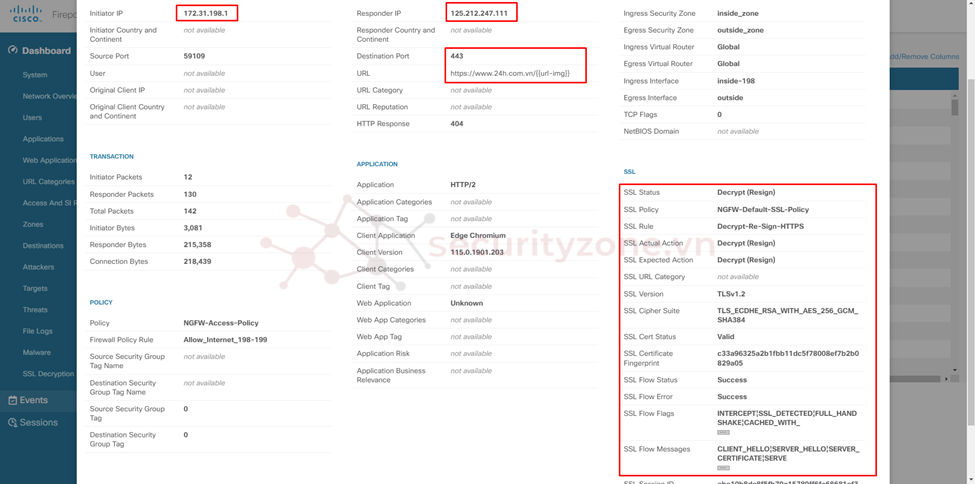

Để kiểm tra các kết nối nào được mã hóa trên Cisco FTD vào phần Monitoring > Events > Connections chọn các kết nối lúc này sẽ thấy được các lưu lượng này match với SSL Decryption policy như hình bên dưới.

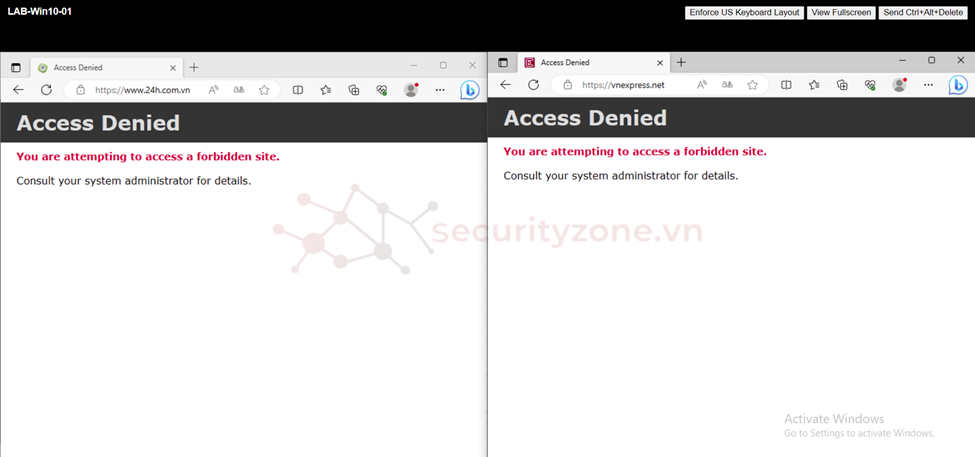

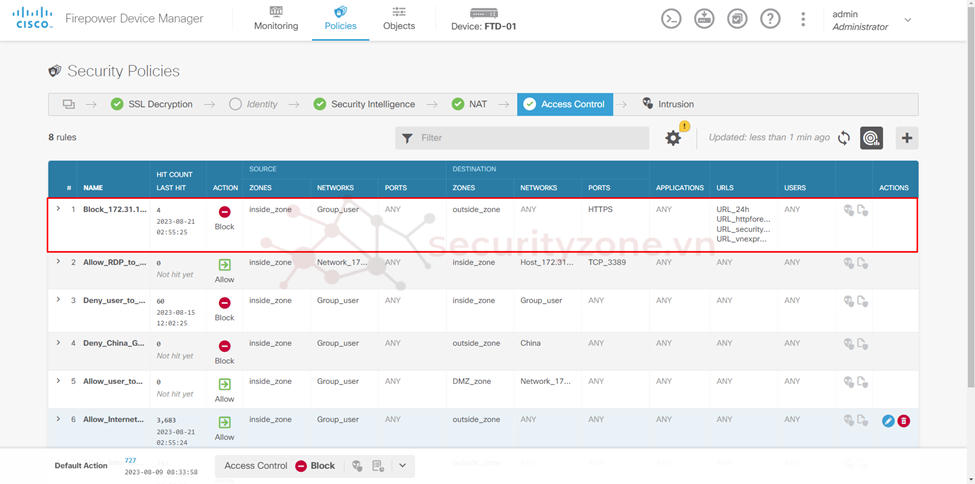

Sau khi đã cấu hình SSL Decryption policy lúc này có thể áp dụng các tính năng khác như: URL Filtering, IPS/IDS, Anti-virus đối với các website HTTPS mà trước đây không chạy do được mã hóa.

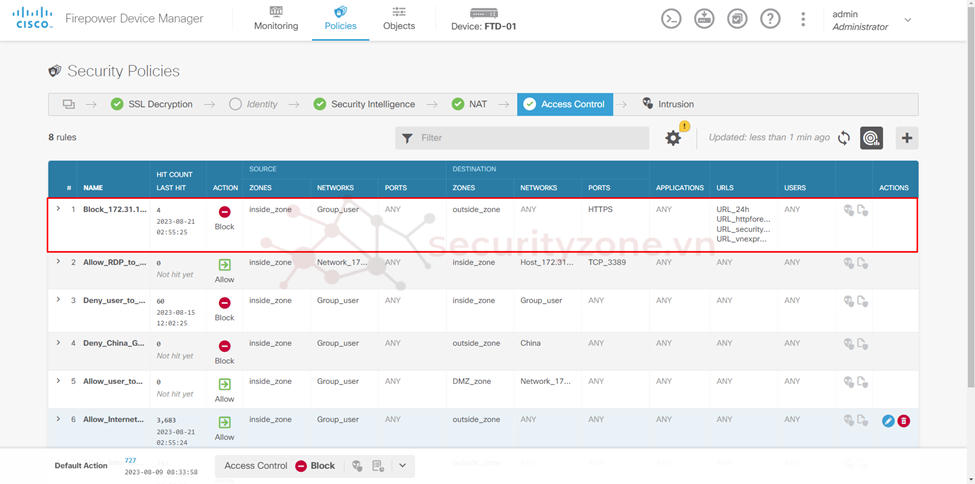

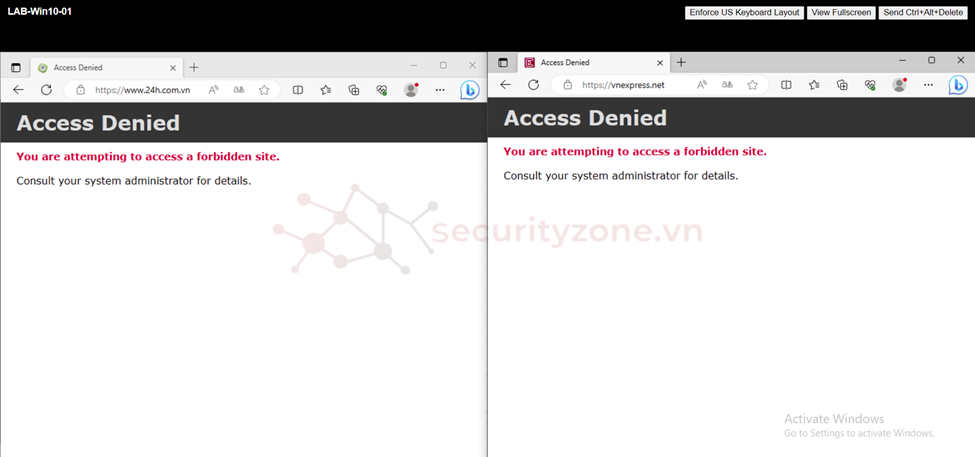

Lúc này trên các thiết bị thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 đã có thể chặn được theo URL với các website HTTPS.

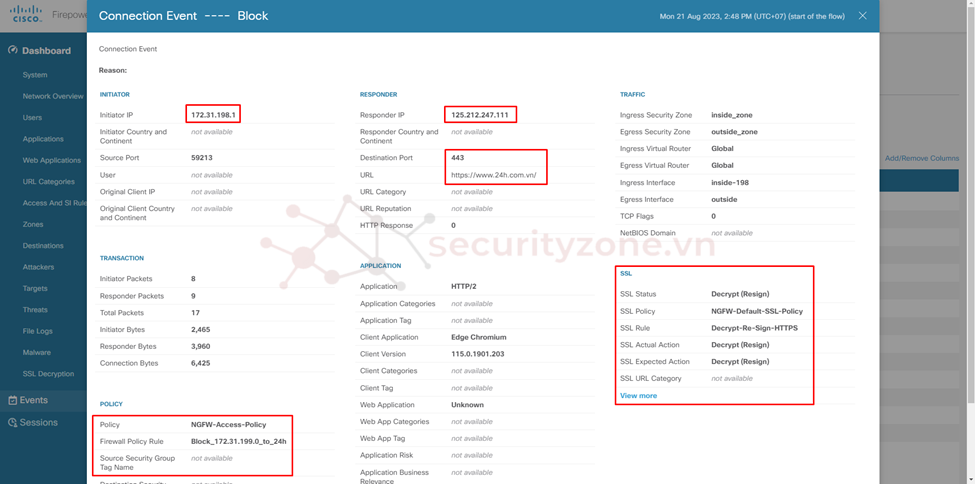

Trên cisco FTD được quản lý thông qua FDM vào phần Monitoring > Events > Connections sẽ thấy được traffic tới website với giao thức HTTPS theo URL được cấu hình sẽ bị chặn.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình SSL Decryption trên Cisco FTD thông qua FDM

[LAB-5] Cấu hình SSL Decryption trên Cisco FTD (Phần 1)

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 10.120.100.0/24 và 172.31.10.0/24

Yêu cầu của bài Lab:

- Cấu hình tạo CA Certificate trên Cisco FTD được quản lý thông qua FMD để sử dụng cho tính năng ssl decrypt re-sign.

- Cấu hình các chính sách SSL Decrypt Re-Sign trên Cisco FTD đảm bảo các subnet 172.31.198.0/24 và 172.31.199.0/24 khi truy cập giao thức HTTPS ra bên ngoài ouside zone đều được mã hóa thông qua Certificate ở trên.

- Tiến hành import certificate trên windows đảm các máy tính trong subnet 172.31.198.0/24 và 172.31.199.0/24 sử đụng đúng chứng chỉ để trao đổi.

- Kiểm tra hoạt động của các máy tính khi được mã hóa thông qua tính năng SSL Decrypt Re-Sign trên Cisco FTD.

II. Cấu hình SSL Decryption trên Cisco FTD thông qua FDM

Hiện nay hầu hết các ứng dụng trên Internet đều sử dụng các giao thức được mã hóa thông qua các chứng chỉ đều này đảm bảo tính an toàn cho người dùng và server, một ví dụ điển hình là giao thức HTTPS (một giao thức phổ biến trên Internet) nhưng khi các giao thức được mã hóa thông qua chứng chỉ đều này vô hình chung khiến Firewall không thể nhìn sâu vào gói tin (do đã được mã hóa) có thể được các hacker tận dụng để lan truyền các phần mềm độc hại, đánh cắp thông tin. Vì thế Cisco FTD hỗ trợ tính năng SSL Decryption cho phép thiết bị giải mã lưu lượng SSL, cho phép các ứng dụng bảo mật trên FTD quét lưu lượng SSL để tìm các mối đe dọa như malware, ransomware và các cuộc tấn công lừa đảo nằm trong gói tin đã được giải mã thông qua FTD.

Có hai cách để thực hiện SSL Decryption trên FTD:

- Decrypt-Resign: Phương pháp này được sử dụng cho lưu lượng truy cập outbound (từ máy tính bên trong đến máy chủ bên ngoài). FTD sẽ giải mã lưu lượng truy cập, tạo chứng chỉ mới cho máy chủ và sau đó mã hóa lại lưu lượng truy cập.

- Decrypt-Known-Key: Phương pháp này được sử dụng cho lưu lượng truy cập inbound (từ máy tính bên ngoài đến máy chủ bên trong). FTD sẽ giải mã lưu lượng truy cập bằng cách sử dụng khóa bí mật được biết đến.

Dưới đây là một số lợi ích của việc sử dụng tính năng SSL Decryption trên Cisco FTD:

- Tăng cường khả năng bảo mật: SSL Decryption cho phép các ứng dụng bảo mật trên FTD quét lưu lượng SSL để tìm các mối đe dọa. Điều này có thể giúp bảo vệ mạng khỏi các cuộc tấn công malware, ransomware và lừa đảo.

- Cải thiện khả năng hiển thị: SSL Decryption cho phép các nhà quản trị mạng xem nội dung của lưu lượng SSL. Điều này có thể hữu ích để điều tra các vấn đề bảo mật và cải thiện hiệu suất mạng.

- Ảnh hưởng đến hiệu suất: SSL Decryption có thể ảnh hưởng đến hiệu suất của FTD. Điều này có thể đặc biệt đúng đối với các thiết bị FTD có tài nguyên hạn chế.

- Yêu cầu cấu hình: SSL Decryption yêu cầu cấu hình thích hợp trên FTD. Điều này có thể phức tạp đối với các mạng phức tạp.

Trước khi cấu hình SSL Decryption policy trước hết cần phải có CA certificate, nó dùng để cho việc mã hóa và giải mã kết nối từ client đến server. Để tiến hành tạo CA certificate trên Cisco FTD được quản lý thông qua FDM vào phần Objects > Certificate > Add Internal CA.

Tiếp theo có thể chọn phương thức add CA certificate thông qua CA có sẵn trong hệ thống hoặc có thể tạo thông qua Cisco FTD được quản lý thông qua FDM bằng cách chọn Self-Signed Certificate.

Tại đây tiến hành điền các thông tin cần cho việc tạo CA certificate bao gồm:

- Name: tên của CA certificate

- Country: quốc gia

- State or Province: tỉnh

- Locality or City: thành phố

- Organization: tên tổ chức

- Organization Unit (Department): đơn vị tổ chức

- Common Name: tên gọi chung

- Validity Period: thời gian hiệu lực

- Expiration Date: thời gian hết hạn

Sao khi đã điền đủ thông tin ở trên hệ thống sẽ tự sinh ra chứng chỉ CA như hình bên dưới.

Sau khi đã có CA certificate tiến hành tạo SSL Decrypt Re-Sign policy trên cisco FTD được quản lý thông qua FDM bằng cách vào phần Polices > SSL Decryption > Decrypt Re-Sign > ENABLE SSL DECRYPTION.

Tiến hành chọn chứng chỉ CA đã cấu hình trong phần Decrypt Re-Sign Certificate đồng thời download chứng chỉ đó về máy để tiến hành import cho các máy tính windows sau này.

Sau đó tiến hành Add policy SSL tương tự như việc tạo một Access Control Policy phần action lúc này sẽ là Decrypt Re-Sign và đồng thời chính sách này áp dụng cho các traffic từ zone inside đi ra ouside với các subnet nằm trong Group_user (172.31.198.0/24 và 172.31.199.0/24) với giao thức HTTPS.

Sau khi hoàn thành cấu hình SSL Decrypt Re-Sign policy sẽ được kết quả như hình bên dưới. Default Action của SSL Decryption là Do Not Decrypt có nghĩa đối với các traffic không match policy được định nghĩa ở trên sẽ không bị mã hóa và giải mã nữa mà sẽ tiếp đến các policy phía sau (Access Control Policy).

Lưu ý: thứ tự policy của cisco FTD là SSL Decryption -> Identity ->Security Intelligence -> NAT -> Access Control -> Intrusion.

Khi đã cấu hình xong các chính sách SSL Decryption thì khi truy cập các website thông qua giao thức HTTPS ra bên ngoài ouside zone từ các máy tính thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 sẽ được sử dụng chứng chỉ đã cấu hình trong phần SSL Decryption policy. Nhưng lúc này sẽ thấy cảnh báo chứng chỉ không được tin cậy.

Để khắc phục vấn đề đó cần phải import chứng chỉ sử dụng trong SSL Decryption policy vào các máy tính thuộc subnet 172.31.198.0/24 và 172.31.199.0/24. Tiến hành sử dụng chứng chỉ đã download tại phần Decrypt Re-Sign Certificate ở trên, chọn chuột phải > Install Certificate.

Tiếp theo chọn Open để mở chứng chỉ cần import.

Tiếp tục chọn vị trí lưu chứng chỉ Current User chỉ lưu trên user đang login vào windows, Local Machine lưu trên tất cả user.

Chọn vị trí lưu chứng chỉ chọn Place all certificates in the following store > Trusted Root Certificate Authorities.

Tiến hành chọn Finish để hoàn thành quá trình import.

Đôi lúc sẽ xuất hiện cảnh báo như hình bên dưới lúc này chỉ cần chọn Yes để bỏ qua.

Tiếp theo cần phải vào hộp thoại Run gõ lệnh mmc để mở console để chọn Certificate cho máy tính. Thực hiện bằng các chọn Add/Remove Snap-in...

Hộp thoại xuất hiện chọn Certificate - Current User để import certificate cho user hiện login vào window.

Sau khi đã import thành công vào phần Trusted Root Certificate Authorities > Certificates sẽ thấy được chứng chỉ đã import ở phần trên.

Sau khi đã thực hiện các công việc ở trên lúc này khi truy cập các website HTTPS bên ngoài ouside zone sẽ được mã hóa và giải mã bằng chứng chỉ đã cấu hình trong SSL Decryption và không còn xuất hiện các cảnh báo chứng chỉ.

|

|

Để kiểm tra các kết nối nào được mã hóa trên Cisco FTD vào phần Monitoring > Events > Connections chọn các kết nối lúc này sẽ thấy được các lưu lượng này match với SSL Decryption policy như hình bên dưới.

Sau khi đã cấu hình SSL Decryption policy lúc này có thể áp dụng các tính năng khác như: URL Filtering, IPS/IDS, Anti-virus đối với các website HTTPS mà trước đây không chạy do được mã hóa.

Lúc này trên các thiết bị thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 đã có thể chặn được theo URL với các website HTTPS.

Trên cisco FTD được quản lý thông qua FDM vào phần Monitoring > Events > Connections sẽ thấy được traffic tới website với giao thức HTTPS theo URL được cấu hình sẽ bị chặn.

Last edited: