Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Malware và File Policy trên Cisco FTD thông qua FDM

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình Malware và File Policy trên Cisco FTD thông qua FDM

Tính năng Malware và File Policy trên Cisco FTD là một tập hợp các cấu hình sử dụng để kiểm soát việc truyền tệp và bảo vệ mạng khỏi phần mềm độc hại. Nó là một phần của cấu hình Access Control Policy. Tính năng này cho phép quản trị viên định cấu hình các chính sách để kiểm soát việc truyền tệp dựa trên các tiêu chí như loại tệp, kích thước tệp, nguồn và đích, v.v. Các chính sách này có thể được sử dụng để chặn, cho phép, hoặc ghi lại việc truyền tệp.

Trong Cisco Firepower FTD, chính sách Malware và File cho phép thực hiện hai nhiệm vụ chính:

Giới thiệu tổng quan về Cisco AMP:

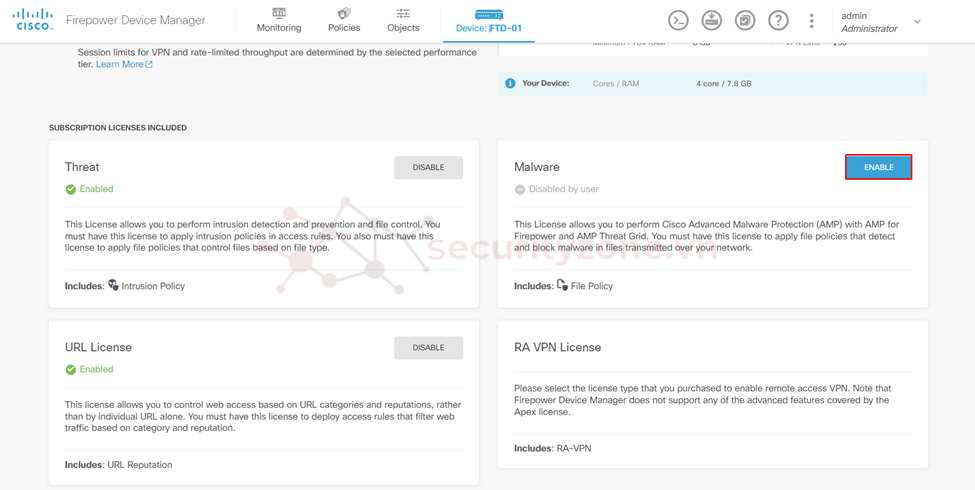

Trước tiên để cấu hình được tính năng File Policy cần phải tiến hành enbale tính năng trong phần Device > Smart License > View Configuration.

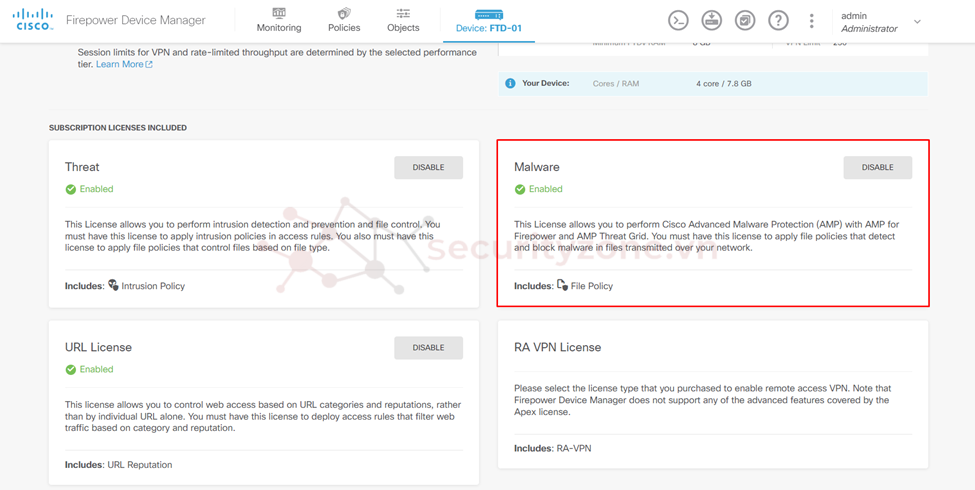

Tại phần Malware chọn ENABLE để bật tính năng sau đó sẽ được kết quả như hình bên dưới.

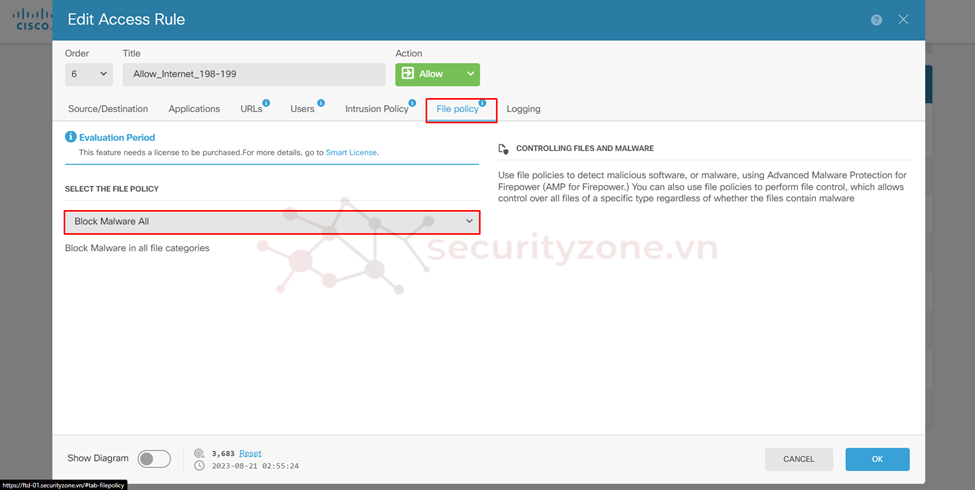

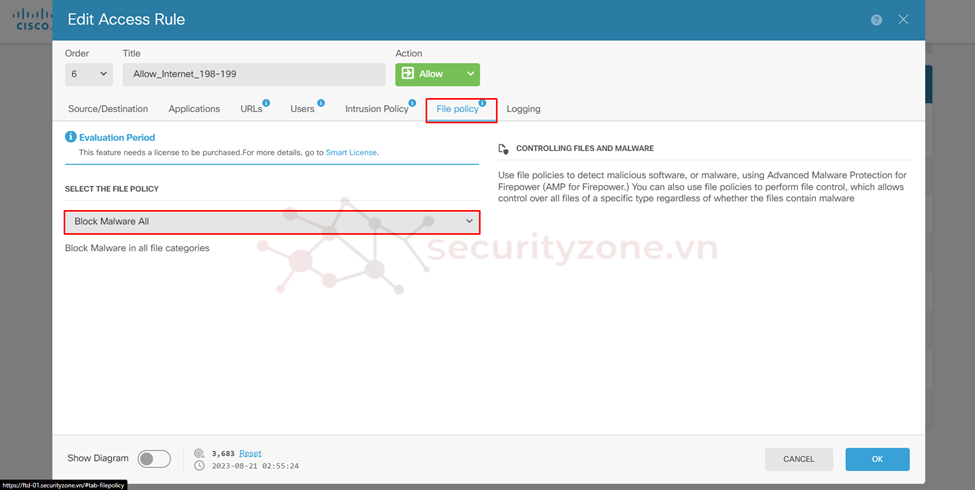

Sau khi đã hoàn thành việc bât tính năng, các chính sách về File policy sẽ được nắm trong các rule của Access Control Policy tiến hành nên để cấu hình cần phải edit các rule. Trong trường hợp này thực hiện edit rule cho phép truy cập internet của các subnet 172.31.198.0/24 và 172.31.199.0/24, tại tab File policy tiến hành cấu hình chính sách phù hợp như hình bên dưới để Cisco FTD tiến hành ngăn chặn các file độc hại được tải về từ internet. Ngoài ra, trên Cisco FTD được quản lý thông qua FDM còn hỗ trợ các loại file policy như sau:

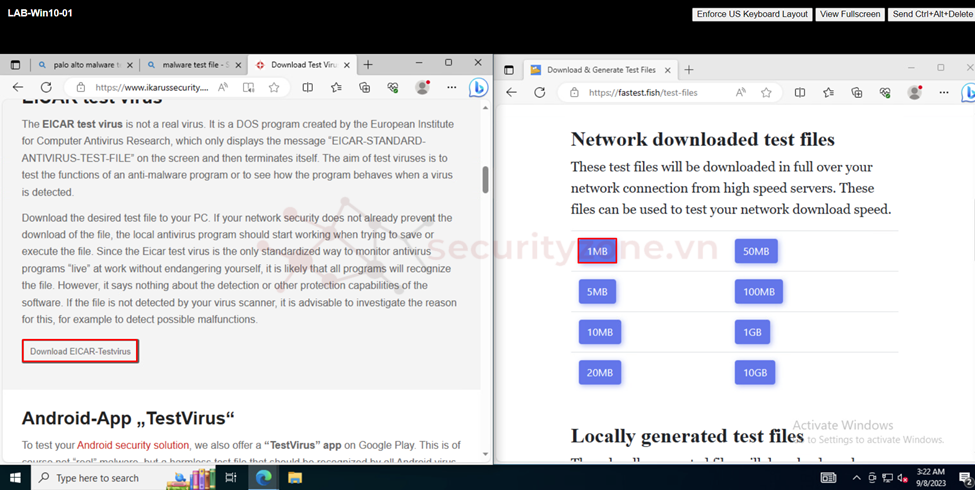

II.3 Kiểm tra hoạt động của File Policy trên Cisco FTD

Sau khi đã cấu hình xong tiến hành truy cập vào các PC thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 đông thời tiến hành tải các tệp eicar (virus sample) và test file. Lúc này sẽ thấy tệp eicar sẽ không download được còn test file thì download thành công.

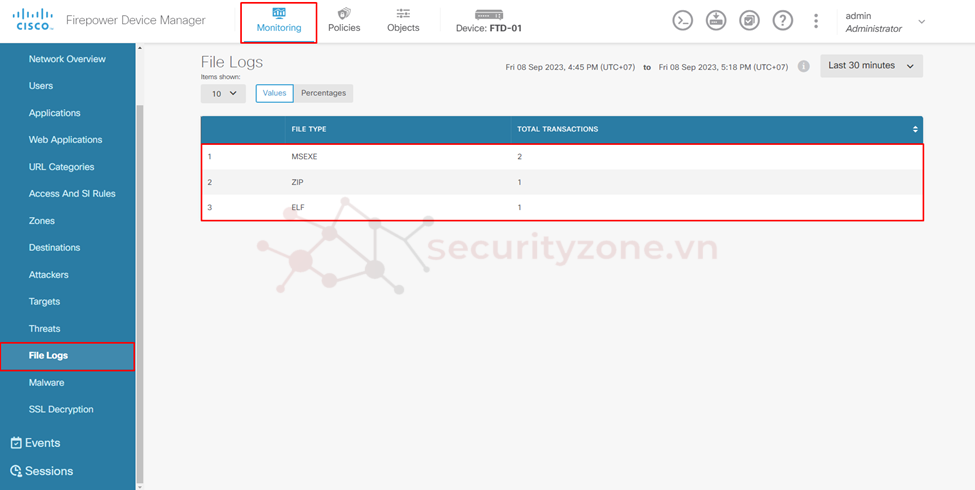

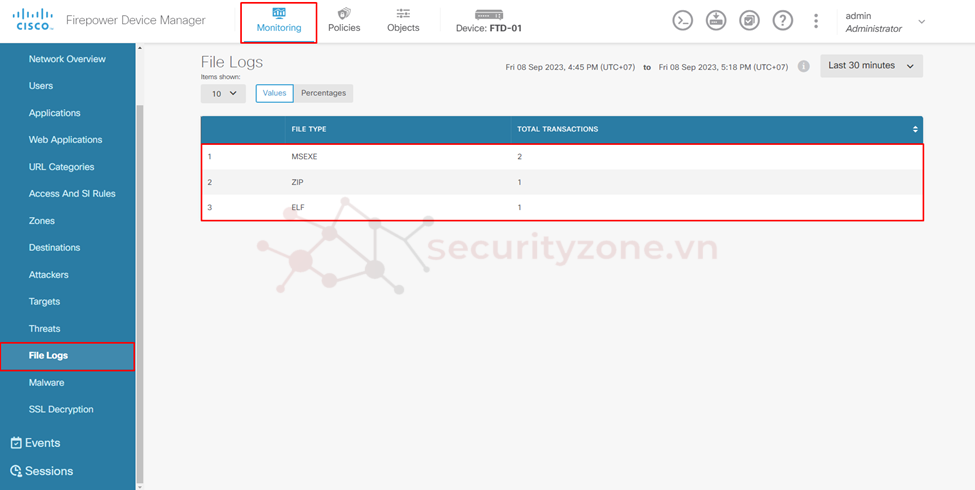

Trên Cisco FTD được quản lý thông qua FDM vào phần Monitoring > File Logs sẽ thấy được các loại file được truyền trong mạng.

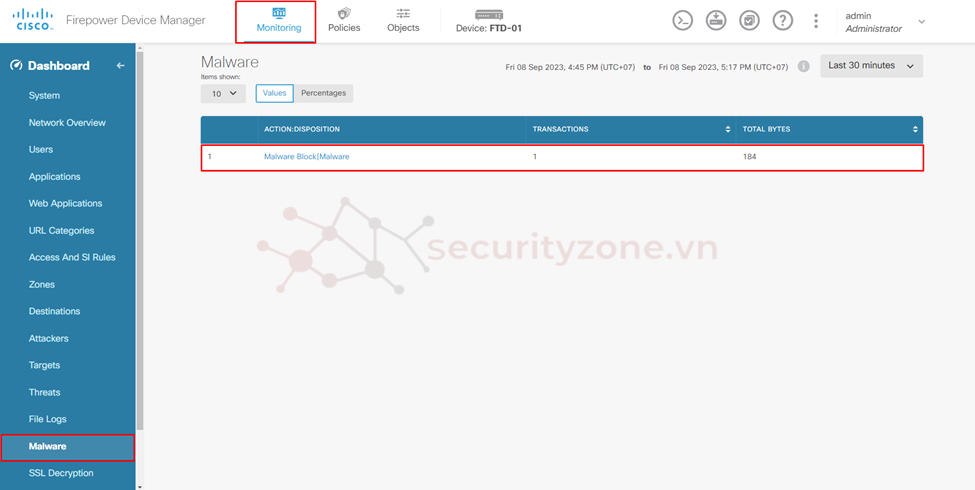

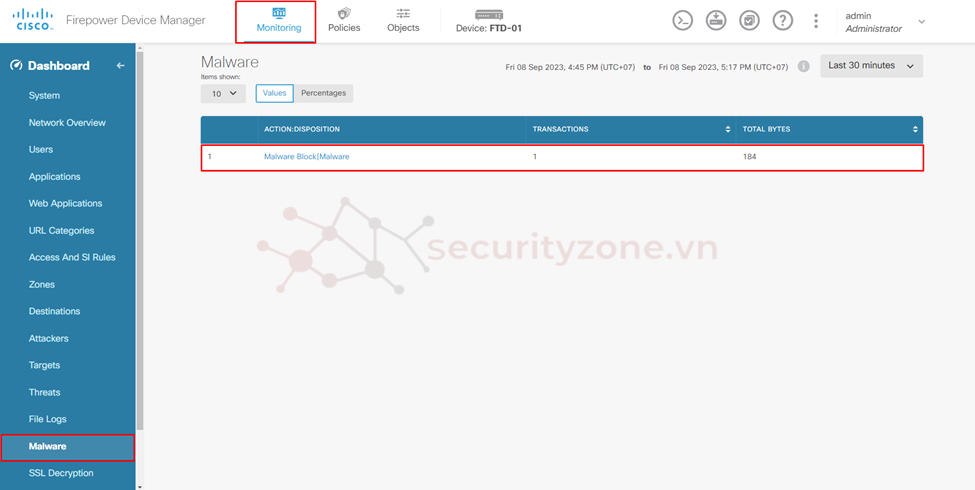

Vào phần Monitoring > Malware sẽ thấy được các malware đã được hệ thống chặn lại khi truyền qua mạng.

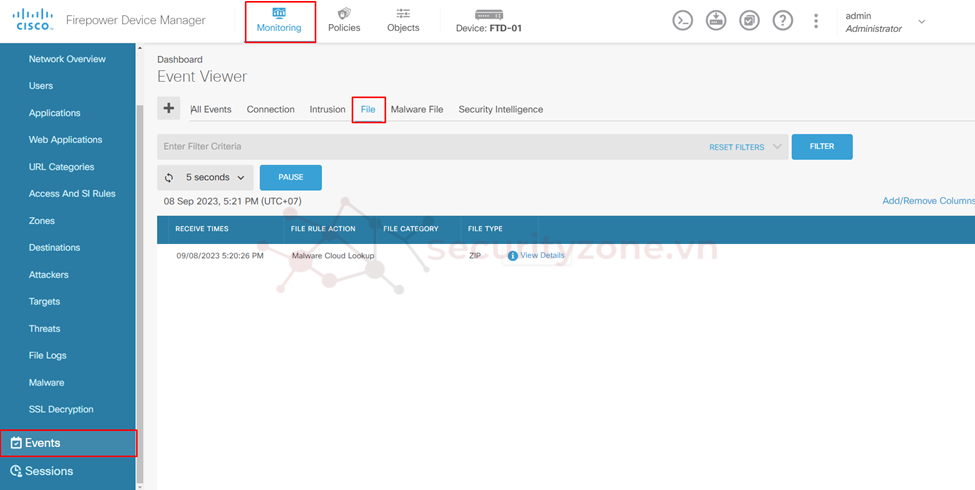

Vào phần Monitoring > Events > File để thấy các sự kiện match với file policy đã cấu hình nhưng các tệp này không chứa malware hoặc không xác định và được cho phép tải xuống.

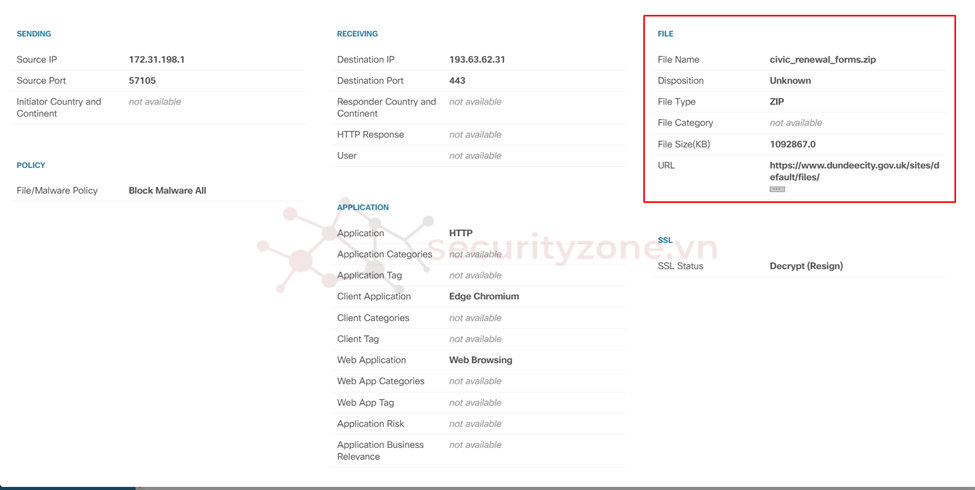

Để xem chi tiết thông tin sự kiện chọn View Details lúc này sẽ thấy rõ hơn về tên file, nguồn tải, loại file, kích thước,...và các thông tin khác liên quan đến session đã tải file xuống cũng như loại File Policy.

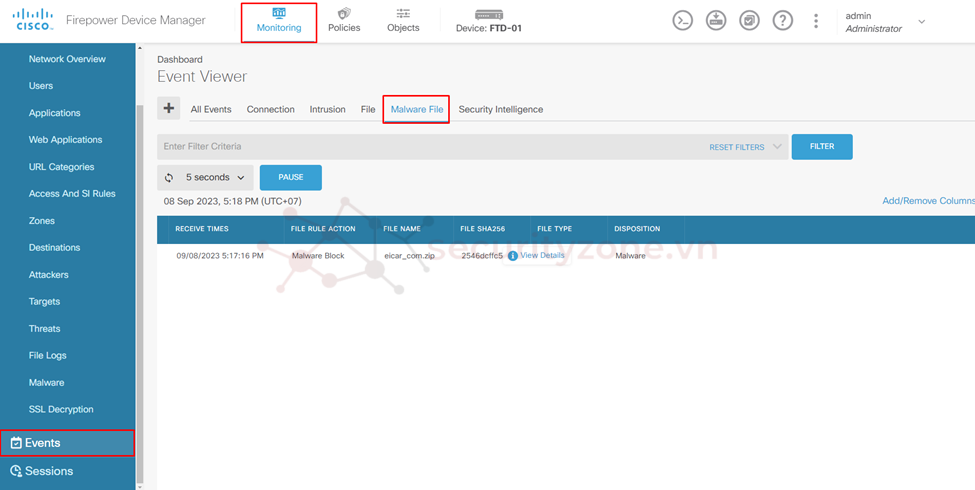

Để xem thông tin các file Malware đã match với policy cấu hình vào phần Monitoring > Events > Malware File.

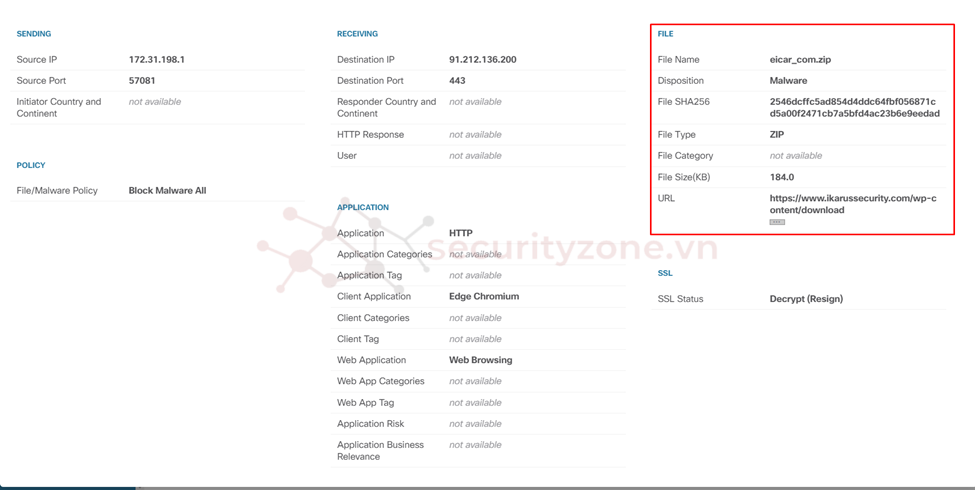

Chọn View Details để có các nhìn chi tiết về file malware đã được chặn và thông tin của session đó.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình Malware và File Policy trên Cisco FTD thông qua FDM

[LAB-7] Cấu hình Advanced Malware Protection trên Cisco FTD (Phần 1)

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 10.120.100.0/24 và 172.31.10.0/24

Yêu cầu của bài Lab:

- Cấu hình enable tính năng Malware và File Policy trên Cisco FTD được quản lý thông qua FDM.

- Cấu hình tính năng File Policy trên Access Control Policy sao cho subnet 172.31.198.0/24 và 172.31.199.0/24 khi download các file từ internet sẽ được giám sát, đồng thời khi phát hiện file có chứa virus sẽ tiến hành không cho download.

- Kiểm tra hoạt động của Malware và File Policy các PC thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 và trên Cisco FDM khi tiến hành tải các file từ trên Internet (có chứa và không chứa virus).

II. Cấu hình Malware và File Policy trên Cisco FTD thông qua FDM

Tính năng Malware và File Policy trên Cisco FTD là một tập hợp các cấu hình sử dụng để kiểm soát việc truyền tệp và bảo vệ mạng khỏi phần mềm độc hại. Nó là một phần của cấu hình Access Control Policy. Tính năng này cho phép quản trị viên định cấu hình các chính sách để kiểm soát việc truyền tệp dựa trên các tiêu chí như loại tệp, kích thước tệp, nguồn và đích, v.v. Các chính sách này có thể được sử dụng để chặn, cho phép, hoặc ghi lại việc truyền tệp.

Trong Cisco Firepower FTD, chính sách Malware và File cho phép thực hiện hai nhiệm vụ chính:

- Thứ nhất, thông qua chính sách Malware và File, có thể kiểm soát luồng tệp trong mạng.

- Thứ hai, có thể kiểm tra chúng để tìm phần mềm độc hại bằng tính năng Advanced Malware Protection của Cisco.

Giới thiệu tổng quan về Cisco AMP:

- Cisco Advanced Malware Protection (AMP) có một bước tiến xa hơn so với hầu hết các công cụ phát hiện phần mềm độc hại, liên tục giám sát mọi tệp trong mạng. Nếu Cisco AMP phát hiện hành vi độc hại, nó sẽ giúp khắc phục nhanh chóng.

- Cisco Advanced Malware Protection (AMP) là một hệ thống bảo vệ chống phần mềm độc hại bổ sung bảo vệ toàn bộ mạng khỏi các cuộc tấn công phần mềm độc hại tinh vi và tiên tiến. Là một giải pháp bổ sung, AMP được thiết kế để hoạt động với các thiết bị bảo mật mạng Cisco khác, đặc biệt là Next-Generation Intrusion Prevention System (NGIPS).

- Cisco AMP là câu trả lời của Cisco cho thế hệ tiếp theo về khả năng hiển thị, kiểm soát và bảo vệ chống lại các mối đe dọa tiên tiến cho kết nối internet ngày nay. AMP cung cấp cho khả năng chặn phần mềm độc hại theo thời gian thực và phân tích sandbox nâng cao, được hỗ trợ bởi thông tin tình báo về mối đe dọa toàn cầu đẳng cấp thế giới, để cung cấp khả năng phát hiện, ngăn chặn và loại bỏ phần mềm độc hại tiên tiến một cách nhanh chóng.

Trước tiên để cấu hình được tính năng File Policy cần phải tiến hành enbale tính năng trong phần Device > Smart License > View Configuration.

Tại phần Malware chọn ENABLE để bật tính năng sau đó sẽ được kết quả như hình bên dưới.

|

|

Sau khi đã hoàn thành việc bât tính năng, các chính sách về File policy sẽ được nắm trong các rule của Access Control Policy tiến hành nên để cấu hình cần phải edit các rule. Trong trường hợp này thực hiện edit rule cho phép truy cập internet của các subnet 172.31.198.0/24 và 172.31.199.0/24, tại tab File policy tiến hành cấu hình chính sách phù hợp như hình bên dưới để Cisco FTD tiến hành ngăn chặn các file độc hại được tải về từ internet. Ngoài ra, trên Cisco FTD được quản lý thông qua FDM còn hỗ trợ các loại file policy như sau:

- None: Không đánh giá các tệp được truyền để tìm phần mềm độc hại và không chặn tệp cụ thể. Chọn tùy chọn này cho các rule tin tưởng ứng dụng hoặc quá trình lọc URL sẽ bảo vệ mạng một cách đầy đủ.

- Block Malware All: Truy vấn AMP cloud để xác định xem các tệp đi qua mạng có chứa phần mềm độc hại hay không, sau đó chặn các tệp thể hiện mối đe dọa.

- Cloud Lookup All: Truy vấn AMP cloud để lấy và ghi nhật ký cách xử lý các tệp đi qua mạng trong khi vẫn cho phép truyền chúng.

- Custom File Policy: Có thể tạo File policy của riêng mình bằng cách sử dụng API FTD và các tài nguyên FileAndMalwarePolicies khác (chẳng hạn như loại tệp, danh mục loại tệp, ampcloudconfig, ampservers và ampcloudconnections).

II.3 Kiểm tra hoạt động của File Policy trên Cisco FTD

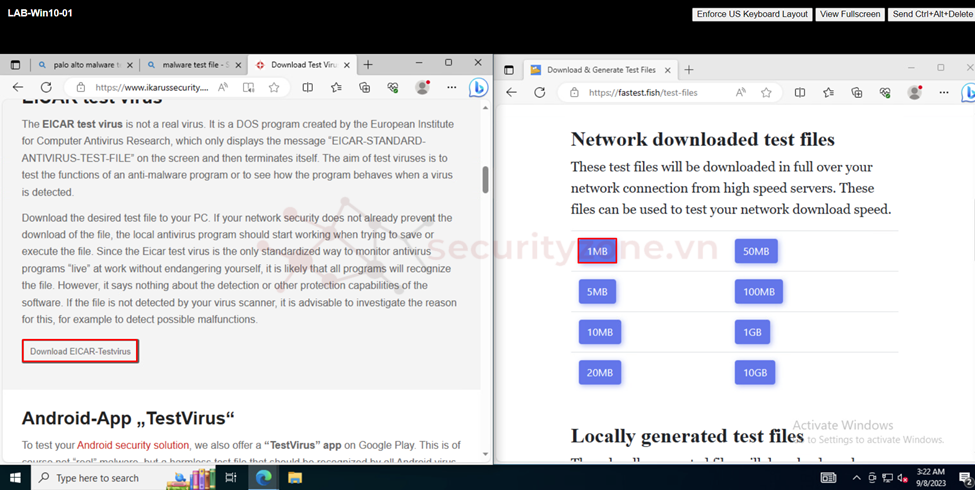

Sau khi đã cấu hình xong tiến hành truy cập vào các PC thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 đông thời tiến hành tải các tệp eicar (virus sample) và test file. Lúc này sẽ thấy tệp eicar sẽ không download được còn test file thì download thành công.

Trên Cisco FTD được quản lý thông qua FDM vào phần Monitoring > File Logs sẽ thấy được các loại file được truyền trong mạng.

Vào phần Monitoring > Malware sẽ thấy được các malware đã được hệ thống chặn lại khi truyền qua mạng.

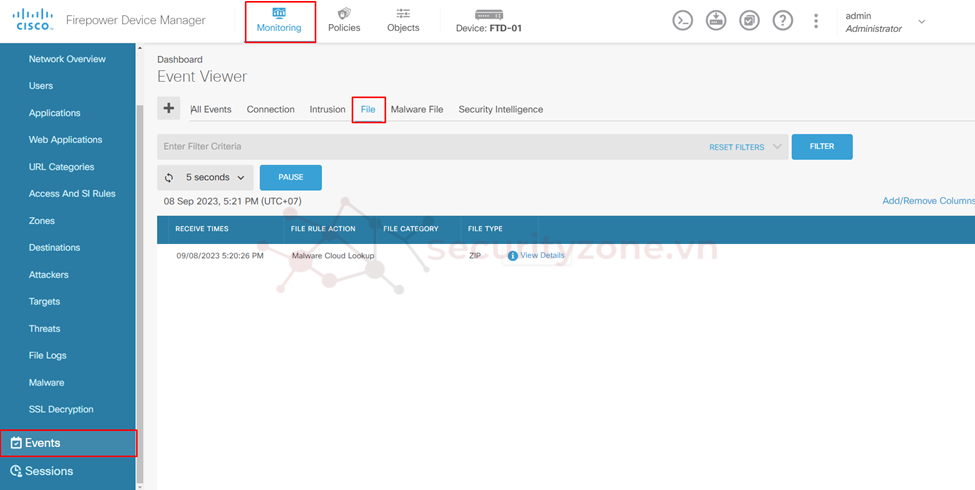

Vào phần Monitoring > Events > File để thấy các sự kiện match với file policy đã cấu hình nhưng các tệp này không chứa malware hoặc không xác định và được cho phép tải xuống.

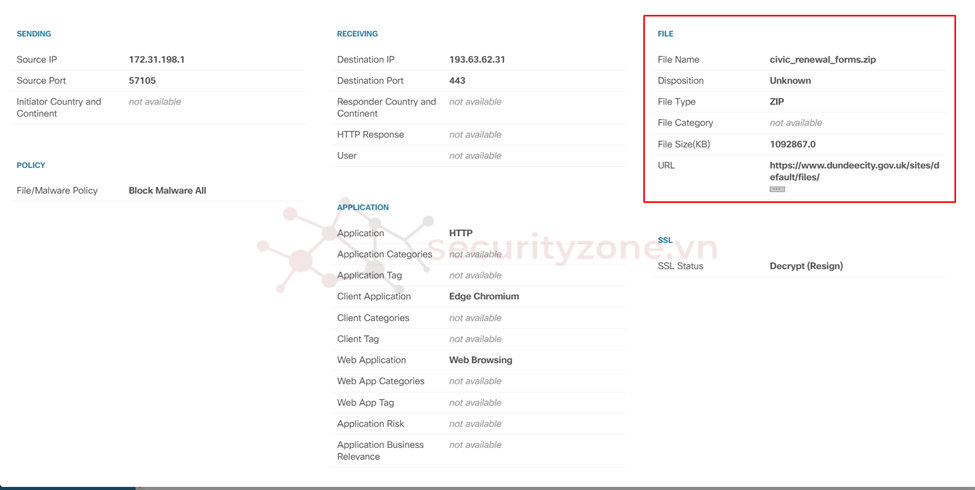

Để xem chi tiết thông tin sự kiện chọn View Details lúc này sẽ thấy rõ hơn về tên file, nguồn tải, loại file, kích thước,...và các thông tin khác liên quan đến session đã tải file xuống cũng như loại File Policy.

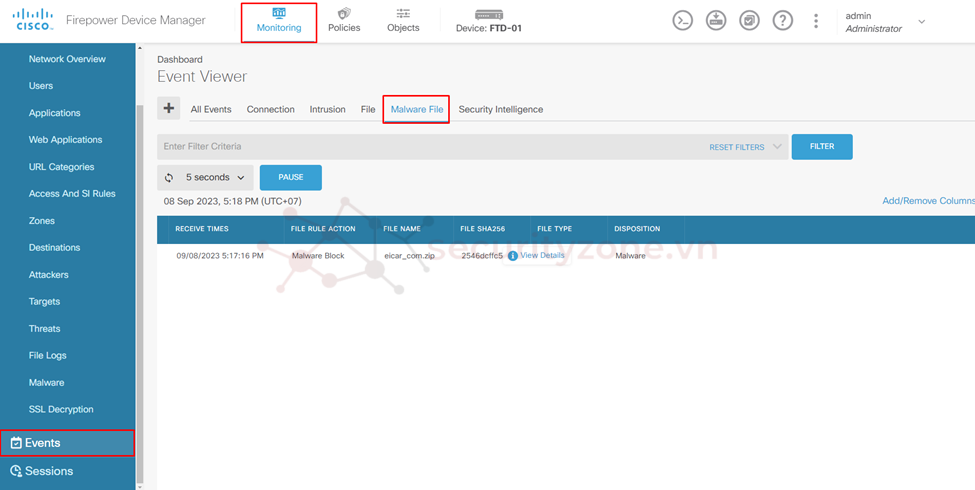

Để xem thông tin các file Malware đã match với policy cấu hình vào phần Monitoring > Events > Malware File.

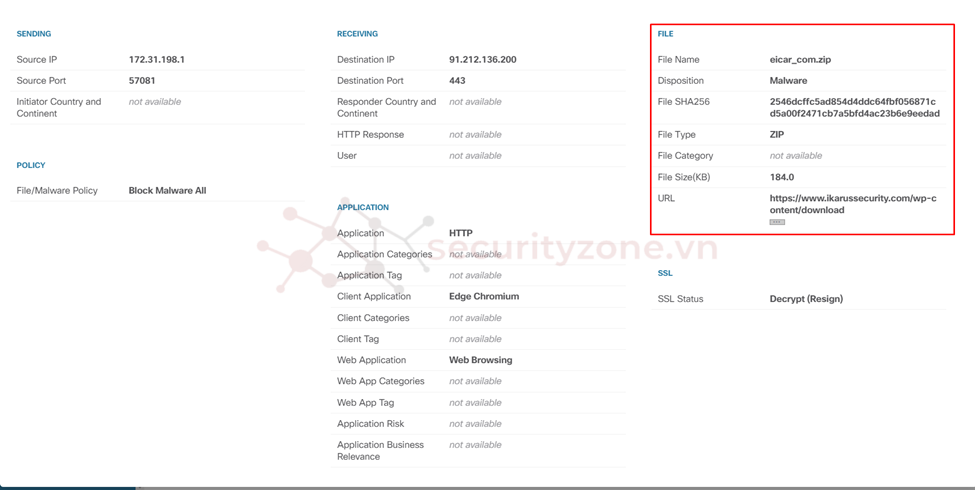

Chọn View Details để có các nhìn chi tiết về file malware đã được chặn và thông tin của session đó.

Attachments

Last edited: