Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình URL Filtering trên Cisco FTD thông qua FDM

I. Giới thiệu về mô hình bài Lab

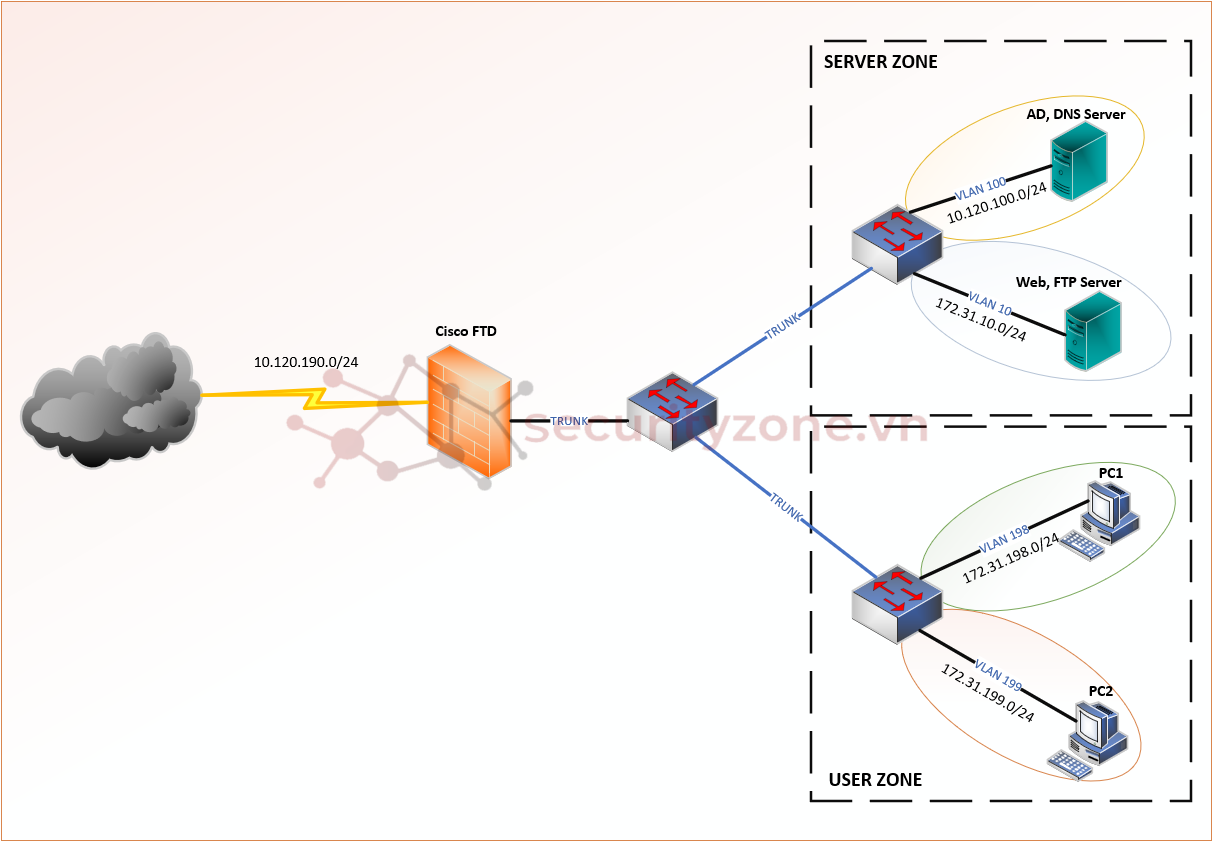

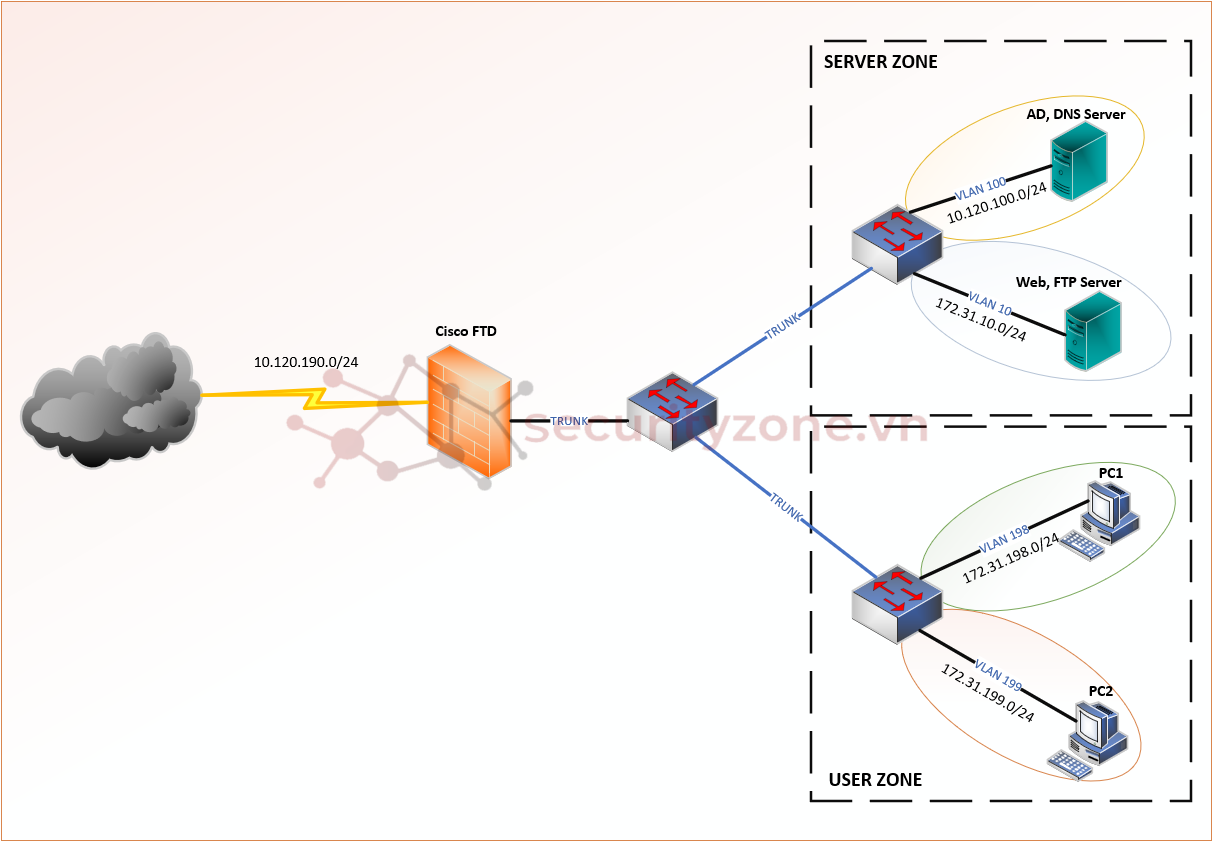

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình URL Filtering trên Cisco FTD thông qua FDM

Tính năng URL Filtering trên Cisco Firepower Threat Defense (FTD) là tính năng cho phép kiểm soát các trang web mà người dùng có thể truy cập, sử dụng tính năng này để chặn các trang web có nội dung không phù hợp, có hại hoặc không an toàn. Cisco URL Filtering hoạt động bằng cách phân loại các trang web thành các danh mục và mức độ an toàn khác nhau, chẳng hạn như mua sắm, giải trí, xã hội và hơn thế nữa. Bạn có thể tạo các quy tắc để chặn hoặc cho phép truy cập vào các trang web trong các danh mục cụ thể. Bạn cũng có thể chặn các trang web cụ thể bằng cách nhập URL của chúng.

Dưới đây là một số lợi ích của việc sử dụng tính năng URL Filtering trên Cisco FTD:

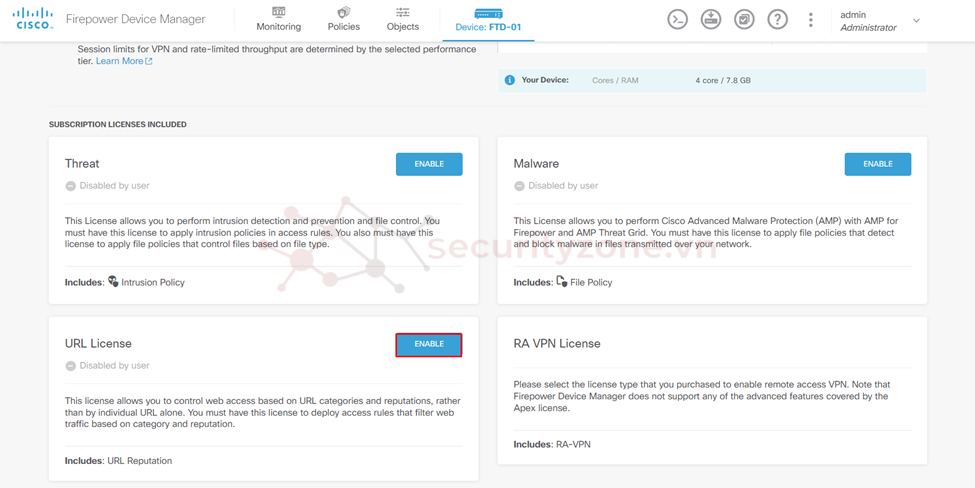

Tại phần URL License tiến hành chọn Enable để bật tính năng.

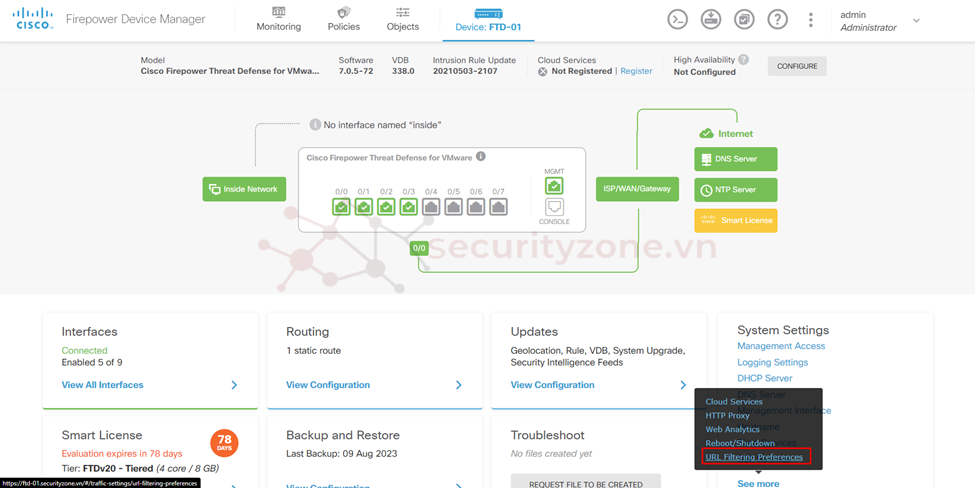

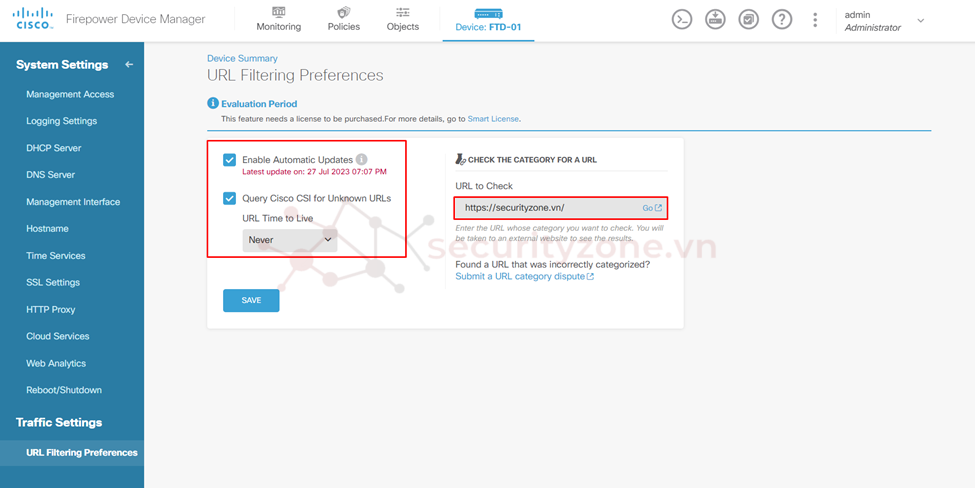

Sau khi đã bật tính năng, tiến hành vào phần System Settings > URL Filtering Preferences để cấu hình các thông số update DB cho URL Filtering dựa vào category.

Tiến hành chọn vào các phần Enable Automatic Update và Query Cisco CSI for Unknown URLs tự động update DB cho URL Filtering thông qua cisco talos cũng như tự động truy vấn khi có URL chưa được phân vào category (hệ thống kiểm tra các bản update cứ sau 30 phút, mặc dù dữ liệu thường được cập nhật một lần mỗi ngày). Ngoài ra, cũng có thể nhập URL trong phần CHECK THE CATEGORY FOR A URL để kiểm tra các thông tin của URL trên cisco talos.

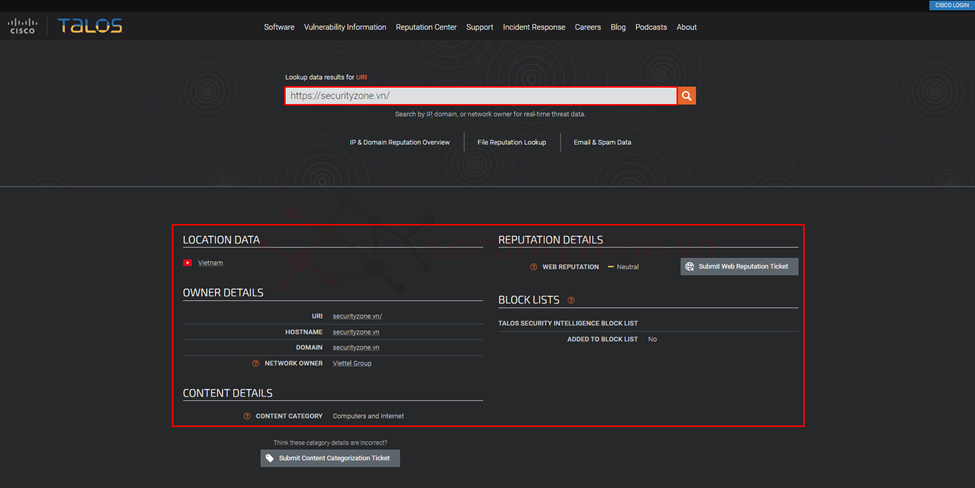

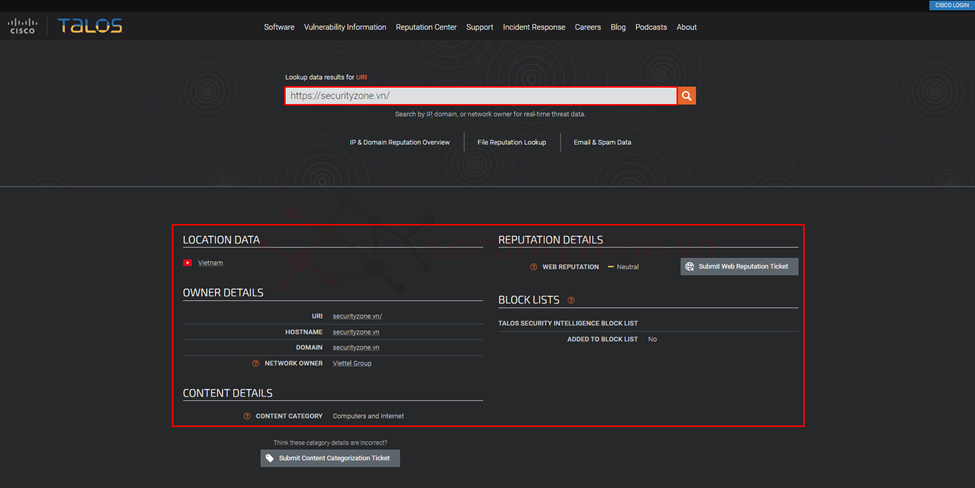

Sau khi điền URL và chọn Go, sẽ được redirect sang cisco talos lúc này có thể thấy được các thông tin của URL như hình bên dưới. Các thông tin cần quan tâm là: Location, Reputation, Category.

II.2. Cấu hình URL Filtering bằng Category trên cisco Talos

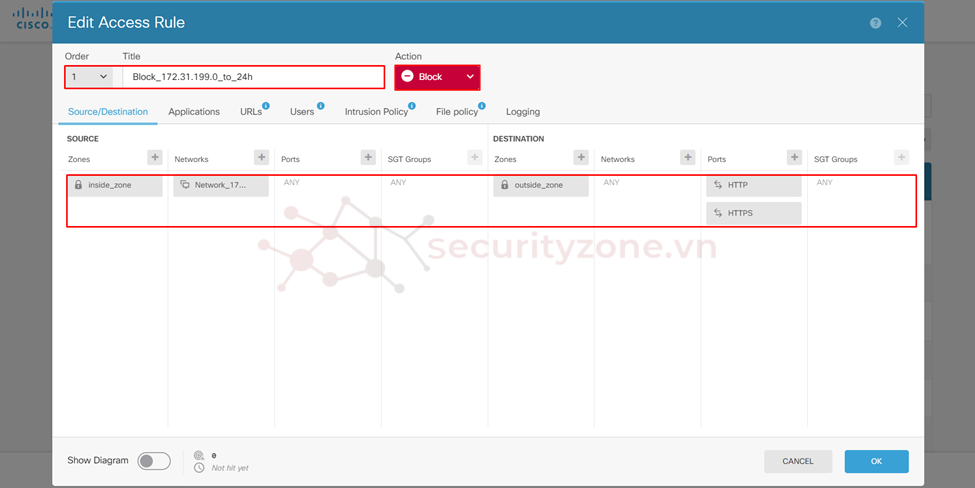

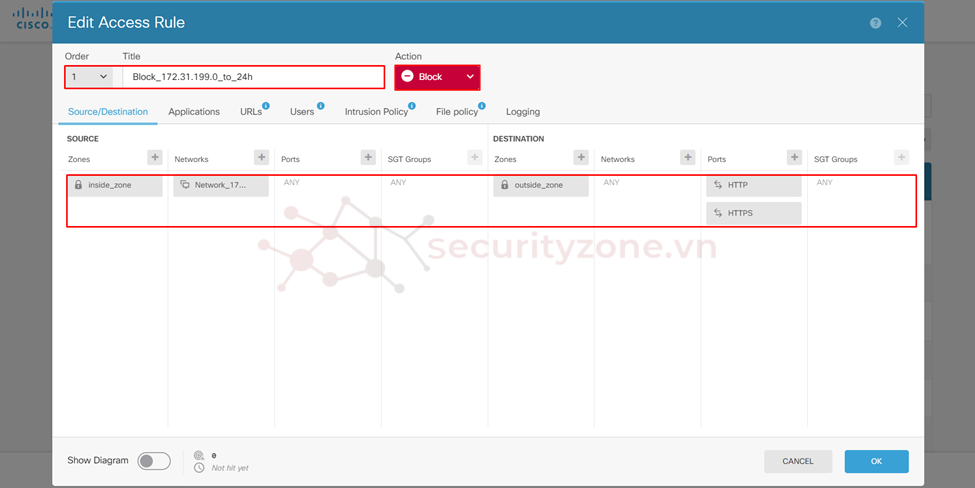

Cấu hình URL Filtering nằm trong Access Control Policy, tiến hành tạo access control policy để chặn các traffic từ subnet 172.31.199.0/24 đi ra ouside_zone với port HTTP và HTTPS.

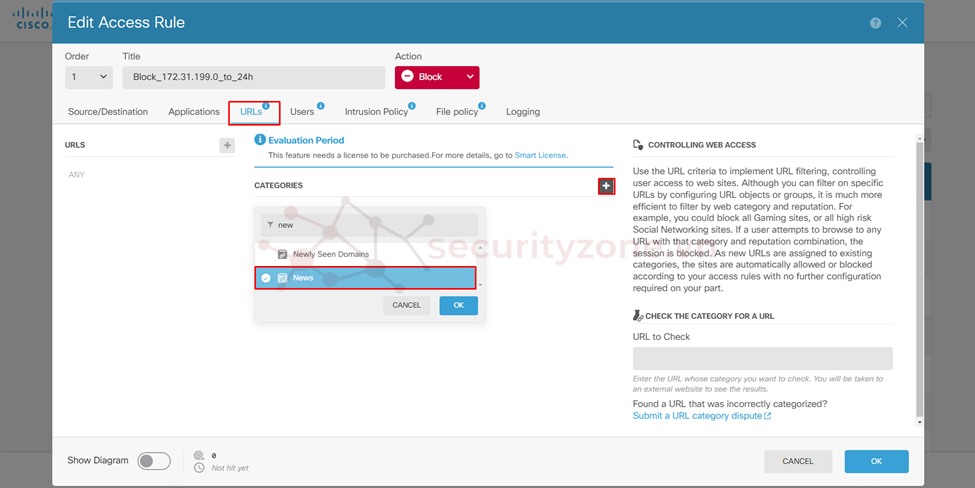

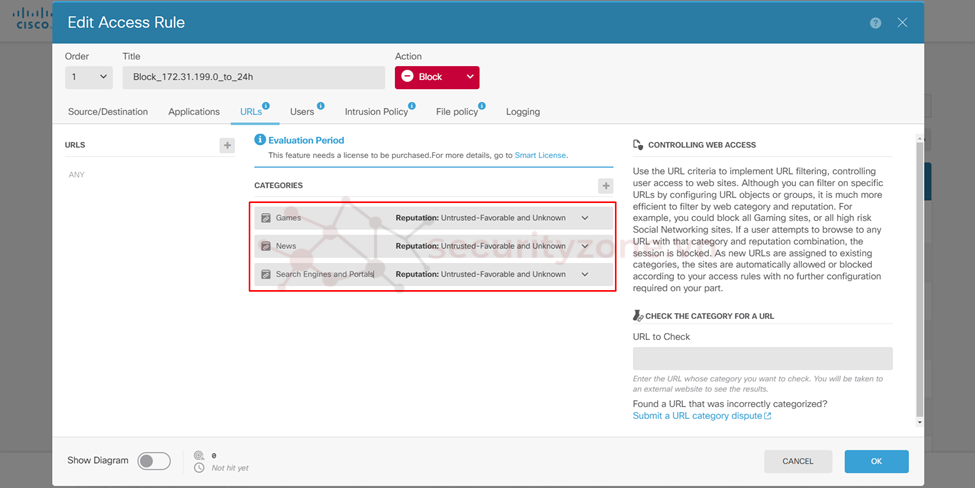

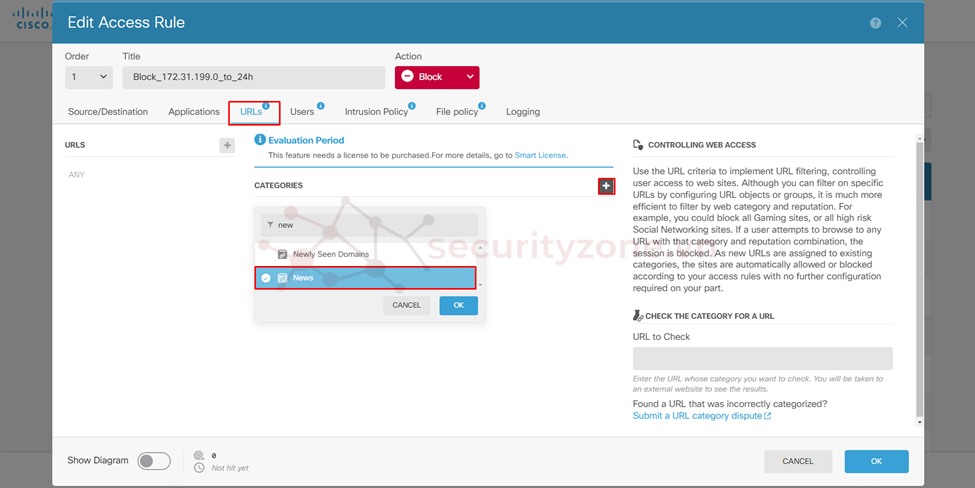

Sau đó chọn vào mục URLs và chọn phương thức URL Filtering ở đây ở chọn theo Category. Chọn các danh mục cần quan tâm.

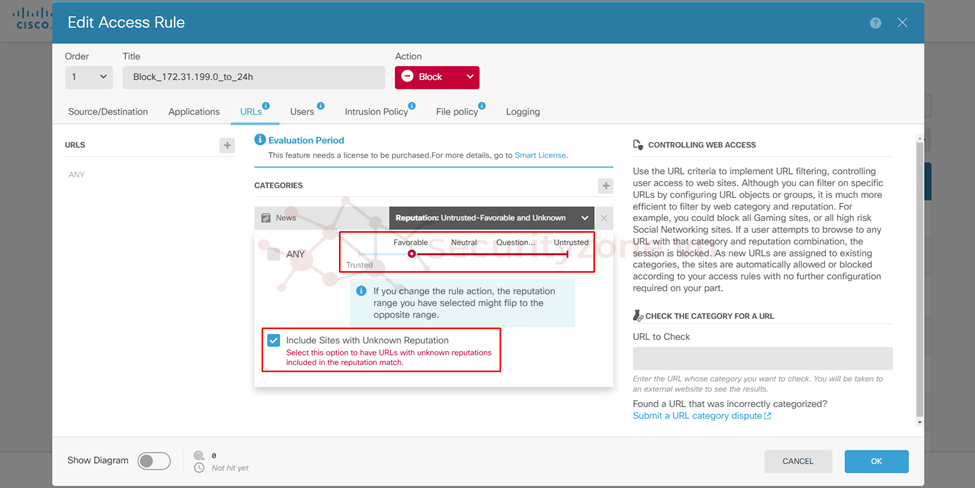

Sau khi chọn Category thích hợp có thể điều chỉnh danh tiến của các URL thuộc category, theo thứ tự Untrusted, Questionable, Neutral, Favorable, Trusted (càng qua bên phải càng an toàn, Trusted là các URL an toàn). Ngoài ra phần CHECK THE CATEGORY FOR A URL cũng tương tự ở trên.

Tiếp theo chọn hết các category theo yêu cầu bài lab.

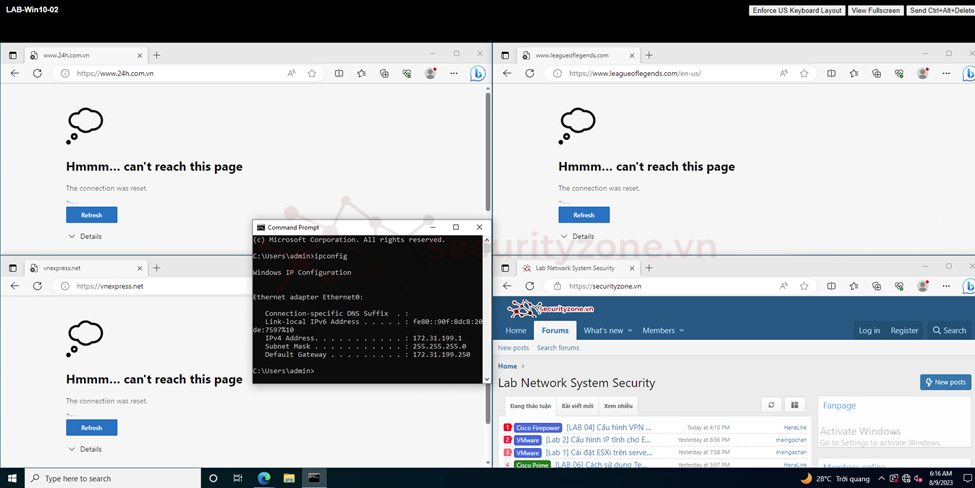

Kiểm tra trên PC thuộc subnet 172.31.199.0/24 sẽ thấy các trang web với category được định nghĩa trên rule ở trên sẽ bị block, còn lại traffic hoạt động bình thường. (nên check kỹ lại vị trí của rule để tránh việc rule không hoạt động, nên để lên đầu tiên)

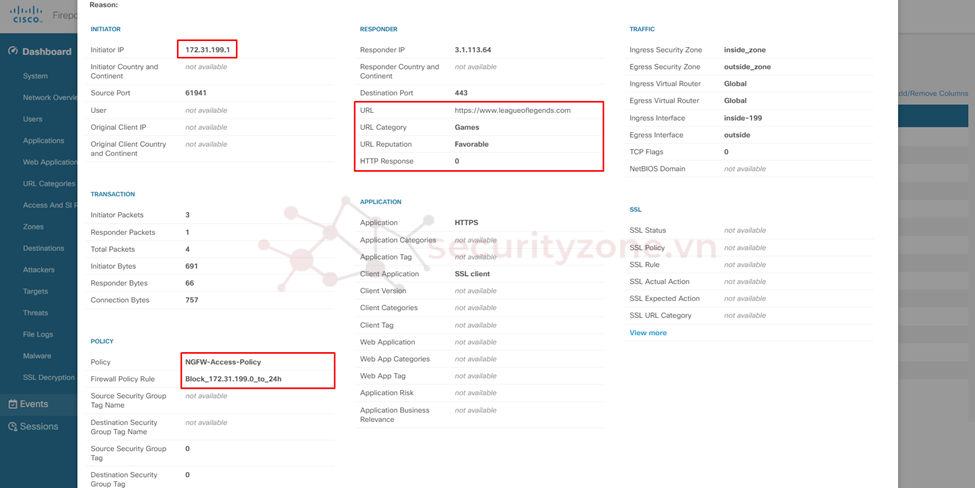

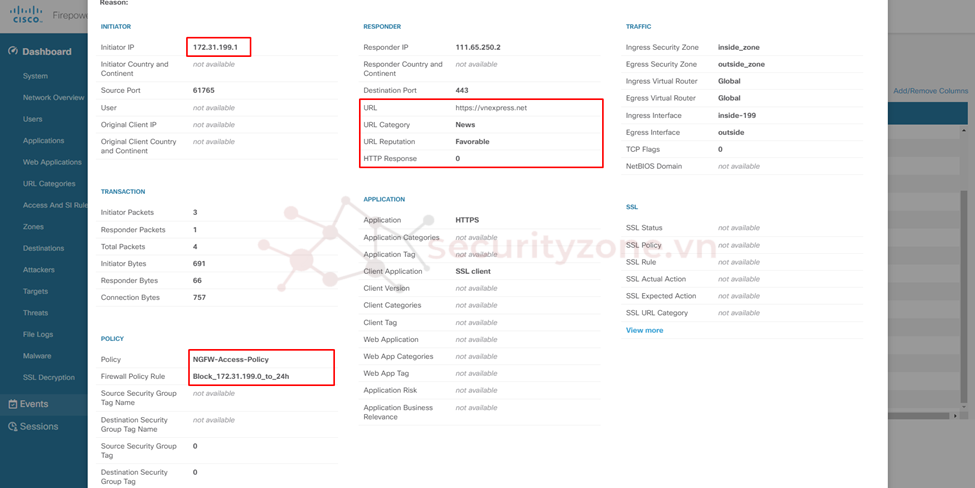

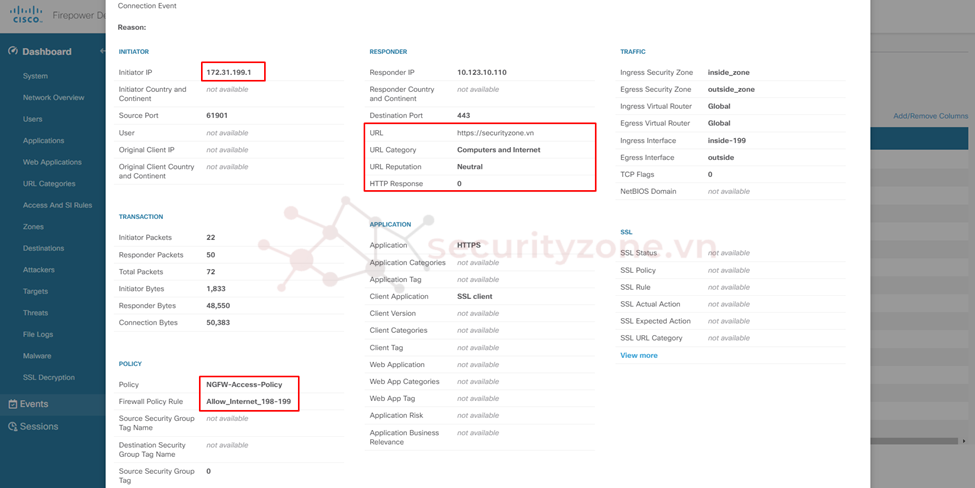

Trên cisco FTD được quản lý thông qua FDM vào phần Monitoring > Events > Connections sẽ thấy lần lượt các URL thuộc các category được định nghĩa trong rule sẽ bị block theo hình bên dưới, các các category khác sẽ được allow.

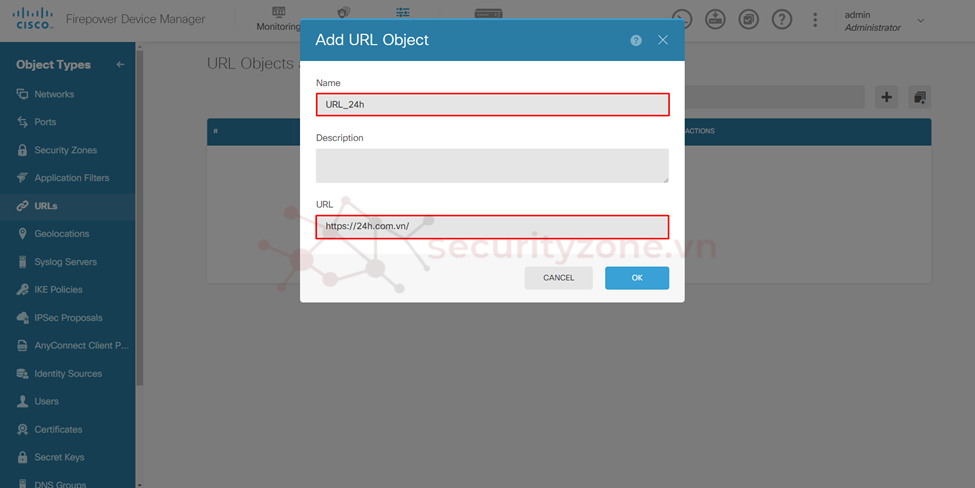

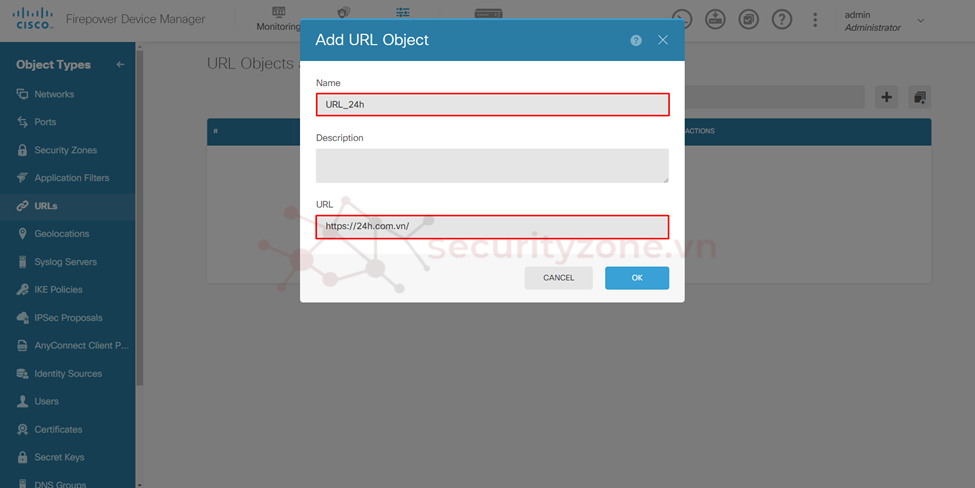

Tại đây sẽ cấu hình các thông tin: Name (tên cho object) và URL (địa chỉ URL được quan tâm)

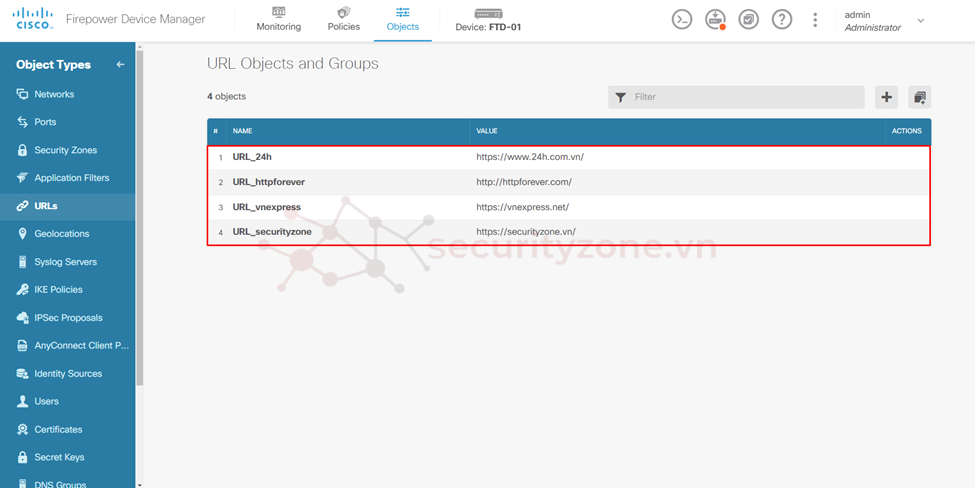

Tiến hành tạo thêm các URL khác như hình bên dưới.

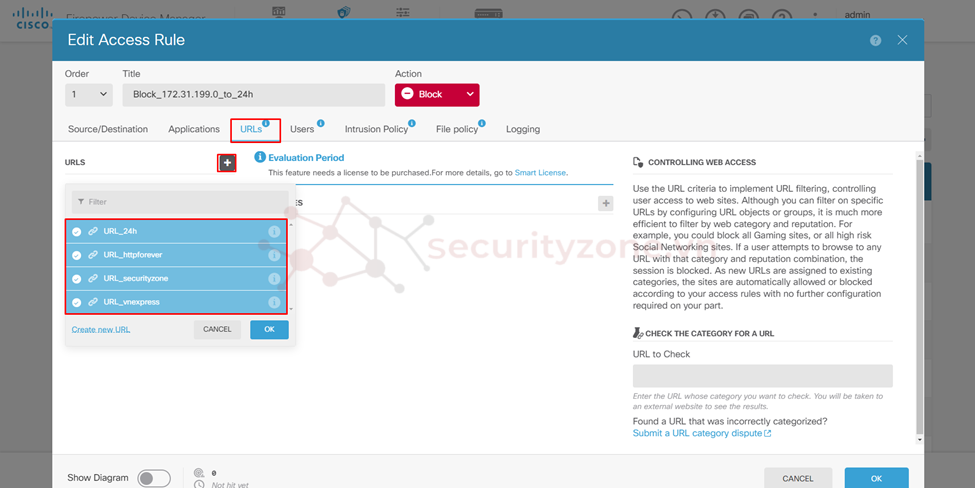

Tiến hành tạo access control policy (như ở trên), tại phần URLs chọn các URL objects đã cấu hình ở trên.

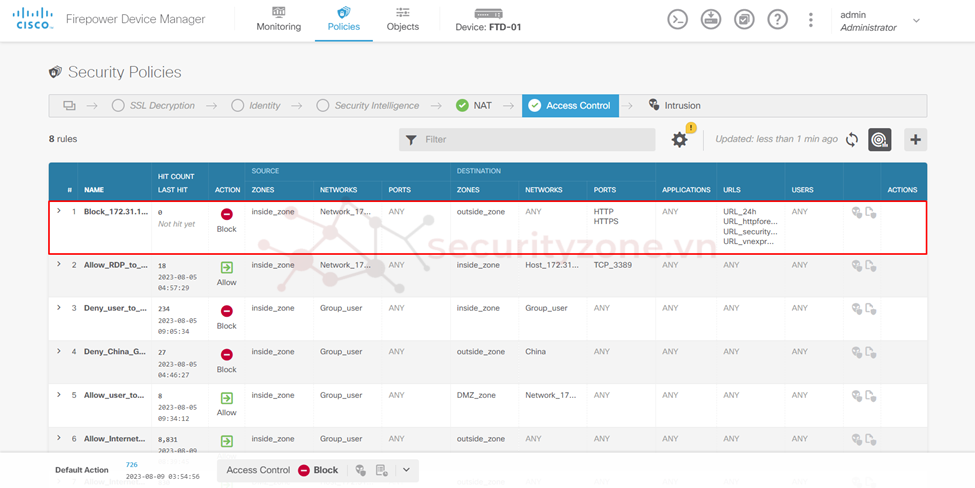

Sau khi đã cấu hình các thông tin sẽ được rule như hình bên dưới.

Kiểm tra trên PC thuộc subnet 172.31.199.0/24 sẽ thấy được tính năng URL Filtering bằng cách tự định nghĩa không thể chặn được các website sử dụng giao thức HTTPS. Chỉ hoạt động với website sử dụng giao thức HTTP.

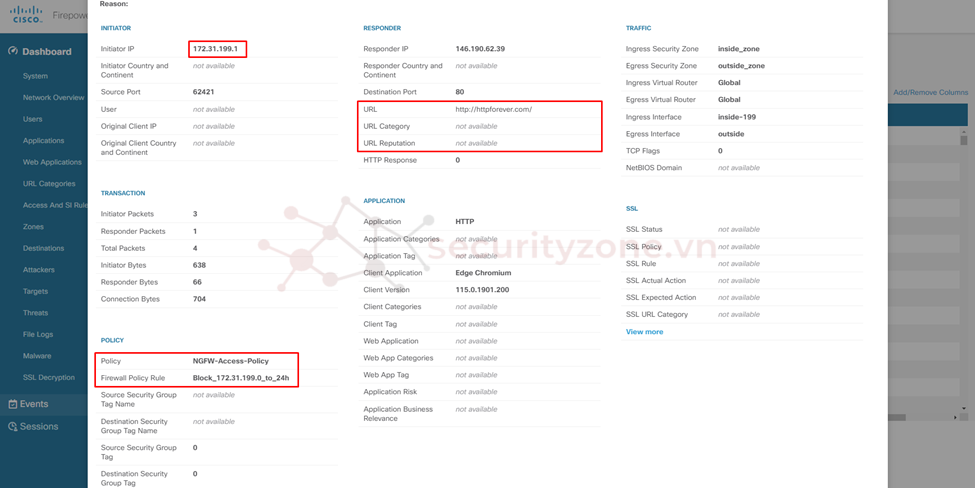

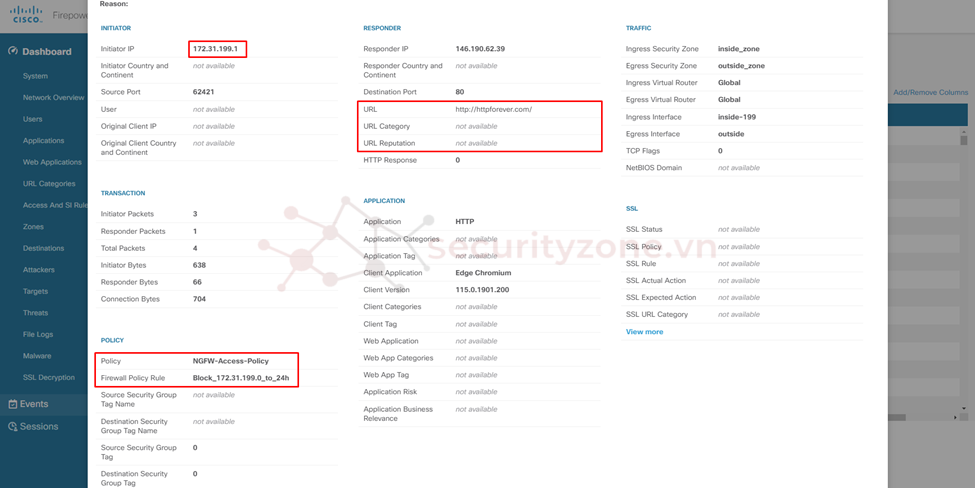

Trên cisco FTD được quản lý thông qua FDM vào phần Monitoring > Events > Connections sẽ thấy được traffic tới website với giao thức HTTP theo URL được cấu hình sẽ bị chặn.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình URL Filtering trên Cisco FTD thông qua FDM

[LAB-3] Cấu hình URL Filtering trên Cisco FTD

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 10.120.100.0/24 và 172.31.10.0/24

Yêu cầu của bài Lab:

- Enable tính năng URL Filtering trên cisco FTD được quản lý thông qua FDM.

- Cấu hình tính năng URL Filtering chặn tất cả traffic của subnet 172.31.199.0/24 truy cập đến các website với danh mục: games, news, search engine and portals thông qua cisco talos.

- Cấu hình tính năng URL Filtering chặn tất cả traffic của subnet 172.31.199.0/24 truy cập đến các website với URL tự định nghĩa.

II. Cấu hình URL Filtering trên Cisco FTD thông qua FDM

Tính năng URL Filtering trên Cisco Firepower Threat Defense (FTD) là tính năng cho phép kiểm soát các trang web mà người dùng có thể truy cập, sử dụng tính năng này để chặn các trang web có nội dung không phù hợp, có hại hoặc không an toàn. Cisco URL Filtering hoạt động bằng cách phân loại các trang web thành các danh mục và mức độ an toàn khác nhau, chẳng hạn như mua sắm, giải trí, xã hội và hơn thế nữa. Bạn có thể tạo các quy tắc để chặn hoặc cho phép truy cập vào các trang web trong các danh mục cụ thể. Bạn cũng có thể chặn các trang web cụ thể bằng cách nhập URL của chúng.

Dưới đây là một số lợi ích của việc sử dụng tính năng URL Filtering trên Cisco FTD:

- Bảo vệ người dùng khỏi nội dung không phù hợp, có hại hoặc không an toàn.

- Giảm nguy cơ lây nhiễm phần mềm độc hại.

- Ngăn chặn truy cập vào các trang web có thể gây hại cho doanh nghiệp của bạn.

- Tuân thủ các yêu cầu quy định.

- URL Filtering dựa vào các category được định nghĩa sẵn bởi cisco hoạt động thông qua threat intelligence (cisco talos), các category này chia các URL thành các group theo chức năng và quy định mức an toàn (độ thông dụng) tăng dần cho URL lần lượt: Untrusted, Questionable, Neutral, Favorable, Trusted.

- URL Filtering tự định nghĩa, tiến hành tạo object URL cần áp dụng nhưng khi làm theo cách này nếu trang web sử dụng HTTPS sẽ không thể hoạt động do phần header đã được mã hóa bởi certificate nên không thể nhìn vào header để lọc URL. (để giải quyết vấn đề này cần cấu hình thêm tính năng SSL Decryption theo link sau)

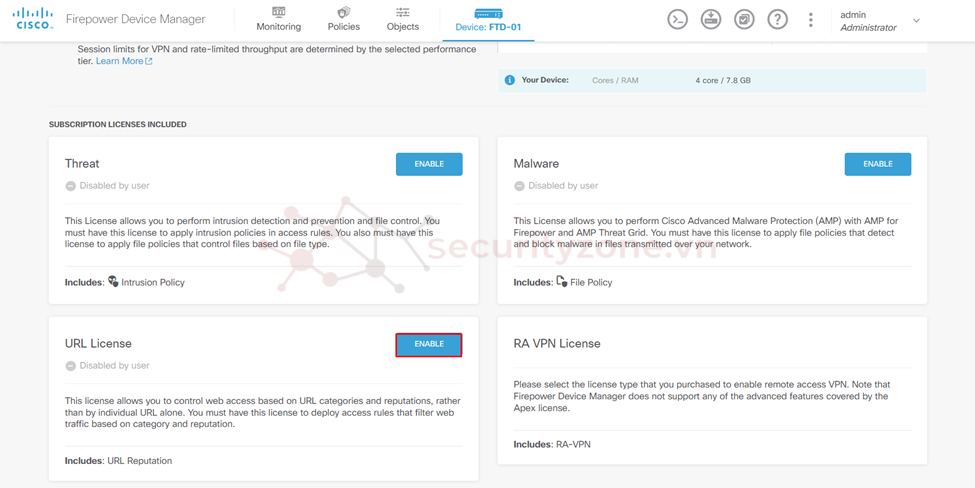

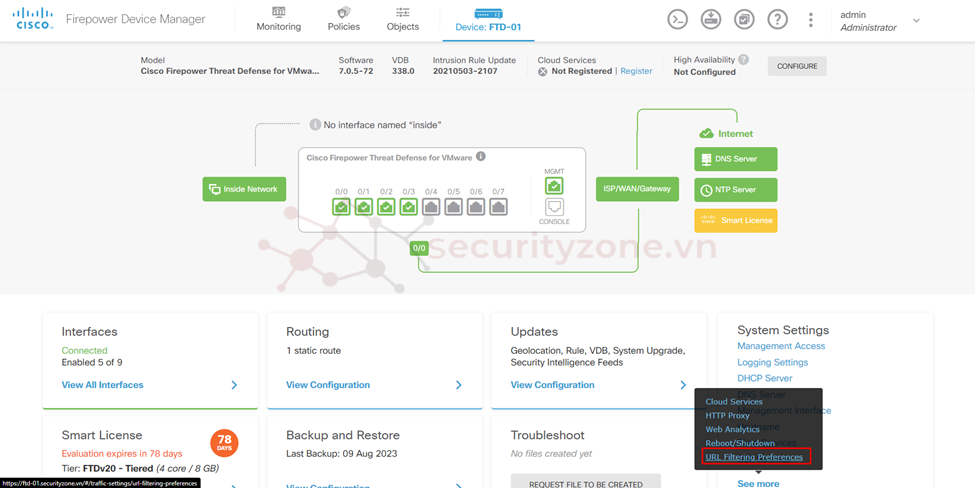

Mặc định tính năng URL Filtering trên cisco FTD được quản lý thông qua FDM bị tắt, cần vào phần Device > Smart License > View Configuration để tiến hành bật.

Tại phần URL License tiến hành chọn Enable để bật tính năng.

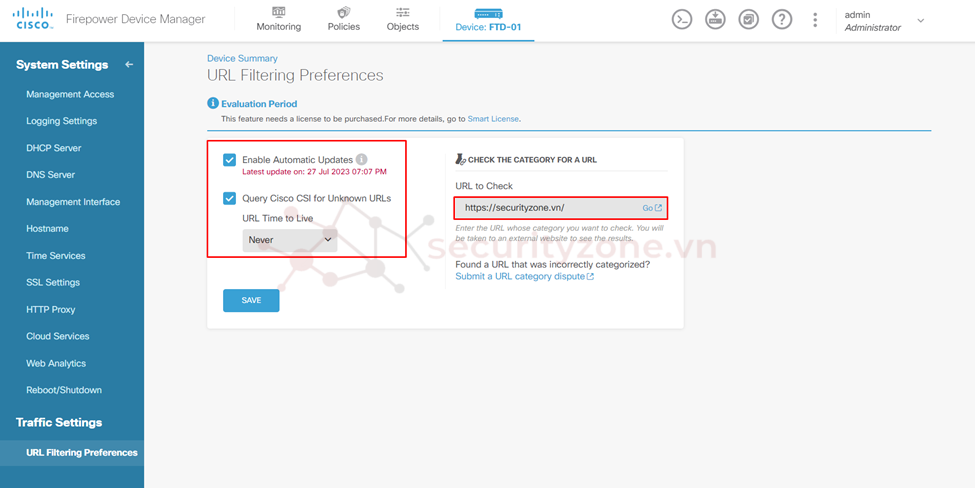

Sau khi đã bật tính năng, tiến hành vào phần System Settings > URL Filtering Preferences để cấu hình các thông số update DB cho URL Filtering dựa vào category.

Tiến hành chọn vào các phần Enable Automatic Update và Query Cisco CSI for Unknown URLs tự động update DB cho URL Filtering thông qua cisco talos cũng như tự động truy vấn khi có URL chưa được phân vào category (hệ thống kiểm tra các bản update cứ sau 30 phút, mặc dù dữ liệu thường được cập nhật một lần mỗi ngày). Ngoài ra, cũng có thể nhập URL trong phần CHECK THE CATEGORY FOR A URL để kiểm tra các thông tin của URL trên cisco talos.

Sau khi điền URL và chọn Go, sẽ được redirect sang cisco talos lúc này có thể thấy được các thông tin của URL như hình bên dưới. Các thông tin cần quan tâm là: Location, Reputation, Category.

II.2. Cấu hình URL Filtering bằng Category trên cisco Talos

Cấu hình URL Filtering nằm trong Access Control Policy, tiến hành tạo access control policy để chặn các traffic từ subnet 172.31.199.0/24 đi ra ouside_zone với port HTTP và HTTPS.

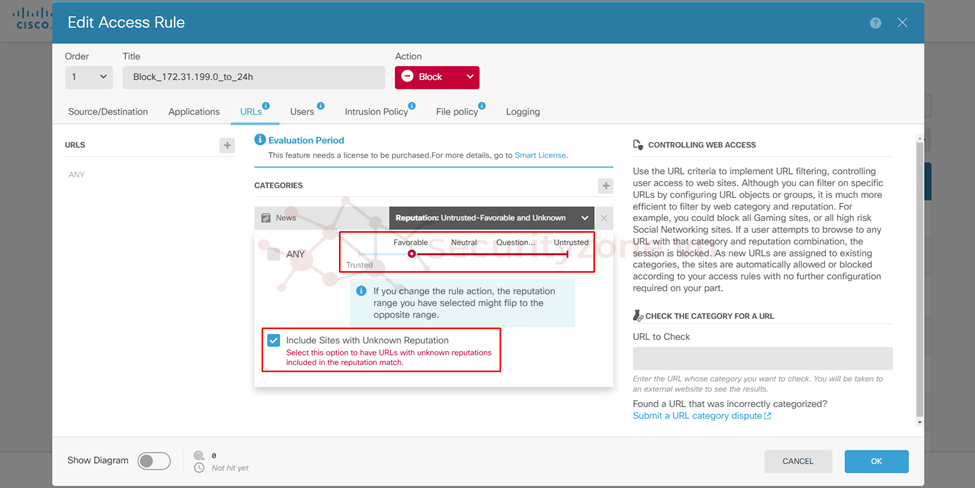

Sau đó chọn vào mục URLs và chọn phương thức URL Filtering ở đây ở chọn theo Category. Chọn các danh mục cần quan tâm.

Sau khi chọn Category thích hợp có thể điều chỉnh danh tiến của các URL thuộc category, theo thứ tự Untrusted, Questionable, Neutral, Favorable, Trusted (càng qua bên phải càng an toàn, Trusted là các URL an toàn). Ngoài ra phần CHECK THE CATEGORY FOR A URL cũng tương tự ở trên.

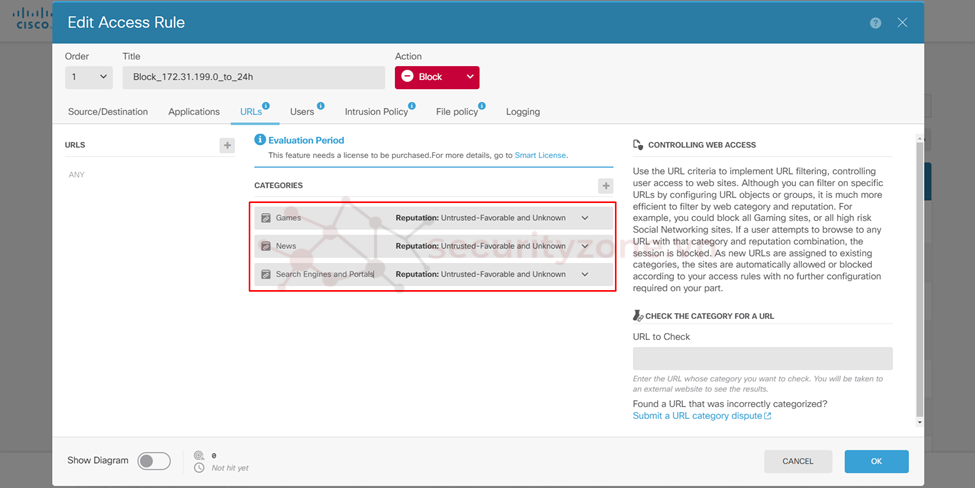

Tiếp theo chọn hết các category theo yêu cầu bài lab.

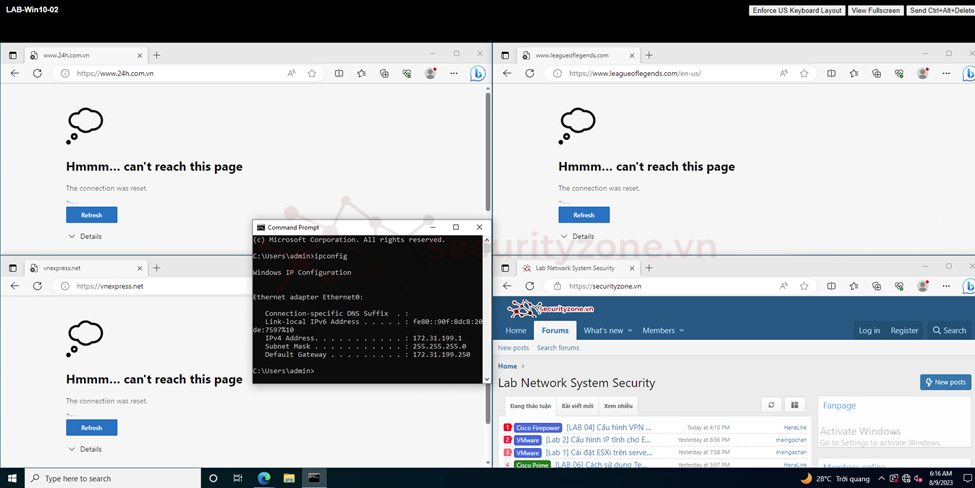

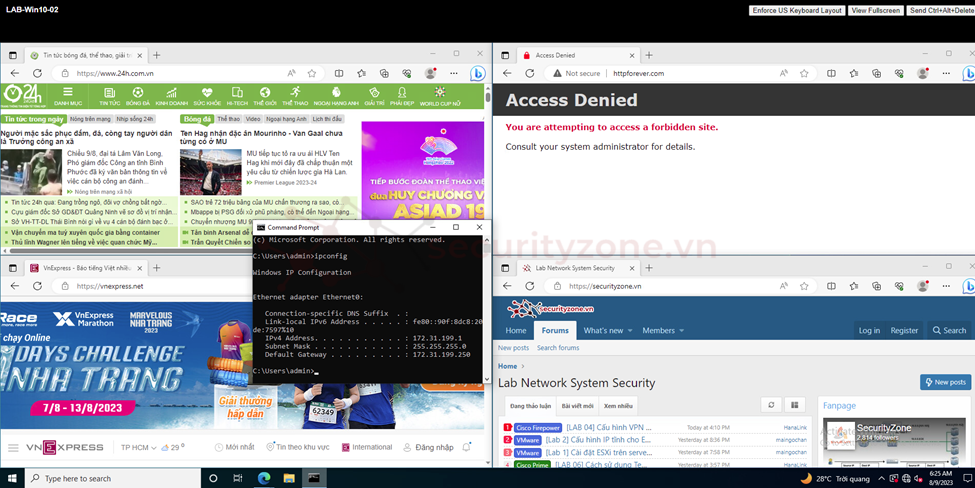

Kiểm tra trên PC thuộc subnet 172.31.199.0/24 sẽ thấy các trang web với category được định nghĩa trên rule ở trên sẽ bị block, còn lại traffic hoạt động bình thường. (nên check kỹ lại vị trí của rule để tránh việc rule không hoạt động, nên để lên đầu tiên)

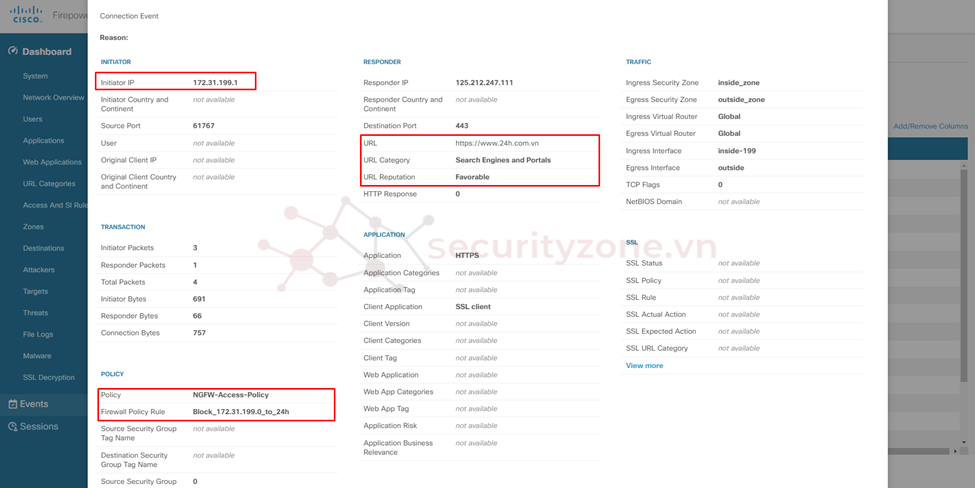

Trên cisco FTD được quản lý thông qua FDM vào phần Monitoring > Events > Connections sẽ thấy lần lượt các URL thuộc các category được định nghĩa trong rule sẽ bị block theo hình bên dưới, các các category khác sẽ được allow.

|

|

|

|

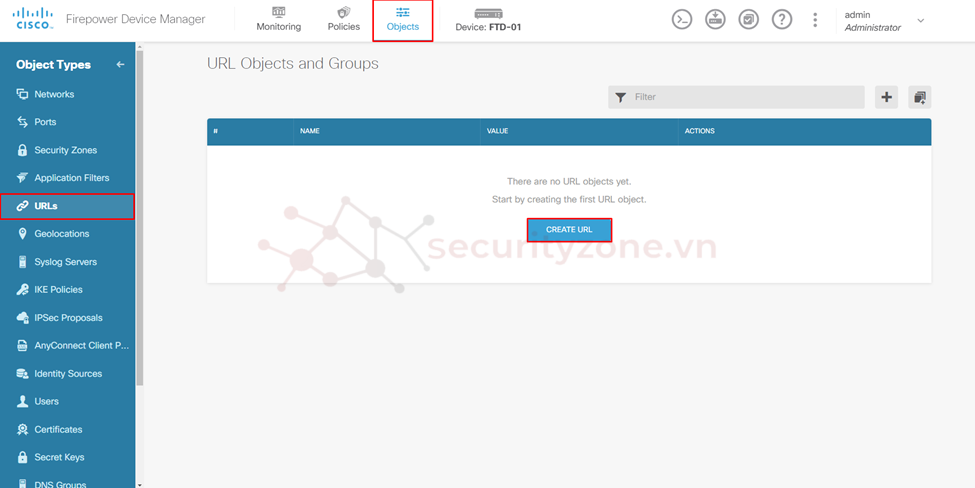

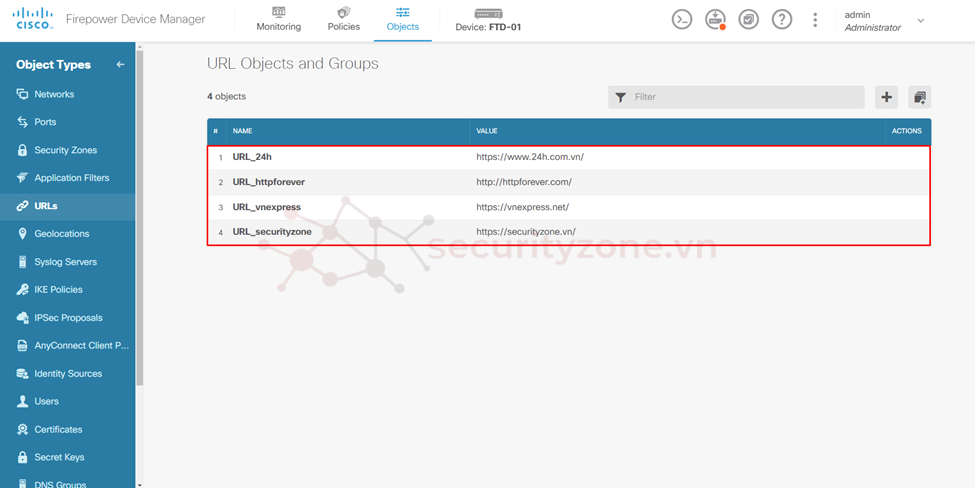

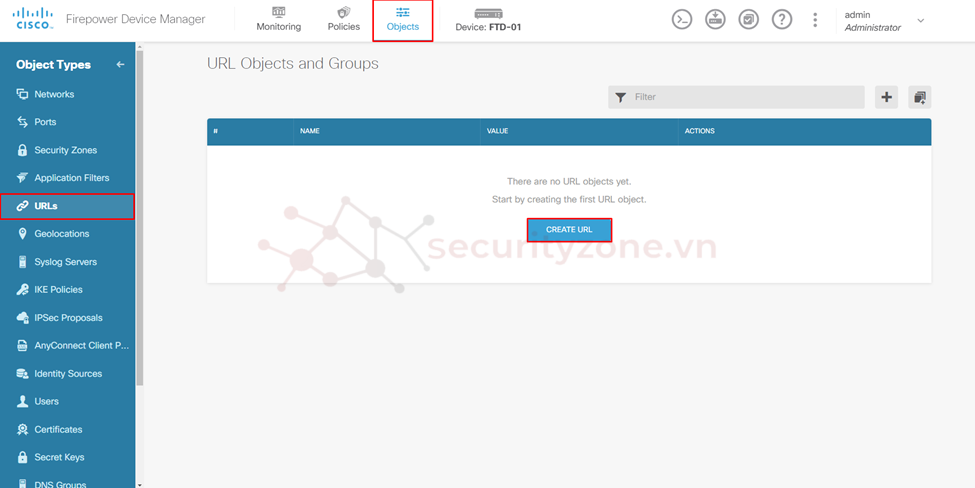

Việc tự định nghĩa các URL chỉ hoạt động đối với giao thức HTTP (nếu muốn hoạt động trên HTTPS thì cần cấu hình thêm tính năng SSL Decryption), để cấu hình vào phần Objects > URLs > CREATE URL.

Tại đây sẽ cấu hình các thông tin: Name (tên cho object) và URL (địa chỉ URL được quan tâm)

Tiến hành tạo thêm các URL khác như hình bên dưới.

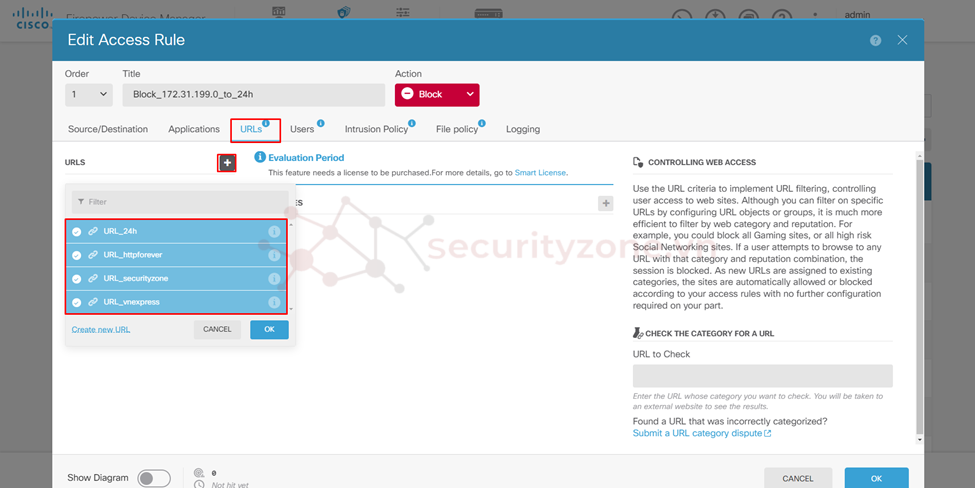

Tiến hành tạo access control policy (như ở trên), tại phần URLs chọn các URL objects đã cấu hình ở trên.

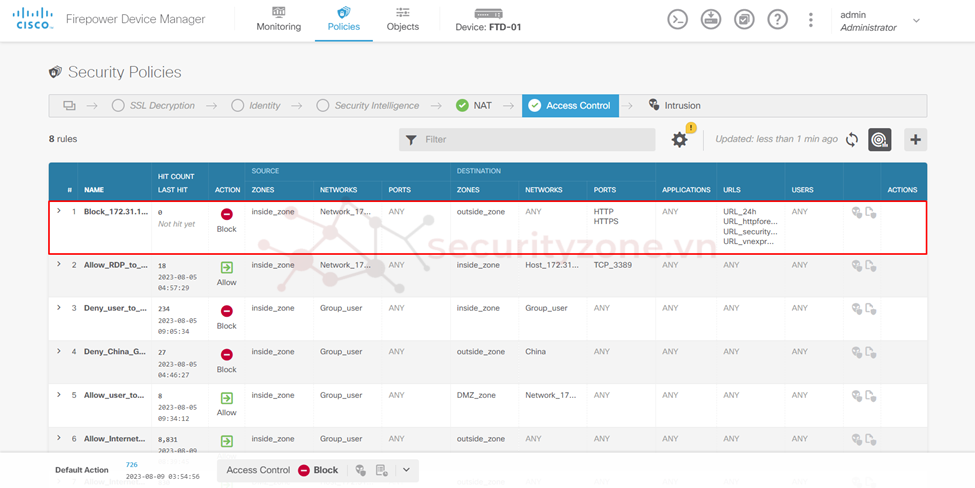

Sau khi đã cấu hình các thông tin sẽ được rule như hình bên dưới.

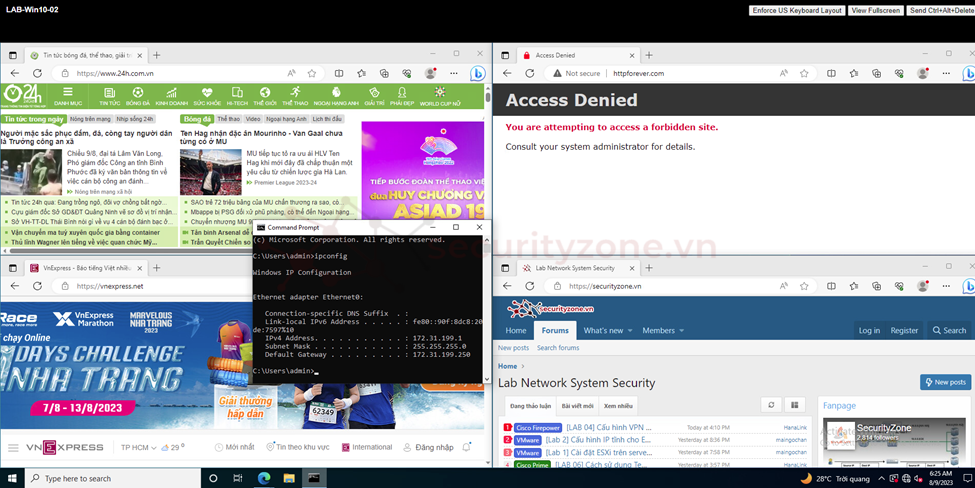

Kiểm tra trên PC thuộc subnet 172.31.199.0/24 sẽ thấy được tính năng URL Filtering bằng cách tự định nghĩa không thể chặn được các website sử dụng giao thức HTTPS. Chỉ hoạt động với website sử dụng giao thức HTTP.

Trên cisco FTD được quản lý thông qua FDM vào phần Monitoring > Events > Connections sẽ thấy được traffic tới website với giao thức HTTP theo URL được cấu hình sẽ bị chặn.

Attachments

Last edited: