Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình IPS/IDS trên Cisco FTD thông qua FDM

I. Giới thiệu về mô hình bài Lab

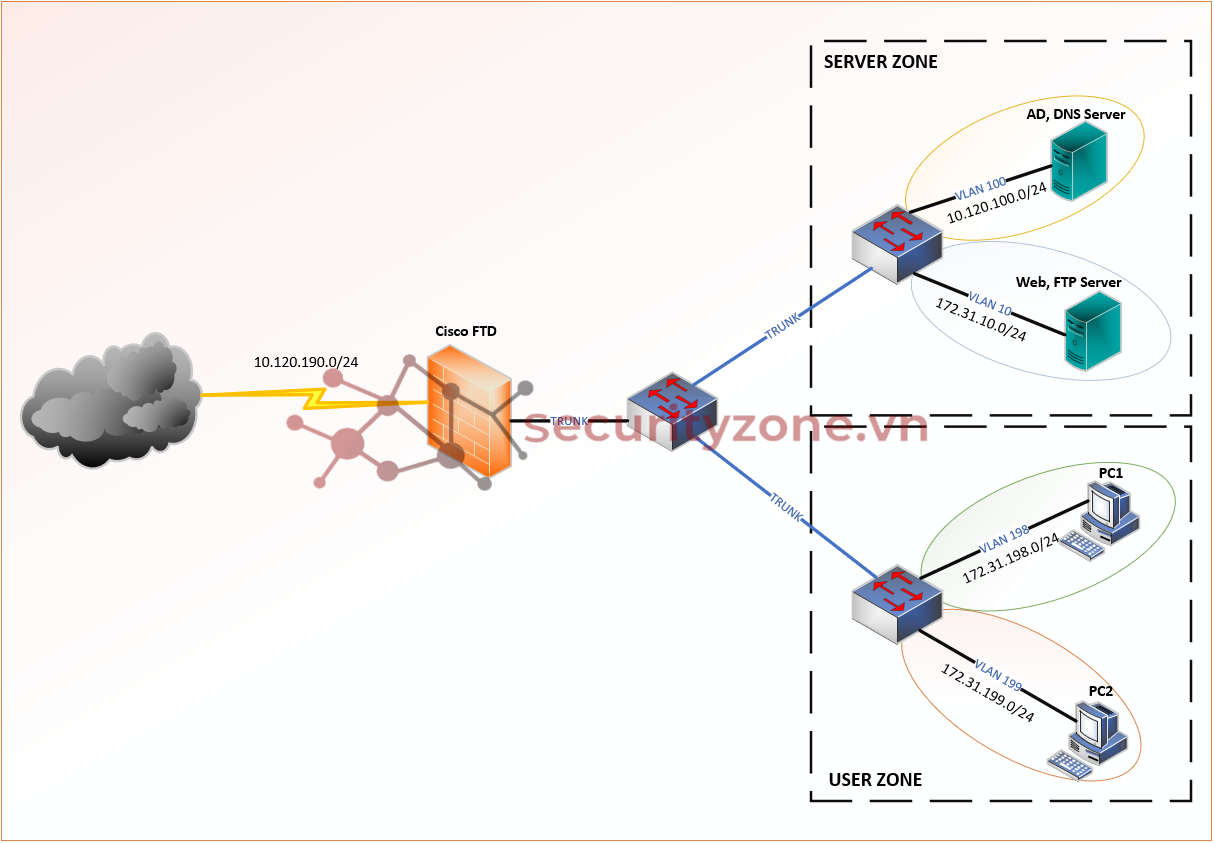

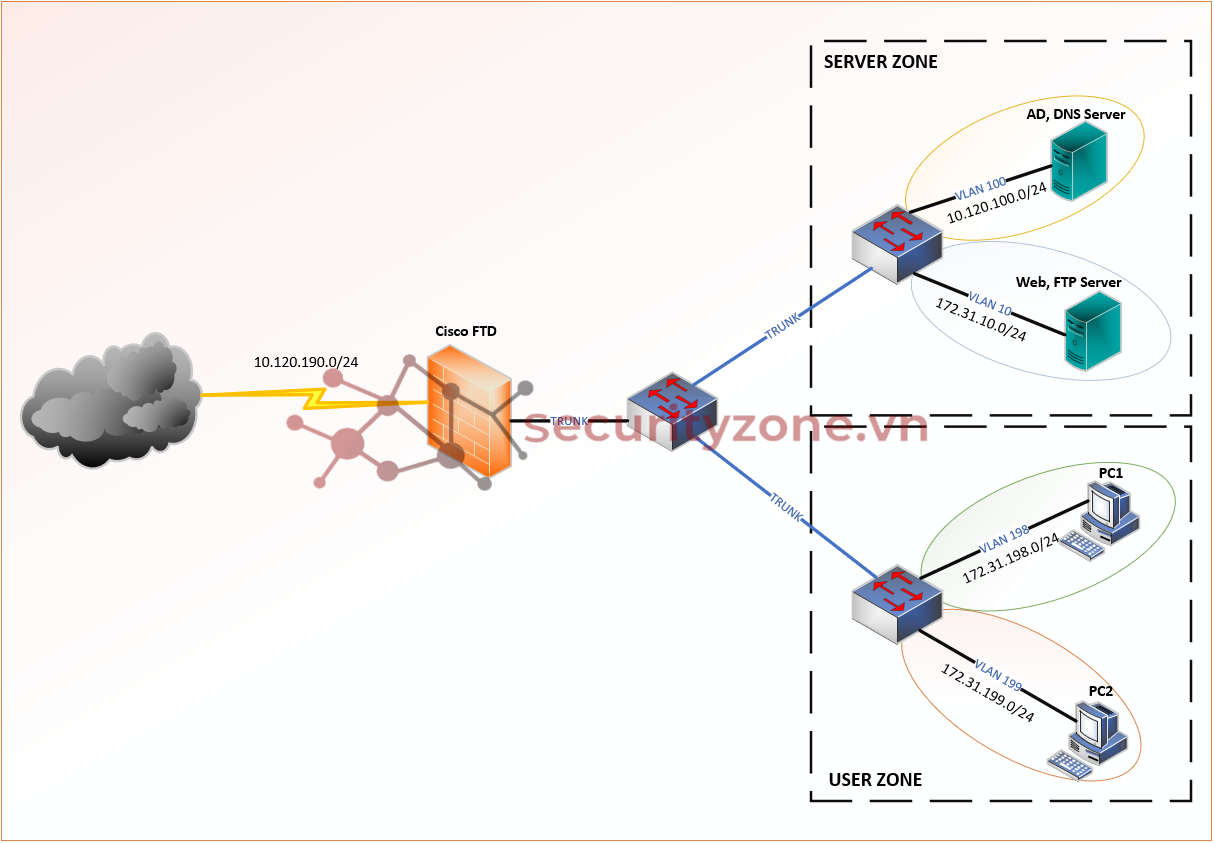

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình IPS/IDS trên Cisco FTD thông qua FDM

Cisco IPS trên FTD là một hệ thống phát hiện và ngăn chặn xâm nhập được tích hợp vào các thiết bị Cisco FTD. Nó sử dụng một cơ sở dữ liệu các dấu hiệu xâm nhập để phát hiện các hoạt động bất thường trên mạng và có thể thực hiện các hành động để ngăn chặn chúng, chẳng hạn như chặn các gói tin, cảnh báo người dùng hoặc ghi lại sự kiện.

Cisco IPS trên FTD cung cấp nhiều tính năng bảo vệ mạnh mẽ, bao gồm:

Cisco FTD cung cấp một số bộ quy tắc IPS mặc định dựa vào mức độ bảo mật và trải nghiệm người dùng để cấu hình IPS policy cụ thể bao gồm:

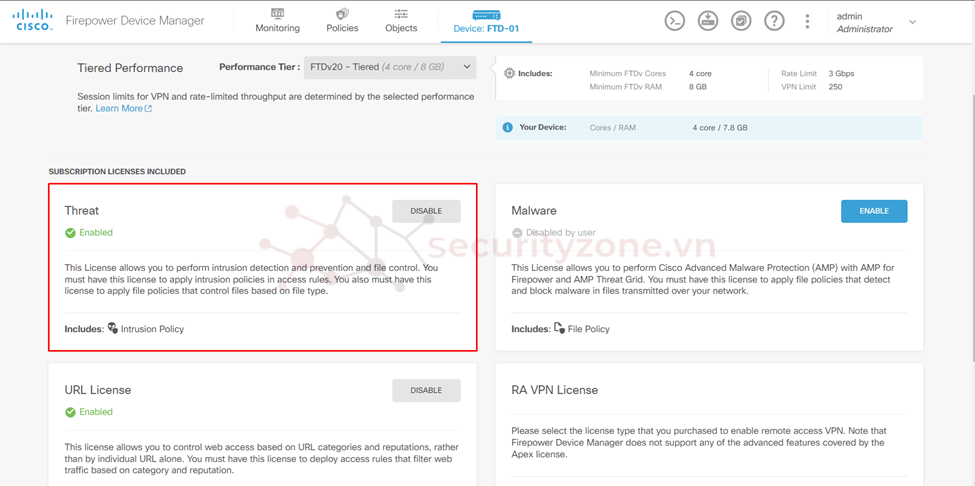

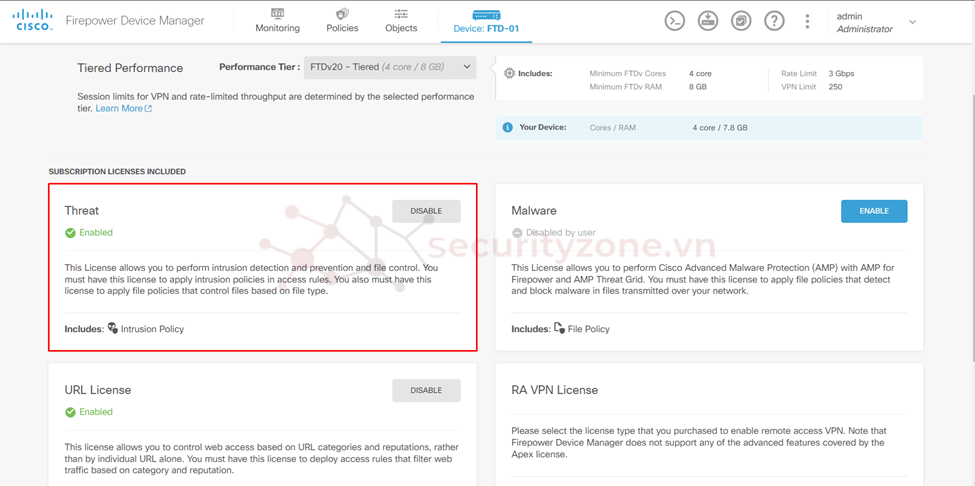

Trước khi cấu hình các chính sách IPS cần đảm bảo tính năng IPS được bật trong phần Device > Smart License > View Configuration > Threat.

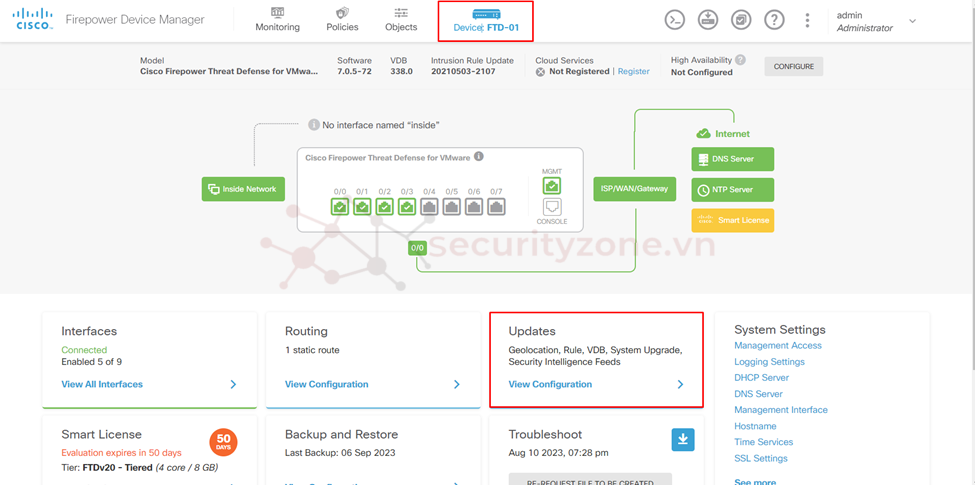

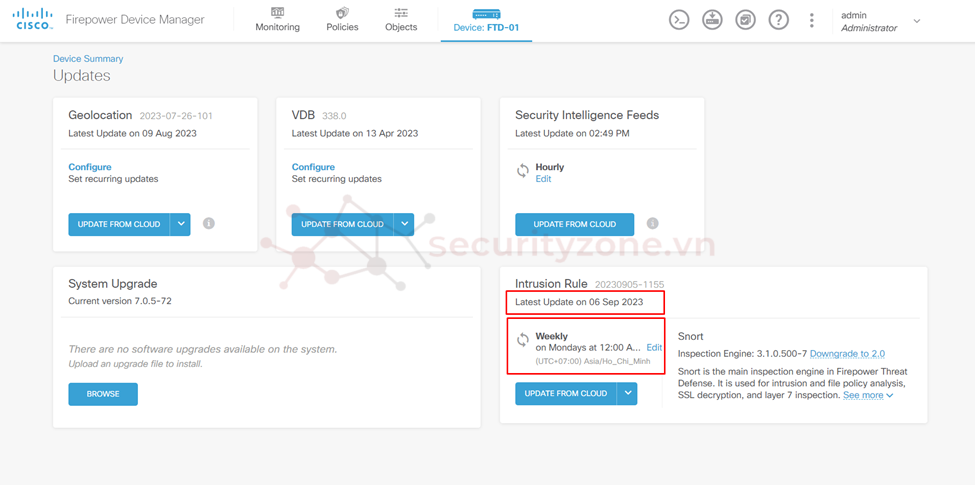

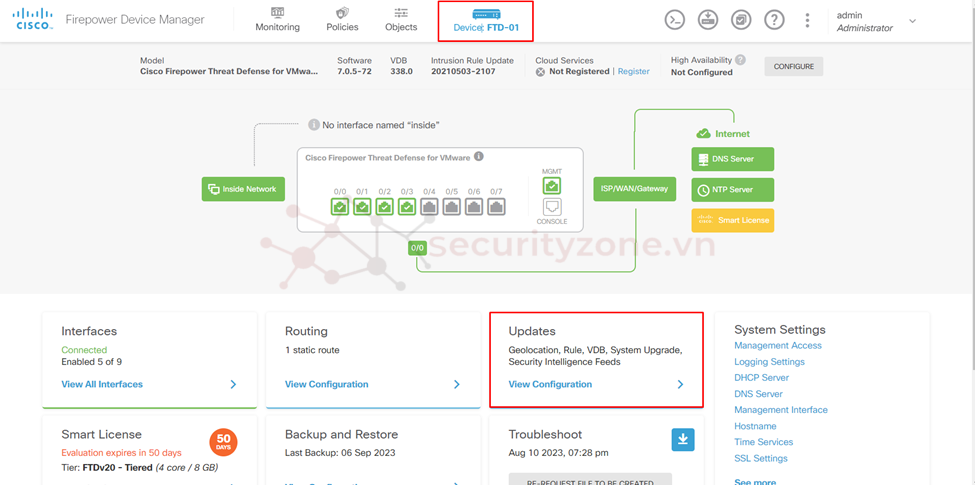

Các chính IPS trên cisco FTD được xây dựng dựa vào bộ rule Snort nên cần phải được update thường xuyên. Để thực hiện vào phần Device > Updates > View Configuration.

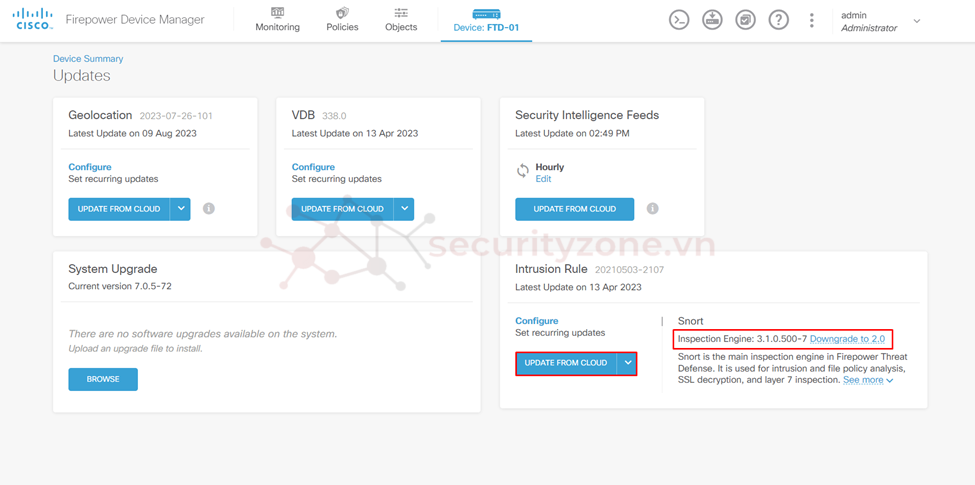

Tại phần Intrusion Rule chọn UPDATE FROM CLOUD để tiến hành update trực tiếp thông qua cisco cloud. Tại đây cũng có thể thấy version của Snort DB (version 3.x.x.x có nghĩa đang sử dụng Snort 3 nếu là 2.x.x.x thì đang sử dụng Snort 2) đồng thời cũng có thể downgrade xuống phiên bản thấp hơn của Snort (ngược lại upgrade)

Sau khi đã hoàn thành việc update có thể cài đặt cho phép việc update được thực hiện tự động và định kỳ như hình bên dưới (update trực tiếp từ cisco cloud). Ngoài ra, cisco FTD còn hỗ trợ update offline từ file trên máy tính nếu thiết bị cisco FTD không có kết nối internet tới cisco cloud.

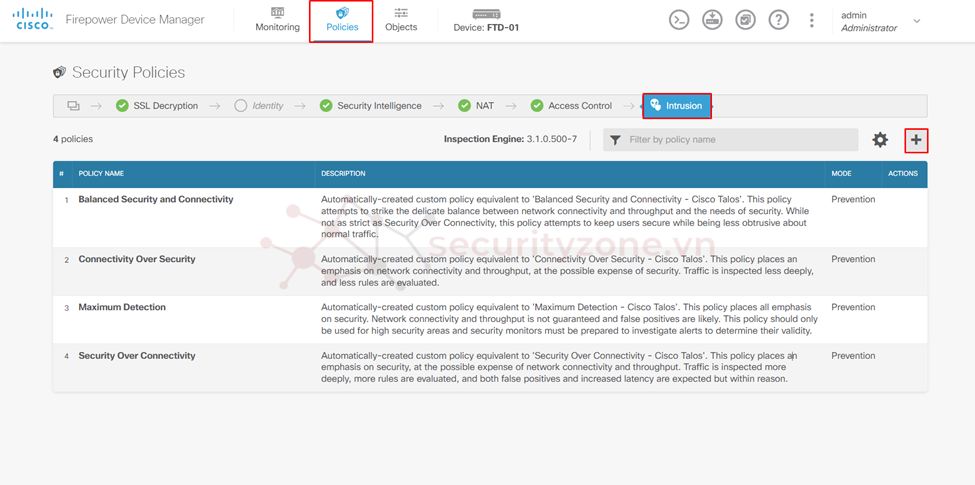

Sau khi hoàn thành việc update, để cấu hình các IPS policy vào phần Polices > Intrusion > chọn +. Ngoài ra, cisco FTD cũng hỗ trợ trước các template để việc tạo rule dễ dàng hơn.

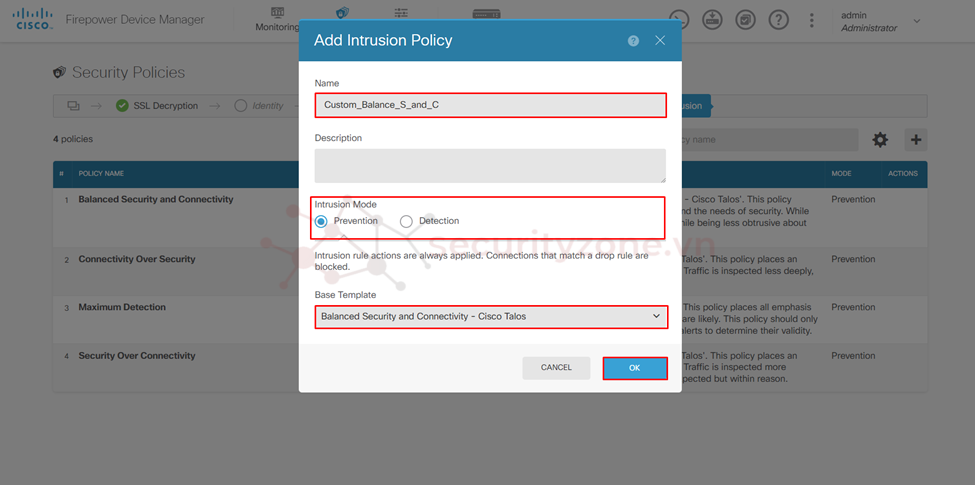

Tại đây tiến hành đặt tên policy và chọn chế độ áp dụng khi match các rule:

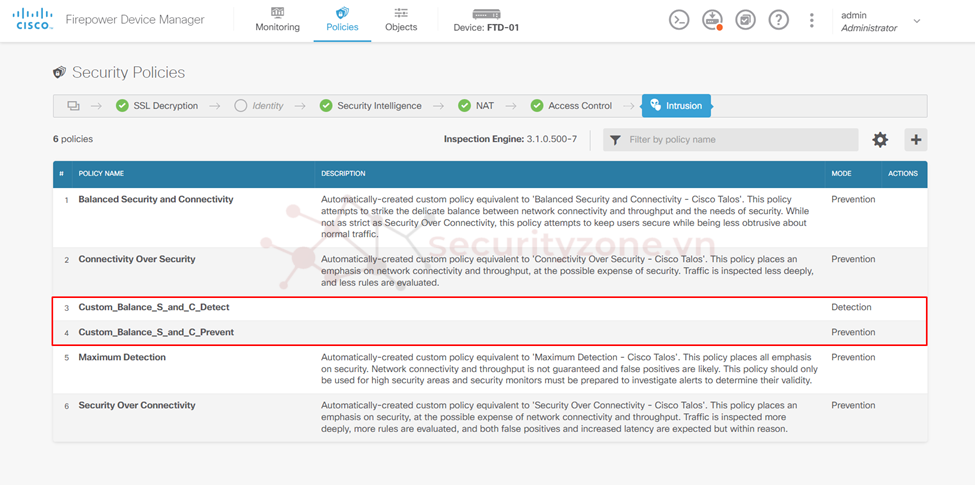

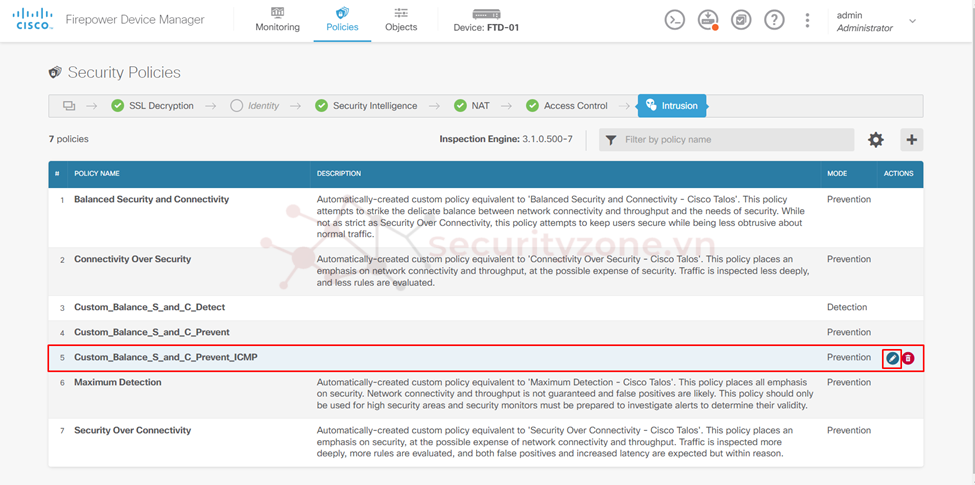

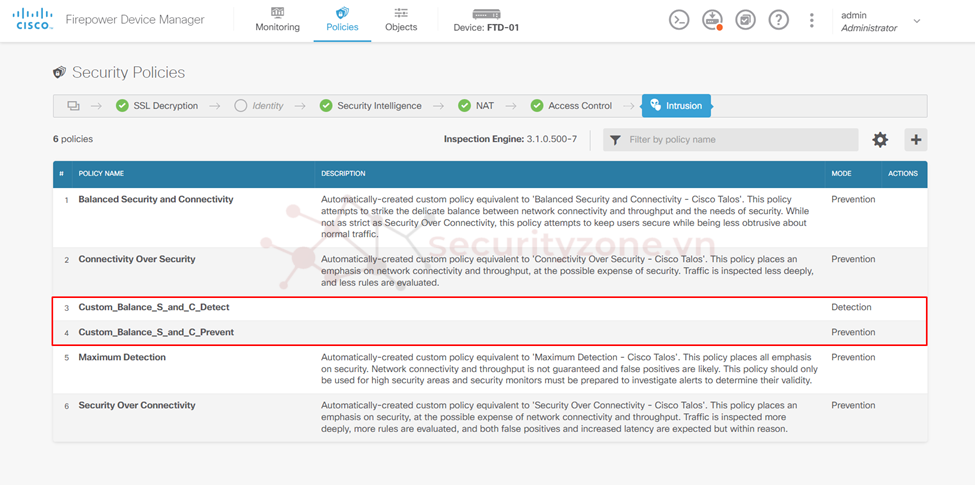

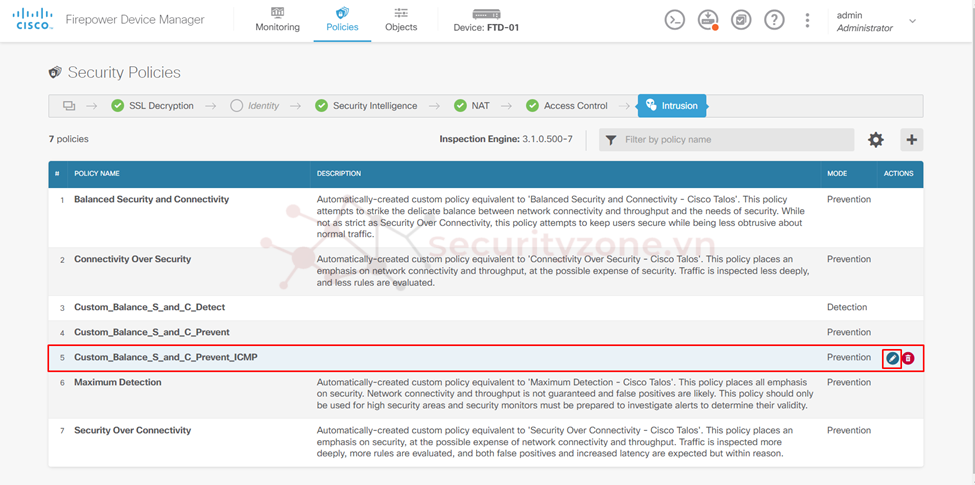

Thực hiện tương tự cho các policy, sẽ được kết quả như hình bên dưới.

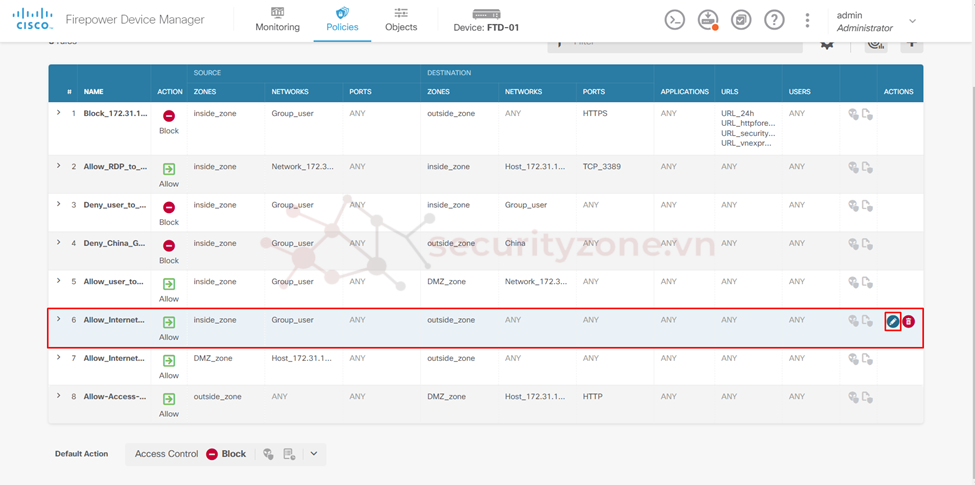

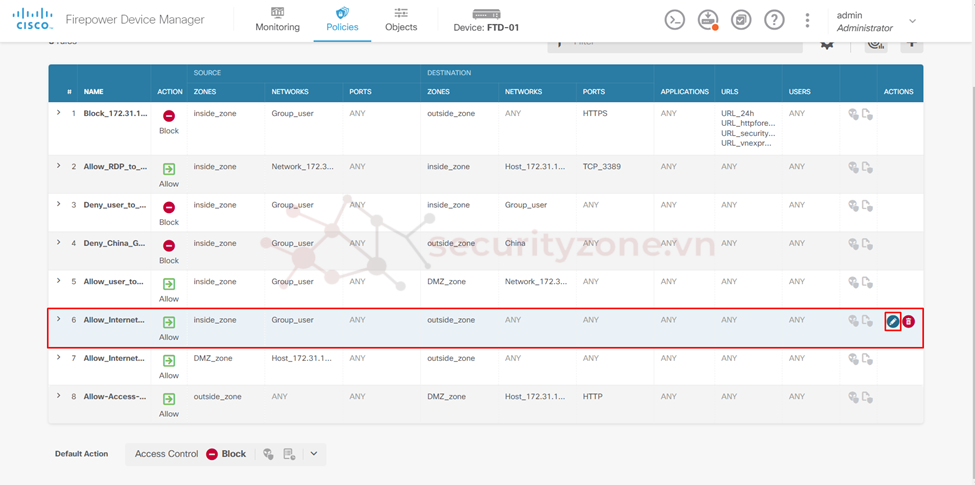

Để các chính sách IPS hoạt động nó cần phải được mapping với các Access Control policy thích hợp. Trong trường hợp này vào phần Polices > Access Control chọn edit policy cho phép các PC trong subnet 172.31.198.0/24 và 172.31.199.0/24 truy cập ra ouside zone.

Lưu ý: các IPS policy nên được mapping với các Access Control policy với action allow nếu chọn action khác thì việc cấu hình IPS policy sẽ không có ý nghĩa.

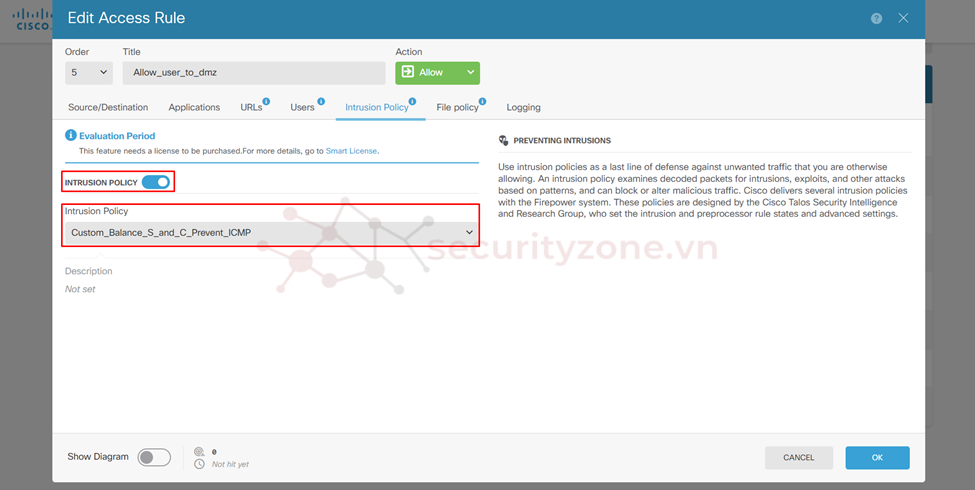

Tiếp theo vào tab Intrusion Policy tiến hành bật và chọn policy thích hợp đã cấu hình ở mục trên.

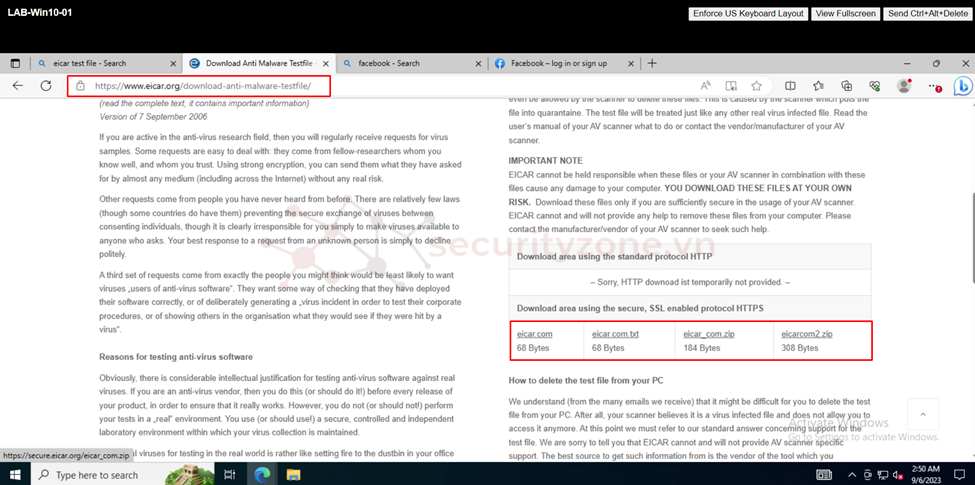

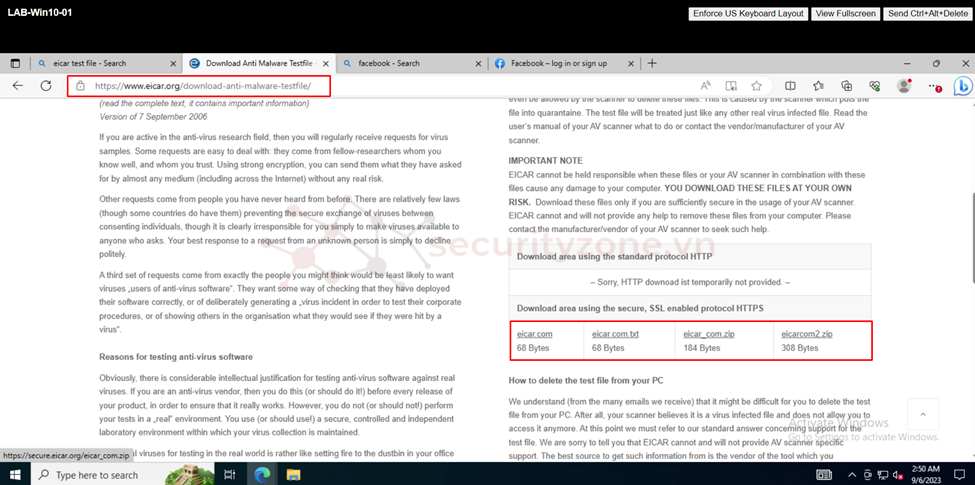

Sau khi IPS được apply từ PC thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 truy cập vào website eicar để thực hiện download virus test file lúc này việc download sẽ không thành công.

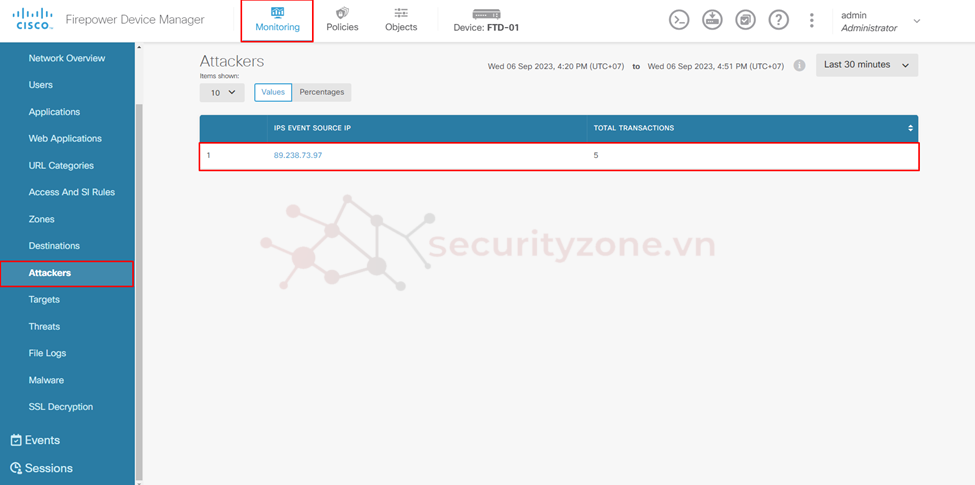

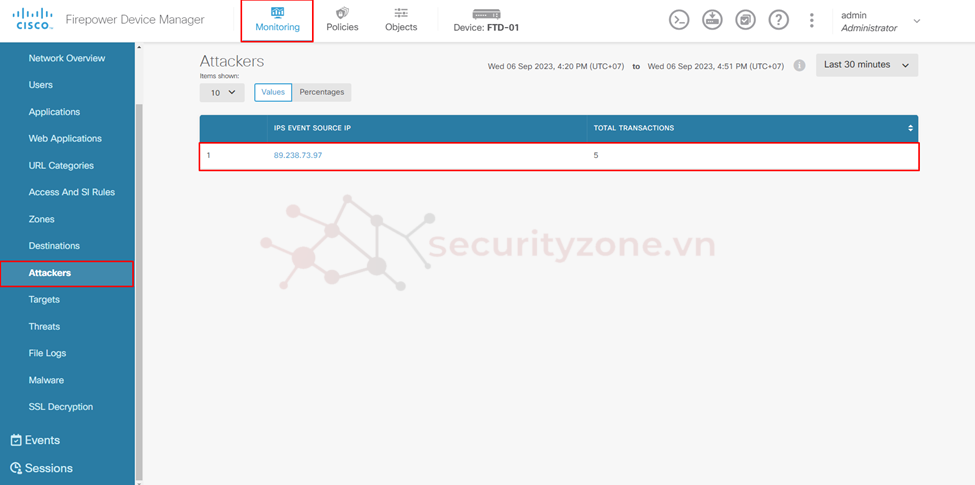

Trên thiết bị cisco FTD vào phần Monitoring > Attackers sẽ thấy được nguồn tấn công vào thiết bị match với các rule được định nghĩa trong IPS policy.

Tiếp theo vào phần Monitoring > Target sẽ thấy được mục tiêu của cuộc tấn công match với các rule được định nghĩa trong IPS policy.

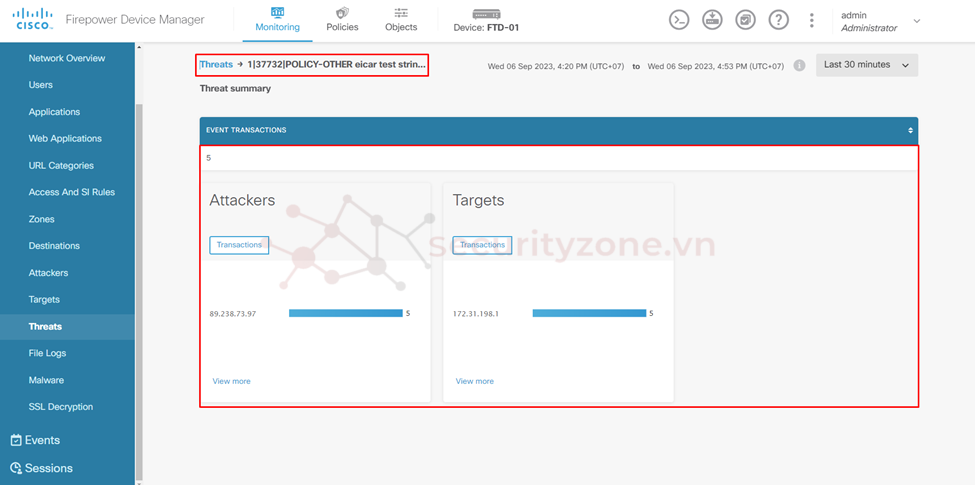

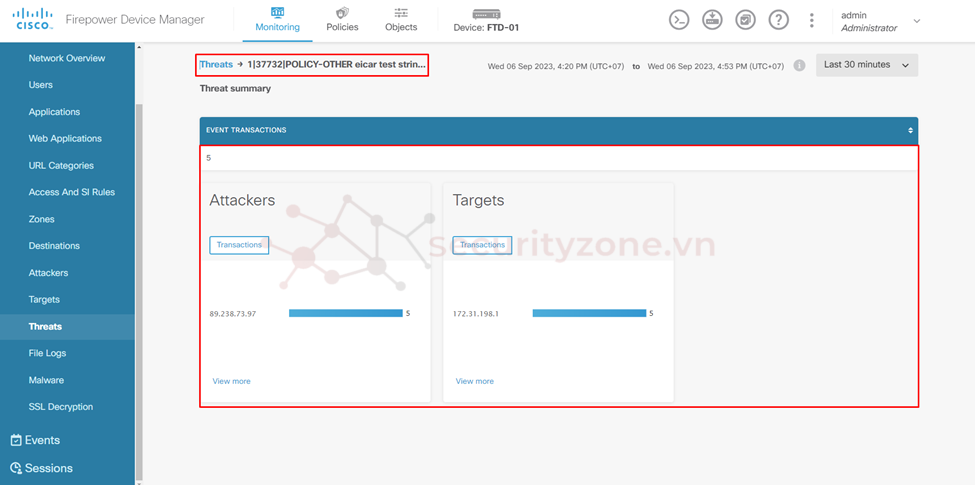

Tương tự vào phần Monitoring > Threats chọn vào threat sẽ thấy chi tiết được kiểu tấn công vào nguồn cũng như mục tiêu đã match với rule được định nghĩa trong IPS policy.

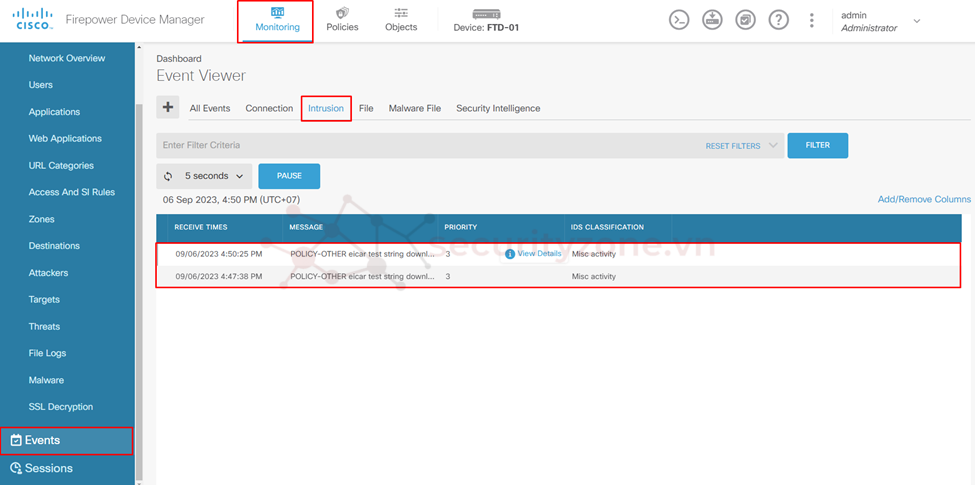

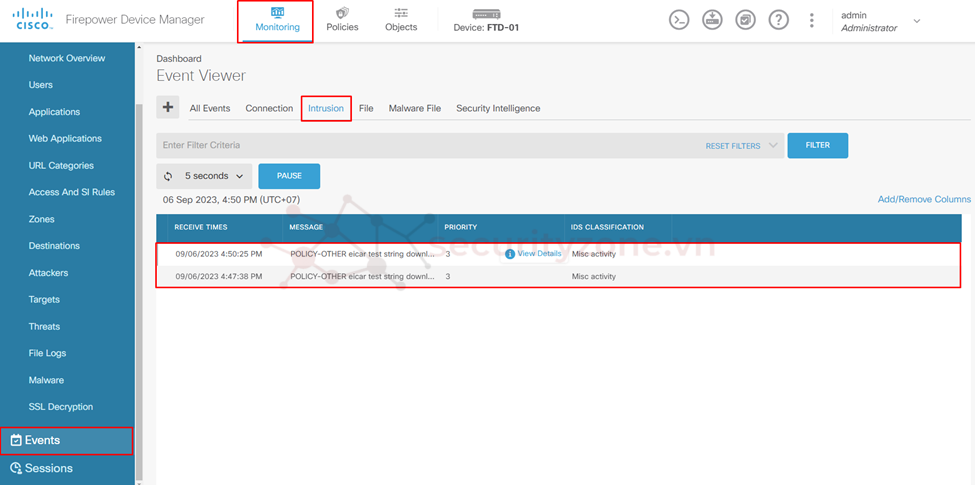

Để xem thông tin có thể vào Monitoring > Events > Intrusion sẽ thấy được tất cả các sự kiện đã match với các IPS policy.

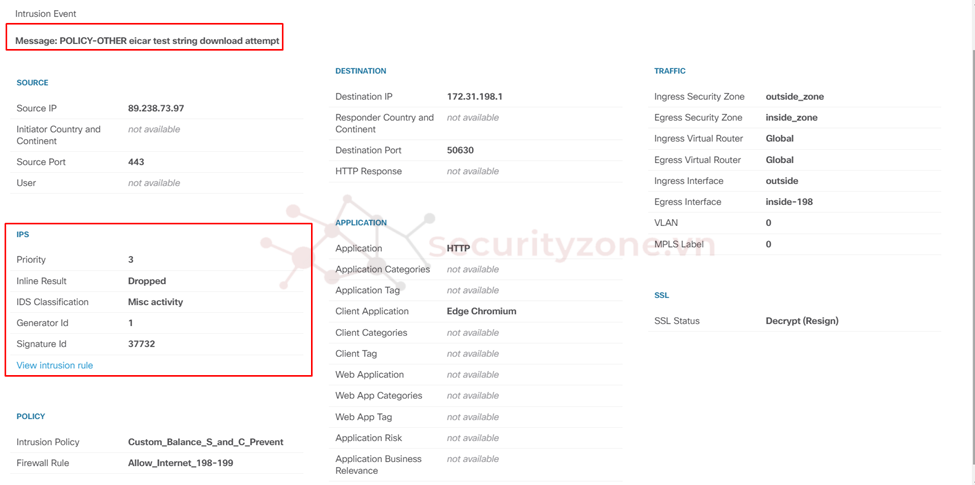

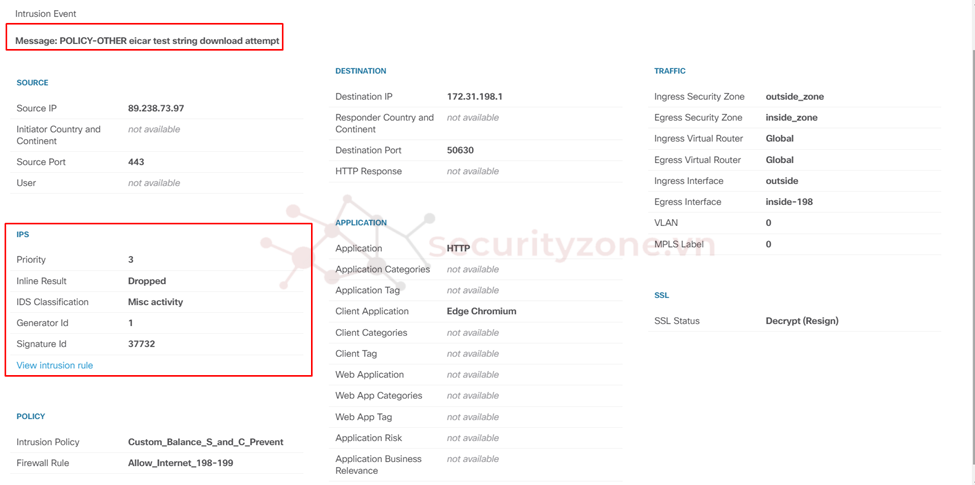

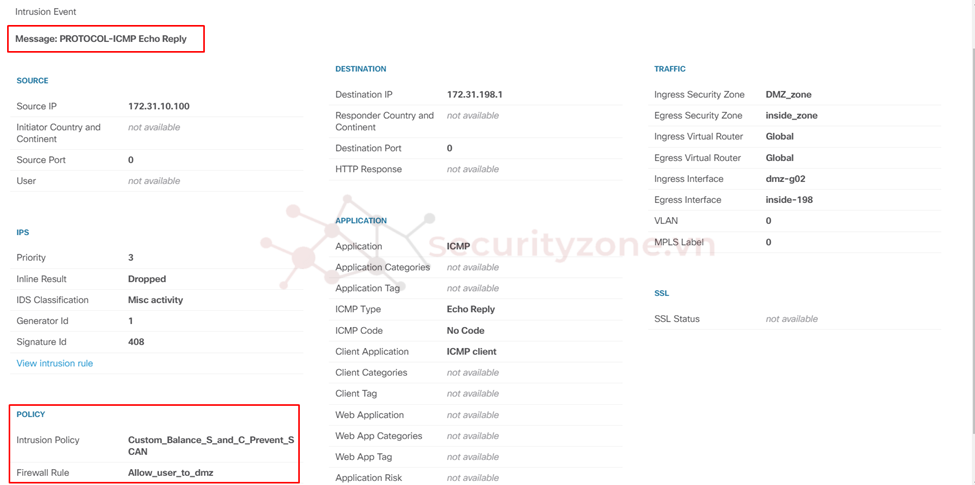

Chọn View Details để xem chi tiết về thông tin tấn công.

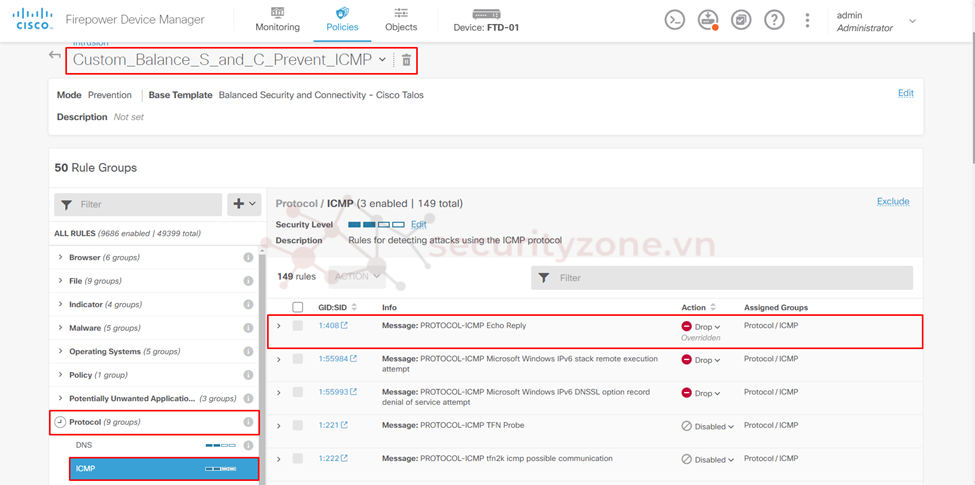

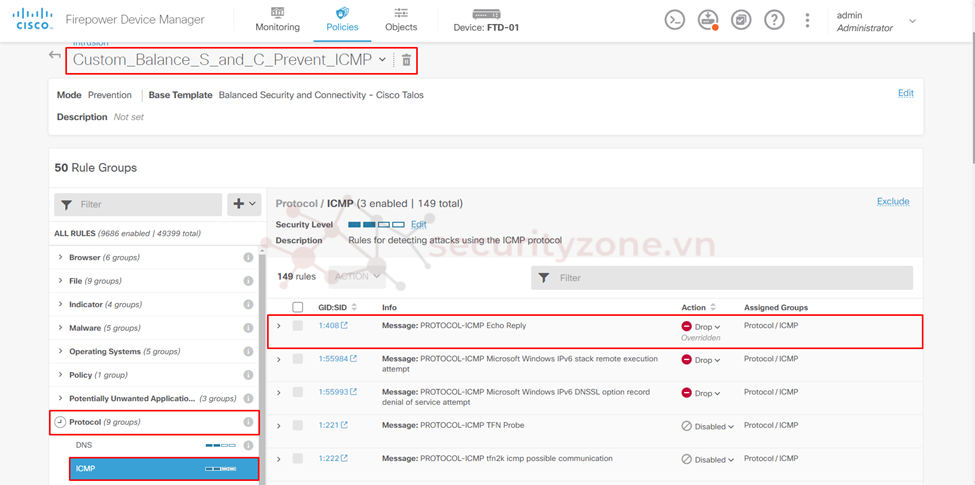

Tiến hành chọn các rule muốn edit rồi điều chỉnh lại phần action, trong trường hợp này sẽ điều chình lại rule để chặn các gói tin icmp echo reply như hình bên dưới.

Sau khi đã cấu hình được kết quả như hình bên dưới.

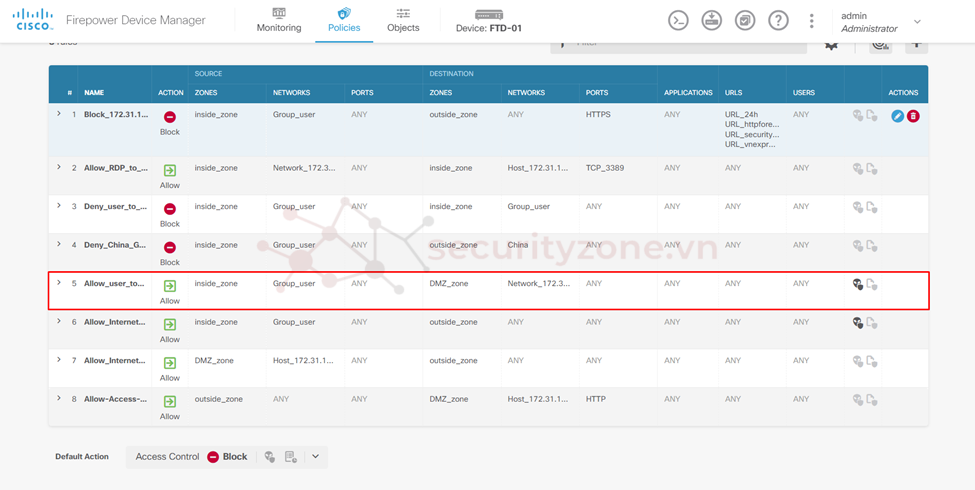

Tiếp theo vào phần Access Control policy để mapping với IPS policy. Trong trường hợp này sẽ chọn edit policy từ subnet 172.31.198.0/24 và 172.31.199.0/24 đến subnet 172.31.10.0/24 như hình bên dưới.

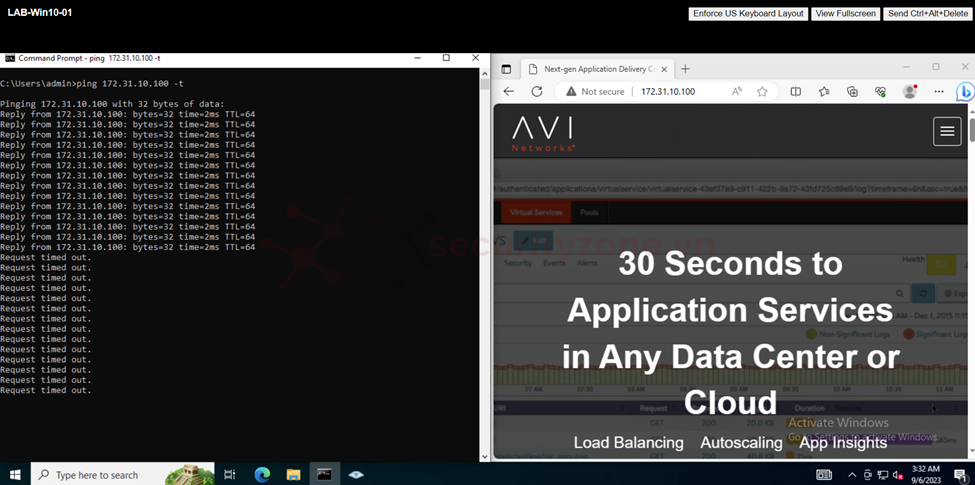

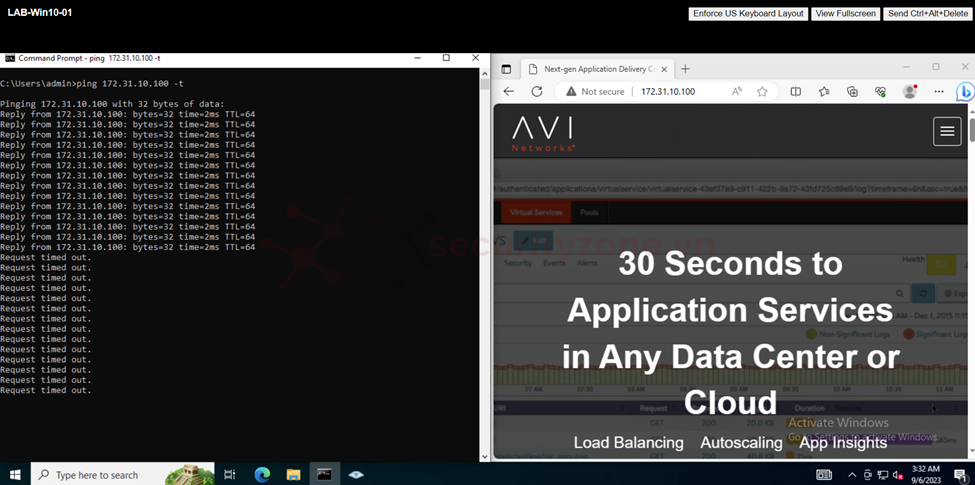

Sau khi cấu hình các traffic ICMP từ PC thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 sẽ không ping được subnet 172.31.10.0/24 như hình bên dưới còn lại các traffic khác sẽ hoạt động bình thường.

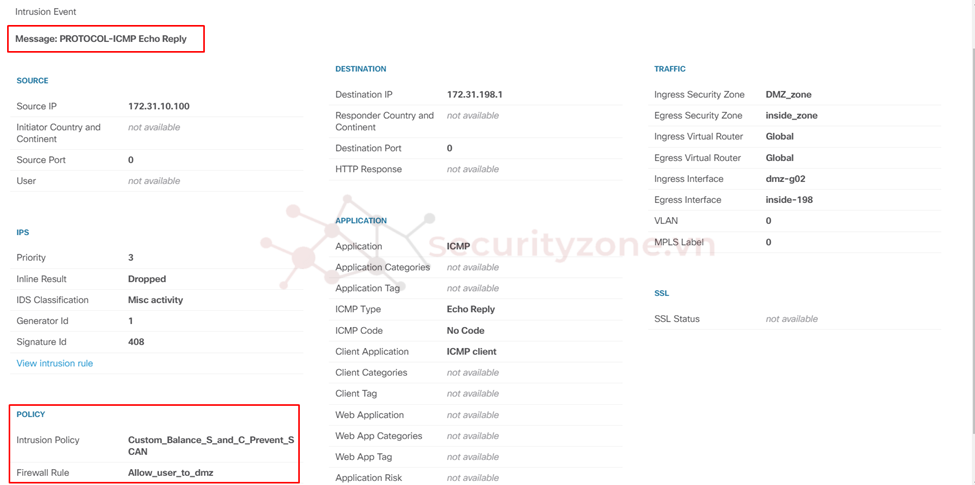

Trên cisco FTD vào phần Monitoring > Events > Intrusion > View Details sẽ thấy chi tiết được traffic về ICMP echo reply sẽ bị chặn.

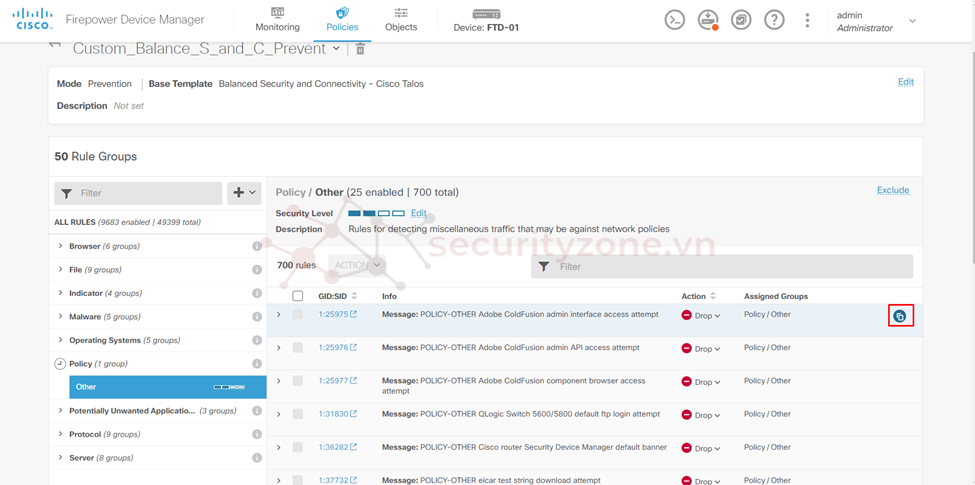

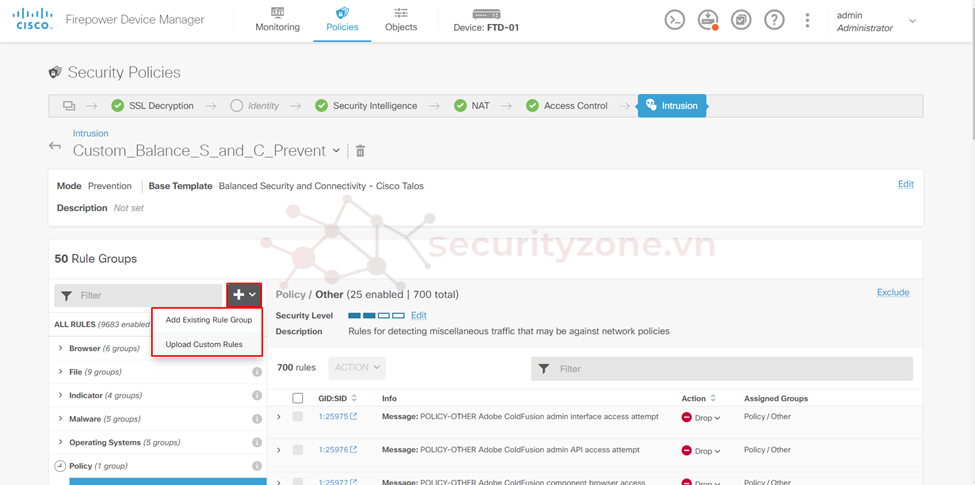

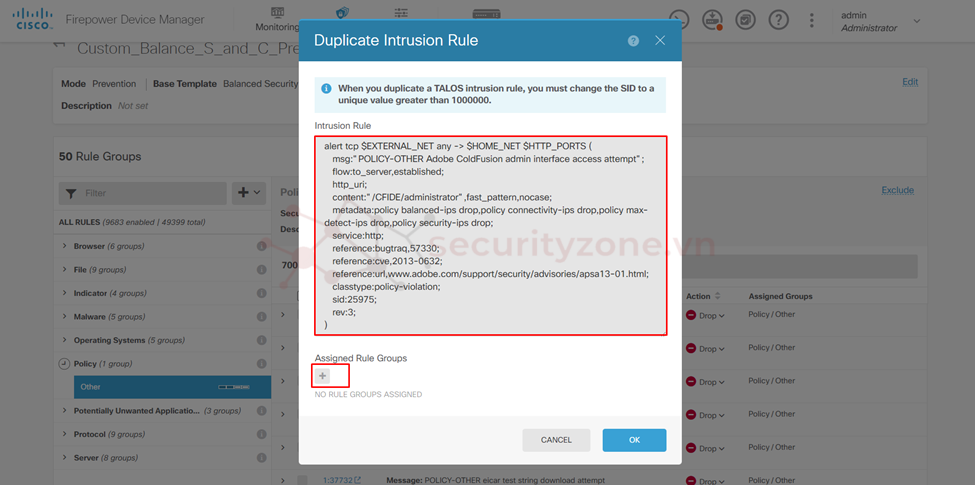

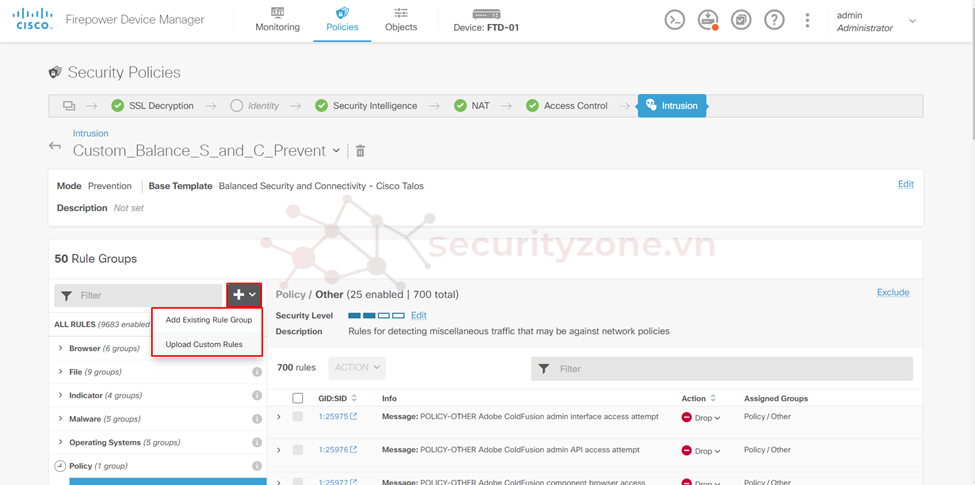

Trên Cisco FTD được quản lý thông qua FDM cho phép có thể cấu hình custom các rule trong IPS policy để thực hiện chọn biểu tượng như hình bên dưới.

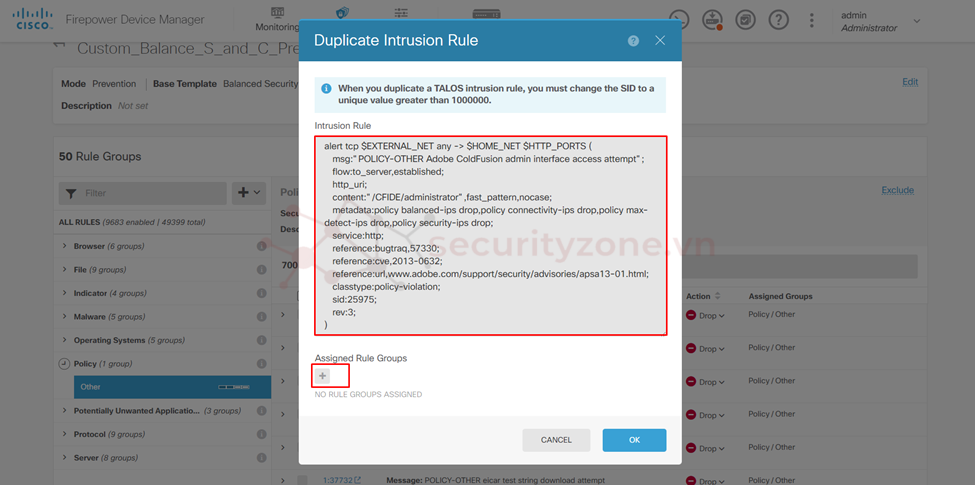

Tiếp theo sẽ tiến hành định nghĩa các regex để tạo nên một Snort rule và Assign vào các Group thích hợp.

Ngoài ra có thể upload các rule có sẵn với format được quy định theo link sau.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình IPS/IDS trên Cisco FTD thông qua FDM

[LAB-6] Cấu hình IPS/IDS trên Cisco FTD

Lưu ý: tất cả các thiết bị Cisco FTD trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng phần mềm FDM để quản lý các thiết bị Cisco FTD. (phiên bản cisco FTD là 7.0.5-72)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, Cisco FTD và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.31.198.0/24 và 172.31.199.0/24

- Server network: 10.120.100.0/24 và 172.31.10.0/24

Yêu cầu của bài Lab:

- Cấu hình enable tính năng IPS và update dữ liệu cho IPS.

- Cấu hình các chính sách IPS trên Cisco FTD sao cho cân bằng giữa bảo mật và trải nghiệm người dùng đảm bảo các subnet 172.31.198.0/24 và 172.31.199.0/24 khi truy cập ra bên ngoài outside zone sẽ áp dụng các IPS policy đồng thời kiểm tra hoạt động của các PC.

- Cấu hình đều chỉnh action của chính sách IPS trên Cisco FTD sao cho các subnet 172.31.198.0/24 và 172.31.199.0/24 không thể ping thấy subnet 172.31.10.0/24 thuộc DMZ zone ngoài ra các traffic khác sẽ truy cập bình thường đồng thời kiểm tra hoạt động của các PC.

- Cấu hình tự định nghĩa các chính sách IPS trên cisco FTD

II. Cấu hình IPS/IDS trên Cisco FTD thông qua FDM

Cisco IPS trên FTD là một hệ thống phát hiện và ngăn chặn xâm nhập được tích hợp vào các thiết bị Cisco FTD. Nó sử dụng một cơ sở dữ liệu các dấu hiệu xâm nhập để phát hiện các hoạt động bất thường trên mạng và có thể thực hiện các hành động để ngăn chặn chúng, chẳng hạn như chặn các gói tin, cảnh báo người dùng hoặc ghi lại sự kiện.

Cisco IPS trên FTD cung cấp nhiều tính năng bảo vệ mạnh mẽ, bao gồm:

- Phát hiện và ngăn chặn các cuộc tấn công mạng phổ biến, chẳng hạn như tấn công DDoS, tấn công SQL Injection và tấn công XSS.

- Bảo vệ chống lại các mối đe dọa mạng mới và chưa biết.

- Khả năng tùy chỉnh cao để đáp ứng các yêu cầu bảo mật cụ thể của doanh nghiệp.

Cisco FTD cung cấp một số bộ quy tắc IPS mặc định dựa vào mức độ bảo mật và trải nghiệm người dùng để cấu hình IPS policy cụ thể bao gồm:

- Connectivity Over Security: Chính sách này được xây dựng cho các tổ chức nơi khả năng kết nối (có thể truy cập vào tất cả các tài nguyên) được ưu tiên hơn so với bảo mật cơ sở hạ tầng mạng. Chính sách xâm nhập cho phép ít quy tắc hơn nhiều so với những quy tắc được kích hoạt trong chính sách Security over Connectivity. Chỉ những quy tắc quan trọng nhất chặn lưu lượng truy cập mới được bật. Chính sách này ưu tiên tốc độ kết nối trong khi vẫn duy trì khả năng phát hiện một số lỗ hổng nghiêm trọng.

- Balanced Security and Connectivity: Chính sách này được thiết kế để cân bằng hiệu suất mạng tổng thể với bảo mật cơ sở hạ tầng mạng. Chính sách này phù hợp với hầu hết mạng. Chọn chính sách này cho hầu hết các tình huống muốn áp dụng tính năng ngăn chặn xâm nhập. Cisco Talos khuyến nghị chính sách này để hệ thống có hiệu suất tốt nhất mà không ảnh hưởng đến khả năng phát hiện các lỗ hổng nghiêm trọng mới nhất.

- Security Over Connectivity: Chính sách này được xây dựng cho các tổ chức nơi bảo mật cơ sở hạ tầng mạng được ưu tiên hơn sự trải nghiệm của người dùng. Chính sách xâm nhập cho phép nhiều quy tắc xâm nhập bất thường (zero-day attack) trên mạng có thể cảnh báo hoặc loại bỏ lưu lượng truy cập hợp pháp. Chọn chính sách này khi bảo mật được đặt lên hàng đầu hoặc đối với lưu lượng truy cập có rủi ro cao. Bảo mật có mức độ ưu tiên cao hơn tốc độ kết nối và khả năng tiếp cận.

- Maximum Detection: Chính sách này được xây dựng cho các tổ chức trong đó vấn đề bảo mật cơ sở hạ tầng mạng thậm chí còn được chú trọng hơn so với chính sách Security Over Connectivity, với tiềm năng tác động lớn hơn nữa đến hoạt động. Ví dụ: chính sách xâm nhập cho phép các quy tắc trong một số lượng lớn các danh mục mối đe dọa bao gồm phần mềm độc hại, bộ công cụ khai thác, các lỗ hổng cũ và phổ biến cũng như các hoạt động khai thác phổ biến đã biết. Nếu bạn chọn chính sách này, hãy đánh giá cẩn thận xem có quá nhiều lưu lượng truy cập hợp pháp bị loại bỏ hay không. Phát hiện tối đa không phải là điển hình cho các mạng sản xuất. Bảo mật có ưu tiên cao nhất so với tính liên tục trong kinh doanh.

Trước khi cấu hình các chính sách IPS cần đảm bảo tính năng IPS được bật trong phần Device > Smart License > View Configuration > Threat.

Các chính IPS trên cisco FTD được xây dựng dựa vào bộ rule Snort nên cần phải được update thường xuyên. Để thực hiện vào phần Device > Updates > View Configuration.

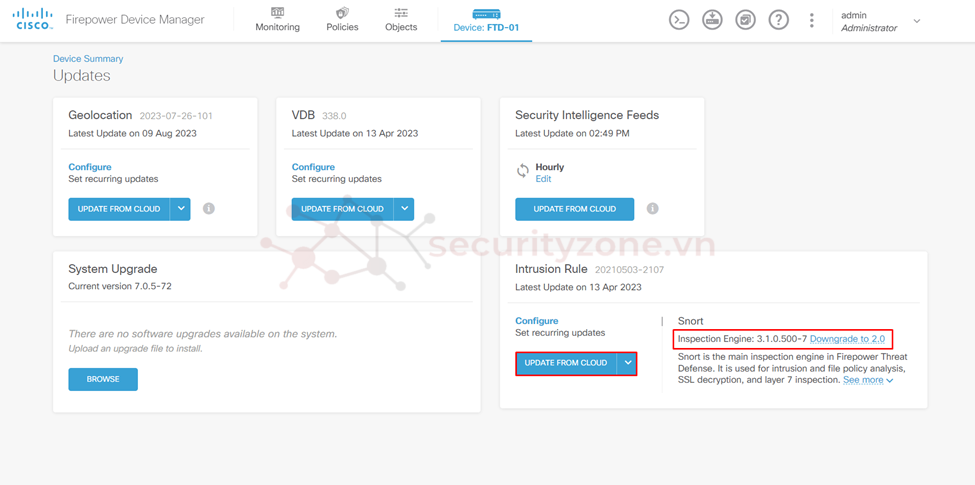

Tại phần Intrusion Rule chọn UPDATE FROM CLOUD để tiến hành update trực tiếp thông qua cisco cloud. Tại đây cũng có thể thấy version của Snort DB (version 3.x.x.x có nghĩa đang sử dụng Snort 3 nếu là 2.x.x.x thì đang sử dụng Snort 2) đồng thời cũng có thể downgrade xuống phiên bản thấp hơn của Snort (ngược lại upgrade)

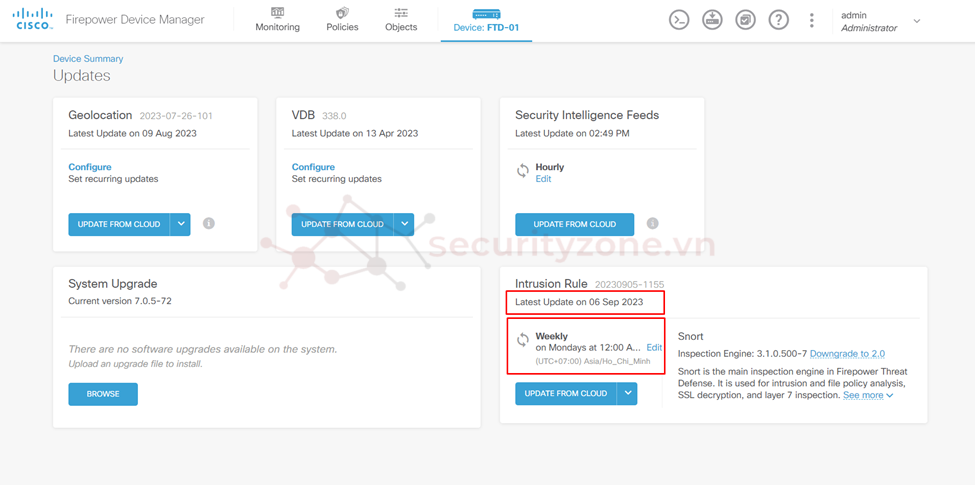

Sau khi đã hoàn thành việc update có thể cài đặt cho phép việc update được thực hiện tự động và định kỳ như hình bên dưới (update trực tiếp từ cisco cloud). Ngoài ra, cisco FTD còn hỗ trợ update offline từ file trên máy tính nếu thiết bị cisco FTD không có kết nối internet tới cisco cloud.

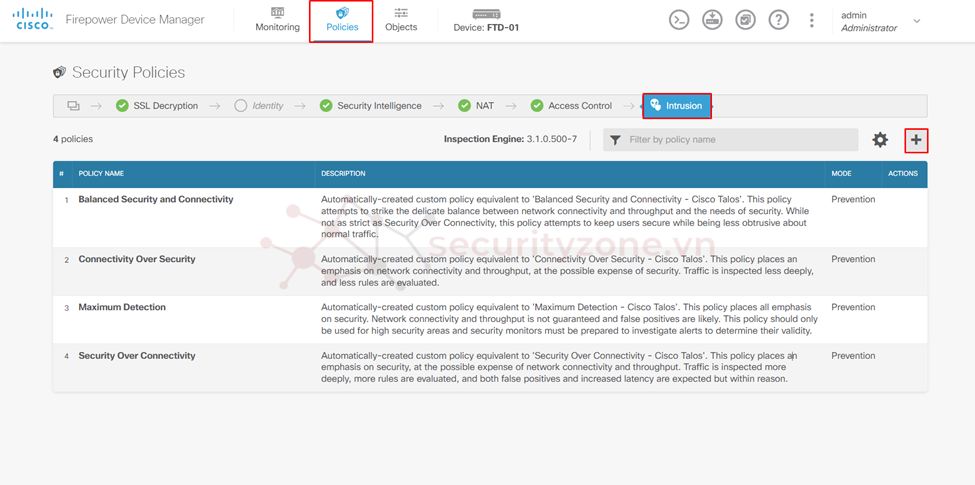

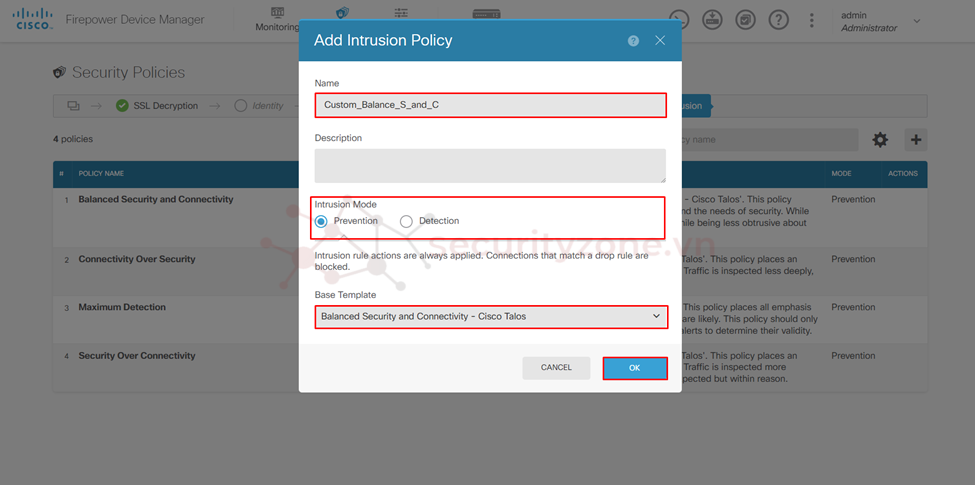

Sau khi hoàn thành việc update, để cấu hình các IPS policy vào phần Polices > Intrusion > chọn +. Ngoài ra, cisco FTD cũng hỗ trợ trước các template để việc tạo rule dễ dàng hơn.

Tại đây tiến hành đặt tên policy và chọn chế độ áp dụng khi match các rule:

- Prevention: tiến hành chặn các traffic match với các quy tắc trong IPS policy

- Detection: tiến hành cảnh bảo các traffic match với các quy tắc trong IPS policy

Thực hiện tương tự cho các policy, sẽ được kết quả như hình bên dưới.

Để các chính sách IPS hoạt động nó cần phải được mapping với các Access Control policy thích hợp. Trong trường hợp này vào phần Polices > Access Control chọn edit policy cho phép các PC trong subnet 172.31.198.0/24 và 172.31.199.0/24 truy cập ra ouside zone.

Lưu ý: các IPS policy nên được mapping với các Access Control policy với action allow nếu chọn action khác thì việc cấu hình IPS policy sẽ không có ý nghĩa.

Tiếp theo vào tab Intrusion Policy tiến hành bật và chọn policy thích hợp đã cấu hình ở mục trên.

Sau khi IPS được apply từ PC thuộc subnet 172.31.198.0/24 và 172.31.199.0/24 truy cập vào website eicar để thực hiện download virus test file lúc này việc download sẽ không thành công.

Trên thiết bị cisco FTD vào phần Monitoring > Attackers sẽ thấy được nguồn tấn công vào thiết bị match với các rule được định nghĩa trong IPS policy.

Tiếp theo vào phần Monitoring > Target sẽ thấy được mục tiêu của cuộc tấn công match với các rule được định nghĩa trong IPS policy.

Tương tự vào phần Monitoring > Threats chọn vào threat sẽ thấy chi tiết được kiểu tấn công vào nguồn cũng như mục tiêu đã match với rule được định nghĩa trong IPS policy.

Để xem thông tin có thể vào Monitoring > Events > Intrusion sẽ thấy được tất cả các sự kiện đã match với các IPS policy.

Chọn View Details để xem chi tiết về thông tin tấn công.

Để có thể edit các rule trong 1 IPS policy tiến hành chọn như hình bên dưới.

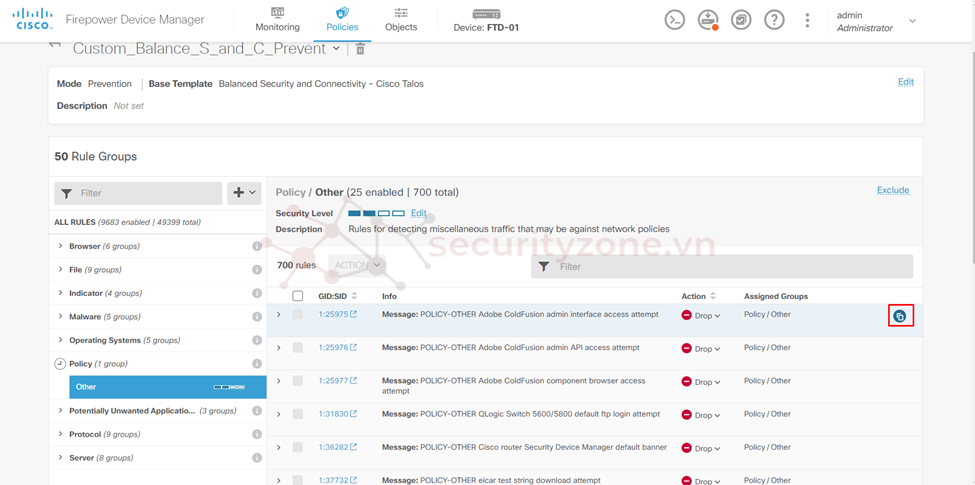

Tiến hành chọn các rule muốn edit rồi điều chỉnh lại phần action, trong trường hợp này sẽ điều chình lại rule để chặn các gói tin icmp echo reply như hình bên dưới.

Sau khi đã cấu hình được kết quả như hình bên dưới.

Tiếp theo vào phần Access Control policy để mapping với IPS policy. Trong trường hợp này sẽ chọn edit policy từ subnet 172.31.198.0/24 và 172.31.199.0/24 đến subnet 172.31.10.0/24 như hình bên dưới.

|

|

Trên cisco FTD vào phần Monitoring > Events > Intrusion > View Details sẽ thấy chi tiết được traffic về ICMP echo reply sẽ bị chặn.

Trên Cisco FTD được quản lý thông qua FDM cho phép có thể cấu hình custom các rule trong IPS policy để thực hiện chọn biểu tượng như hình bên dưới.

Tiếp theo sẽ tiến hành định nghĩa các regex để tạo nên một Snort rule và Assign vào các Group thích hợp.

Ngoài ra có thể upload các rule có sẵn với format được quy định theo link sau.

Attachments

Last edited: